Depolama Güvenlik Açığı Değerlendirmesi taraması, güvenlik duvarlarının ve sanal ağların arkasında erişilebilen bir depolama hesabına neden olur

Şunlar için geçerlidir:Azure SQL Veritabanı

Azure SQL Yönetilen Örneği

Azure Synapse Analytics

Azure'daki depolama hesabınıza erişimi belirli sanal ağlar veya hizmetler için sınırlandırıyorsanız, SQL Veritabanı veya Azure SQL Yönetilen Örneği için Güvenlik Açığı Değerlendirmesi (VA) taramasının bu depolama hesabına erişimi olması için uygun yapılandırmayı etkinleştirmeniz gerekir.

Not

Hızlı Yapılandırma kullanılırken bu ayarlar gerekli değildir.

Önkoşullar

SQL Güvenlik Açığı Değerlendirmesi hizmetinin taban çizgisini kaydetmek ve sonuçları taramak için depolama hesabında izin alması gerekir.

SQL Server yönetilen kimliğini kullanın:

- SQL Server'ın yönetilen kimliği olmalıdır.

- Depolama hesabının, BLOB Veri Katkıda Bulunanı olarak SQL Yönetilen Kimliği için bir rol ataması Depolama olmalıdır.

- Ayarları uyguladığınızda storageContainerSasKey ve storageAccountAccessKey VA alanları boş olmalıdır (depolama hesabı anahtarı veya depolama SAS anahtarı kullanan yapılandırma bu senaryo için geçerli değildir).

SQL VA ayarlarını kaydetmek için Azure portalını kullandığınızda Azure, yönetilen kimlik için depolamada Blob Veri Katkıda Bulunanı olarak Depolama yeni bir rol atama izniniz olup olmadığını denetler. İzinler atanırsa, Azure SQL Server yönetilen kimliğini kullanır, aksi takdirde Azure anahtar yöntemini kullanır (bu senaryo için desteklenmez).

Not

- Kullanıcı tarafından atanan yönetilen kimlikler bu senaryo için desteklenmez.

- Azure Depolama yaşam döngüsü yönetimi ilkeleri kullanıyorsanız, VA tarafından kullanılan kapsayıcıdaki dosyaları arşiv erişim katmanına taşımaktan kaçının. Tarama sonuçlarının veya arşiv erişim katmanında depolanan temel yapılandırmaların okunması desteklenmez.

Depolama hesabına Azure SQL Veritabanı VA tarama erişimini etkinleştirme

VA depolama hesabınızı yalnızca belirli ağlar veya hizmetler tarafından erişilebilir olacak şekilde yapılandırdıysanız, Azure SQL Veritabanı için VA taramalarının taramaları depolama hesabında depolayabildiğinden emin olmanız gerekir. Mantıksal SQL sunucunuzdaki tüm veritabanları için VA tarama sonuçlarını depolamak için mevcut depolama hesabını kullanabilir veya yeni bir depolama hesabı oluşturabilirsiniz.

Not

Güvenlik açığı değerlendirme hizmeti, depolama erişim anahtarları gerekiyorsa güvenlik duvarları veya sanal ağlarla korunan depolama hesaplarına erişemez.

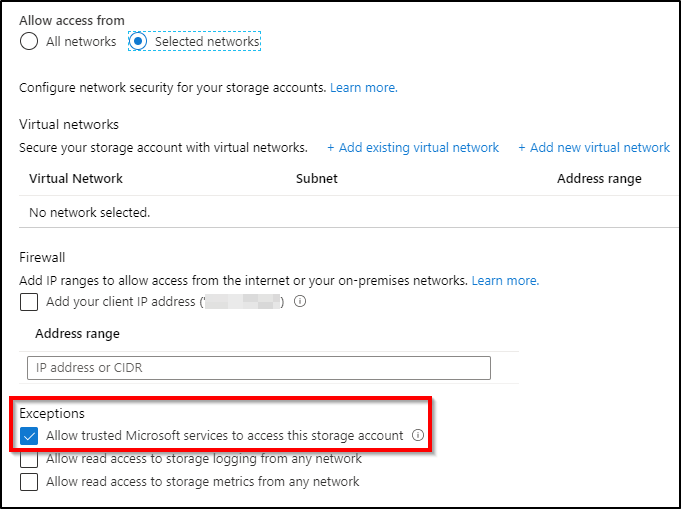

Depolama hesabını içeren Kaynak grubunuza gidin ve Depolama hesabı bölmesine erişin. Ayarlar altında Güvenlik duvarı ve sanal ağlar'ı seçin.

Bu depolama hesabına güvenilen Microsoft hizmetleri erişimine izin ver seçeneğinin işaretli olduğundan emin olun.

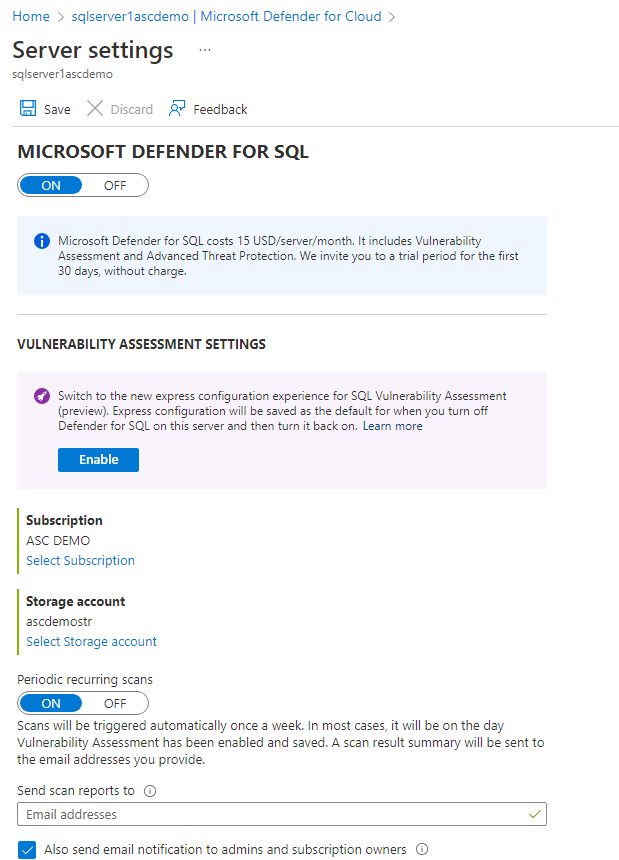

Hangi depolama hesabının kullanıldığını öğrenmek için aşağıdaki adımları uygulayın:

- Azure portalında SQL server bölmenize gidin.

- Güvenlik'in altında Bulut için Defender'ı seçin.

- Yapılandır'yı seçin.

Azure SQL Yönetilen Örneği için VA tarama sonuçlarını güvenlik duvarı veya sanal ağ arkasında erişilebilen bir depolama hesabında depolama

Azure SQL Yönetilen Örneği güvenilir bir Microsoft Hizmeti olmadığından ve depolama hesabından farklı bir sanal ağa sahip olduğundan, VA taraması yürütmek hataya neden olur.

Not

Depolama hesabı bir güvenlik duvarının veya sanal ağın arkasındayken SQL Güvenlik Açığı Değerlendirmesinin çok daha basit yapılandırılmasına olanak sağlayacak Kasım 2022 özellik dalgasına Azure SQL Yönetilen Örneği kaydettiğinizden emin olmak kesinlikle önerilir.

Kasım 2022 özellik dalgası yüklü Azure SQL Yönetilen Örneği VA taramalarını desteklemek için aşağıdaki adımları izleyin:

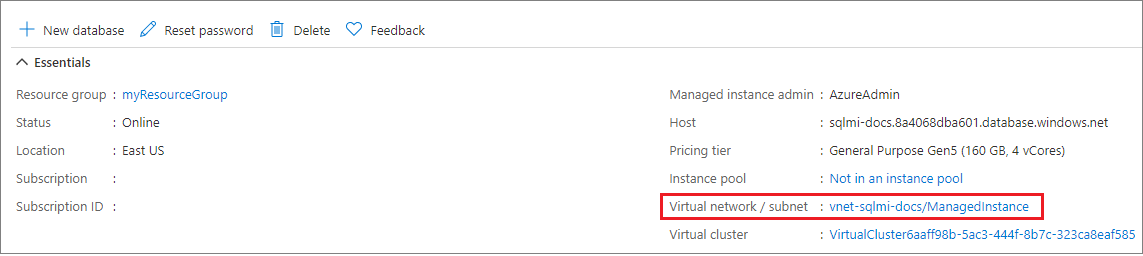

Azure SQL Yönetilen Örneği Genel Bakış sayfasının altında Sanal ağ /alt ağ altındaki değeri not edin.

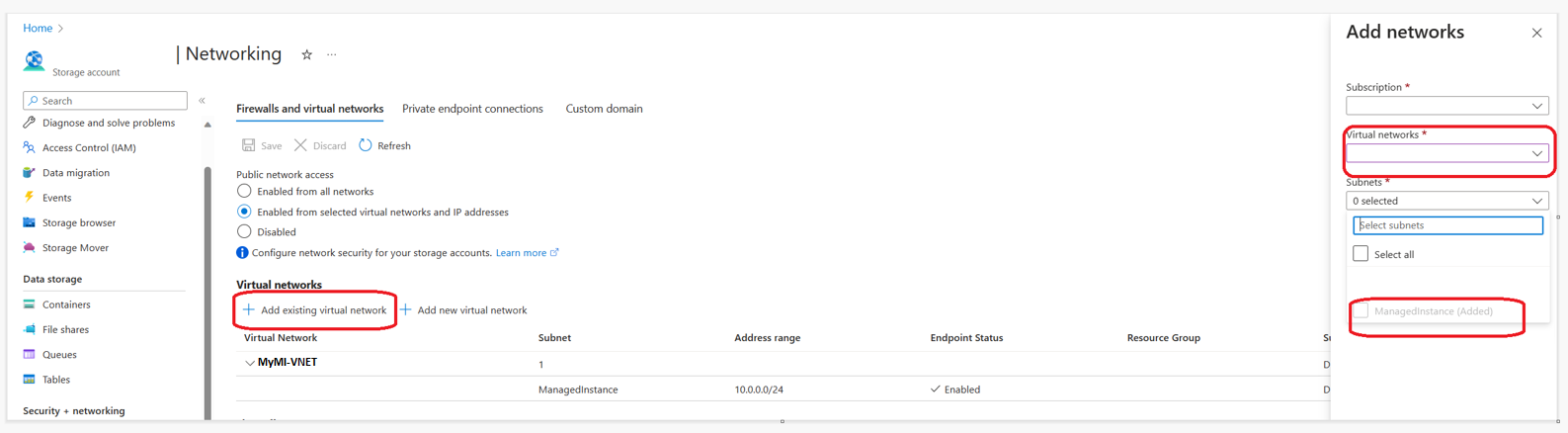

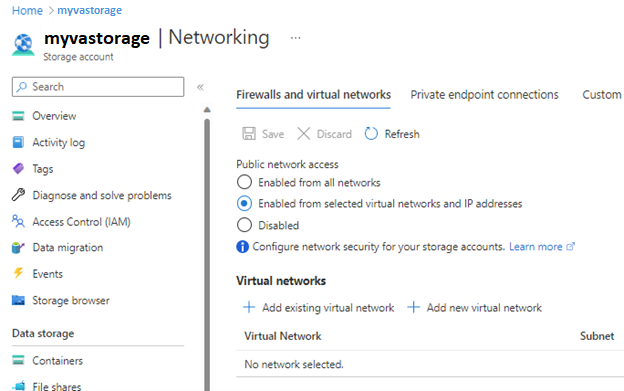

SQL VA'nın tarama sonuçlarını depolamak üzere yapılandırıldığı depolama hesabında Ağ sayfasına gidin.

Güvenlik duvarları ve sanal ağlar sekmesindeki Genel ağ erişimi'nin altında Seçili sanal ağlardan ve IP adreslerinden etkinleştirildi'yi seçin.

Sanal ağlar bölümünde Var olan sanal ağı ekle'ye tıklayın ve ilk adımda not ettiğiniz yönetilen örnek tarafından kullanılan sanal ağı ve alt ağı seçin.

Kasım 2022 özellik dalgası yüklü olmayan Azure SQL Yönetilen Örneği'lerde VA taramalarını desteklemek için aşağıdaki adımları izleyin:

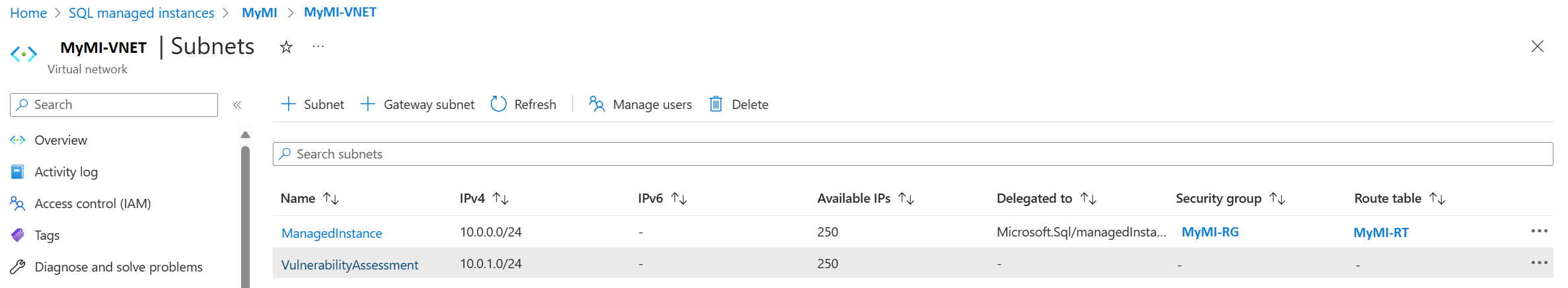

SQL yönetilen örneği bölmesinde, Genel Bakış başlığının altında Sanal ağ/alt ağ bağlantısına tıklayın. Bu sizi Sanal ağ bölmesine götürür.

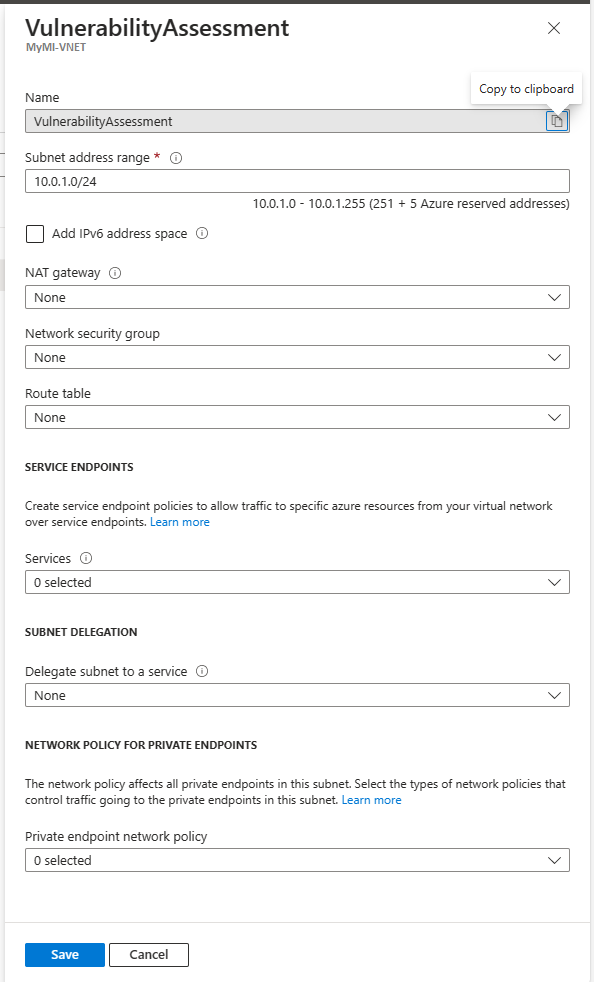

Ayarlar'ın altında Alt ağlar’ı seçin. Alt ağ eklemek için yeni bölmede + Alt ağ'a tıklayın. Daha fazla bilgi için bkz . Alt ağları yönetme.

Yeni alt ağ aşağıdaki yapılandırmalara sahip olmalıdır:

- NAT ağ geçidi: Yok

- Ağ güvenlik grubu: Yok

- Yol tablosu: Yok

- HİzMET UÇ NOKTALARI - hizmetler: Hiçbiri seçilmedi

- ALT AĞ HEYETİ - Alt ağı bir hizmete devretme: Yok

- ÖZEL UÇ NOKTALAR İçİn AĞ İlkESİ - Özel uç nokta ağ ilkesi: Hiçbiri seçilmedi

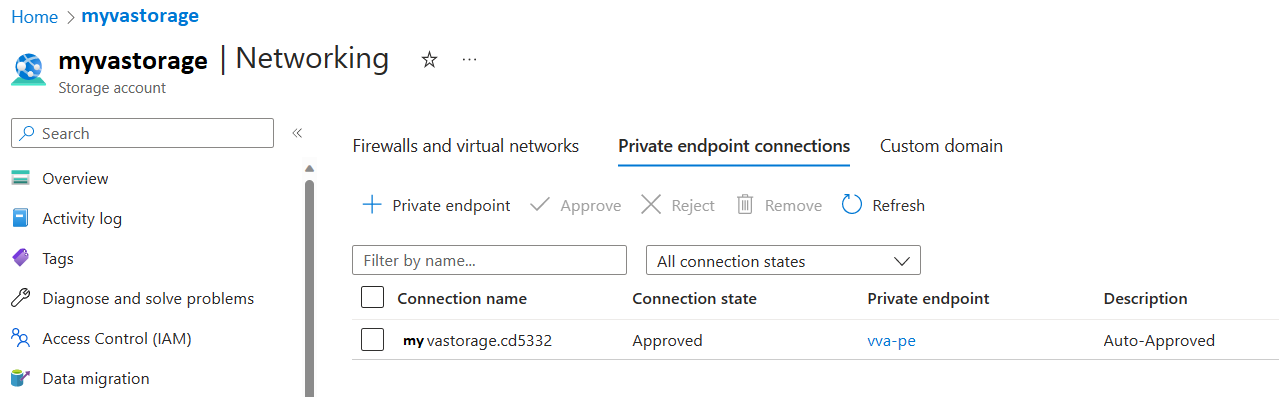

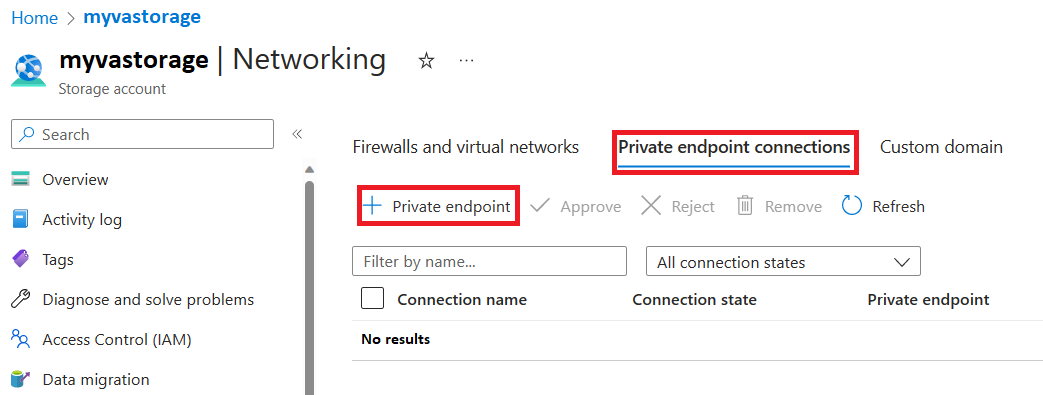

TARAMA sonuçlarını depolamak için SQL VA'nın yapılandırıldığı depolama hesabına gidin ve Özel uç nokta bağlantıları sekmesine ve ardından + Özel uç nokta'ya tıklayın

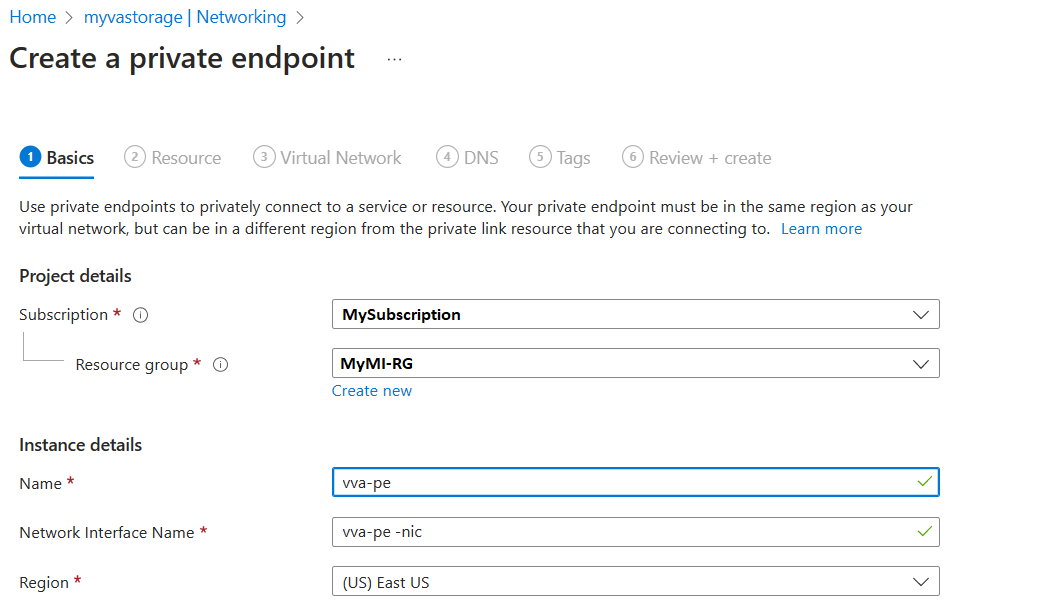

Özel uç noktanızın ayrıntılarını seçin (bunu aynı RG'ye ve aynı bölgeye yerleştirmeniz önerilir).

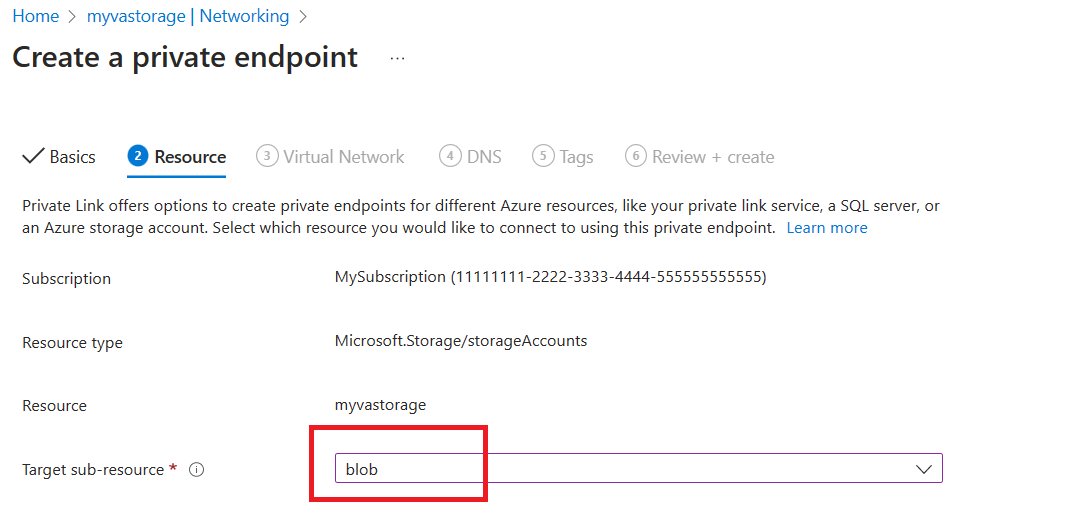

Hedef alt kaynağı için blob seçme

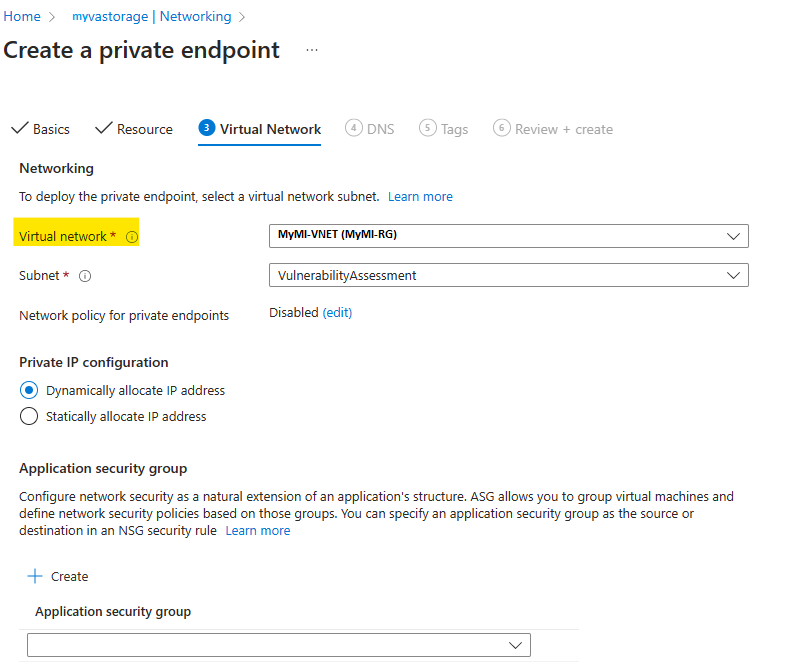

SQL MI'nin sanal ağını seçin (1. adımda) ve oluşturduğunuz alt ağı seçin (3. adım):

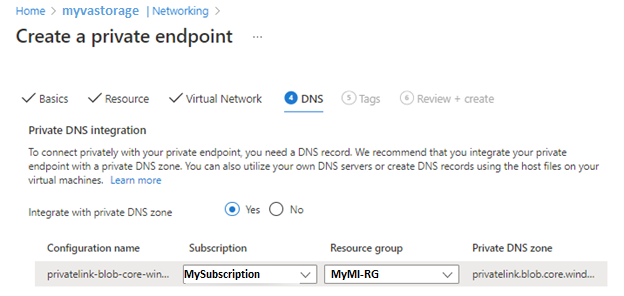

Özel DNS bölgesiyle tümleştir 'i seçin (varsayılan olmalıdır) ve diğer varsayılan değerleri seçin

Gözden Geçir + Oluştur sekmesine geçin ve Oluştur'a tıklayın. Dağıtım tamamlandıktan sonra, Depolama hesabının Ağ bölümünün altındaki Özel uç nokta bağlantıları sekmesinde bunu görmeniz gerekir:

Artık Azure SQL Yönetilen Örneği için VA taramalarınızı depolama hesabınızda depolayabilmeniz gerekir.

Güvenlik açığı değerlendirmesi taramayla ilgili sorunları giderme

Güvenlik açığı değerlendirmesi taramalarıyla ilgili yaygın sorunları giderin.

Güvenlik açığı değerlendirmesi ayarları kaydedilemedi

Depolama hesabınız bazı önkoşulları karşılamıyorsa veya izinleriniz yetersizse güvenlik açığı değerlendirme ayarlarındaki değişiklikleri kaydedemeyebilirsiniz.

Depolama hesabı gereksinimleri

Güvenlik açığı değerlendirmesi tarama sonuçlarının kaydedildiği depolama hesabı aşağıdaki gereksinimleri karşılamalıdır:

- Tür: Depolama V2 (Genel Amaçlı V2) veya Depolama (Genel Amaçlı V1)

- Performans: Standart (yalnızca)

- Bölge: Depolama, Azure SQL Server örneğiyle aynı bölgede olmalıdır.

Bu gereksinimlerden herhangi biri karşılanmazsa, güvenlik açığı değerlendirme ayarlarındaki değişiklikleri kaydetme başarısız olur.

İzinler

Güvenlik açığı değerlendirme ayarlarındaki değişiklikleri kaydetmek için aşağıdaki izinler gereklidir:

- SQL Güvenlik Yöneticisi

- Depolama Blob Verileri Okuyucusu

- Depolama hesabında sahip rolü

Yeni rol ataması ayarlamak için depolama hesabına sahip veya kullanıcı yöneticisi erişimi ve aşağıdaki izinler gerekir:

- Depolama Blobu Veri Sahibi

Depolama hesabı güvenlik açığı değerlendirme ayarlarında seçim için görünmüyor

Depolama hesabı çeşitli nedenlerle depolama hesabı seçicisinde görünmeyebilir:

- Aradığınız depolama hesabı seçili aboneliğe ait değil.

- Aradığınız depolama hesabı, Azure SQL Server örneğiyle aynı bölgede değil.

- Depolama hesabında Microsoft.Storage/storageAccounts/read izinlerine sahip değilsiniz.

Tarama sonuçları için e-posta bağlantısı açılamıyor veya tarama sonuçları görüntülenemez

Tarama sonuçları hakkında bir bildirim e-postasında bağlantı açamayabilir veya gerekli izinlere sahip değilseniz ya da tarama sonuçlarını açmayı veya görüntülemeyi desteklemeyen bir tarayıcı kullanıyorsanız tarama sonuçlarını görüntüleyemezsiniz.

Gerekli izinler

Tarama sonuçları hakkındaki e-posta bildirimlerinde bağlantıları açmak veya tarama sonuçlarını görüntülemek için aşağıdaki izinler gereklidir:

- SQL Güvenlik Yöneticisi

- Depolama Blob Verileri Okuyucusu

Tarayıcı gereksinimleri

Firefox tarayıcısı tarama sonuçları görünümünü açmayı veya görüntülemeyi desteklemez. Güvenlik açığı değerlendirmesi tarama sonuçlarını görüntülemek için Microsoft Edge veya Chrome kullanmanızı öneririz.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin