Modern etkileşimli akışla Microsoft Entra ID için Windows Kimlik Doğrulaması'nı ayarlama

Bu makalede, Windows 10 20H1, Windows Server 2022 veya daha yüksek bir Windows sürümünü çalıştıran istemcilerin Windows Kimlik Doğrulaması kullanarak Azure SQL Yönetilen Örneği kimlik doğrulaması gerçekleştirmesine izin vermek için modern etkileşimli kimlik doğrulama akışının nasıl uygulandığı açıklanır. İstemcilerin Microsoft Entra Kimliğine (eski adıYla Azure Active Directory) veya Microsoft Entra karmasına katılmış olması gerekir.

Modern etkileşimli kimlik doğrulama akışını etkinleştirmek, Microsoft Entra ID ve Kerberos kullanarak Azure SQL Yönetilen Örneği için Windows Kimlik Doğrulaması'nı ayarlamanın bir adımıdır. Gelen güven tabanlı akış, Windows 10 / Windows Server 2012 ve üzerini çalıştıran AD'ye katılmış istemciler için kullanılabilir.

Bu özellik sayesinde Microsoft Entra Id artık kendi bağımsız Kerberos bölgesidir. Windows 10 21H1 istemcileri zaten bilgi sahibidir ve bir Kerberos bileti istemek için istemcileri Microsoft Entra Kerberos'a erişmeye yönlendirir. İstemcilerin Microsoft Entra Kerberos'a erişme özelliği varsayılan olarak kapalıdır ve grup ilkesi değiştirilerek etkinleştirilebilir. Grup ilkesi, pilot olarak kullanmak istediğiniz belirli istemcileri seçip ortamınızdaki tüm istemcilere genişleterek bu özelliği aşamalı bir şekilde dağıtmak için kullanılabilir.

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

Önkoşullar

Windows Kimlik Doğrulaması'nı kullanarak Azure SQL Yönetilen Örneği erişmek için Microsoft Entra'ya katılmış VM'lerde yazılım çalıştırmayı etkinleştirmek için Microsoft Entra Id için Active Directory kurulumu gerekmez. Modern etkileşimli kimlik doğrulama akışını gerçekleştirmek için aşağıdaki önkoşullar gereklidir:

| Önkoşul | Description |

|---|---|

| İstemciler Windows 10 20H1, Windows Server 2022 veya daha yüksek bir Windows sürümünü çalıştırmalıdır. | |

| İstemciler Microsoft Entra'ya katılmış veya Microsoft Entra karmaya katılmış olmalıdır. | Bu önkoşula uyulup uyulmadığını saptamak için dsregcmd komutunu çalıştırabilirsiniz: dsregcmd.exe /status |

| Uygulama etkileşimli bir oturum üzerinden yönetilen örneğe bağlanmalıdır. | Bu, SQL Server Management Studio (SSMS) ve web uygulamaları gibi uygulamaları destekler ama hizmet olarak çalıştırılan uygulamalarda çalışmaz. |

| Microsoft Entra kiracısı. | |

| Kimlik doğrulaması için kullanmayı planladığınız Microsoft Entra kiracısının altındaki Azure aboneliği. | |

| Microsoft Entra Bağlan yüklendi. | Kimliklerin hem Microsoft Entra ID'de hem de AD'de bulunduğu karma ortamlar. |

Grup ilkesini yapılandırma

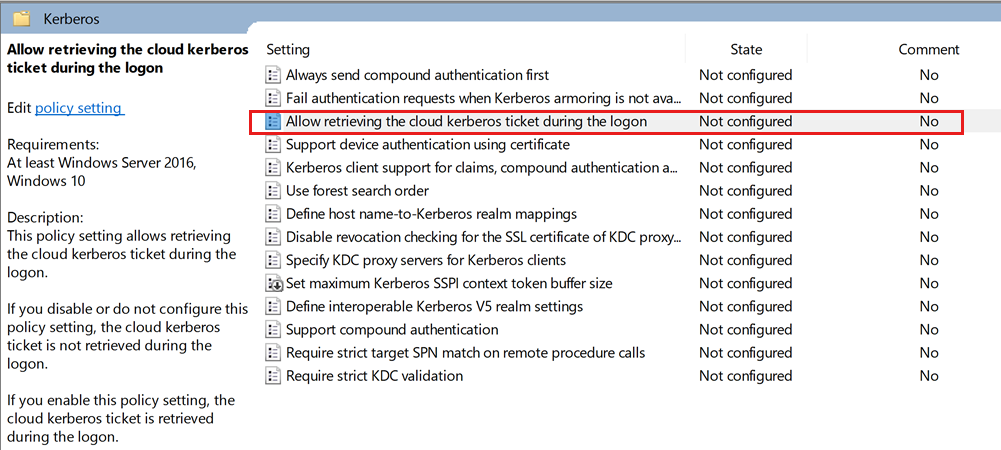

Aşağıdaki grup ilkesi ayarını Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logonetkinleştirin:

Grup ilkesi düzenleyicisini açın.

Şuraya gidin:

Administrative Templates\System\Kerberos\Oturum açma sırasında bulut kerberos anahtarının alınmasına izin ver ayarını seçin.

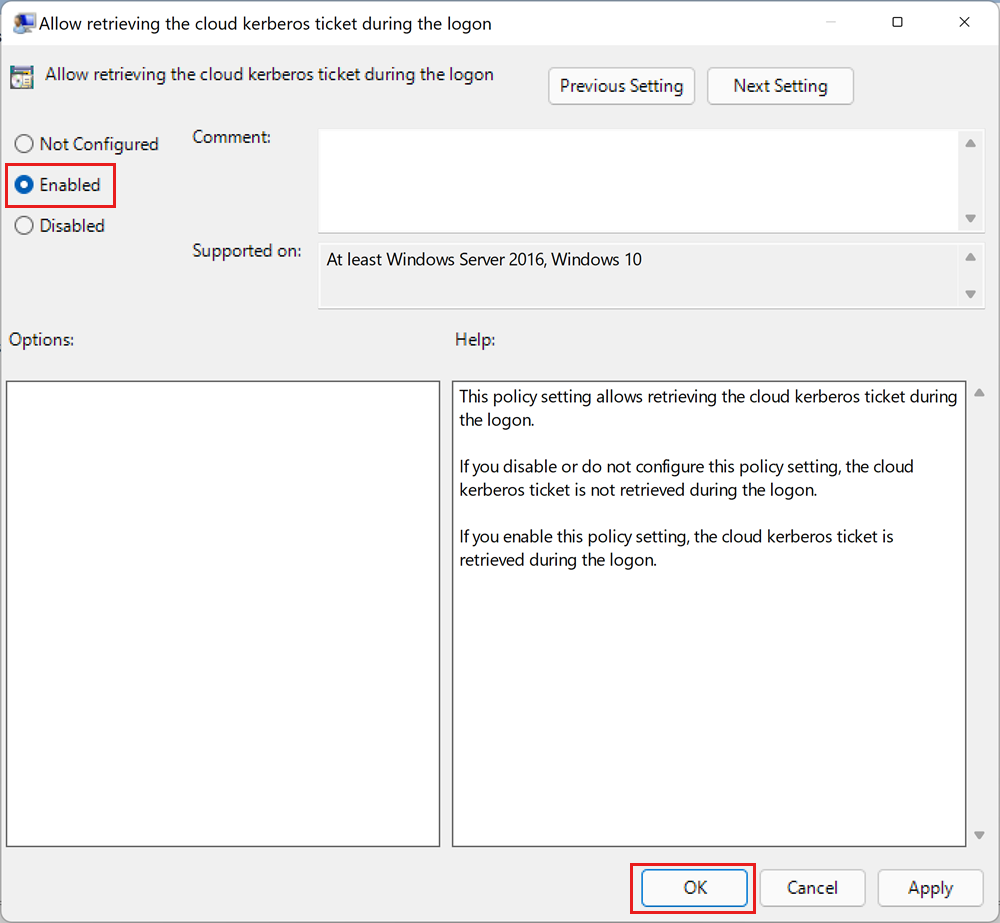

Ayar iletişim kutusunda Etkin'i seçin.

Tamam'ı seçin.

PRT'yi yenileme (isteğe bağlı)

Mevcut oturum açma oturumları olan kullanıcıların, etkinleştirildikten hemen sonra bu özelliği kullanmayı denemeleri durumunda Microsoft Entra Birincil Yenileme Belirtecini (PRT) yenilemeleri gerekebilir. PRT'nin kendi kendine yenilenmesi birkaç saat kadar sürebilir.

PRT'yi el ile yenilemek için bir komut isteminden şu komutu çalıştırın:

dsregcmd.exe /RefreshPrt

Sonraki adımlar

Azure SQL Yönetilen Örneği'de Microsoft Entra sorumluları için Windows Kimlik Doğrulamasını uygulama hakkında daha fazla bilgi edinin:

- Azure SQL Yönetilen Örneği'nde Microsoft Entra sorumluları için Windows Kimlik Doğrulaması nedir?

- Microsoft Entra ID ve Kerberos ile Azure SQL Yönetilen Örneği için Windows Kimlik Doğrulaması'nı uygulama

- Gelen güven tabanlı akışla Microsoft Entra ID için Windows Kimlik Doğrulaması'nı ayarlama

- Azure SQL Yönetilen Örneği'ni Microsoft Entra ID'de Windows Kimlik Doğrulaması için yapılandırma

- Azure SQL Yönetilen Örneği'nde Microsoft Entra sorumluları için Windows Kimlik Doğrulaması sorun giderme

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin