Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

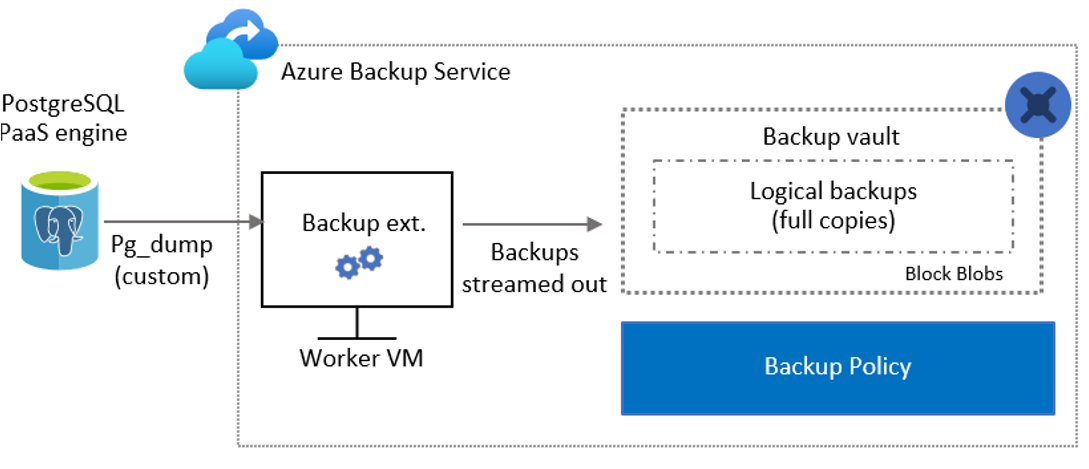

Azure Backup ve Azure veritabanı hizmetleri, PostgreSQL için Azure Veritabanı sunucuları için 10 yıla kadar yedekleri koruyan kurumsal sınıf bir yedekleme çözümü oluşturmak üzere bir araya geldi. Çözüm, uzun süreli saklamanın yanı sıra aşağıdaki özellikleri de sunar:

- Ayrı ayrı veritabanı düzeyinde müşteri denetimli planlı ve isteğe bağlı yedeklemeler.

- PostgreSQL için Azure Veritabanı sunucusuna veya herhangi bir blob depolama türüne veritabanı düzeyinde geri yüklemeler.

- Tüm işlemlerin ve işlerin merkezi olarak izlenmesi.

- Yedeklemelerin ayrı güvenlik ve hata etki alanlarında depolanması. Kaynak sunucu veya abonelik tehlikeye girerse yedeklemeler Azure Backup kasasında (Azure Backup yönetilen depolama hesaplarında) güvende kalır.

- Daha fazla esneklik için

pg_dump'in geri yüklemelerde kullanımı. Veritabanı sürümleri arasında geri yükleyebilirsiniz.

Bu çözümü bağımsız olarak veya Azure PostgreSQL'de 35 güne kadar bekletme sağlayan yerel yedekleme çözümüne ek olarak kullanabilirsiniz. Yerel çözüm, en son yedeklemelerden kurtarmak istediğinizde olduğu gibi operasyonel kurtarma işlemleri için uygundur. Azure Backup çözümü, uyumluluk gereksinimlerinizi karşılamanıza yardımcı olur ve daha ayrıntılı ve esnek bir yedekleme/geri yükleme özelliği sağlar.

PostgreSQL tek sunucuları için kasalı yedeklemelerde yapılan değişiklikler

PostgreSQL için Azure Veritabanı için tek sunucu dağıtım seçeneği 28 Mart 2025'te kullanımdan kaldırıldı. Bu tarihte, PostgreSQL tek sunucuları için Azure Backup'ta değişiklikler uygulandı. Emeklilik hakkında daha fazla bilgi edinin.

Azure Backup, kasalı yedeklemeler ve geri yükleme noktalarının uzun süreli saklaması dahil olmak üzere uyumluluk ve dayanıklılık çözümleri sağlar. 28 Mart 2025'te aşağıdaki değişiklikler yürürlüğe girecektir:

- Yeni PostgreSQL tek sunuculu iş yükleri için yedekleme yapılandırmasına izin verilmez.

- Zamanlanan tüm yedekleme işleri kalıcı olarak sonlandırılır.

- Bu iş yükü için yeni yedekleme ilkelerinin oluşturulması veya mevcut ilkelerin değiştirilmesi mümkün değildir.

Kullanımdan kaldırma tarihinde PostgreSQL tek sunuculu veritabanları için zamanlanmış yedekleme işleri kalıcı olarak durduruldu. Yeni geri yükleme noktası oluşturamazsınız.

Ancak, mevcut PostgreSQL tek sunuculu veritabanı yedeklemeleriniz yedekleme ilkesine uygun olarak korunur. Geri yükleme noktaları yalnızca saklama süresinin dolmasından sonra silinir. Geri yükleme noktalarını süresiz olarak korumak veya saklama sürelerinin dolmasından önce silmek için Dayanıklılık konsoluna bakın.

Faturalamadaki değişiklikler

31 Mart 2025 itibarıyla PostgreSQL tek sunuculu veritabanlarınızı korumak için artık Korumalı Örnek (PI) ücreti alınmaz. Ancak yedeklemelerinizi depolama ücreti yine de geçerlidir. Depolama ücretinden kaçınmak için Dayanıklılık'tan tüm geri yükleme noktalarını silin.

Uyarı

Azure Backup, saklama süresinin dolmasından sonra bile son geri yükleme noktasını korur. Bu özellik, gelecekte kullanmak üzere son geri yükleme noktasına erişiminiz olmasını sağlar. Yalnızca son geri yükleme noktasını el ile silebilirsiniz. Son geri yükleme noktasını silmek ve depolama ücretinden kaçınmak istiyorsanız veritabanı korumasını durdurun.

Geri yüklemedeki değişiklikler

PostgreSQL tek sunuculu veritabanlarını Dosya Olarak Geri Yükle'yi kullanarak geri yükleyebilirsiniz. Ardından geri yüklenen dosyalardan el ile yeni bir PostgreSQL esnek sunucusu oluşturmanız gerekir.

Uyarı

Veritabanı Olarak Geri Yükle seçeneği 28 Mart 2025'e kadar desteklenmez, ancak Dosyalar olarak geri yükleme hala desteklenmektedir.

Yedekleme işlemi

Yedekleme yöneticisi olarak yedeklemek istediğiniz PostgreSQL veritabanlarını belirtebilirsiniz. Belirtilen veritabanlarına bağlanmak için gereken kimlik bilgilerini depolayan Azure Key Vault'un ayrıntılarını da belirtebilirsiniz. Veritabanı yöneticisi bu kimlik bilgilerini Key Vault'ta güvenli bir şekilde tohumlar.

Azure Backup hizmeti, belirtilen PostgreSQL için Azure Veritabanı sunucusuyla kimlik doğrulaması yapmak ve veritabanlarını yedeklemek için uygun izinlere sahip olduğunu doğrular.

Azure Backup, korumalı PostgreSQL için Azure Veritabanı sunucusuyla iletişim kurmak için içinde bir yedekleme uzantısı yüklü bir çalışan rolü (sanal makine) oluşturur. Bu uzantı bir koordinatör ve PostgreSQL eklentisinden oluşur. Koordinatör, yedekleme ve geri yükleme gibi çeşitli işlemler için iş akışlarını tetikler. Eklenti gerçek veri akışını yönetir.

Planlanan zamanda, koordinatör,

pg_dumpözelleştirerek eklentiyi PostgreSQL için Azure Veritabanı sunucusundan yedekleme verisinin akışını başlatması için talimat verir.Eklentisi, verileri doğrudan Azure Backup kasası tarafından maskelenmiş yönetilen depolama hesaplarına gönderir, bu da hazırlama konumuna olan ihtiyacı ortadan kaldırır. Veriler Microsoft tarafından yönetilen anahtarlar aracılığıyla şifrelenir. Azure Backup hizmeti verileri depolama hesaplarında depolar.

PostgreSQL için Azure Veritabanı sunucusuyla Azure Backup kimlik doğrulaması

Azure Backup, Azure'ın katı güvenlik yönergelerini izler. Yedeklenecek kaynak üzerindeki izinler varsayılmamaktadır. Kullanıcının bu izinleri açıkça vermesi gerekir.

Key Vault tabanlı kimlik doğrulama modeli

Azure Backup hizmetinin her yedeklemeyi alırken PostgreSQL için Azure Veritabanı sunucusuna bağlanması gerekir. Bu bağlantıyı yapmak için veritabanına karşılık gelen bir kullanıcı adı ve parola (veya bağlantı dizesi) kullanılıp kullanılmasa da, bu kimlik bilgileri Azure Backup ile depolanmaz. Bunun yerine, veritabanı yöneticisinin bu kimlik bilgilerini Azure Key Vault'a bir sır olarak güvenli bir şekilde yerleştirmesi gerekir.

kimlik bilgilerini yönetmek ve döndürmek iş yükü yöneticisinin sorumluluğundadır. Azure Backup, yedeklemeyi almak için anahtar kasasından en son gizli dizi ayrıntılarını çağırır.

PostgreSQL veritabanı yedeklemesi için gereken izinler

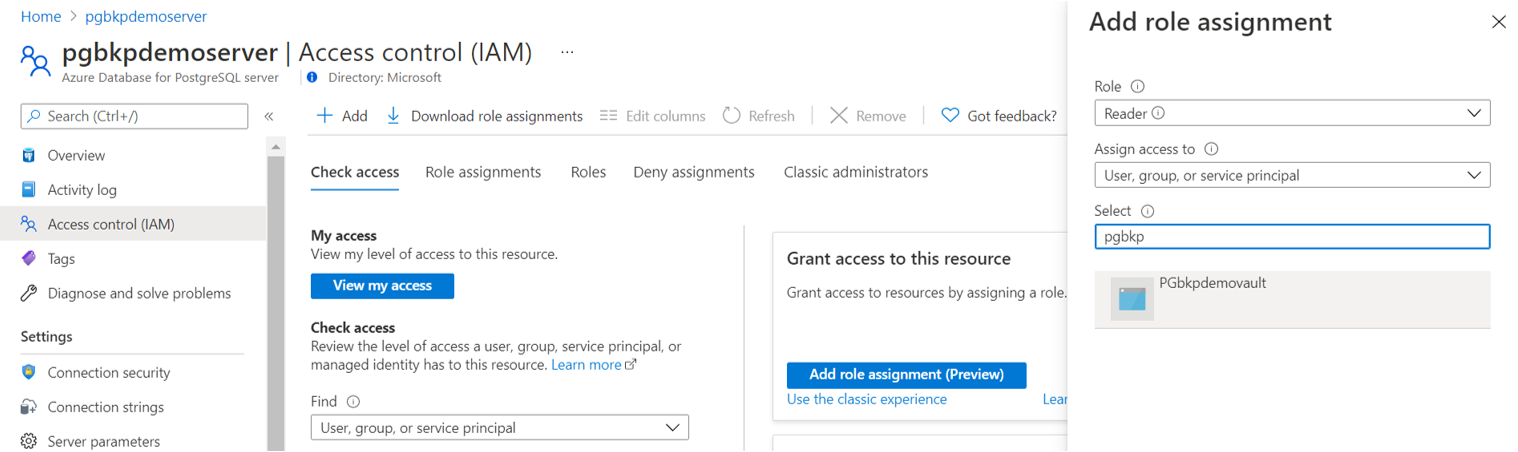

Azure Backup kasasının yönetilen kimliğine aşağıdaki erişim izinlerini verin:

- PostgreSQL için Azure Veritabanı sunucusunda okuyucu erişimi.

- Key Vault Gizli Kullanıcı erişimi Key Vault'ta (Gizli bilgiler üzerinde Erişim ve Listeleme izinleri).

Ağ görüş hattı erişimini şu konumlarda ayarlayın:

- PostgreSQL için Azure Veritabanı sunucusu: Azure hizmetlerine erişime izin ver seçeneğini Evet olarak ayarlayın.

- Key Vault: Güvenilen Microsoft hizmetlerine izin ver seçeneğini Evet olarak ayarlayın.

Veritabanı kullanıcısının veritabanındaki yedekleme ayrıcalıklarını ayarlayın.

Uyarı

Hedeflenen kaynaklara yazma erişiminiz varsa, yedekleme yöneticisi olarak, bu izinleri yedekleme yapılandırma akışı içinde tek bir tıklamayla verebilirsiniz. Gerekli izinlere sahip değilseniz (birden çok kişi dahil olduğunda), bir Azure Resource Manager şablonu kullanın.

PostgreSQL veritabanı geri yüklemesi için gereken izinler

Geri yükleme izinleri, yedekleme için ihtiyacınız olan izinlere benzer. Hedef PostgreSQL için Azure Veritabanı sunucusunda ve ilgili anahtar kasasında izinleri el ile vermeniz gerekir. Yedekleme akışını yapılandırmanın aksine, bu izinleri satır içi olarak verme imkanı şu anda bulunmamaktadır.

Veritabanı kullanıcısının (anahtar kasasında depolanan kimlik bilgilerine karşılık gelen) veritabanında aşağıdaki geri yükleme ayrıcalıklarına sahip olduğundan emin olun:

-

ALTER USERkullanıcı adını atayınCREATEDB. - Rolü

azure_pg_adminveritabanı kullanıcısına atayın.

Microsoft Entra Id tabanlı kimlik doğrulama modeli

Önceki bir kimlik doğrulama modeli tamamen Microsoft Entra Id'yi temel alır. Key Vault tabanlı kimlik doğrulama modeli (daha önce açıklandığı gibi) yapılandırma işlemini kolaylaştırmak için alternatif bir seçenek olarak kullanılabilir.

Microsoft Entra ID tabanlı kimlik doğrulama modelini kullanmak üzere otomatik bir betik ve ilgili yönergeler almak için bu belgeyi indirin. PostgreSQL için Azure Veritabanı sunucusuna yedekleme ve geri yükleme için uygun bir izin kümesi verir.

Uyarı

Yeni yapılandırılan tüm koruma yalnızca yeni Key Vault kimlik doğrulama modeliyle gerçekleşir. Ancak, Microsoft Entra ID tabanlı kimlik doğrulaması aracılığıyla yapılandırılmış korumaya sahip tüm mevcut yedekleme örnekleri varolmaya devam eder ve düzenli yedeklemeler alınır. Bu yedeklemeleri geri yüklemek için Microsoft Entra ID tabanlı kimlik doğrulamasını izlemeniz gerekir.

PostgreSQL için Azure Veritabanı sunucusunda ve anahtar kasasında el ile erişim verme adımları

Azure Backup'ın ihtiyaç duyduğu tüm erişim izinlerini vermek için aşağıdaki adımları kullanın.

PostgreSQL için Azure Veritabanı sunucusunda erişim izinleri

PostgreSQL için Azure Veritabanı sunucusunda yönetilen kimlik için Azure Backup kasasının Okuyucu erişimini ayarlayın.

Azure hizmetlerine erişime izin ver seçeneğini Evet olarak ayarlayarak PostgreSQL için Azure Veritabanı sunucusunda ağ görüş hattı erişimini ayarlayın.

Anahtar kasasında erişim izinleri

Azure Backup kasasının 'Key Vault Sırları Kullanıcı Erişimi' ayarını, anahtar kasasındaki yönetilen kimlik için yapın (sırlar üzerinde Alma ve Listeleme izinleri). İzinleri atamak için rol atamalarını veya erişim ilkelerini kullanabilirsiniz. Yardımcı olmadığından, her iki seçeneği de kullanarak izinleri eklemeniz gerekmez.

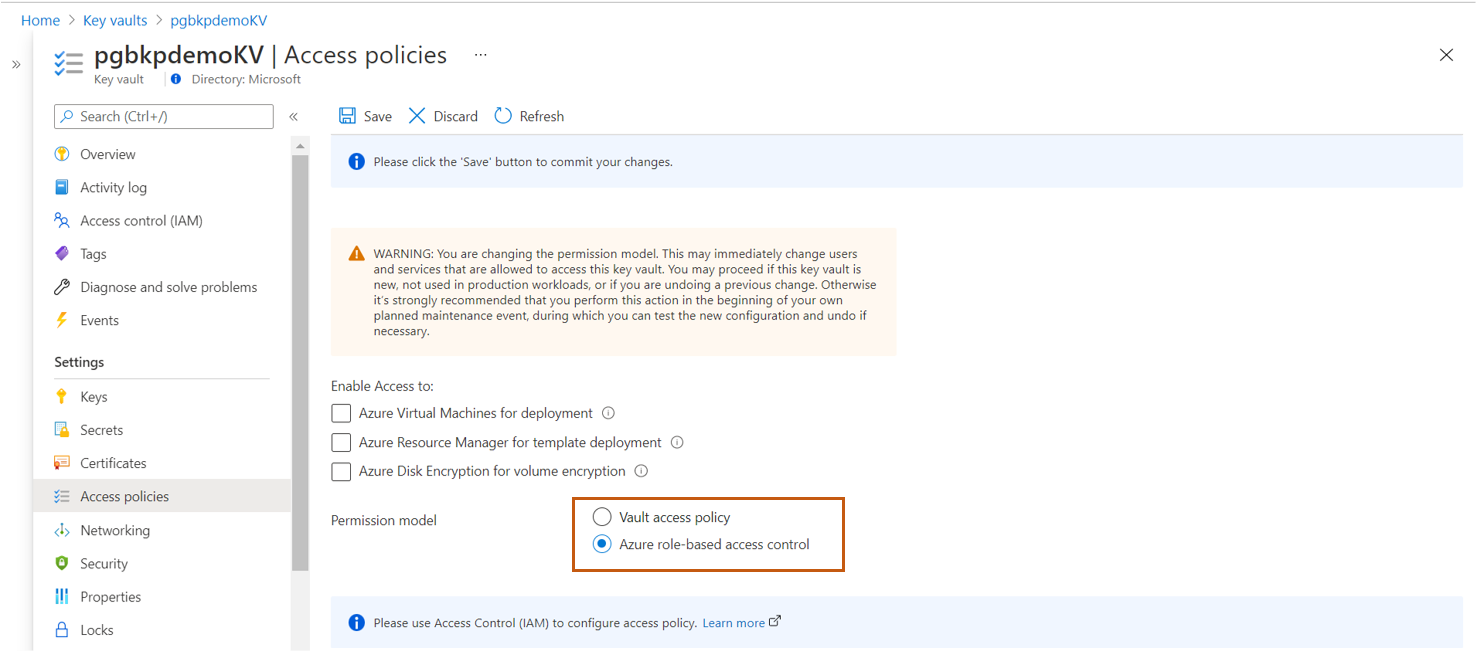

Azure rol tabanlı erişim denetimi (Azure RBAC) yetkilendirmesini kullanmak için:

Erişim ilkeleri bölümünde İzin modeliniAzure rol tabanlı erişim denetimi olarak ayarlayın.

Erişim denetimi (IAM) içinde, anahtar kasası üzerindeki yönetilen kimlik için Azure Backup kasasına "Key Vault Secrets User" erişimi verin. Bu rolü taşıyanlar sırları okuyabilir.

Daha fazla bilgi için bkz. Azure rol tabanlı erişim denetimi ile Key Vault anahtarlarına, sertifikalarına ve gizli dizilerine erişim sağlama.

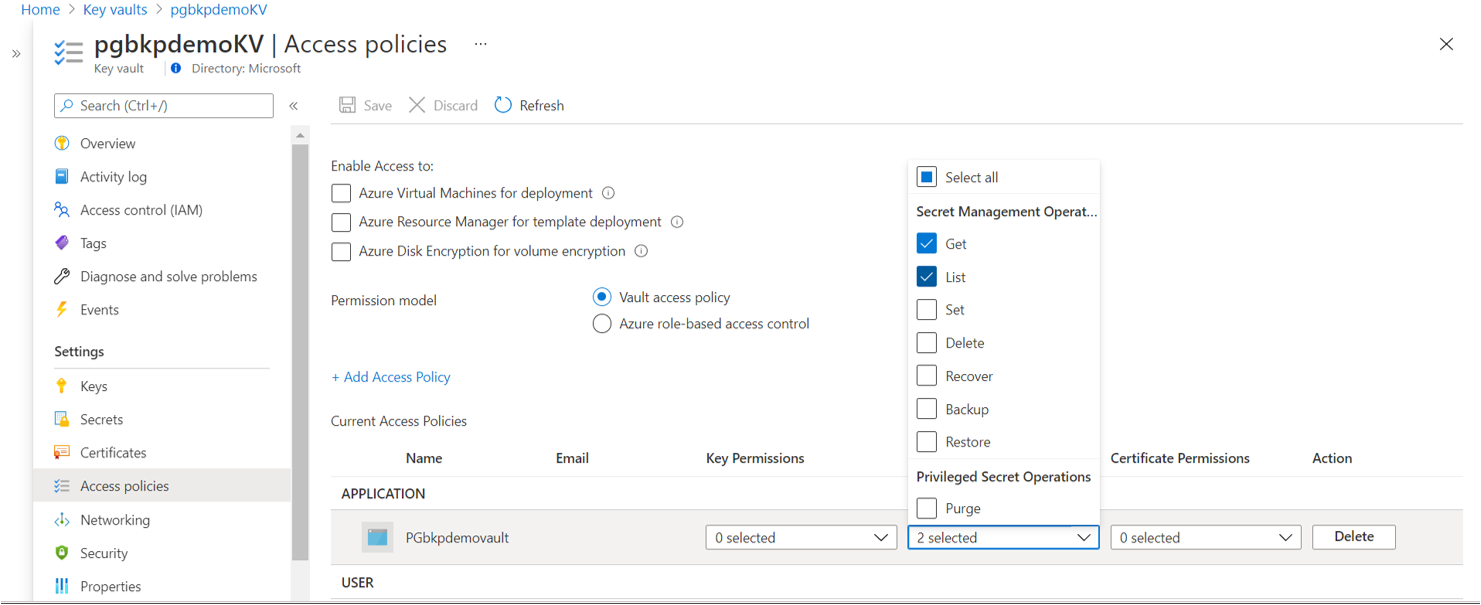

Erişim ilkelerini kullanmak için:

- Erişim ilkeleri bölümünde İzin modeliniKasa erişim ilkesi olarak ayarlayın.

- Gizli bilgiler üzerinde Alma ve Listeleme izinlerini ayarlayın.

Daha fazla bilgi için bkz. Key Vault erişim ilkesi atama (eski).

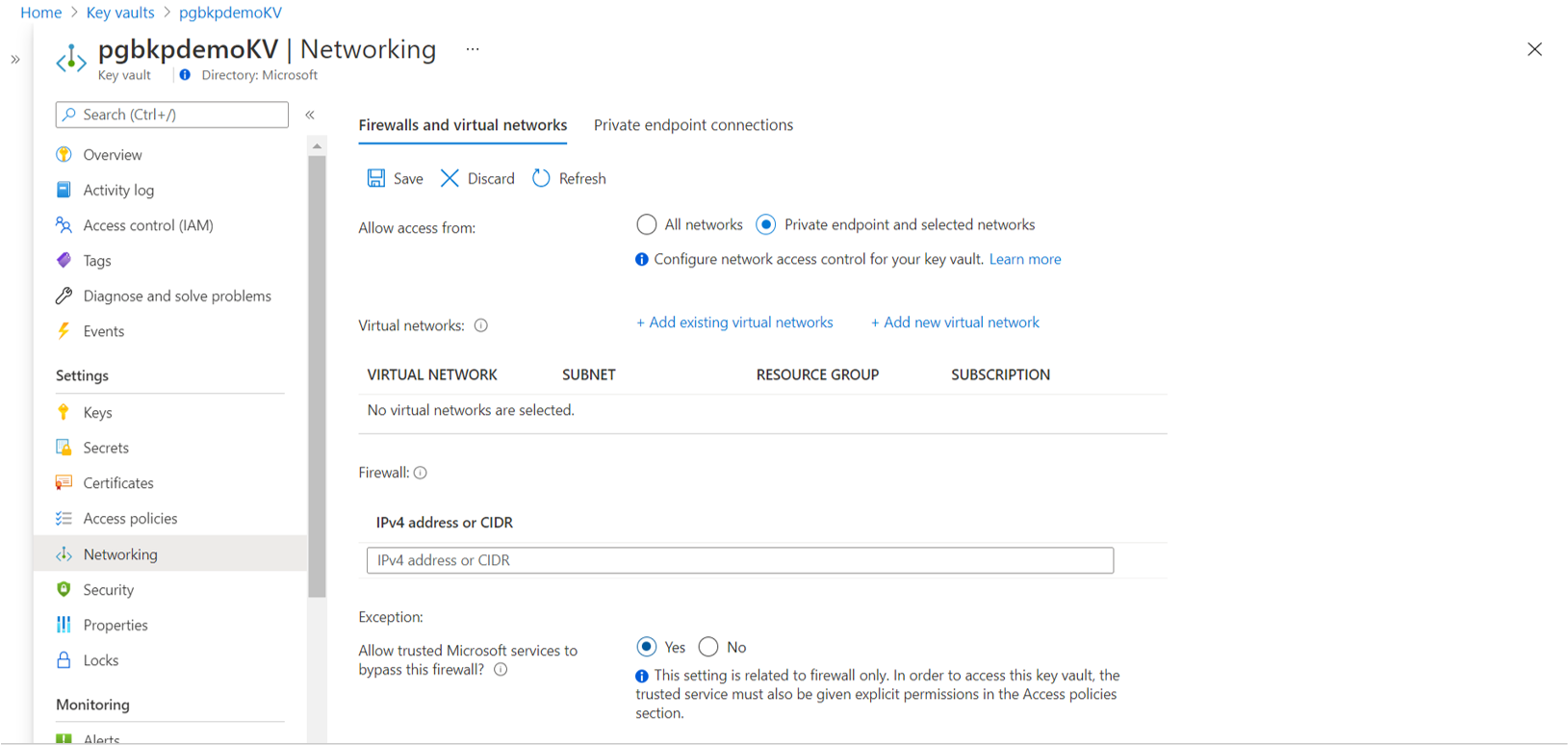

Anahtar kasasında ağ görüş hattı erişimini ayarlamak için Güvenilir Microsoft hizmetlerinin bu güvenlik duvarını atlamasına izin ver ayarını Evet olarak ayarlayın.

Veritabanı kullanıcısının veritabanındaki yedekleme ayrıcalıkları

pgAdmin aracında aşağıdaki sorguyu çalıştırın.

username öğesini veritabanı kullanıcı kimliğiyle değiştirin.

DO $do$

DECLARE

sch text;

BEGIN

EXECUTE format('grant connect on database %I to %I', current_database(), 'username');

FOR sch IN select nspname from pg_catalog.pg_namespace

LOOP

EXECUTE format($$ GRANT USAGE ON SCHEMA %I TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL TABLES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON TABLES TO username $$, sch);

EXECUTE format($$ GRANT SELECT ON ALL SEQUENCES IN SCHEMA %I TO username $$, sch);

EXECUTE format($$ ALTER DEFAULT PRIVILEGES IN SCHEMA %I GRANT SELECT ON SEQUENCES TO username $$, sch);

END LOOP;

END;

$do$

Uyarı

Yedeklemeyi zaten yapılandırdığınız bir veritabanı ile UserErrorMissingDBPermissionsbaşarısız oluyorsa, sorunu çözme konusunda yardım için bu sorun giderme kılavuzuna bakın.

pgAdmin aracını kullanma

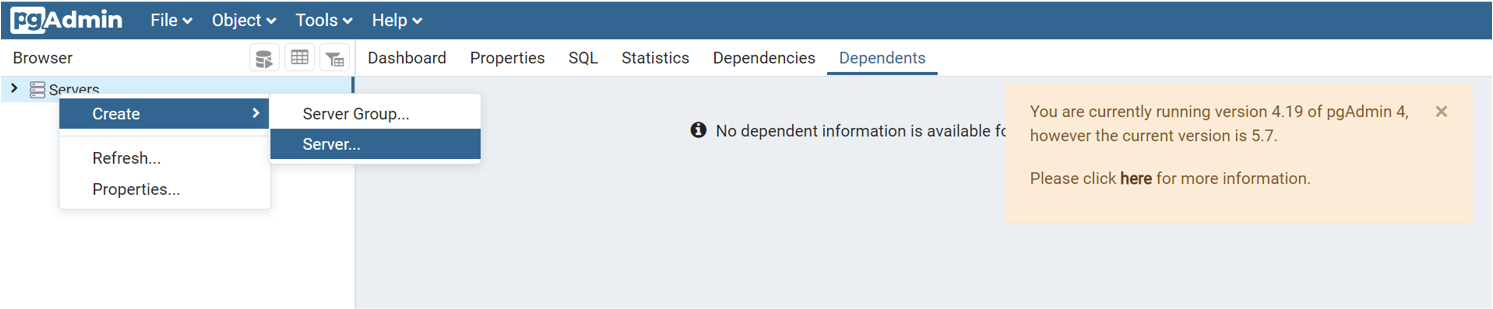

Henüz yapmadıysanız pgAdmin aracını indirin . Bu araç aracılığıyla PostgreSQL için Azure Veritabanı sunucusuna bağlanabilirsiniz. Ayrıca, bu sunucuya veritabanları ve yeni kullanıcılar ekleyebilirsiniz.

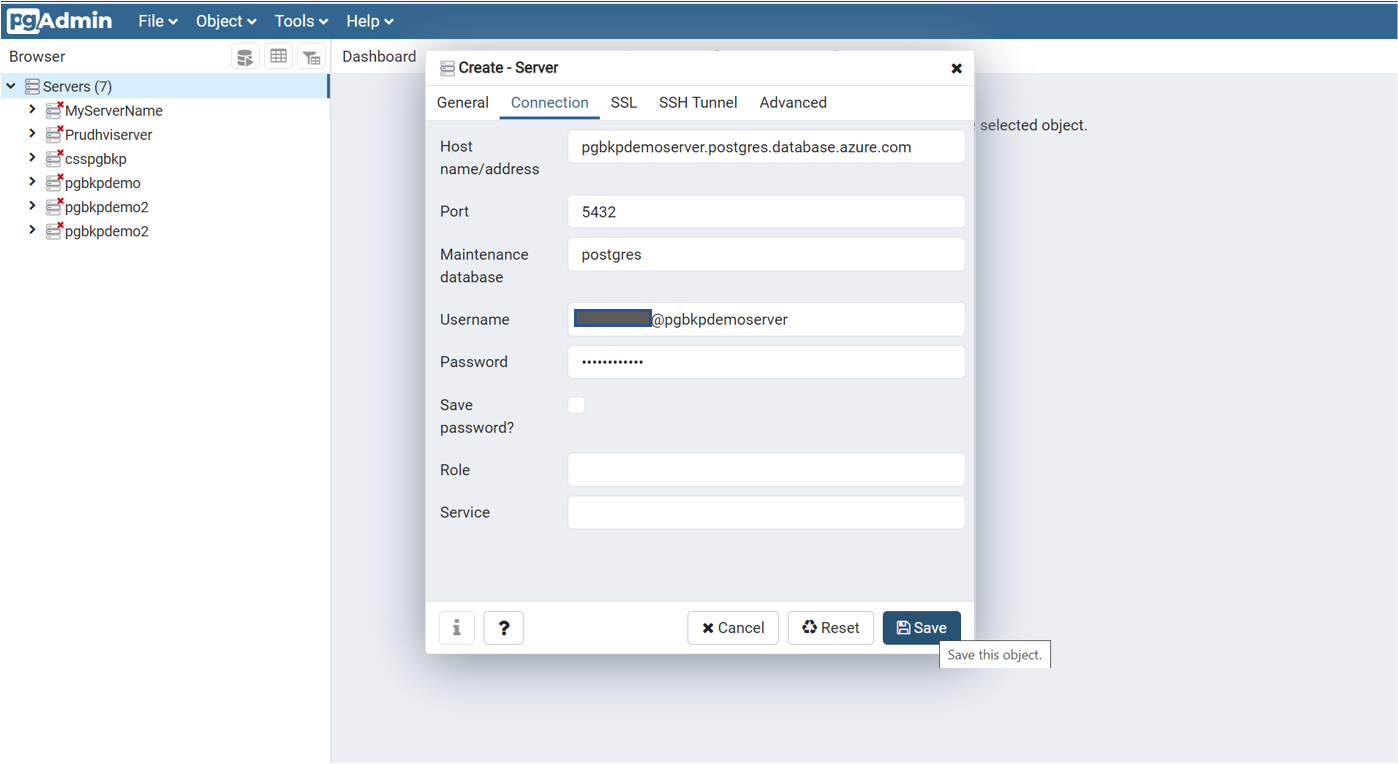

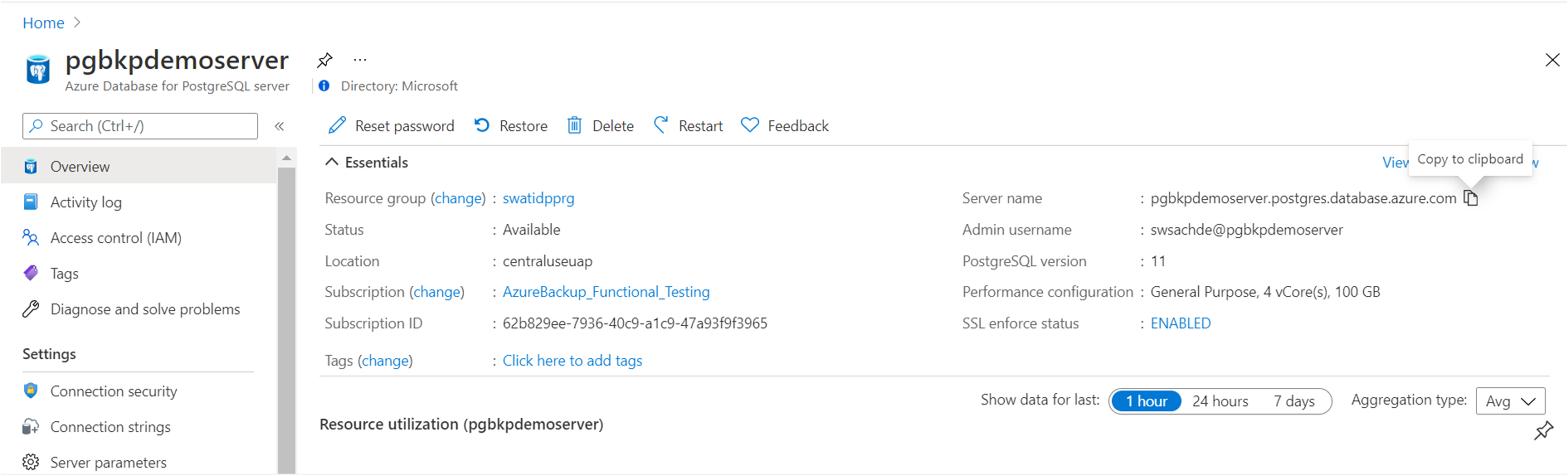

Seçtiğiniz bir adla yeni bir sunucu oluşturun. Ana bilgisayar adını/adresini girin. Azure portalındaki Azure PostgreSQL kaynak görünümünde görüntülenen Sunucu adı değeriyle aynıdır.

Bağlantının geçmesi için geçerli istemci kimliği adresini güvenlik duvarı kurallarına eklediğinizden emin olun.

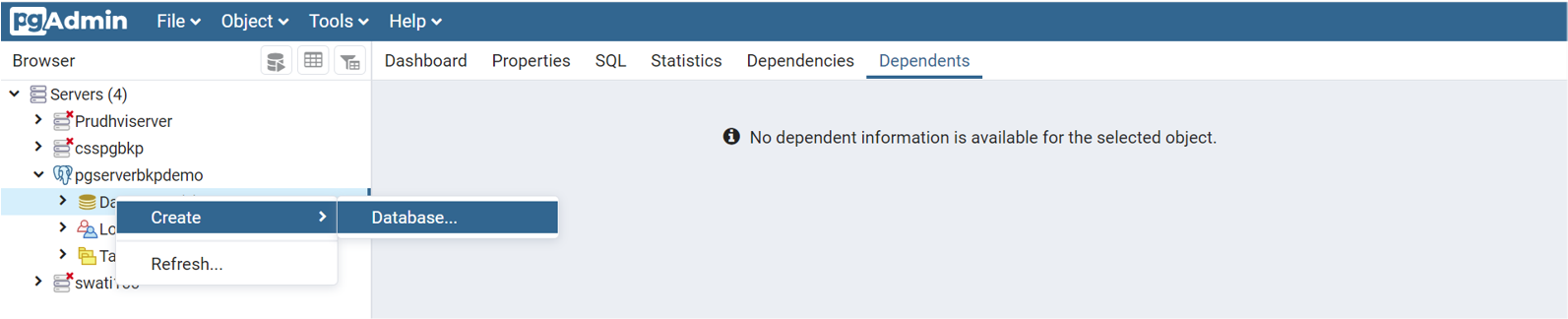

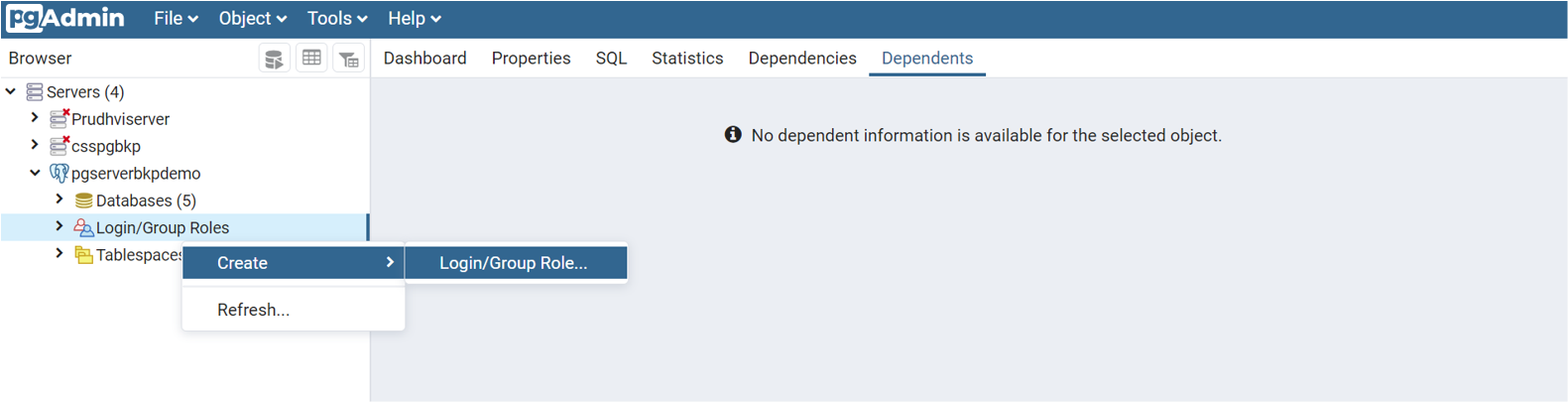

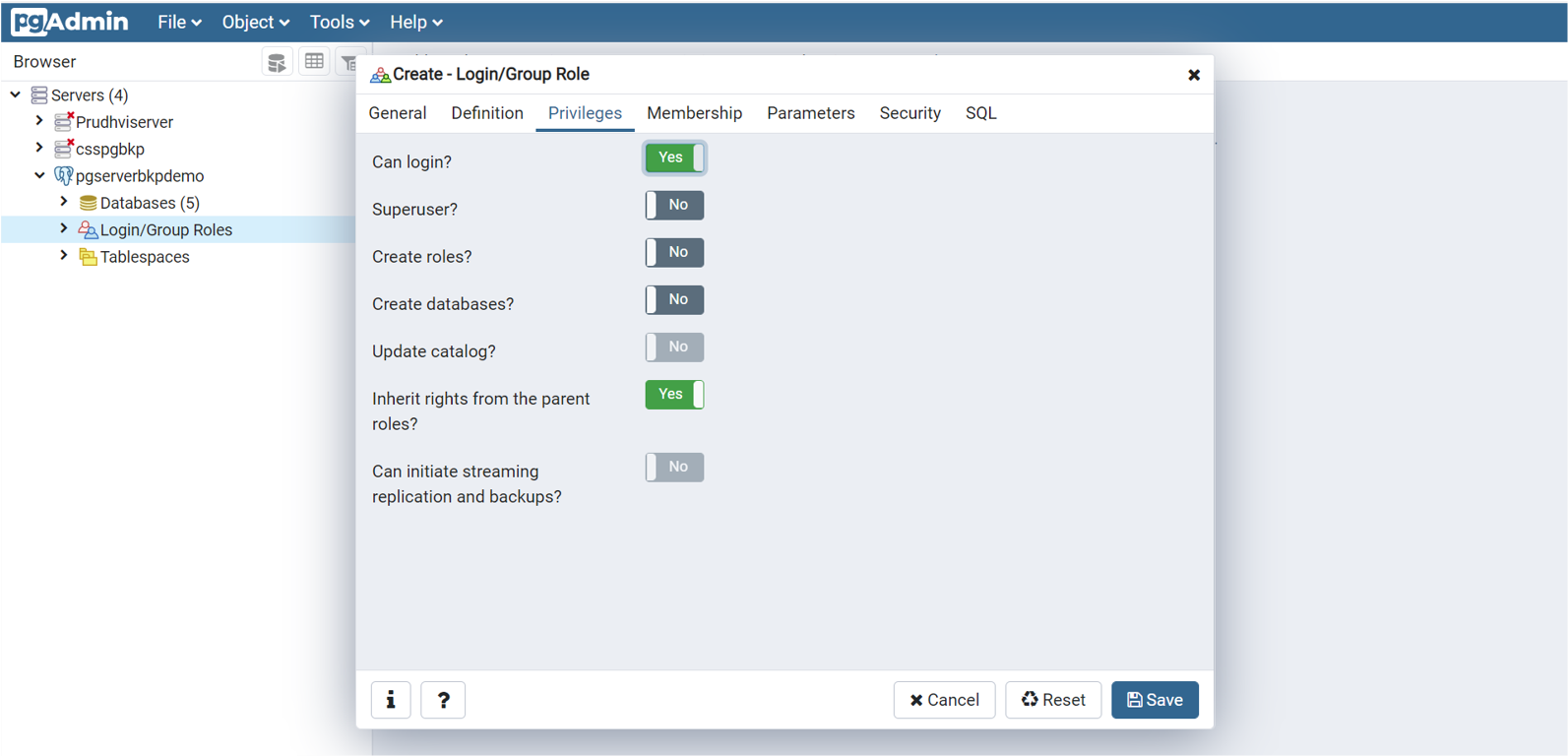

Sunucuya yeni veritabanları ve veritabanı kullanıcıları ekleyebilirsiniz. Veritabanı kullanıcıları için rol eklemek için Oturum Açma/Grup Rolü'ne tıklayın. Oturum açabilir mi? seçeneğinin Evet olarak ayarlandığından emin olun.

İlgili içerik

- PostgreSQL için Azure Veritabanı yedeklemesi hakkında sık sorulan sorular.

- Azure portalını kullanarak PostgreSQL için Azure Veritabanı'nı yedekleyin.

- REST API kullanarak PostgreSQL veritabanları için bir yedekleme ilkesi oluşturun.

- REST API kullanarak PostgreSQL veritabanları için yedeklemeyi yapılandırın.

- REST API kullanarak PostgreSQL veritabanları için geri yükleme.

- Azure portalını kullanarak PostgreSQL için Azure Veritabanı sunucusunu yönetin.