Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Kurtarma Hizmetleri kasalarınızda ve Backup kasalarınızda kritik işlemlere bir koruma katmanı eklemek için Azure Backup için çok kullanıcılı yetkilendirme (MUA) kullanabilirsiniz. MUA için Azure Backup, kritik işlemlerin yalnızca geçerli yetkilendirmeyle gerçekleştirildiğinden emin olmak için Resource Guard adlı başka bir Azure kaynağı kullanır.

Bir Backup kasası için Resource Guard kullanılarak çok kullanıcılı yetkilendirme genel kullanıma sunuldu.

Azure Backup için MUA izinleri

Azure Backup, Kurtarma Hizmetleri kasası veya Backup kasası için ek yetkilendirme mekanizması olarak Resource Guard kullanır. Kritik bir işlemi (sonraki bölümde açıklanmıştır) başarıyla gerçekleştirmek için Resource Guard üzerinde yeterli izinlere sahip olmanız gerekir.

MUA'nın amaçlandığı gibi çalışması için:

- Farklı bir kullanıcının Resource Guard örneğine sahip olması gerekir.

- Kasa yöneticisinin, Resource Guard üzerinde Katılımcı, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci izni bulunmamalıdır.

Daha iyi koruma sağlamak için Resource Guard'ı kasaları içeren abonelikten farklı bir aboneliğe veya kiracıya yerleştirebilirsiniz.

Kritik işlemler

Aşağıdaki tabloda kritik olarak tanımlanan ve Resource Guard'ın korunmasına yardımcı olabilecek işlemler listelenir. Kasaları Resource Guard ile ilişkilendirirken belirli işlemleri koruma kapsamı dışında bırakmayı seçebilirsiniz.

Not

Zorunlu olarak belirtilen işlemleri, kendisiyle ilişkilendirilmiş kasalar için Resource Guard aracılığıyla koruma dışında bırakamazsınız. Ayrıca, dışlanan kritik işlemler Resource Guard ile ilişkili tüm kasalar için geçerli olacaktır.

| İşlem | Zorunlu/İsteğe Bağlı | Açıklama |

|---|---|---|

| Geçici silmeyi veya güvenlik özelliklerini devre dışı bırakma | Zorunlu | Soft delete ayarını bir kasada devre dışı bırakın. |

| MUA korumasını kaldırma | Zorunlu | Bir kasada MUA korumasını devre dışı bırakın. |

| Korumayı silme | İsteğe bağlı | Yedeklemeleri durdurarak ve verileri silerek korumayı silin. |

| Korumayı değiştirme | İsteğe bağlı | Saklama süresi azaltılmış yeni bir yedekleme ilkesi ekleyin veya kurtarma noktası amacını (RPO) artırmak için ilke sıklığını değiştirin. |

| İlkeyi değiştirme | İsteğe bağlı | Bekletmeyi azaltmak için yedekleme ilkesini değiştirin veya RPO'yu artırmak için ilke sıklığını değiştirin. |

| Yedekleme güvenlik PIN'ini alma | İsteğe bağlı | Microsoft Azure Kurtarma Hizmetleri (MARS) güvenlik PIN'ini değiştirin. |

| Yedeklemeyi durdurma ve verileri saklama | İsteğe bağlı | Yedeklemeleri durdurup verileri sonsuza kadar tutarak veya ilkeye göre verileri tutarak korumayı silin. |

| Değişmezliği devre dışı bırakma | İsteğe bağlı | Kasada değişmezlik ayarını devre dışı bırakın. |

Kavramlar ve süreç

Bu bölümde, Azure Backup için MUA kullanırken kullanılan kavramlar ve işlemler açıklanmaktadır.

Süreci ve sorumlulukları net bir şekilde anlamak için aşağıdaki iki kişiyi göz önünde bulundurun. Bu kişilere bu makale boyunca başvurulur.

Yedekleme Yöneticisi: Kurtarma Hizmetleri kasasının veya Yedekleme kasasının sahibi olarak kasada yönetim işlemlerini gerçekleştiren kişi. İlk olarak, yedekleme yöneticisinin Resource Guard üzerinde herhangi bir izni olmamalıdır. Yedekleme yöneticisi, Kurtarma Hizmetleri kasasında Yedekleme Operatörü veya Katkıda Bulunan rol tabanlı erişim denetimi (RBAC) rolüne sahip olabilir.

Güvenlik yöneticisi: Resource Guard örneğinin sahibidir ve kasadaki kritik işlemlerin kapı bekçisi olarak hizmet eder. Güvenlik yöneticisi, kasada kritik işlemleri gerçekleştirmek için yedekleme yöneticisinin ihtiyaç duyduğu izinleri denetler. Güvenlik yöneticisi Resource Guard'da Yedekleme MUA Yöneticisi RBAC rolüne sahip olabilir.

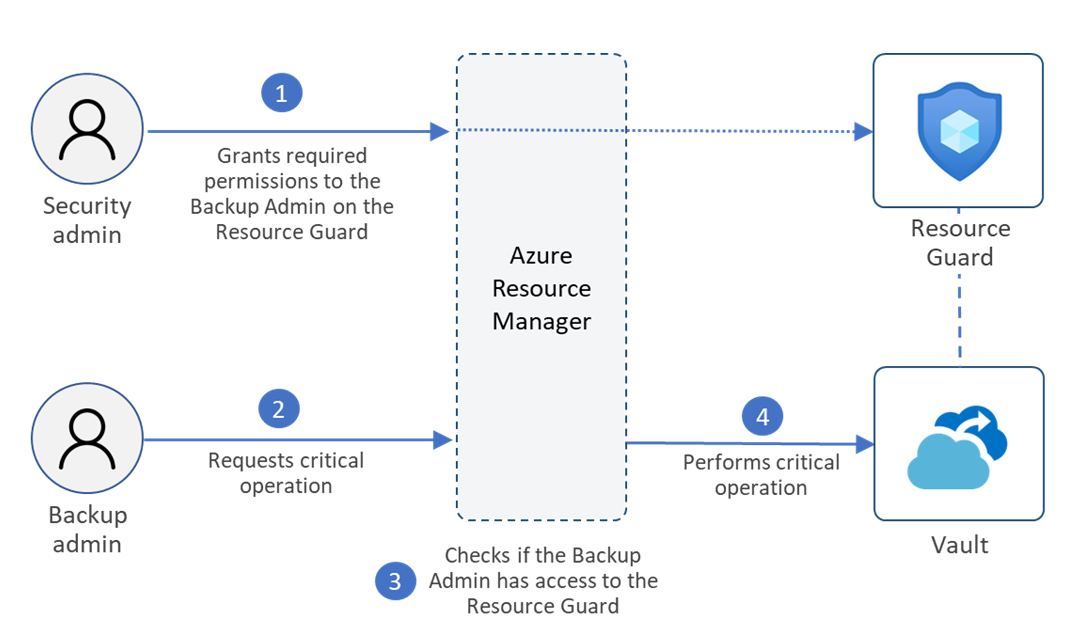

Aşağıdaki diyagramda, MUA'nın Resource Guard aracılığıyla yapılandırıldığı bir kasada kritik bir operasyonu gerçekleştirme adımları gösterilmektedir.

Tipik bir senaryoda olayların akışı şöyledir:

Yedekleme yöneticisi Kurtarma Hizmetleri kasasını veya Backup kasasını oluşturur.

Güvenlik yöneticisi Resource Guard örneğini oluşturur.

Resource Guard örneği, kasaya göre farklı bir abonelikte veya farklı bir kiracıda olabilir. Yedekleme yöneticisinin Resource Guard'da Katkıda Bulunan, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci izinlerine sahip olmadığından emin olun.

Güvenlik yöneticisi, Resource Guard (veya ilgili bir kapsam) için yedekleme yöneticisine Okuyucu rolü verir. Yedekleme yöneticisinin, kasada MUA'yı etkinleştirebilmesi için Okuyucu rolüne ihtiyacı vardır.

Yedekleme yöneticisi, Resource Guard aracılığıyla depoyu korumaya yardımcı olmak için MUA'yı yapılandırıyor.

Yedekleme yöneticisi veya kasaya yazma erişimi olan herhangi bir kullanıcı kasada Resource Guard ile korunan kritik bir işlem gerçekleştirmek istiyorsa Resource Guard'a erişim istemesi gerekir.

Yedekleme yöneticisi, bu tür işlemleri gerçekleştirmek için erişim kazanmayla ilgili ayrıntılar için güvenlik yöneticisine başvurabilir. Bunu, ayrıcalıklı kimlik yönetimi (PIM) veya kuruluşun gerektirdiği diğer işlemleri kullanarak gerçekleştirebilirler.

Yedekleme yöneticisi Yedekleme MUA İşleci RBAC rolünü isteyebilir. Bu rol, kullanıcıların yalnızca Resource Guard'ın koruduğu kritik işlemleri gerçekleştirmesine olanak tanır. Resource Guard örneğinin silinmesine izin vermez.

Güvenlik yöneticisi, kritik işlemleri gerçekleştirmek için Resource Guard'da Yedekleme MUA İşleci rolünü geçici olarak yedekleme yöneticisine verir.

Yedekleme yöneticisi kritik işlemi başlatır.

Azure Resource Manager, yedekleme yöneticisinin yeterli izinlere sahip olup olmadığını denetler. Yedekleme yöneticisi artık Resource Guard'da Yedekleme MUA İşleci rolüne sahip olduğundan istek tamamlanır. Yedekleme yöneticisi gerekli izinlere veya rollere sahip değilse istek başarısız olur.

Güvenlik yöneticisi, yetkili eylemler gerçekleştirildikten sonra veya tanımlı bir süre geçtikten sonra kritik işlemleri gerçekleştirme ayrıcalıklarını iptal eder. Ayrıcalıkları iptal etmek için Microsoft Entra Privileged Identity Management'te yer alan just-in-time (JIT) araçlarını kullanabilirsiniz.

Not

- Resource Guard'da Katkıda Bulunan veya Yedekleme MUA Yöneticisi rolüne yedekleme yöneticisine geçici olarak erişim verirseniz, bu erişim Resource Guard'da silme izinleri de sağlar. Yalnızca yedekleme MUA işleci izinlerini sağlamanızı öneririz.

- MUA, yalnızca kasalı yedeklemelerde gerçekleştirilen daha önce listelenen işlemlerde koruma sağlar. Veri kaynağında (yani korunan Azure kaynağında veya iş yükünde) doğrudan gerçekleştirilen tüm işlemler Resource Guard kapsamının dışındadır.

Kullanım senaryoları

Aşağıdaki tabloda Resource Guard örneğinizi ve kasalarınızı (Kurtarma Hizmetleri kasası ve Backup kasası) oluşturma senaryolarının yanı sıra her birinin sunduğu göreli koruma listelenmektedir.

Önemli

Yedekleme yöneticisinin herhangi bir senaryoda Resource Guard için Katkıda Bulunan, Yedekleme MUA Yöneticisi veya Yedekleme MUA İşleci izinleri olmamalıdır. Bu izinler kasadaki MUA (Mesaj Kullanıcı Arayüzü) korumasını geçersiz kılar.

| Kullanım senaryosu | MUA nedeniyle koruma | Uygulama kolaylığı | Notes |

|---|---|---|---|

| Vault ve Resource Guard aynı aboneliktedir. Yedekleme Yöneticisinin Resource Guard'a erişimi yok. |

Yedekleme yöneticisi ile güvenlik yöneticisi arasında en az yalıtım. | Yalnızca bir abonelik gerektiğinden uygulanması görece kolaydır. | Kaynak düzeyi izinler ve roller doğru şekilde atanmalıdır. |

| Kasa ve Resource Guard farklı aboneliklerde ama aynı kiracıda yer alır. Yedekleme yöneticisinin Resource Guard'a veya ilgili aboneliğe erişimi yoktur. |

Yedekleme yöneticisi ile güvenlik yöneticisi arasında orta düzeyde yalıtım. | İki abonelik (ancak tek bir kiracı) gerektiğinden orta düzeyde uygulama kolaylığı. | Kaynak veya abonelik için izinlerin ve rollerin doğru atandığından emin olun. |

| Kasa ve Resource Guard farklı kiracılarda yer alır.

Yedekleme yöneticisinin Resource Guard'a, ilgili aboneliğe veya ilgili kiracıya erişimi yoktur. |

Yedekleme yöneticisi ile güvenlik yöneticisi arasında en yüksek güvenlik sağlayan en yüksek yalıtım. | Test için iki kiracı veya dizin gerektiğinden test etmek nispeten zor. | Kaynak, abonelik veya dizin için izinlerin ve rollerin doğru atandığından emin olun. |