Batch güvenliği ve uyumluluk için en iyi yöntemler

Bu makalede, Azure Batch kullanırken güvenliği geliştirmeye yönelik yönergeler ve en iyi yöntemler sağlanmaktadır.

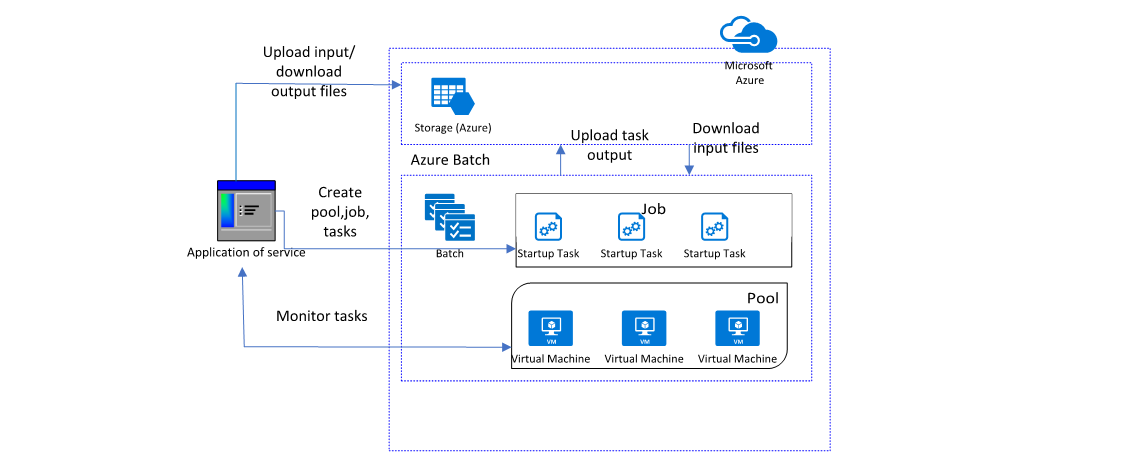

Varsayılan olarak, Azure Batch hesaplarının genel uç noktası vardır ve genel erişime açıktır. Azure Batch havuzu oluşturulduğunda, havuz bir Azure sanal ağının belirtilen alt ağında sağlanır. Batch havuzundaki sanal makinelere varsayılan olarak Batch'in oluşturduğu genel IP adresleri aracılığıyla erişilir. Bir havuzdaki işlem düğümleri, çok örnekli görevleri çalıştırmak gibi gerektiğinde birbirleriyle iletişim kurabilir, ancak havuzdaki düğümler havuzun dışındaki sanal makinelerle iletişim kuramaz.

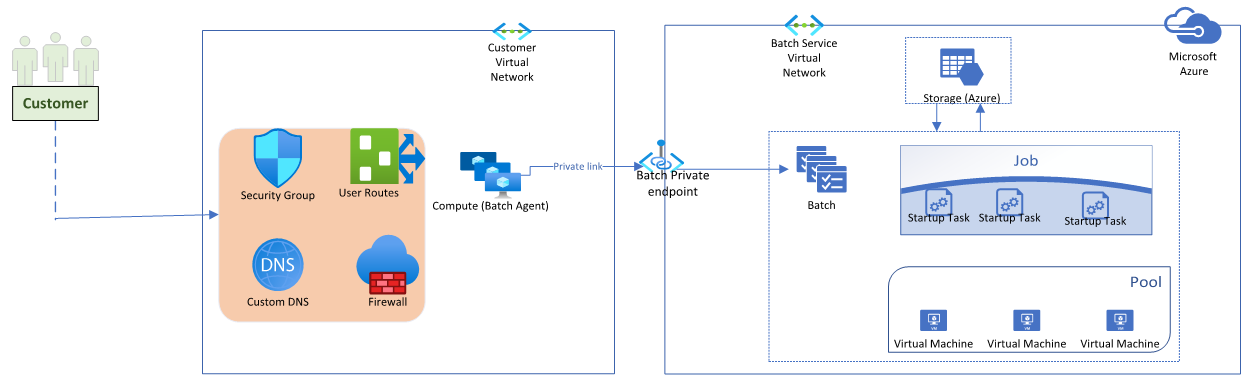

Daha güvenli bir Azure Batch dağıtımı oluşturmanıza yardımcı olacak birçok özellik mevcuttur. Havuzu genel IP adresleri olmadan sağlayarak düğümlere erişimi kısıtlayabilir ve düğümlerin İnternet'ten bulunabilirliğini azaltabilirsiniz. İşlem düğümleri, havuzu bir Azure sanal ağının alt ağında sağlayarak diğer sanal makinelerle veya şirket içi ağ ile güvenli bir şekilde iletişim kurabilir. Ayrıca Azure Özel Bağlantı tarafından desteklenen bir hizmetten sanal ağlardan özel erişimi etkinleştirebilirsiniz.

Güvenlikle ilgili genel en iyi yöntemler

Havuz yapılandırması

Havuzlar, klasik veya basitleştirilmiş iki düğüm iletişim modundan birinde yapılandırılabilir. Klasik düğüm iletişim modelinde Batch hizmeti işlem düğümleriyle iletişim başlatır ve işlem düğümleri de Azure Depolama ile iletişim kurmanızı gerektirir. Basitleştirilmiş düğüm iletişim modelinde işlem düğümleri Batch hizmetiyle iletişim başlatır. Gelen/giden bağlantıların kapsamının azalması ve temel işlem için Azure Depolama giden erişimi gerektirmemesi nedeniyle, basitleştirilmiş düğüm iletişim modelinin kullanılması önerilir. Klasik düğüm iletişim modeli 31 Mart 2026'da kullanımdan kaldırılacaktır.

Batch hesabı kimlik doğrulaması

Batch hesabı erişimi iki kimlik doğrulama yöntemini destekler: Paylaşılan Anahtar ve Microsoft Entra Id.

Batch hesabı kimlik doğrulaması için Microsoft Entra ID kullanmanızı kesinlikle öneririz. Bazı Batch özellikleri, burada ele alınan güvenlikle ilgili özelliklerin birçoğu da dahil olmak üzere bu kimlik doğrulama yöntemini gerektirir. Batch hesabı için hizmet API'si kimlik doğrulama mekanizması, allowedAuthenticationModes özelliği kullanılarak yalnızca Microsoft Entra Kimliği ile kısıtlanabilir. Bu özellik ayarlandığında, Paylaşılan Anahtar kimlik doğrulaması kullanan API çağrıları reddedilir.

Batch hesabı havuzu ayırma modu

Batch hesabı oluştururken iki havuz ayırma modu arasında seçim yapabilirsiniz:

- Batch hizmeti: Havuz düğümlerini ayırmak ve yönetmek için kullanılan temel Sanal Makine Ölçek Kümesi kaynaklarının Batch'e ait aboneliklerde oluşturulduğu ve Azure portalında doğrudan görünmediği varsayılan seçenektir. Yalnızca Batch havuzları ve düğümleri görünür.

- Kullanıcı aboneliği: Temel alınan Sanal Makine Ölçek Kümesi kaynakları Batch hesabıyla aynı abonelikte oluşturulur. Bu nedenle bu kaynaklar, ilgili Batch kaynaklarına ek olarak abonelikte görünür.

Kullanıcı aboneliği moduyla, bir havuz oluşturulduğunda Batch VM'leri ve diğer kaynaklar doğrudan aboneliğinizde oluşturulur. Azure Ayrılmış VM Örneklerini kullanarak Batch havuzları oluşturmak, Sanal Makine Ölçek Kümesi kaynaklarında Azure İlkesi kullanmak ve/veya abonelikteki çekirdek kotayı yönetmek istiyorsanız (abonelikteki tüm Batch hesaplarında paylaşılan) kullanıcı aboneliği modu gereklidir. Kullanıcı aboneliği modunda bir Batch hesabı oluşturmak için aboneliğinizi Azure Batch hizmetine kaydetmeniz ve hesabı bir Azure Key Vault ile ilişkilendirmeniz de gerekir.

Ağ uç noktası erişimini kısıtlama

Batch ağ uç noktaları

Varsayılan olarak, genel IP adreslerine sahip uç noktalar Batch hesapları, Batch havuzları ve havuz düğümleriyle iletişim kurmak için kullanılır.

Batch hesabı API'si

Batch hesabı oluşturulduğunda, REST API kullanarak hesap için çoğu işlemi çağırmak için kullanılan bir genel uç nokta oluşturulur. Hesap uç noktasının biçimini https://{account-name}.{region-id}.batch.azure.comkullanan bir temel URL'si vardır. Batch hesabına erişim, HTTPS kullanılarak şifrelenen hesap uç noktasına iletişimle ve paylaşılan anahtar veya Microsoft Entra kimlik doğrulaması kullanılarak kimliği doğrulanan her istekle güvenli hale getirilir.

Azure Resource Manager

Bir Batch hesabına özgü işlemlere ek olarak, yönetim işlemleri tek ve birden çok Batch hesabına uygulanır. Bu yönetim işlemlerine Azure Resource Manager aracılığıyla erişilir.

Azure Resource Manager aracılığıyla toplu yönetim işlemleri HTTPS kullanılarak şifrelenir ve her isteğin kimliği Microsoft Entra kimlik doğrulaması kullanılarak doğrulanır.

Batch havuzu işlem düğümleri

Batch hizmeti, havuzdaki her düğümde çalışan bir Batch düğümü aracısı ile iletişim kurar. Örneğin, hizmet düğüm aracısına bir görevi çalıştırmasını, görevi durdurmasını veya bir görevin dosyalarını almasını ister. Düğüm aracısı ile iletişim bir veya daha fazla yük dengeleyici tarafından etkinleştirilir ve bu sayı havuzdaki düğüm sayısına bağlıdır. Yük dengeleyici, iletişimi istenen düğüme iletir ve her düğüm benzersiz bir bağlantı noktası numarasıyla ele alınır. Yük dengeleyicilerin varsayılan olarak bunlarla ilişkilendirilmiş genel IP adresleri vardır. Ayrıca RDP veya SSH aracılığıyla havuz düğümlerine uzaktan erişebilirsiniz (bu erişim, yük dengeleyiciler aracılığıyla iletişimle varsayılan olarak etkinleştirilir).

Batch işlem düğümü işletim sistemi

Batch hem Linux hem de Windows işletim sistemlerini destekler. Batch, Linux işletim sistemi dağıtımlarının bir alt kümesi için hizalanmış düğüm aracısı ile Linux'u destekler. İşletim sisteminin işletim sistemi yayımcısı tarafından sağlanan en son yamalarla güncel tutulması önerilir.

Temel alınan Azure altyapısının havuz genelinde güncelleştirmeleri koordine etmesini sağlayan Batch havuzları için Otomatik İşletim Sistemi yükseltmesinin etkinleştirilmesi önerilir. Bu seçenek, görev yürütme için kesintisiz olacak şekilde yapılandırılabilir. Otomatik işletim sistemi yükseltmesi, Batch'in desteklediği tüm işletim sistemlerini desteklemez. Daha fazla bilgi için bkz. Sanal Makine Ölçek Kümeleri Otomatik İşletim Sistemi yükseltmesi Destek Matrisi.

Windows işletim sistemleri için Batch havuzunda Otomatik İşletim Sistemi yükseltmesini kullanırken özelliğini virtualMachineConfiguration.windowsConfiguration.enableAutomaticUpdates etkinleştirmediğinizden emin olun.

Görüntüler ve düğüm aracıları için toplu destek, genellikle yayımcı desteği zaman çizelgeleriyle uyumlu olarak zaman içinde aşamalı olarak çıkar. Yaklaşan kullanım süresi sonu (EOL) tarihlerine sahip görüntüleri veya EOL tarihlerini geçmiş görüntüleri kullanmaktan kaçınmanız önerilir.

Havuzlarınıza ilişkin EOL tarihlerine ilişkin görünümünüzü düzenli aralıklarla yenilemek ve EOL tarihi gerçekleşmeden önce iş yüklerinizi geçirmek sizin sorumluluğunuzdadır. Belirli bir düğüm aracısı ile özel görüntü kullanıyorsanız, özel görüntünüzün türetildiği veya hizalandığı görüntü için Batch desteği kullanım süresi sonu tarihlerini izlediğinizden emin olun. Belirtilen batchSupportEndOfLife tarih olmayan bir görüntü, böyle bir tarihin Batch hizmeti tarafından henüz belirlenmediğini gösterir. Bir tarihin olmaması, ilgili görüntünün süresiz olarak desteklendiğini göstermez. Gelecekte herhangi bir zamanda bir EOL tarihi eklenebilir veya güncelleştirilebilir. EOL tarihleri API, PowerShell veya Azure CLI aracılığıyla ListSupportedImages bulunabilir.

Windows İşletim Sistemi Aktarım Katmanı Güvenliği (TLS)

Batch düğümü aracısı, SSL/TLS sürümleri veya şifre paketi sıralama için işletim sistemi düzeyi varsayılanlarını değiştirmez. Windows'da SSL/TLS sürümleri ve şifre paketi sırası işletim sistemi düzeyinde denetlenmektedir ve bu nedenle Batch düğümü aracısı her işlem düğümü tarafından kullanılan görüntü tarafından ayarlanan ayarları benimser. Batch düğümü aracısı mümkün olduğunda en güvenli ayarları kullanmayı denese de, yine de işletim sistemi düzeyi ayarlarıyla sınırlandırılabilir. İşletim sistemi düzeyi varsayılanlarınızı gözden geçirmenizi ve iş akışınıza ve kuruluş gereksinimlerinize uygun en güvenli mod için uygun şekilde ayarlamanızı öneririz. Daha fazla bilgi için lütfen Şifre paketi sipariş zorlaması için TLS'yi yönetme ve Schannel SSP için SSL/TLS sürüm denetimi için TLS kayıt defteri ayarlarını yönetme makalesini ziyaret edin. Bazı ayar değişikliklerinin etkili olması için yeniden başlatma gerektirdiğini unutmayın. Batch başlangıç göreviyle bu tür ayarların uygulanması yerine modern güvenlik varsayılanlarına sahip daha yeni bir işletim sistemi veya değiştirilmiş ayarlara sahip özel bir görüntü kullanılması önerilir.

Batch uç noktalarına erişimi kısıtlama

Özellikle çözüm bir sanal ağ kullandığında, çeşitli Batch uç noktalarına erişimi sınırlamak için çeşitli özellikler kullanılabilir.

Özel uç noktaları kullanma

Azure Özel Bağlantı, sanal ağınızdaki özel bir uç nokta üzerinden Azure PaaS Hizmetleri'ne ve Azure'da barındırılan müşteriye/iş ortağı hizmetlerine erişim sağlar. Sanal ağ içinden veya eşlenmiş herhangi bir sanal ağdan Batch hesabına erişimi kısıtlamak için Özel Bağlantı kullanabilirsiniz. Özel Bağlantı eşlenen kaynaklara vpn veya Azure ExpressRoute aracılığıyla özel eşleme üzerinden şirket içinde de erişilebilir.

Özel uç noktaları kullanmak için, bir Batch hesabının oluşturulduğunda uygun şekilde yapılandırılması gerekir; genel ağ erişim yapılandırması devre dışı bırakılmalıdır. Oluşturulduktan sonra özel uç noktalar oluşturulabilir ve Batch hesabıyla ilişkilendirilebilir. Daha fazla bilgi için bkz . Azure Batch hesaplarıyla özel uç noktaları kullanma.

Sanal ağlarda havuz oluşturma

Batch havuzundaki işlem düğümleri, sanal ağ (VNET) gerektirmeden çok örnekli görevleri çalıştırmak gibi birbiriyle iletişim kurabilir. Ancak, varsayılan olarak bir havuzdaki düğümler, bir sanal ağ üzerindeki havuzun dışında olan ve lisans sunucuları veya dosya sunucuları gibi özel IP adresleri olan sanal makinelerle iletişim kuramaz.

İşlem düğümlerinin diğer sanal makinelerle veya şirket içi ağ ile güvenli bir şekilde iletişim kurmasına izin vermek için, bir havuzu Azure sanal ağının alt ağında olacak şekilde yapılandırabilirsiniz.

Havuzlar genel IP uç noktalarına sahip olduğunda, alt ağın görevleri zamanlayabilmesi ve işlem düğümlerinde diğer işlemleri gerçekleştirebilmesi için Batch hizmetinden gelen iletişime ve iş yükünüzün gerektirdiği şekilde Azure Depolama veya diğer kaynaklarla iletişim kurmak için giden iletişime izin vermesi gerekir. Sanal Makine yapılandırmasındaki havuzlar için Batch, işlem düğümlerine eklenmiş ağ arabirimi düzeyinde ağ güvenlik grupları (NSG) ekler. Bu NSG'lerin etkinleştirmesi gereken kuralları vardır:

- Batch hizmeti IP adreslerinden gelen TCP trafiği

- Uzaktan erişim için gelen TCP trafiği

- Sanal ağa herhangi bir bağlantı noktasında giden trafik (alt ağ düzeyinde NSG kuralları başına değiştirilebilir)

- herhangi bir bağlantı noktasından İnternet'e giden trafik (alt ağ düzeyinde NSG kuralları başına değiştirilebilir)

Batch kendi NSG'lerini yapılandırdığından sanal ağ alt ağı düzeyinde NSG'ler belirtmeniz gerekmez. Batch işlem düğümlerinin dağıtıldığı alt ağ ile ilişkilendirilmiş bir NSG'niz varsa veya uygulanan varsayılanları geçersiz kılmak için özel NSG kuralları uygulamak istiyorsanız, havuz düğümleriyle Batch hizmeti iletişimine ve Azure Depolama ile havuz düğümü iletişimine izin vermek için bu NSG'yi en az gelen ve giden güvenlik kurallarıyla yapılandırmanız gerekir.

Daha fazla bilgi için bkz . Sanal ağda Azure Batch havuzu oluşturma.

Statik genel IP adresleriyle havuz oluşturma

Varsayılan olarak, havuzlarla ilişkili genel IP adresleri dinamiktir; havuz oluşturulduğunda oluşturulur ve havuz yeniden boyutlandırıldığında IP adresleri eklenebilir veya kaldırılabilir. Havuz düğümlerinde çalışan görev uygulamalarının dış hizmetlere erişmesi gerektiğinde, bu hizmetlere erişimin belirli IP'lerle kısıtlanması gerekebilir. Bu durumda, dinamik IP adreslerine sahip olmak yönetilemez.

Havuz oluşturmadan önce Batch hesabıyla aynı abonelikte statik genel IP adresi kaynakları oluşturabilirsiniz. Daha sonra havuzunuzu oluştururken bu adresleri belirtebilirsiniz.

Daha fazla bilgi için bkz . Belirtilen genel IP adresleriyle Azure Batch havuzu oluşturma.

Genel IP adresleri olmayan havuzlar oluşturma

Varsayılan olarak, Azure Batch sanal makine yapılandırma havuzundaki tüm işlem düğümlerine bir veya daha fazla genel IP adresi atanır. Bu uç noktalar Batch hizmeti tarafından görevleri zamanlamak ve İnternet'e giden erişim de dahil olmak üzere işlem düğümleriyle iletişim için kullanılır.

Bu düğümlere erişimi kısıtlamak ve bu düğümlerin İnternet’ten bulunabilirliğini azaltmak için havuzu genel IP adresleri olmadan sağlayabilirsiniz.

Daha fazla bilgi için bkz . Genel IP adresleri olmadan havuz oluşturma.

Havuz düğümlerine uzaktan erişimi sınırlama

Varsayılan olarak Batch, ağ bağlantısı olan bir düğüm kullanıcısına RDP veya SSH kullanarak batch havuzundaki bir işlem düğümüne dışarıdan bağlanma olanağı tanır.

Düğümlere uzaktan erişimi sınırlamak için aşağıdaki yöntemlerden birini kullanın:

- PoolEndpointConfiguration'ı erişimi reddedecek şekilde yapılandırın. Uygun ağ güvenlik grubu (NSG) havuzla ilişkilendirilecektir.

- Havuzunuzu genel IP adresleri olmadan oluşturun. Varsayılan olarak, bu havuzlara sanal ağın dışından erişilemiyor.

- RDP veya SSH bağlantı noktalarına erişimi reddetmek için bir NSG'yi sanal ağ ile ilişkilendirin.

- Düğümde kullanıcı oluşturmayın. Düğüm kullanıcıları olmadan uzaktan erişim mümkün olmaz.

Veri şifreleme

Aktarımdaki verileri şifreleme

Batch hesabı uç noktasıyla (veya Azure Resource Manager aracılığıyla) yapılan tüm iletişimlerde HTTPS kullanılmalıdır. Batch hizmetine bağlanırken API'lerde belirtilen Batch hesabı URL'lerinde kullanmanız https:// gerekir.

Batch hizmetiyle iletişim kuracak istemciler Aktarım Katmanı Güvenliği (TLS) 1.2 kullanacak şekilde yapılandırılmalıdır.

Bekleyen Batch verilerini şifreleme

Hesap sertifikaları, iş ve görev meta verileri ve görev komut satırları gibi Batch API'lerinde belirtilen bazı bilgiler Batch hizmeti tarafından depolandığında otomatik olarak şifrelenir. Varsayılan olarak, bu veriler her Batch hesabına özgü Azure Batch platform tarafından yönetilen anahtarlar kullanılarak şifrelenir.

Bu verileri müşteri tarafından yönetilen anahtarları kullanarak da şifreleyebilirsiniz. Azure Key Vault , Batch hesabınıza kaydedilmiş anahtar tanımlayıcısıyla anahtarı oluşturmak ve depolamak için kullanılır.

İşlem düğümü disklerini şifreleme

Toplu işlem düğümlerinin varsayılan olarak iki diski vardır: işletim sistemi diski ve yerel geçici SSD. Batch tarafından yönetilen dosyalar ve dizinler , görev çıktı dosyaları gibi dosyalar için varsayılan konum olan geçici SSD'de bulunur. Batch görev uygulamaları SSD'de veya işletim sistemi diskinde varsayılan konumu kullanabilir.

Ek güvenlik için şu Azure disk şifreleme özelliklerinden birini kullanarak bu diskleri şifreleyin:

- Platform tarafından yönetilen anahtarlarla bekleyen yönetilen disk şifrelemesi

- Platform tarafından yönetilen anahtar kullanarak konakta şifreleme

- Azure Disk Şifrelemesi

İşlem düğümlerinden hizmetlere güvenli bir şekilde erişme

Azure Key Vault da dahil olmak üzere yönetilen kimliği destekleyen Azure hizmetlerine erişmek için kullanıcı tarafından atanan yönetilen kimlik için yapılandırılmış uygun erişim izinleriyle Havuz yönetilen kimlikleri kullanın. Batch düğümlerinde sertifikalar sağlamanız gerekiyorsa, Batch havuzunuzda sertifikaları yüklemek ve yönetmek için havuz Yönetilen Kimliği ile kullanılabilir Azure Key Vault VM uzantısını kullanın. Batch havuzlarında Yönetilen Kimlik ile Azure Key Vault'tan sertifika dağıtma hakkında daha fazla bilgi için bkz . Batch havuzunda otomatik sertifika döndürmeyi etkinleştirme.

İdare ve uyum

Uyumluluk

Müşterilerin dünya çapında düzenlenen sektörlerde ve pazarlarda kendi uyumluluk yükümlülüklerini yerine getirmelerine yardımcı olmak için Azure, büyük bir uyumluluk teklifleri portföyüne sahiptir.

Bu teklifler, bağımsız üçüncü taraf denetim firmaları tarafından üretilen resmi sertifikalar, kanıtlamalar, doğrulamalar, yetkilendirmeler ve değerlendirmeler ile Microsoft tarafından üretilen sözleşme değişiklikleri, kendi kendine değerlendirmeler ve müşteri rehberliği belgeleri gibi çeşitli güvence türlerini temel alır. Hangilerinin Batch çözümlerinizle ilgili olabileceğini belirlemek için uyumluluk tekliflerinin kapsamlı genel bakışını gözden geçirin.

Azure İlkesi

Azure İlkesi, kuruluş standartlarını zorunlu kılmaya ve uygun ölçekte uyumluluğu değerlendirmeye yardımcı olur. Azure İlkesi'nin yaygın kullanım örnekleri kaynak tutarlılığı, mevzuata uyumluluk, güvenlik, maliyet ve yönetim için idare uygulamayı içerir.

Havuz ayırma modunuza ve bir ilkenin uygulanması gereken kaynaklara bağlı olarak, Batch ile Azure İlkesi aşağıdaki yollardan birini kullanarak kullanın:

- Doğrudan, Microsoft.Batch/batchAccounts kaynağını kullanarak. Batch hesabı için özelliklerin bir alt kümesi kullanılabilir. Örneğin, ilkeniz geçerli Batch hesabı bölgelerini, izin verilen havuz ayırma modunu ve hesaplar için bir genel ağın etkinleştirilip etkinleştirilmediğini içerebilir.

- Dolaylı olarak, Microsoft.Compute/virtualMachineScaleSets kaynağını kullanarak. Kullanıcı abonelik havuzu ayırma moduna sahip Batch hesaplarının, Batch hesabı aboneliğinde oluşturulan Sanal Makine Ölçek Kümesi kaynaklarında ilke ayarlanmış olabilir. Örneğin, izin verilen VM boyutları ve her havuz düğümünde belirli uzantıların çalıştığından emin olun.

Sonraki adımlar

- Batch için Azure güvenlik temelini gözden geçirin.

- Azure Batch için diğer en iyi yöntemleri okuyun.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin