Kurumsal güvenlik için Azure Machine Learning en iyi yöntemleri

Bu makalede, güvenli bir Azure Machine Learning dağıtımını planlamaya veya yönetmeye yönelik en iyi güvenlik yöntemleri açıklanmaktadır. En iyi yöntemler Microsoft'tan ve Azure Machine Learning ile müşteri deneyiminden gelir. Her kılavuz, uygulamayı ve rasyonalitesini açıklar. Makale ayrıca nasıl yapılır ve başvuru belgelerinin bağlantılarını da sağlar.

Önerilen ağ güvenlik mimarisi (yönetilen ağ)

Önerilen makine öğrenmesi ağ güvenlik mimarisi yönetilen bir sanal ağdır. Azure Machine Learning yönetilen sanal ağı çalışma alanının, ilişkili Azure kaynaklarının ve tüm yönetilen işlem kaynaklarının güvenliğini sağlar. Gerekli çıkışları önceden yapılandırarak ve ağ içinde otomatik olarak yönetilen kaynaklar oluşturarak ağ güvenliğinin yapılandırmasını ve yönetimini basitleştirir. Azure hizmetlerinin ağa erişmesine izin vermek için özel uç noktaları kullanabilir ve isteğe bağlı olarak ağın İnternet'e erişmesine izin vermek için giden kuralları tanımlayabilirsiniz.

Yönetilen sanal ağın yapılandırabileceği iki mod vardır:

İnternet'e gidene izin ver - Bu mod, genel PyPi veya Anaconda paket depoları gibi İnternet'te bulunan kaynaklarla giden iletişime izin verir.

Yalnızca onaylanan gidene izin ver - Bu mod yalnızca çalışma alanının çalışması için gereken en düşük giden iletişime izin verir. Bu mod, internetten yalıtılması gereken çalışma alanları için önerilir. Veya yalnızca hizmet uç noktaları, hizmet etiketleri veya tam etki alanı adları aracılığıyla belirli kaynaklara giden erişime izin verilir.

Daha fazla bilgi için bkz . Yönetilen sanal ağ yalıtımı.

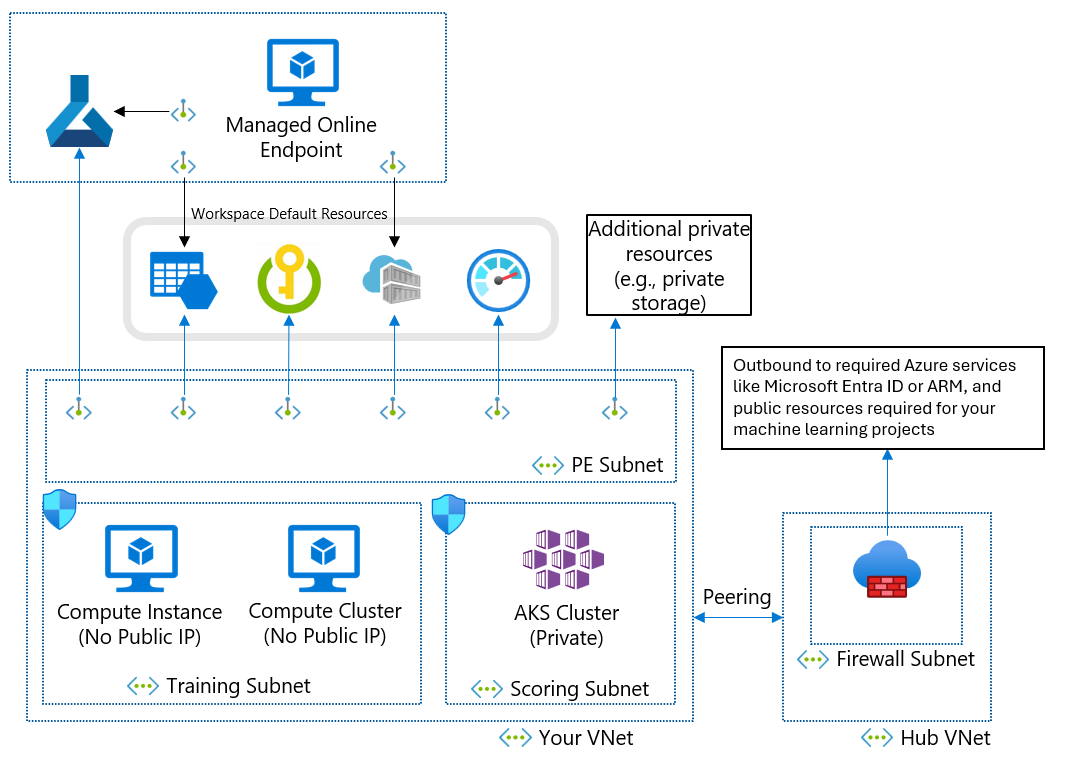

Önerilen ağ güvenlik mimarisi (Azure Sanal Ağ)

İş gereksinimleriniz nedeniyle yönetilen bir sanal ağ kullanamıyorsanız, aşağıdaki alt ağlara sahip bir Azure sanal ağı kullanabilirsiniz:

- Eğitim , makine öğrenmesi işlem örnekleri veya işlem kümeleri gibi eğitim için kullanılan işlem kaynaklarını içerir.

- Puanlama , Azure Kubernetes Service (AKS) gibi puanlama için kullanılan işlem kaynaklarını içerir.

- Güvenlik duvarı, Azure Güvenlik Duvarı gibi genel İnternet'e gelen ve bu internetten gelen trafiğe izin veren güvenlik duvarını içerir.

Sanal ağ ayrıca makine öğrenmesi çalışma alanınız ve aşağıdaki bağımlı hizmetler için özel bir uç nokta içerir:

- Azure Storage hesabı

- Azure Key Vault

- Azure Container Registry

Sanal ağdan giden iletişimin aşağıdaki Microsoft hizmetleri ulaşabilmesi gerekir:

- Makine öğrenimi

- Microsoft Entra Kimlik

- Azure Container Registry ve Microsoft'un koruduğu belirli kayıt defterleri

- Azure Front Door

- Azure Resource Manager

- Azure Depolama

Uzak istemciler, Azure ExpressRoute veya sanal özel ağ (VPN) bağlantısı kullanarak sanal ağa bağlanır.

Sanal ağ ve özel uç nokta tasarımı

Azure Sanal Ağ, alt ağlar ve özel uç noktalar tasarlarken aşağıdaki gereksinimleri göz önünde bulundurun:

Genel olarak, eğitim ve puanlama için ayrı alt ağlar oluşturun ve tüm özel uç noktalar için eğitim alt asını kullanın.

IP adresleme için işlem örneklerinin her biri bir özel IP'ye ihtiyaç duyar. İşlem kümeleri düğüm başına bir özel IP'ye ihtiyaç duyar. AKS kümeleri, AKS kümeniz için IP adresleme planlama bölümünde açıklandığı gibi birçok özel IP adresine ihtiyaç duyar. En az AKS için ayrı bir alt ağ, IP adresi tükenmesini önlemeye yardımcı olur.

Eğitim ve puanlama alt ağlarındaki işlem kaynaklarının depolama hesabına, anahtar kasasına ve kapsayıcı kayıt defterine erişmesi gerekir. Depolama hesabı, anahtar kasası ve kapsayıcı kayıt defteri için özel uç noktalar oluşturun.

Makine öğrenmesi çalışma alanı varsayılan depolama alanı için biri Azure Blob Depolama, diğeri de Azure Dosya Depolama için iki özel uç nokta gerekir.

Azure Machine Learning stüdyosu kullanıyorsanız çalışma alanı ve depolama özel uç noktaları aynı sanal ağda olmalıdır.

Birden çok çalışma alanınız varsa, çalışma alanları arasında açık bir ağ sınırı oluşturmak için her çalışma alanı için bir sanal ağ kullanın.

Özel IP adreslerini kullanma

Özel IP adresleri, Azure kaynaklarınızın İnternet'e açık olmasını en aza indirir. Makine öğrenmesi birçok Azure kaynağı kullanır ve makine öğrenmesi çalışma alanı özel uç noktası uçtan uca özel IP için yeterli değildir. Aşağıdaki tabloda makine öğrenmesinin kullandığı başlıca kaynaklar ve kaynaklar için özel IP'nin nasıl etkinleştirileceği gösterilmektedir. İşlem örnekleri ve işlem kümeleri, özel IP özelliğine sahip olmayan tek kaynaklardır.

| Kaynaklar | Özel IP çözümü | Belgeler |

|---|---|---|

| Çalışma alanı | Özel uç nokta | Azure Machine Learning çalışma alanı için özel uç noktayı yapılandırma |

| Kayıt Defteri | Özel uç nokta | Azure Machine Learning kayıt defterleriyle ağ yalıtımı |

| İlişkili kaynaklar | ||

| Depolama | Özel uç nokta | Hizmet uç noktalarıyla Azure Depolama hesaplarının güvenliğini sağlama |

| Key Vault | Özel uç nokta | Azure Key Vault'un güvenliğini sağlama |

| Container Registry | Özel uç nokta | Azure Container Registry'yi etkinleştirme |

| Eğitim kaynakları | ||

| İşlem örneği | Özel IP (genel IP yok) | Güvenli eğitim ortamları |

| İşlem kümesi | Özel IP (genel IP yok) | Güvenli eğitim ortamları |

| Barındırma kaynakları | ||

| Yönetilen çevrimiçi uç nokta | Özel uç nokta | Yönetilen çevrimiçi uç noktalarla ağ yalıtımı |

| Çevrimiçi uç nokta (Kubernetes) | Özel uç nokta | Azure Kubernetes Service çevrimiçi uç noktalarının güvenliğini sağlama |

| Batch uç noktaları | Özel IP (işlem kümesinden devralınan) | Toplu iş uç noktalarındaki ağ yalıtımı |

Sanal ağ gelen ve giden trafiği denetleme

Sanal ağ gelen ve giden trafiği denetlemek için bir güvenlik duvarı veya Azure ağ güvenlik grubu (NSG) kullanın. Gelen ve giden gereksinimleri hakkında daha fazla bilgi için bkz . Gelen ve giden ağ trafiğini yapılandırma. Bileşenler arasındaki trafik akışları hakkında daha fazla bilgi için bkz . Güvenli çalışma alanında ağ trafiği akışı.

Çalışma alanınıza erişimi güvence altına alma

Özel uç noktanızın makine öğrenmesi çalışma alanınıza erişebildiğinden emin olmak için aşağıdaki adımları izleyin:

Azure Bastion erişimine sahip bir VPN bağlantısı, ExpressRoute veya atlama kutusu sanal makinesi (VM) kullanarak sanal ağınıza erişiminiz olduğundan emin olun. Genel kullanıcı, makine öğrenmesi çalışma alanına yalnızca sanal ağınızdan erişilebildiği için özel uç noktayla erişemez. Daha fazla bilgi için bkz . Sanal ağlarla çalışma alanınızın güvenliğini sağlama.

Çalışma alanı tam etki alanı adlarını (FQDN' ler) özel IP adresinizle çözümleyebildiğinizden emin olun. Kendi Etki Alanı Adı Sistemi (DNS) sunucunuzu veya merkezi bir DNS altyapınızı kullanıyorsanız, bir DNS ileticisi yapılandırmanız gerekir. Daha fazla bilgi için Çalışma alanınızı özel DNS sunucusuyla kullanma konusuna bakın.

Çalışma alanı erişim yönetimi

Makine öğrenmesi kimliği ve erişim yönetimi denetimlerini tanımlarken, Azure kaynaklarına erişimi tanımlayan denetimleri veri varlıklarına erişimi yöneten denetimlerden ayırabilirsiniz. Kullanım örneğine bağlı olarak self servis, veri odaklı veya proje odaklı kimlik ve erişim yönetimi kullanmayı göz önünde bulundurun.

Self servis deseni

Self servis düzeninde veri bilimciler çalışma alanları oluşturabilir ve yönetebilir. Bu desen, farklı yapılandırmaları denemek için esneklik gerektiren kavram kanıtı durumları için en uygun seçenektir. Dezavantajı, veri bilimciler Azure kaynaklarını sağlamak için uzmanlığa ihtiyaç duymalarıdır. Sıkı denetim, kaynak kullanımı, denetim izlemeleri ve veri erişimi gerektiğinde bu yaklaşım daha az uygundur.

İzin verilen küme boyutları ve VM türleri gibi kaynak sağlama ve kullanımı için korumalar ayarlamak için Azure ilkeleri tanımlayın.

Çalışma alanlarını tutmak için bir kaynak grubu oluşturun ve veri bilim insanlarına kaynak grubunda Katkıda Bulunan rolü verin.

Veri bilimciler artık çalışma alanları oluşturabilir ve kaynak grubundaki kaynakları self servis bir şekilde ilişkilendirebilir.

Veri depolamaya erişmek için kullanıcı tarafından atanan yönetilen kimlikler oluşturun ve kimliklere depolama alanında okuma erişimi rolleri verin.

Veri bilimciler işlem kaynakları oluşturduğunda, veri erişimi elde etmek için yönetilen kimlikleri işlem örneklerine atayabilir.

En iyi yöntemler için bkz . Bulut ölçeğinde analiz için kimlik doğrulaması.

Veri merkezli desen

Veri odaklı bir düzende, çalışma alanı birden çok proje üzerinde çalışıyor olabilecek tek bir veri bilimcisine aittir. Bu yaklaşımın avantajı, veri bilimcisinin kod veya eğitim işlem hatlarını projeler arasında yeniden kullanabilmesidir. Çalışma alanı tek bir kullanıcıyla sınırlı olduğu sürece, depolama günlükleri denetlenirken veri erişimi bu kullanıcıya geri izlenebilir.

Dezavantajı, veri erişiminin proje bazında bölümlere ayrılmış veya kısıtlanmamış olmasıdır ve çalışma alanına eklenen tüm kullanıcılar aynı varlıklara erişebilir.

Çalışma alanını oluşturun.

Sistem tarafından atanan yönetilen kimlikler etkinleştirildiğinde işlem kaynakları oluşturun.

Veri bilimcisinin belirli bir projenin verilerine erişmesi gerektiğinde, işlem yönetilen kimliğine verilere okuma erişimi verin.

İşlem yönetilen kimliğine eğitim için özel Docker görüntüleri içeren bir kapsayıcı kayıt defteri gibi diğer gerekli kaynaklara erişim izni verin.

Ayrıca, veri önizlemesini etkinleştirmek için çalışma alanının yönetilen kimliğine verilerde okuma erişimi rolü verin.

Veri bilimcisine çalışma alanına erişim izni verin.

Veri bilimcisi artık projeler için gerekli verilere erişmek için veri depoları oluşturabilir ve verileri kullanan eğitim çalıştırmaları gönderebilir.

İsteğe bağlı olarak, bir Microsoft Entra güvenlik grubu oluşturun ve verilere okuma erişimi verin, ardından yönetilen kimlikleri güvenlik grubuna ekleyin. Bu yaklaşım, rol atamalarında abonelik sınırına ulaşmamak için kaynaklardaki doğrudan rol atamalarının sayısını azaltır.

Proje merkezli desen

Proje merkezli desen, belirli bir proje için makine öğrenmesi çalışma alanı oluşturur ve birçok veri bilim insanı aynı çalışma alanı içinde birlikte çalışır. Veri erişimi belirli bir projeyle kısıtlanır ve bu da yaklaşımı hassas verilerle çalışmaya uygun hale getirir. Ayrıca projede veri bilimciler eklemek veya projeden veri bilimciler kaldırmak da oldukça kolaydır.

Bu yaklaşımın dezavantajı, varlıkları projeler arasında paylaşmanın zor olmasıdır. Denetimler sırasında belirli kullanıcılara veri erişimini izlemek de zordur.

Çalışma alanını oluşturun

Proje için gereken veri depolama örneklerini belirleyin, kullanıcı tarafından atanan bir yönetilen kimlik oluşturun ve kimliğe depolamaya okuma erişimi verin.

İsteğe bağlı olarak, veri önizlemesine izin vermek için çalışma alanının yönetilen kimliğine veri depolama erişimi verin. Önizleme için uygun olmayan hassas veriler için bu erişimi atlayabilirsiniz.

Depolama kaynakları için kimlik bilgisi olmayan veri depoları oluşturun.

Çalışma alanında işlem kaynakları oluşturun ve yönetilen kimliği işlem kaynaklarına atayın.

İşlem yönetilen kimliğine eğitim için özel Docker görüntüleri içeren bir kapsayıcı kayıt defteri gibi diğer gerekli kaynaklara erişim izni verin.

Proje üzerinde çalışan veri bilimciler için çalışma alanında bir rol verin.

Azure rol tabanlı erişim denetimini (RBAC) kullanarak veri bilim insanlarının farklı yönetilen kimliklerle yeni veri depoları veya yeni işlem kaynakları oluşturmalarını kısıtlayabilirsiniz. Bu uygulama, projeye özgü olmayan verilere erişimi engeller.

İsteğe bağlı olarak, proje üyeliği yönetimini basitleştirmek için proje üyeleri için bir Microsoft Entra güvenlik grubu oluşturabilir ve gruba çalışma alanına erişim vekleyebilirsiniz.

Kimlik bilgisi geçişi ile Azure Data Lake Depolama

Machine Learning Studio'dan etkileşimli depolama erişimi için Microsoft Entra kullanıcı kimliğini kullanabilirsiniz. Hiyerarşik ad alanı etkinleştirilmiş Data Lake Depolama, depolama ve işbirliği için veri varlıklarının daha iyi düzenlenmesini sağlar. Data Lake Depolama hiyerarşik ad alanıyla, farklı kullanıcılara farklı klasörlere ve dosyalara erişim denetimi listesi (ACL) tabanlı erişim vererek veri erişimini bölümlere ayırabilirsiniz. Örneğin, kullanıcıların yalnızca bir alt kümesinin gizli verilere erişmesini sağlayabilirsiniz.

RBAC ve özel roller

Azure RBAC, makine öğrenmesi kaynaklarına kimlerin erişebileceğini yönetmenize ve işlemleri kimlerin gerçekleştirebileceğini yapılandırmanıza yardımcı olur. Örneğin, işlem kaynaklarını yönetmek için yalnızca belirli kullanıcılara çalışma alanı yöneticisi rolü vermek isteyebilirsiniz.

Erişim kapsamı ortamlar arasında farklılık gösterebilir. Üretim ortamında, kullanıcıların çıkarım uç noktalarını güncelleştirme becerisini sınırlamak isteyebilirsiniz. Bunun yerine, yetkili bir hizmet sorumlusuna bu izni vekleyebilirsiniz.

Makine öğrenmesi çeşitli varsayılan rollere sahiptir: sahip, katkıda bulunan, okuyucu ve veri bilimcisi. Ayrıca kendi özel rollerinizi de oluşturabilirsiniz; örneğin, kuruluş yapınızı yansıtan izinler oluşturabilirsiniz. Daha fazla bilgi için bkz . Azure Machine Learning çalışma alanına erişimi yönetme.

Zaman içinde ekibinizin bileşimi değişebilir. Her ekip rolü ve çalışma alanı için bir Microsoft Entra grubu oluşturursanız, Microsoft Entra grubuna bir Azure RBAC rolü atayabilir ve kaynak erişimini ve kullanıcı gruplarını ayrı ayrı yönetebilirsiniz.

Kullanıcı sorumluları ve hizmet sorumluları aynı Microsoft Entra grubunun parçası olabilir. Örneğin, Azure Data Factory'nin makine öğrenmesi işlem hattını tetikleme amacıyla kullandığı kullanıcı tarafından atanan yönetilen bir kimlik oluşturduğunuzda, yönetilen kimliği bir ML işlem hattı yürütücüsü Microsoft Entra grubuna ekleyebilirsiniz.

Merkezi Docker görüntü yönetimi

Azure Machine Learning, eğitim ve dağıtım için kullanabileceğiniz, seçilmiş Docker görüntüleri sağlar. Ancak kurumsal uyumluluk gereksinimleriniz, şirketinizin yönettiği özel bir depodan alınan görüntülerin kullanılmasını zorunlu tutuyor olabilir. Makine öğrenmesi merkezi bir depo kullanmanın iki yolu vardır:

Merkezi bir depodaki görüntüleri temel görüntüler olarak kullanın. Makine öğrenmesi ortam yönetimi paketleri yükler ve eğitimin veya çıkarım kodunun çalıştığı bir Python ortamı oluşturur. Bu yaklaşımla, temel görüntüyü değiştirmeden paket bağımlılıklarını kolayca güncelleştirebilirsiniz.

Makine öğrenmesi ortam yönetimini kullanmadan görüntüleri olduğu gibi kullanın. Bu yaklaşım size daha yüksek düzeyde denetim sağlar, ancak görüntünün bir parçası olarak Python ortamını dikkatli bir şekilde oluşturmanızı da gerektirir. Kodu çalıştırmak için gerekli tüm bağımlılıkları karşılamanız gerekir ve tüm yeni bağımlılıklar görüntünün yeniden oluşturulmasını gerektirir.

Daha fazla bilgi için bkz . Ortamları yönetme.

Veri şifrelemesi

Bekleyen makine öğrenmesi verilerinin iki veri kaynağı vardır:

Depolama alanınız, meta veriler dışında eğitim ve eğitilmiş model verileri de dahil olmak üzere tüm verilerinize sahiptir. Depolama şifrelemenizden siz sorumlusunuz.

Azure Cosmos DB, deneme adı ve deneme gönderme tarihi ve saati gibi çalıştırma geçmişi bilgileri de dahil olmak üzere meta verilerinizi içerir. Çoğu çalışma alanında Azure Cosmos DB, Microsoft aboneliğindedir ve Microsoft tarafından yönetilen bir anahtarla şifrelenir.

Meta verilerinizi kendi anahtarınızı kullanarak şifrelemek istiyorsanız, müşteri tarafından yönetilen bir anahtar çalışma alanı kullanabilirsiniz. Bunun dezavantajı, aboneliğinizde Azure Cosmos DB'nin olması ve maliyetini ödemeniz gerektiğidir. Daha fazla bilgi için bkz . Azure Machine Learning ile veri şifreleme.

Azure Machine Learning'in aktarımdaki verileri nasıl şifrelediğini öğrenmek için bkz . Aktarım sırasında şifreleme.

İzleme

Makine öğrenmesi kaynaklarını dağıttığınızda gözlemlenebilirlik için günlüğe kaydetme ve denetim denetimleri ayarlayın. Verileri gözlemleme motivasyonları, verilere kimlerin baktığına bağlı olarak farklılık gösterebilir. Senaryolar şunlardır:

Makine öğrenmesi uygulayıcıları veya operasyon ekipleri, makine öğrenmesi işlem hattı durumunu izlemek istiyor. Bu gözlemcilerin zamanlanmış yürütme sorunlarını veya veri kalitesi veya beklenen eğitim performansıyla ilgili sorunları anlaması gerekir. Azure Machine Learning verilerini izleyen Azure panoları oluşturabilir veya olay odaklı iş akışları oluşturabilirsiniz.

Kapasite yöneticileri, makine öğrenmesi uygulayıcıları veya operasyon ekipleri işlem ve kota kullanımını gözlemlemek için bir pano oluşturmak isteyebilir. Birden çok Azure Machine Learning çalışma alanıyla bir dağıtımı yönetmek için kota kullanımını anlamak için merkezi bir pano oluşturmayı göz önünde bulundurun. Kotalar abonelik düzeyinde yönetildiğinden, iyileştirmeyi yönlendirmek için ortam genelindeki görünüm önemlidir.

BT ve operasyon ekipleri, kaynak erişimini denetlemek ve çalışma alanında olayları değiştirmek için tanılama günlüğü ayarlayabilir.

Makine öğrenmesi ve depolama gibi bağımlı kaynaklar için genel altyapı durumunu izleyen panolar oluşturmayı göz önünde bulundurun. Örneğin Azure Depolama ölçümlerini işlem hattı yürütme verileriyle birleştirmek, altyapıyı daha iyi performans için iyileştirmenize veya sorunun kök nedenlerini bulmanıza yardımcı olabilir.

Azure, platform ölçümlerini ve etkinlik günlüklerini otomatik olarak toplar ve depolar. Tanılama ayarını kullanarak verileri diğer konumlara yönlendirebilirsiniz. Birkaç çalışma alanı örneğinde gözlemlenebilirlik için merkezi bir Log Analytics çalışma alanında tanılama günlüğünü ayarlayın. Bu merkezi Log Analytics çalışma alanında yeni makine öğrenmesi çalışma alanları için günlüğe kaydetmeyi otomatik olarak ayarlamak için Azure İlkesi kullanın.

Azure İlkesi

Azure İlkesi aracılığıyla çalışma alanlarındaki güvenlik özelliklerinin kullanımını zorunlu kılabilir ve denetleyebilirsiniz. Öneriler şunlardır:

- Özel yönetilen anahtar şifrelemesi uygulama.

- Azure Özel Bağlantı ve özel uç noktaları zorunlu kılma.

- Özel DNS bölgelerini zorunlu kılma.

- Secure Shell (SSH) gibi Azure AD dışı kimlik doğrulamasını devre dışı bırakın.

Daha fazla bilgi için bkz . Azure Machine Learning için yerleşik ilke tanımları.

Çalışma alanı güvenliğini esnek bir şekilde yönetmek için özel ilke tanımlarını da kullanabilirsiniz.

İşlem kümeleri ve örnekleri

Makine öğrenmesi işlem kümeleri ve örnekleri için aşağıdaki önemli noktalar ve öneriler geçerlidir.

Disk şifrelemesi

İşlem örneği veya işlem kümesi düğümü için işletim sistemi (OS) diski Azure Depolama'de depolanır ve Microsoft tarafından yönetilen anahtarlarla şifrelenir. Her düğümün yerel geçici diski de vardır. Geçici disk, çalışma alanı parametresiyle oluşturulduysa Microsoft tarafından yönetilen anahtarlarla hbi_workspace = True da şifrelenir. Daha fazla bilgi için bkz . Azure Machine Learning ile veri şifreleme.

Yönetilen kimlik

İşlem kümeleri, Azure kaynaklarında kimlik doğrulaması yapmak için yönetilen kimliklerin kullanılmasını destekler. Küme için yönetilen kimlik kullanmak, kodunuzda kimlik bilgilerini göstermeden kaynaklarda kimlik doğrulamasına olanak tanır. Daha fazla bilgi için bkz . Azure Machine Learning işlem kümesi oluşturma.

Kurulum betiği

Oluşturma sırasında işlem örneklerinin özelleştirmesini ve yapılandırmasını otomatikleştirmek için bir kurulum betiği kullanabilirsiniz. Yönetici olarak, bir çalışma alanında tüm işlem örneklerini oluştururken kullanılacak bir özelleştirme betiği yazabilirsiniz. her işlem örneğini oluşturmak üzere kurulum betiğinin kullanımını zorunlu kılmak için Azure İlkesi kullanabilirsiniz. Daha fazla bilgi için bkz . Azure Machine Learning işlem örneği oluşturma ve yönetme.

Adına oluştur

Veri bilim insanlarının işlem kaynakları sağlamasını istemiyorsanız, onlar adına işlem örnekleri oluşturabilir ve bunları veri bilim insanlarına atayabilirsiniz. Daha fazla bilgi için bkz . Azure Machine Learning işlem örneği oluşturma ve yönetme.

Özel uç nokta özellikli çalışma alanı

İşlem örneklerini özel uç nokta özellikli bir çalışma alanıyla kullanın. İşlem örneği, sanal ağ dışından tüm genel erişimi reddeder. Bu yapılandırma paket filtrelemeyi de engeller.

Azure İlkesi desteği

Azure sanal ağı kullanırken, her işlem kümesinin veya örneğin bir sanal ağda oluşturulduğundan emin olmak ve varsayılan sanal ağı ve alt ağı belirtmek için Azure İlkesi kullanabilirsiniz. İşlem kaynakları yönetilen sanal ağda otomatik olarak oluşturulduğundan, yönetilen sanal ağ kullanılırken ilke gerekli değildir.

SSH gibi Azure AD dışı kimlik doğrulamasını devre dışı bırakmak için de bir ilke kullanabilirsiniz.

Sonraki adımlar

Makine öğrenmesi güvenlik yapılandırmaları hakkında daha fazla bilgi edinin:

Makine öğrenmesi şablonu tabanlı dağıtıma başlayın:

- Azure Hızlı Başlangıç Şablonları (

microsoft.com) - Kurumsal ölçekli analiz ve yapay zeka veri giriş bölgesi

Makine öğrenmesini dağıtmaya yönelik mimari konuları hakkında daha fazla makale okuyun:

Ekip yapısının, ortamın veya bölgesel kısıtlamaların çalışma alanı kurulumunu nasıl etkilediğini öğrenin.

Ekipler ve kullanıcılar arasında işlem maliyetlerini ve bütçeyi yönetmeyi öğrenin.

Sağlam, güvenilir ve otomatik makine öğrenmesi çözümleri sunmak için insan, süreç ve teknoloji birleşimini kullanan makine öğrenmesi DevOps (MLOps) hakkında bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin