ağ topolojisi Sanal WAN

Microsoft Azure'da sanal geniş alan ağları (Sanal WAN) için önemli tasarım konularını ve önerilerini keşfedin.

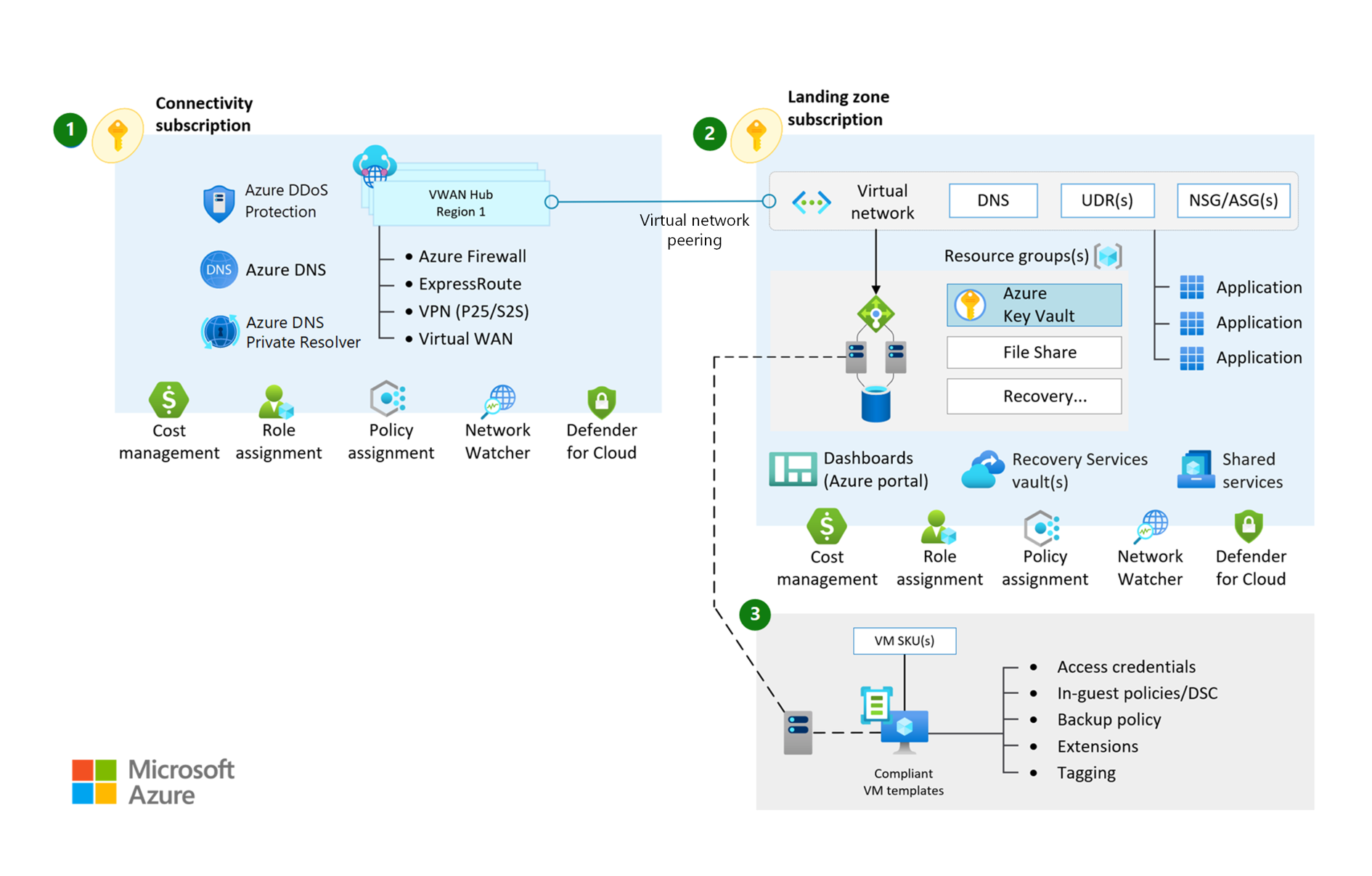

Şekil 1: ağ topolojisi Sanal WAN. Bu mimarinin Visio dosyasını indirin.

ağ tasarımında dikkat edilmesi gerekenleri Sanal WAN

Azure Sanal WAN, varsayılan olarak uçtan uca, genel ve dinamik geçiş bağlantısı sağlayan Microsoft tarafından yönetilen bir çözümdür. Sanal WAN merkezleri, ağ bağlantısının el ile yapılandırılması gereksinimini ortadan kaldırır. Örneğin, genel geçiş bağlantısını etkinleştirmek için kullanıcı tanımlı yolları (UDR) veya ağ sanal gereçlerini (NVA) yönetmeniz gerekmez.

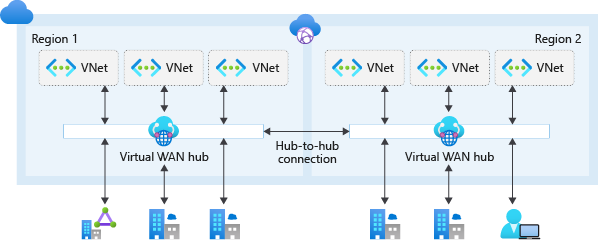

Azure Sanal WAN, merkez-uç ağ mimarisi oluşturarak Azure'da ve şirket içinden Azure'a uçtan uca ağ bağlantısını basitleştirir. Mimari, aşağıdaki şekilde gösterildiği gibi birden çok Azure bölgesini ve şirket içi konumu (herhangi bir bağlantıdan herhangi birine) destekleyecek şekilde kolayca ölçeklendirilir:

Şekil 2: Sanal WAN ile genel geçiş ağı.

Azure Sanal WAN herhangi bir geçişli bağlantı aşağıdaki yolları destekler (aynı bölge içinde ve bölgeler arasında):

- Sanal ağdan sanal ağa

- Sanal ağdan dallara

- Daldan sanal ağa

- Daldan dala

Azure Sanal WAN hub'ları, Microsoft tarafından yönetilen kaynakların dağıtımıyla sınırlıdır. WAN hub'ları içinde dağıtabileceğiniz tek kaynaklar şunlardır:

- Sanal ağ geçitleri (noktadan siteye VPN, siteden siteye VPN ve Azure ExpressRoute)

- Güvenlik Duvarı Yöneticisi aracılığıyla Azure Güvenlik Duvarı

- Yol tabloları

- Satıcıya özgü SD-WAN özellikleri için bazı ağ sanal gereçleri (NVA)

Sanal WAN bağlı Sanal WAN için Azure aboneliği sınırları.

Ağdan ağa geçişli bağlantı (bir bölge içinde ve merkez-merkez aracılığıyla bölgeler arasında) genel kullanılabilirlik (GA) aşamasındadır.

Her sanal hub'ın bir parçası olan Microsoft tarafından yönetilen yönlendirme işlevi, Standart Sanal WAN sanal ağlar arasında geçiş bağlantısı sağlar. Her hub, sanal ağdan sanal ağa trafik için 50 Gb/sn'ye kadar toplam aktarım hızını destekler.

Tek bir Azure Sanal WAN hub'ı, doğrudan bağlı tüm sanal ağlarda belirli bir maksimum VM iş yükü sayısını destekler. Daha fazla bilgi için bkz. Azure Sanal WAN sınırları.

Tek hub sınırlarının ötesine ölçeklendirmek için aynı bölgede birden çok Azure Sanal WAN hub'ı dağıtabilirsiniz.

Sanal WAN çeşitli SD-WAN sağlayıcıları.

Birçok yönetilen hizmet sağlayıcısı, Sanal WAN için yönetilen hizmetler sunar.

Sanal WAN kullanıcı VPN (noktadan siteye) ağ geçitleri, sanal hub başına 20 Gb/sn toplu aktarım hızına ve 100.000 istemci bağlantısına kadar ölçeklendirilir. Daha fazla bilgi için bkz. Azure Sanal WAN sınırları.

Sanal WAN içindeki siteden siteye VPN ağ geçitleri 20 Gb/sn toplu aktarım hızına kadar ölçeklendirilir.

ExpressRoute bağlantı hatlarını Yerel, Standart veya Premium SKU kullanarak bir Sanal WAN hub'ına bağlayabilirsiniz.

Azure ExpressRoute Global Reach tarafından desteklenen konumlardaki ExpressRoute Standard veya Premium bağlantı hatları, Sanal WAN ExpressRoute ağ geçidine bağlanabilir. Ayrıca tüm Sanal WAN aktarım özelliklerine (VPN-VPN, VPN ve ExpressRoute geçişi) sahiptir. Global Reach tarafından desteklenmeyen konumlarda bulunan ExpressRoute Standard veya Premium devreleri Azure kaynaklarına bağlanabilir, ancak Sanal WAN aktarım özelliklerini kullanamaz.

Azure Güvenlik Duvarı Yöneticisi, güvenli sanal hub olarak bilinen Sanal WAN hub'ında Azure Güvenlik Duvarı dağıtımını destekler. Daha fazla bilgi için güvenli sanal hub'lar ve en son kısıtlamalar için Azure Güvenlik Duvarı Yöneticisi'ne genel bakış bölümüne bakın.

Azure Güvenlik Duvarı yoluyla hub'dan hub'a trafiği Sanal WAN, Azure Güvenlik Duvarı Sanal WAN hub'ının içine (güvenli sanal hub) dağıtıldığında şu anda desteklenmemektedir. Gereksinimlerinize bağlı olarak geçici çözümleriniz vardır. Azure Güvenlik Duvarı uç sanal ağına yerleştirebilir veya trafik filtreleme için NSG'leri kullanabilirsiniz.

Sanal WAN portalı deneyimi, tüm Sanal WAN kaynaklarının aynı kaynak grubuna birlikte dağıtılması gerekir.

Kaynakları genel IP adresleriyle korumak için bir Azure DDoS Koruması planını tek bir Microsoft Entra kiracısında tüm sanal ağlar arasında paylaşabilirsiniz. Daha fazla bilgi için bkz . Azure DDoS Koruması.

Sanal WAN güvenli sanal hub'lar Azure DDoS standart koruma planlarını desteklemez. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı Yöneticisi bilinen sorunları ve Hub sanal ağı ile güvenli sanal hub karşılaştırması.

Azure DDoS Koruması planları yalnızca genel IP adreslerine sahip kaynakları kapsar.

- Azure DDoS Koruması planı 100 genel IP adresi içerir. Bu genel IP adresleri, DDoS koruma planıyla ilişkili tüm korumalı sanal ağları kapsıyor. Plana dahil edilen 100'in ötesindeki diğer genel IP adresleri ayrı olarak ücretlendirilir. Azure DDoS Koruması fiyatlandırması hakkında daha fazla bilgi için fiyatlandırma sayfasına veya SSS'ye bakın.

Azure DDoS Koruması planlarının desteklenen kaynaklarını gözden geçirin.

ağ tasarımı önerilerini Sanal WAN

Azure’da, Azure bölgelerinde ve şirket içi konumlarda genel geçiş bağlantısına ihtiyaç duyduğunuz yeni büyük veya genel ağ dağıtımları için Sanal WAN önerilir. Böylece Azure ağı için geçişli yönlendirmeyi el ile ayarlamanız gerekmez.

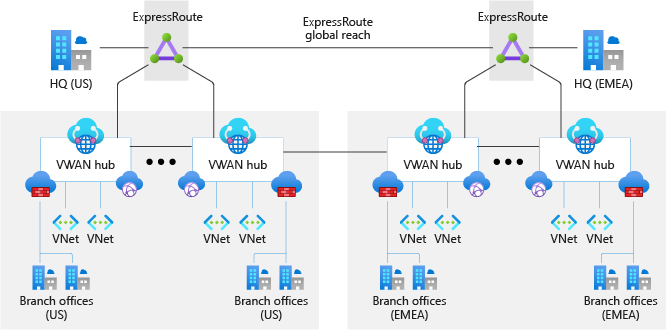

Aşağıdaki şekilde, Avrupa'ya ve Birleşik Devletler yayılmış veri merkezleriyle örnek bir genel kurumsal dağıtım gösterilmektedir. Dağıtım, her iki bölgede de birçok şube ofisi içerir. Ortam, Azure Sanal WAN ve ExpressRoute Global Reach aracılığıyla genel olarak bağlanır.

Şekil 3: Örnek ağ topolojisi.

Genel bir azure Sanal WAN yoluyla Azure bölgeleri arasında birden çok giriş bölgesini birbirine bağlamak için Azure bölgesi başına Sanal WAN hub'ı kullanın.

Birden çok bölgeye dağıtım yaparken de dahil olmak üzere tüm Sanal WAN kaynaklarını bağlantı aboneliğindeki tek bir kaynak grubuna dağıtın.

Sanal ağlar ve dallar arasındaki trafiği daha fazla segmentlere ayırmak için sanal hub yönlendirme özelliklerini kullanın.

ExpressRoute kullanarak hub'ları şirket içi veri merkezlerine Bağlan Sanal WAN.

AYRıLMıŞ uç sanal ağında DNS sunucuları gibi gerekli paylaşılan hizmetleri dağıtın. Müşteri tarafından dağıtılan paylaşılan kaynaklar Sanal WAN hub'ına dağıtılamaz.

Siteden Siteye VPN aracılığıyla en yakın Sanal WAN hub'ına dalları ve uzak konumları Bağlan veya SD-WAN iş ortağı çözümü aracılığıyla Sanal WAN dal bağlantısını etkinleştirin.

Kullanıcıları Noktadan Siteye VPN aracılığıyla Sanal WAN hub'ına Bağlan.

Kaynaklar farklı bölgelerde olsa bile Azure'daki kaynaklar arasında iletişimin Microsoft omurga ağı üzerinden gerçekleşmesi için "Azure'daki trafik Azure'da kalır" ilkesini izleyin.

İnternet giden koruması ve filtreleme için sanal hub'da Azure Güvenlik Duvarı dağıtmayı göz önünde bulundurun.

NVA güvenlik duvarları tarafından sağlanan güvenlik. Müşteriler ayrıca NVA'ları hem SD-WAN bağlantısı hem de Yeni Nesil Güvenlik Duvarı özelliklerini gerçekleştiren bir Sanal WAN hub'ına dağıtabilir. Müşteriler şirket içi cihazları merkezdeki NVA'ya bağlayabilir ve aynı aleti kullanarak tüm Kuzey-Güney, Doğu-Batı ve İnternet'e bağlı trafiği inceleyebilir.

İş ortağı ağ teknolojilerini ve NVA'ları dağıtırken, Azure ağıyla çakışan yapılandırmalar olmadığından emin olmak için iş ortağı satıcısının yönergelerini izleyin.

Sanal WAN tabanlı olmayan merkez-uç ağ topolojisinden geçiş yaptığınız brownfield senaryoları için bkz. Azure Sanal WAN'a geçiş.

Bağlantı aboneliğinde Azure Sanal WAN ve Azure Güvenlik Duvarı kaynakları oluşturun.

Sanal WAN sanal hub başına 500'den fazla sanal ağ bağlantısı oluşturmayın.

- Sanal WAN sanal hub başına 500'den fazla sanal ağ bağlantısına ihtiyacınız varsa, başka bir Sanal WAN sanal hub dağıtabilirsiniz. Aynı Sanal WAN ve kaynak grubunun parçası olarak aynı bölgeye dağıtın.

Dağıtımınızı dikkatle planlayın ve ağ mimarinizin Azure Sanal WAN sınırları içinde olduğundan emin olun.

Sanal WAN durumunuzun ve önemli ölçümlerinizin uçtan uca topolojisini izlemek için Sanal WAN için Azure İzleyici(önizleme) içgörülerini kullanın.

Bağlantı aboneliğinde tek bir Azure DDoS standart koruma planı dağıtın.

- Tüm giriş bölgesi ve platform sanal ağları bu planı kullanmalıdır.