Azure kurumsal iskelesi: Açıklayıcı abonelik idaresi

Not

Azure kurumsal iskelesi Microsoft Bulut Benimseme Çerçevesi ile tümleştirilmiştir. Bu makaledeki içerik artık çerçevenin Hazır metodolojisinde temsil edilir. Bu makale 2020'nin başlarında kullanımdan kaldırılacaktır. Yeni işlemi kullanmaya başlamak için hazır metodolojiye genel bakış, Azure giriş bölgeleri ve giriş bölgesi ile ilgili önemli noktalara bakın.

Kuruluşlar çevikliği ve esnekliği için genel bulutu giderek daha fazla benimsiyor. Gelir elde etmek ve işletme için kaynak kullanımını iyileştirmek için bulutların güçlü yanlarına güvenirler. Microsoft Azure, kuruluşların çok çeşitli iş yüklerini ve uygulamaları ele almak için yapı taşları gibi bir araya toplayan çok sayıda hizmet ve özellik sağlar.

Microsoft Azure'ı kullanmaya karar vermek, bulutun avantajına ulaşmanın yalnızca ilk adımıdır. İkinci adım, kuruluşun Azure'ı etkili bir şekilde nasıl kullanabileceğini anlamak ve aşağıdaki gibi soruları yanıtlamak için gerekli temel özellikleri belirlemektir:

- "Veri hakimiyetinden endişeleniyorum; Verilerimin ve sistemlerimin mevzuat gereksinimlerimizi karşıladığından nasıl emin olabilirim?"

- "Nasıl yaparım? her kaynağın neleri desteklediğini biliyor ve bu sayede bunu hesaba ekleyebilir ve doğru şekilde faturalandırabilirim?"

- "Genel bulutta dağıttığımız veya yaptığımız her şeyin önce güvenlik zihniyetiyle başladığından emin olmak istiyorum, bunu nasıl kolaylaştıracağım?"

Korumasız boş bir abonelik olasılığı göz korkutucudur. Bu boş alan, Azure'a geçişinizi engelleyebilir.

Bu makale, teknik uzmanların idare gereksinimini ele alıp çeviklik gereksinimiyle dengelemesi için bir başlangıç noktası sağlar. Kuruluşlara Azure ortamlarını güvenli bir şekilde uygulama ve yönetme konusunda yol gösteren kurumsal yapı iskelesi kavramını tanıtır. Etkili ve verimli denetimler geliştirmek için çerçeve sağlar.

İdare gereksinimi

Azure'a geçiş yaparken, bulutun kuruluş içinde başarıyla kullanıldığından emin olmak için idare konusuna erken değinmelisiniz. Ne yazık ki, kapsamlı bir idare sistemi oluşturma zamanı ve bürokrasisi, bazı iş gruplarının kurumsal BT'yi dahil etmeden doğrudan sağlayıcılara gittiği anlamına gelir. Kaynaklar düzgün yönetilmediyse, bu yaklaşım kuruluşu tehlikeye atabilir. Genel bulutun özellikleri (çeviklik, esneklik ve tüketime dayalı fiyatlandırma), müşterilerin taleplerini (hem iç hem de dış) hızla karşılaması gereken iş grupları için önemlidir. Ancak kurumsal BT'nin verilerin ve sistemlerin etkili bir şekilde korunduğundan emin olması gerekir.

Yapı oluştururken yapı temelini oluşturmak için yapı iskelesi kullanılır. yapı iskelesi genel ana hatlara rehberlik eder ve daha kalıcı sistemlerin monte edilmesi için bağlantı noktaları sağlar. Kurumsal yapı iskelesi aynıdır: ortama yapı sağlayan esnek denetimler ve Azure özellikleri kümesi ve genel bulut üzerinde oluşturulan hizmetler için tutturucular. Oluşturuculara (BT ve iş grupları) teslim hızını göz önünde bulundurarak yeni hizmetler oluşturmak ve eklemek için bir temel sağlar.

yapı iskelesi, çeşitli boyutlardaki istemcilerle yapılan birçok görevlendirmeden topladığımız uygulamalara dayanır. Bu istemciler, bulutta çözüm geliştiren küçük kuruluşlardan iş yüklerini geçiren ve buluta özel çözümler geliştiren büyük çok uluslu kuruluşlara ve bağımsız yazılım satıcılarına kadar çeşitlilik gösterir. Kurumsal yapı iskelesi, hem geleneksel BT iş yüklerini hem de azure platformu özelliklerine dayalı hizmet olarak yazılım (SaaS) uygulamaları oluşturan geliştiriciler gibi çevik iş yüklerini destekleyecek şekilde esnek olacak şekilde "amaca yönelik olarak oluşturulmuştur".

Kurumsal yapı iskelesi, Azure'da her yeni aboneliğin temelini oluşturabilir. Yönetici istrator'lar, iş yüklerinin bir kuruluşun en düşük idare gereksinimlerini karşıladığından emin olmak ve iş gruplarının ve geliştiricilerin kendi hedeflerine hızla ulaşmasını sağlamak için kurumsal yapı iskelesini kullanabilir. Deneyimimiz, bunun bunu engellemek yerine genel bulut büyümesini büyük ölçüde hızlandırdığını gösteriyor.

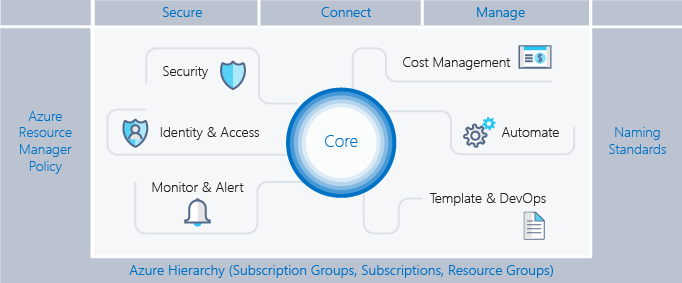

Aşağıdaki görüntüde iskelenin bileşenleri gösterilmektedir. Temel, yönetim hiyerarşisi ve abonelikleri için sağlam bir plana dayanır. Sütunlar Resource Manager ilkelerinden ve güçlü adlandırma standartlarından oluşur. İskelenin geri kalanı, güvenli ve yönetilebilir bir ortamı etkinleştiren ve bağlayan temel Azure özellikleri ve özellikleridir.

Hiyerarşinizi tanımlama

yapı iskelesinin temeli, Kurumsal Anlaşma (EA) kaydının abonelikler ve kaynak gruplarıyla hiyerarşisi ve ilişkisidir. Kayıt, şirketinizdeki Azure hizmetlerinin şeklini ve kullanımını sözleşme açısından tanımlar. Kurumsal Anlaşma içinde, kuruluşunuzun yapısıyla eşleşecek şekilde ortamı bölümlere, hesaplara, aboneliklere ve kaynak gruplarına bölebilirsiniz.

Azure aboneliği, tüm kaynakların bulunduğu temel birimdir. Ayrıca Azure'da çekirdek sayısı, sanal ağlar ve diğer kaynaklar gibi çeşitli sınırları tanımlar. Kaynak grupları, abonelik modelini daha da geliştirmek ve kaynakların daha doğal bir şekilde gruplandırmasını sağlamak için kullanılır.

Her kuruluş farklıdır ve yukarıdaki görüntüdeki hiyerarşi, Azure'ın şirketiniz içinde nasıl düzenlendiğinde önemli bir esneklik sağlar. Hiyerarşinizi şirketinizin faturalama, kaynak yönetimi ve kaynak erişim gereksinimlerini yansıtacak şekilde modellemek, genel bulutta başlarken ilk ve en önemli karardır.

Departmanlar ve hesaplar

EA kayıtları için üç yaygın desen şunlardır:

İşlevsel desen:

İş birimi düzeni:

Coğrafi desen:

Bu desenlerin yeri olsa da, kuruluşun maliyet modelini modelleme ve denetim süresini yansıtma esnekliği için iş birimi düzeni giderek daha fazla benimsenmektedir. Microsoft'un temel mühendislik ve operasyon grubu Federal, State ve Local modellenmiş iş birimi deseninin etkili bir alt kümesini oluşturmuştur. Daha fazla bilgi için bkz . Aboneliklerinizi ve kaynak gruplarınızı düzenleme.

Azure yönetim grupları

Microsoft artık hiyerarşinizi modellemek için başka bir yol sağlar: Azure yönetim grupları. Yönetim grupları departmanlara ve hesaplara göre çok daha esnektir ve altı düzeye kadar iç içe yerleştirilebilir. Yönetim grupları, yalnızca kaynakların verimli yönetimi için faturalama hiyerarşinizden ayrı bir hiyerarşi oluşturmanıza olanak sağlar. Yönetim grupları faturalama hiyerarşinizi yansıtabilir ve kuruluşlar genellikle bu şekilde başlar. Ancak yönetim gruplarının gücü, kuruluşunuzu modellemek, ilişkili abonelikleri birlikte gruplandırmak (faturalama hiyerarşisindeki konumlarından bağımsız olarak) ve ortak roller, ilkeler ve girişimler atamak için bunları kullanmanızdır. Bazı Örnekler:

Üretim ve üretim dışı üretim karşılaştırması. Bazı kuruluşlar, üretim ve üretim dışı aboneliklerini tanımlamak için yönetim grupları oluşturur. Yönetim grupları, bu müşterilerin rolleri ve ilkeleri daha kolay yönetmelerini sağlar. Örneğin, üretim dışı abonelik geliştiricilerin "katkıda bulunan" erişimine izin verebilir, ancak üretimde yalnızca "okuyucu" erişimine sahiptir.

İç hizmetler ile dış hizmetler karşılaştırması. Kuruluşlar genellikle şirket içi hizmetlerle müşteriye yönelik hizmetler için farklı gereksinimlere, ilkelere ve rollere sahiptir.

İyi tasarlanmış yönetim grupları, Azure İlkesi ve ilke girişimleriyle birlikte Azure'ın verimli idaresinin omurgasını oluşturur.

Abonelikler

Departmanlarınıza ve hesaplarınıza (veya yönetim gruplarınıza) karar verirken, öncelikli olarak Azure ortamınızı kuruluşunuzla eşleşecek şekilde nasıl düzenleyeceklerini değerlendirirsiniz. Ancak abonelikler gerçek işin gerçekleştiği yerdir ve buradaki kararlarınız güvenlik, ölçeklenebilirlik ve faturalamayı etkiler. Birçok kuruluş, kılavuz olarak aşağıdaki desenleri kullanır:

- Uygulama/hizmet: Abonelikler bir uygulamayı veya hizmeti temsil eder (uygulama portföyü)

- Yaşam Döngüsü: Abonelikler, veya

DevelopmentgibiProductionbir hizmetin yaşam döngüsünü temsil eder. - Departman: Abonelikler kuruluştaki departmanları temsil eder.

İlk iki desen en yaygın kullanılan desendir ve her ikisi de kesinlikle önerilir. Yaşam döngüsü yaklaşımı çoğu kuruluş için uygundur. Bu durumda, genel öneri iki temel abonelik ve kullanmak ve Nonproductionardından ortamları Production daha fazla ayırmak için kaynak gruplarını kullanmaktır.

Kaynak grupları

Azure Resource Manager, kaynakları yönetim, faturalama veya doğal benzimi için anlamlı gruplar halinde düzenlemenize olanak tanır. Kaynak grupları, ortak bir yaşam döngüsüne sahip olan veya veya Application Agibi All SQL servers bir özniteliği paylaşan kaynak kapsayıcılarıdır.

Kaynak grupları iç içe yerleştirilemez ve her kaynak tek bir kaynak grubuna ait olabilir. Bazı eylemler, kaynak grubundaki tüm kaynaklara uygulanabilir. Örneğin, bir kaynak grubu silindiğinde kaynak grubu içindeki tüm kaynaklar kaldırılır. Abonelikler gibi, kaynak grupları oluştururken yaygın desenler vardır ve geleneksel BT iş yüklerinden çevik BT iş yüklerine kadar farklılık gösterir:

Geleneksel BT iş yükleri genellikle bir uygulama gibi aynı yaşam döngüsü içindeki öğelere göre gruplandırılır. Uygulamaya göre gruplandırma, her uygulamayı diğerlerinden bağımsız bir şekilde yönetmenizi sağlar.

Çevik BT iş yükleri , müşteriye yönelik dış bulut uygulamalarına odaklanma eğilimindedir. Kaynak grupları genellikle dağıtım katmanlarını (web katmanı veya uygulama katmanı gibi) ve yönetimi yansıtır.

Not

İş yükünüzü anlamak bir kaynak grubu stratejisi geliştirmenize yardımcı olur. Bu desenler karıştırılabilir ve eşleştirilebilir. Örneğin, paylaşılan hizmetler kaynak grubu çevik iş yükü kaynak gruplarıyla aynı abonelikte bulunabilir.

Adlandırma standartları

yapı iskelesinin ilk sütunu tutarlı bir adlandırma standardıdır. İyi tasarlanmış adlandırma standartları portaldaki, faturadaki ve betiklerdeki kaynakları tanımlamanızı sağlar. Büyük olasılıkla şirket içi altyapı için zaten mevcut adlandırma standartlarına sahipsinizdir. Ortamınıza Azure'ı eklerken bu adlandırma standartlarını Azure kaynaklarınızı kapsayacak şekilde genişletmelisiniz.

İpucu

Adlandırma kuralları için:

- Mümkün olduğunca Bulut Benimseme Çerçevesi adlandırma ve etiketleme kılavuzunu gözden geçirin ve benimseyin. Bu kılavuz anlamlı bir adlandırma standardına karar vermenize yardımcı olur ve kapsamlı örnekler sağlar.

- Adlandırma standartlarını zorunlu kılmaya yardımcı olmak için Resource Manager ilkelerini kullanma.

Adları daha sonra değiştirmenin zor olduğunu unutmayın, bu nedenle birkaç dakika sonra sorundan kurtulacaksınız.

Adlandırma standartlarınızı daha yaygın olarak kullanılan ve aranan kaynaklara yoğunlaştırma. Örneğin, tüm kaynak gruplarının netlik için güçlü bir standarda uyması gerekir.

Kaynak etiketleri

Kaynak etiketleri adlandırma standartlarıyla sıkı bir şekilde uyumludur. Aboneliklere kaynaklar eklendikçe, bunları faturalama, yönetim ve operasyonel amaçlar için mantıksal olarak kategorilere ayırmak giderek daha önemli hale gelir. Daha fazla bilgi için bkz . Azure kaynaklarınızı düzenlemek için etiketleri kullanma.

Önemli

Etiketler kişisel bilgiler içerebilir ve GDPR düzenlemeleri kapsamında olabilir. Etiketlerinizin yönetimini dikkatle planlayın. GDPR hakkında genel bilgi arıyorsanız Microsoft Hizmet Güveni Portalı'nın GDPR bölümüne bakın.

Etiketler faturalama ve yönetimin ötesinde birçok şekilde kullanılır. Bunlar genellikle otomasyonun bir parçası olarak kullanılır (sonraki bölüme bakın). Bu, ön dikkate alınmazsa çakışmalara neden olabilir. En iyi yöntem, kuruluş düzeyindeki tüm ortak etiketleri (ve gibi ApplicationOwnerCostCenter) tanımlamak ve otomasyon kullanarak kaynakları dağıtırken bunları tutarlı bir şekilde uygulamaktır.

Azure İlkesi ve girişimler

yapı iskelesinin ikinci yapı taşı, aboneliklerinizdeki kaynaklar ve hizmetler üzerinde kurallar (etkileri olan) zorunlu kılarak riski yönetmek için Azure İlkesi ve girişimlerin kullanılmasını içerir. Azure İlkesi girişimler, tek bir hedefe ulaşmak için tasarlanmış ilke koleksiyonlarıdır. İlkeler ve girişimler daha sonra bu ilkelerin uygulanmasına başlamak için bir kaynak kapsamına atanır.

İlkeler ve girişimler, daha önce bahsedilen yönetim gruplarıyla kullanıldığında daha da güçlü olur. Yönetim grupları, bir girişimin veya ilkenin bir abonelik kümesinin tamamına atanmasını sağlar.

Resource Manager ilkelerinin yaygın kullanımları

İlkeler ve girişimler güçlü Azure araçlarıdır. İlkeler, şirketlerin iş kolu uygulamaları için kararlılık sağlayan geleneksel BT iş yükleri için denetimler sağlamasına olanak tanırken, aynı zamanda kuruluşu ek risklere maruz bırakmadan müşteri uygulamaları geliştirme gibi daha çevik iş yükü geliştirmelerine de olanak tanır. İlkeler için en yaygın desenler şunlardır:

Coğrafi uyumluluk ve veri hakimiyeti. Azure' da dünyanın her köşesindeki bölgelerin sürekli büyüyen bir listesi vardır. Kuruluşların mevzuat gereksinimlerini karşılamak için genellikle belirli bir kapsamdaki kaynakların coğrafi bölgede kaldığından emin olması gerekir.

Sunucuları herkese açık olarak kullanıma çıkarmaktan kaçının. Azure İlkesi belirli kaynak türlerinin dağıtımını yasaklayabilir. Bir sunucunun İnternet'e istenmeyen bir şekilde maruz kalmasını önleyerek belirli bir kapsamda genel IP oluşturulmasını reddeden bir ilke oluşturmak yaygın bir durumdır.

Maliyet yönetimi ve meta veriler. Kaynak etiketleri genellikle ve

OwnergibiCostCenterkaynaklara ve kaynak gruplarına önemli faturalama verileri eklemek için kullanılır. Bu etiketler, kaynakların doğru şekilde faturalanması ve yönetilmesi için çok değerlidir. İlkeler, dağıtılan tüm kaynaklara kaynak etiketlerinin uygulanmasını zorunlu kılabilir ve yönetmeyi kolaylaştırır.

Girişimlerin yaygın kullanımları

Girişimler, kuruluşlara mantıksal ilkeleri gruplandırma ve bunları tek bir varlık olarak izleme olanağı sağlar. Girişimler, kuruluşun hem çevik hem de geleneksel iş yüklerinin gereksinimlerini karşılamaya yardımcı olur. Girişimlerin yaygın kullanım alanları şunlardır:

Bulut için Microsoft Defender'da izlemeyi etkinleştirin. Bu, Azure İlkesi varsayılan bir girişimdir ve girişimlerin ne olduğuna ilişkin mükemmel bir örnektir. Şifrelenmemiş SQL veritabanlarını, sanal makine (VM) güvenlik açıklarını ve güvenlikle ilgili daha yaygın gereksinimleri tanımlayan ilkeleri etkinleştirir.

Mevzuata özgü girişim. Kuruluşlar genellikle bir mevzuat gereksiniminde ortak olan ilkeleri (HIPAA gibi) gruplandırarak bu denetimlere yönelik denetimlerin ve uyumluluğun verimli bir şekilde izlenmesini sağlar.

Kaynak türleri ve SKU'lar. Dağıtılabilir SKU'ların yanı sıra dağıtılabilir kaynak türlerini kısıtlayan bir girişim oluşturmak maliyetleri denetlemeye ve kuruluşunuzun yalnızca ekibinizin desteklenecek beceri kümesine ve yordamlara sahip olduğu kaynakları dağıtmasını sağlamaya yardımcı olabilir.

İpucu

İlke tanımları yerine her zaman girişim tanımlarını kullanmanızı öneririz. Abonelik veya yönetim grubu gibi bir kapsama girişim atadıktan sonra, herhangi bir atamayı değiştirmek zorunda kalmadan girişime kolayca başka bir ilke ekleyebilirsiniz. Bu, uygulananların anlaşılmasını ve uyumluluğu izlemenin çok daha kolay olmasını sağlar.

İlke ve girişim atamaları

İlkeleri oluşturup mantıksal girişimler halinde gruplandırdıktan sonra ilkeyi yönetim grubu, abonelik veya kaynak grubu gibi bir kapsama atamanız gerekir. Atamalar, bir alt kapsamı ilke atamasının dışında tutmanıza da olanak sağlar. Örneğin, bir abonelik içinde genel IP'lerin oluşturulmasını reddederseniz, korumalı DMZ'nize bağlı bir kaynak grubu için dışlama içeren bir atama oluşturabilirsiniz.

İlkelerin ve girişimlerin Azure'daki kaynaklara nasıl uygulanabileceğini gösteren örnekler GitHub deposunda sağlanırazure-policy.

Kimlik ve erişim yönetimi

Genel bulutu benimserken sormanız gereken önemli sorular şunlardır: "Kaynaklara kimlerin erişimi olmalıdır?" ve "bu erişimi Nasıl yaparım? denetleyen?" Azure portalına ve kaynaklarına erişimi denetlemek, buluttaki varlıklarınızın uzun vadeli güvenliği açısından kritik önem taşır.

Kaynaklarınıza erişimin güvenliğini sağlamak için önce kimlik sağlayıcınızı yapılandıracak, ardından rolleri ve erişimi yapılandıracaksınız. şirket içi Active Directory bağlı Microsoft Entra Id, Azure'da kimliğin temelini oluşturur. Ancak, Microsoft Entra Kimliği şirket içi Active Directory ile aynı değildir ve Microsoft Entra kiracısının ne olduğunu ve kaydınızla ilişkisini anlamak önemlidir. Microsoft Entra Id ve şirket içi Active Directory hakkında daha fazla bilgi edinmek için Azure'da kaynak erişim yönetimini gözden geçirin. Şirket içi dizininizi Microsoft Entra ID'ye bağlamak ve eşitlemek için şirket içi Microsoft Entra Bağlan aracını yükleyin ve yapılandırın.

Azure ilk kullanıma sunulduğunda, aboneliğe erişim denetimleri temeldi: Kullanıcılara Yönetici istrator veya Ortak Yönetici istrator rolü atanabiliyordu. Bu klasik modeldeki bir aboneliğe erişim, portaldaki tüm kaynaklara erişim anlamına gelir. Bu ayrıntılı denetim eksikliği, bir kayıt için makul bir erişim denetimi düzeyi sağlamak amacıyla aboneliklerin yaygınlaşmasına neden oldu. Aboneliklerin bu şekilde yaygınlaşması artık gerekli değildir. Azure rol tabanlı erişim denetimi (RBAC) ile kullanıcıları Sahip, Katkıda Bulunan veya Okuyucu gibi ortak izinler sağlayan standart rollere atayabilir, hatta kendi rollerinizi oluşturabilirsiniz.

Azure rol tabanlı erişim denetimi uygulanırken aşağıdaki uygulamalar kesinlikle önerilir:

- Bu rollerin kapsamlı izinleri olduğundan, aboneliğin Yönetici istrator ve Ortak Yönetici oluşturucu rollerini denetleyin. Yalnızca yönetilen Klasik Azure dağıtımları gerektiğinde abonelik sahibini Ortak Yönetici istratörü olarak eklemeniz gerekir.

- Birden çok abonelikte rol atamak ve bunları abonelik düzeyinde yönetme yükünü azaltmak için yönetim gruplarını kullanın.

- Azure kullanıcılarını Active Directory'de bir gruba (örneğin,

Application X Owners) ekleyin. Grup üyelerine uygulamayı içeren kaynak grubunu yönetmek için uygun hakları sağlamak için eşitlenmiş grubu kullanın. - Beklenen işi yapmak için gereken en düşük ayrıcalığı verme ilkesini izleyin.

Önemli

Azure aboneliklerinizdeki yönetim eylemlerine daha iyi güvenlik ve daha fazla görünürlük sağlamak için Microsoft Entra Privileged Identity Management, Azure çok faktörlü kimlik doğrulaması ve Microsoft Entra Koşullu Erişim özelliklerini kullanmayı göz önünde bulundurun. Bu özellikler, kimliğinizi daha fazla güvenlik altına almak ve yönetmek için geçerli bir Microsoft Entra ID P1 veya P2 lisansından (özelliğe bağlı olarak) gelir. Microsoft Entra PIM, onay iş akışıyla tam zamanında yönetim erişiminin yanı sıra yönetici etkinleştirmeleri ve etkinliklerinin tam denetimini sağlar. Azure çok faktörlü kimlik doğrulaması başka bir kritik özelliktir ve Azure portalında oturum açmak için iki aşamalı doğrulamayı etkinleştirir. Microsoft Entra Koşullu Erişim denetimleriyle birleştirildiğinde, risk riskinizi etkili bir şekilde yönetebilirsiniz.

Kimlik ve erişim denetimlerinizin planlanması ve hazırlanması ve Azure kimlik yönetimi en iyi yöntemlerinin takip edilmesi, kullanabileceğiniz en iyi risk azaltma stratejilerinden biridir ve her dağıtım için zorunlu kabul edilmelidir.

Güvenlik

Bulut benimsemenin geleneksel olarak en büyük engellerinden biri güvenlikle ilgili endişeler oldu. BT risk yöneticilerinin ve güvenlik departmanlarının Azure'daki kaynakların varsayılan olarak korunduğundan ve güvende olduğundan emin olması gerekir. Azure, bu kaynaklara yönelik tehditleri algılayıp ortadan kaldırırken kaynakları korumak için kullanabileceğiniz özellikler sağlar.

Bulut için Microsoft Defender

Bulut için Microsoft Defender, gelişmiş tehdit korumasına ek olarak ortamınızdaki kaynakların güvenlik durumunun birleşik bir görünümünü sağlar. Bulut için Defender, Microsoft iş ortaklarının özelliklerini kullanan ve geliştiren yazılımlar oluşturmasını sağlayan açık bir platformdur. Bulut için Defender Ücretsiz katmanının temel özellikleri, güvenlik duruşunuzu geliştiren değerlendirme ve öneriler sağlar. Ücretli katmanları, tam zamanında ayrıcalıklı erişim ve uyarlamalı uygulama denetimleri (izin verilenler) gibi ek ve değerli özellikler sağlar.

İpucu

Bulut için Defender, tehditleri algılamak ve kuruluşunuzu korumak için kullanabileceğiniz yeni özelliklerle düzenli olarak geliştirilmiş güçlü bir araçtır. Bulut için Defender her zaman etkinleştirmeniz kesinlikle önerilir.

Azure kaynakları için kilitler

Kuruluşunuz aboneliklere temel hizmetler ekledikçe, iş kesintisini önlemek giderek daha önemli hale gelir. Azure aboneliğinde yürütülen bir betik veya araç istemeden bir kaynağı sildiğinde yaygın bir kesinti oluşur. Kilitler , yüksek değerli kaynaklarda yapılan işlemleri kısıtlar ve bunları değiştirmenin veya silmenin önemli bir etkisi olur. Aboneliklere, kaynak gruplarına veya tek tek kaynaklara kilit uygulayabilirsiniz. Kilitleri sanal ağlar, ağ geçitleri, ağ güvenlik grupları ve anahtar depolama hesapları gibi temel kaynaklara uygulayın.

Azure için Güvenli DevOps Seti

Azure için Secure DevOps Kit (AzSK), başlangıçta Microsoft'un kendi BT ekibi tarafından oluşturulan ve GitHub aracılığıyla açık kaynak olarak yayınlanan betikler, araçlar, uzantılar ve otomasyon özelliklerinden oluşan bir koleksiyondur. AzSK, kapsamlı otomasyon kullanarak ekiplerin uçtan uca Azure aboneliği ve kaynak güvenliği gereksinimlerini karşılar ve güvenliği yerel DevOps iş akışlarıyla sorunsuz bir şekilde tümleştirir ve bu altı odak alanıyla DevOps'un güvenliğinin elde edilmesine yardımcı olur:

- Aboneliğin güvenliğini sağlama

- Güvenli geliştirmeyi etkinleştirme

- Güvenliği CI/CD ile tümleştirme

- Sürekli güvence

- Uyarı ve izleme

- Bulut riski idaresi

AzSK, tam bir Azure idare planının önemli bir parçası olan zengin bir araç, betik ve bilgi kümesidir ve bunu iskelenize eklemek, kuruluşunuzun risk yönetimi hedeflerini desteklemek için çok önemlidir.

Azure Güncelleştirme Yönetimi

Ortamınızı güvende tutmak için yapabileceğiniz temel görevlerden biri, sunucularınızın en son güncelleştirmelerle düzeltme eki uygulamadığından emin olmaktır. Bunu gerçekleştirmek için birçok araç olsa da Azure, kritik işletim sistemi yamalarının tanımlanmasını ve kullanıma sunulmasını ele almak için Azure Güncelleştirme Yönetimi çözümü sağlar. Bu kılavuzun devamında otomatikleştirme bölümünde ele alınan Azure Otomasyonu kullanır.

İzleme ve uyarılar

Azure aboneliklerinizde kullandığınız hizmetlerin etkinlikleri, performans ölçümlerini, sistem durumunu ve kullanılabilirliğini gösteren telemetri verilerini toplamak ve analiz etmek, uygulamalarınızı ve altyapınızı proaktif olarak yönetmek için kritik öneme sahiptir ve her Azure aboneliğinin temel bir gereksinimidir. Her Azure hizmeti telemetri verilerini etkinlik günlükleri, ölçümler ve tanılama günlükleri biçiminde yayar.

- Etkinlik günlükleri , aboneliklerinizdeki kaynaklarda gerçekleştirilen tüm işlemleri açıklar.

- Ölçümler , bir kaynağın performansını ve sistem durumunu açıklayan bir kaynak tarafından yayılan sayısal bilgilerdir.

- Tanılama günlükleri bir Azure hizmeti tarafından yayılır ve bu hizmetin işleyişi hakkında zengin ve sık kullanılan veriler sağlar.

Bu bilgiler birden çok düzeyde görüntülenebilir ve üzerinde işlem yapılabilir ve sürekli olarak geliştirilmektedir. Azure, aşağıdaki diyagramda özetlenen hizmetler aracılığıyla Azure kaynaklarının paylaşılan, çekirdek ve derin izleme özelliklerini sağlar.

Paylaşılan özellikler

Uyarılar: Azure kaynaklarından her günlüğü, olayı ve ölçümü toplayabilirsiniz, ancak kritik koşullar hakkında bildirim alma ve işlem yapma olanağınız olmadan bu veriler yalnızca geçmişe dönük amaçlar ve adli bilgiler için yararlıdır. Azure uyarıları, tüm uygulamalarınız ve altyapınız genelinde tanımladığınız koşulları proaktif olarak size bildirir. Alıcı kümelerini bilgilendirmek için eylem gruplarını kullanan günlükler, olaylar ve ölçümler arasında uyarı kuralları oluşturursunuz. Eylem grupları ayrıca, Azure Otomasyonu runbook'ları ve Azure İşlevleri çalıştırmak için web kancaları gibi dış eylemleri kullanarak düzeltmeyi otomatikleştirme olanağı sağlar.

Panolar: Panolar, izleme görünümlerini toplamanıza ve azure kaynaklarının telemetrisine kurumsal olarak bir görünüm kazandırmak için kaynaklar ve abonelikler arasında verileri birleştirmenize olanak tanır. Kendi görünümlerinizi oluşturup yapılandırabilir ve başkalarıyla paylaşabilirsiniz. Örneğin, veritabanı yöneticilerinin Azure SQL Veritabanı, PostgreSQL için Azure Veritabanı ve MySQL için Azure Veritabanı gibi tüm Azure veritabanı hizmetlerinde bilgi sağlaması için çeşitli kutucuklardan oluşan bir pano oluşturabilirsiniz.

Ölçüm Gezgini: Ölçümler, Azure kaynakları tarafından oluşturulan ve kaynaklarınızın işlemi ve performansı hakkında içgörü sağlayan sayısal değerlerdir (CPU yüzdesi veya disk G/Ç ölçümleri). Ölçüm Gezgini'ni kullanarak, ilginizi çekebilecek ölçümleri tanımlayabilir ve toplama ve analiz için Log Analytics'e gönderebilirsiniz.

Temel izleme

Azure İzleyici: Azure İzleyici, Azure kaynaklarını izlemek için tek bir kaynak sağlayan temel platform hizmetidir. Azure İzleyici'nin Azure portal arabirimi, Uygulama Analizler, Log Analytics, ağ izleme, yönetim çözümleri ve hizmet haritaları gibi Azure genelindeki tüm izleme özellikleri için merkezi bir atlama noktası sağlar. Azure İzleyici ile bulut varlığınızın tamamında Azure kaynaklarından gelen ölçümleri ve günlükleri görselleştirebilir, sorgulayabilir, yönlendirebilir, arşivleyebilir ve üzerinde işlem yapabilirsiniz. Portala ek olarak Azure İzleyici PowerShell cmdlet'leri, platformlar arası CLI veya Azure İzleyici REST API'leri aracılığıyla veri alabilirsiniz.

Azure Danışmanı: Azure Danışmanı, abonelikleriniz ve ortamlarınız genelinde telemetri verilerini sürekli izler. Ayrıca Azure kaynaklarınızı maliyet iyileştirmeye ve uygulama kaynaklarınızın performansını, güvenliğini ve kullanılabilirliğini geliştirmeye yönelik en iyi yöntemleri önerir.

Azure Hizmet Durumu: Azure Hizmet Durumu, Uygulamalarınızı etkileyebilecek Azure hizmetleriyle ilgili sorunları tanımlar ve zamanlanmış bakım pencerelerini planlamanıza yardımcı olur.

Etkinlik günlüğü: Etkinlik günlüğü, aboneliklerinizdeki kaynaklar üzerindeki tüm işlemleri açıklar. Kaynaklarda herhangi bir CRUD (oluşturma, güncelleştirme, silme) işleminin ne, kim ve ne zaman gerçekleştirileceğini belirlemek için bir denetim izi sağlar. Etkinlik günlüğü olayları platformda depolanır ve 90 gün boyunca sorgulanabilir. Daha uzun saklama süreleri ve birden çok kaynak arasında daha derin sorgulama ve analiz için etkinlik günlüklerini Log Analytics'e alabilirsiniz.

Ayrıntılı uygulama izleme

- Uygulama Analizler: Uygulama Analizler, uygulamaya özgü telemetri verilerini toplamanıza ve buluttaki veya şirket içindeki uygulamaların performansını, kullanılabilirliğini ve kullanımını izlemenize olanak tanır. Uygulamanızı .NET, JavaScript, Java, Node.js, Ruby ve Python gibi birden çok dil için desteklenen SDK'larla izleyerek. Uygulama Analizler olayları, zengin bir sorgu dili aracılığıyla zaman içinde olayları ilişkilendirmenizi ve toplamanızı sağlamak için altyapı ve güvenlik izlemeyi destekleyen aynı Log Analytics veri deposuna alınır.

Ayrıntılı altyapı izleme

Log Analytics: Log Analytics, çeşitli kaynaklardan telemetri verilerini ve diğer verileri toplayarak ve uygulamalarınızın ve kaynaklarınızın çalışmalarıyla ilgili içgörüler sağlayan bir sorgu dili ve analiz altyapısı sağlayarak Azure izlemede merkezi bir rol oynar. Hızlı günlük aramaları ve görünümleri aracılığıyla Log Analytics verileriyle doğrudan etkileşimde bulunabilir veya verilerini Application Analizler veya Bulut için Microsoft Defender gibi Log Analytics'te depolayan diğer Azure hizmetlerindeki analiz araçlarını kullanabilirsiniz.

Ağ izleme: Azure'ın ağ izleme hizmetleri ağ trafiği akışı, performans, güvenlik, bağlantı ve performans sorunları hakkında içgörü elde etmenizi sağlar. İyi planlanmış bir ağ tasarımı, Ağ İzleyicisi ve ExpressRoute İzleyici gibi Azure ağ izleme hizmetlerini yapılandırmayı içermelidir.

Yönetim çözümleri: Yönetim çözümleri, bir uygulama veya hizmet için paketlenmiş mantık kümeleri, içgörüler ve önceden tanımlanmış Log Analytics sorgularıdır. Olay verilerini depolamak ve analiz etmek için temel olarak Log Analytics'i kullanır. Örnek yönetim çözümleri, izleme kapsayıcılarını ve Azure SQL Veritabanı analizini içerir.

Hizmet Eşlemesi: Hizmet Eşlemesi, altyapı bileşenlerinize, bunların süreçlerine ve diğer bilgisayarlarda ve dış işlemlerde bağımlılıklara ilişkin bir grafik görünümü sağlar. Log Analytics’te olayları, performans verilerini ve yönetim çözümlerini tümleştirir.

İpucu

Tek tek uyarılar oluşturmadan önce, Azure uyarıları arasında kullanılabilecek bir dizi paylaşılan eylem grubu oluşturun ve koruyun. Bu, alıcı listelerinizin, bildirim teslim yöntemlerinizin (e-posta, SMS telefon numaraları) ve web kancalarının dış eylemlere (runbook'lar, Azure İşlevleri ve Logic Apps, ITSM Azure Otomasyonu) yönelik yaşam döngüsünü merkezi olarak korumanızı sağlar.

Maliyet yönetimi

Şirket içi buluttan genel buluta geçerken karşılaşacağınız önemli değişikliklerden biri, sermaye harcamasından (donanım satın alma) işletim harcamasına (kullandığınız hizmet için ödeme) geçiştir. Bu anahtar, maliyetlerinizin daha dikkatli yönetilmesini de gerektirir. Bulutun avantajı, yalnızca gerekli olmadığında kapatarak veya yeniden boyutlandırarak kullandığınız bir hizmetin maliyetini temel ve olumlu yönde etkileyebilmenizdir. Maliyetlerinizi bulutta bilerek yönetmek en iyi yöntemdir ve olgun müşterilerin günlük olarak yaptığı bir uygulamadır.

Microsoft, maliyetlerinizi görselleştirmenize, izlemenize ve yönetmenize yardımcı olan çeşitli araçlar sağlar. Ayrıca maliyet yönetimini özelleştirmenize ve kendi araçlarınıza ve panolarınıza tümleştirmenize olanak tanıyan eksiksiz bir API kümesi de sunuyoruz. Bu araçlar, Azure portal özellikleri ve dış özellikler olarak gevşek bir şekilde gruplandırılır.

Azure portalı özellikleri

Bunlar hem maliyet hem de eylem gerçekleştirme yeteneği hakkında anlık bilgi sağlayan araçlardır.

Abonelik kaynağı maliyeti: Portalda bulunan Microsoft Maliyet Yönetimi görünümü, maliyetlerinize ve kaynak veya kaynak grubuna göre günlük harcamalarla ilgili bilgilere hızlı bir bakış sağlar.

Maliyet Yönetimi: Bu sayede Azure harcamalarınızı ve diğer genel bulut sağlayıcılarına harcadığınız harcamaları yönetebilir ve analiz edebilirsiniz. Zengin özelliklere sahip hem ücretsiz hem de ücretli katmanlar vardır.

Azure bütçeleri ve eylem grupları: Maliyetin ne olduğunu bilmek ve yakın zamana kadar bu konuda bir şeyler yapmak, el ile gerçekleştirilen bir alıştırmadan daha fazlasıdır. Azure bütçelerinin ve API'lerinin kullanıma sunulmasıyla birlikte artık maliyetler eşiğe geldiğinde çalıştırılacak eylemler oluşturabilirsiniz. Örneğin, tüketimi bütçesinin %100'ünü aştığında kaynak

testgrubunu kapatabilirsiniz.Azure Danışmanı: Bir şeyin maliyetini bilmek savaşın yalnızca yarısıdır; diğer yarısı ise bu bilgilerle ne yapacağını bilmektir. Azure Danışmanı , tasarruf etmek, güvenilirliği artırmak ve hatta güvenliği artırmak için gerçekleştirdiğiniz eylemlerle ilgili öneriler sunar.

Dış maliyet yönetimi araçları

Power BI Azure Tüketim Analizler: Kuruluşunuz için kendi görselleştirmelerinizi oluşturmak istiyor musunuz? Öyleyse Power BI için Azure Tüketim Analizler içerik paketi tercihinizdir. Bu içerik paketini ve Power BI'ı kullanarak kuruluşunuzu temsil eden özel görselleştirmeler oluşturabilir, maliyetler üzerinde daha derin analizler yapabilir ve daha fazla zenginleştirme için diğer veri kaynaklarını ekleyebilirsiniz.

Azure Tüketim API'leri: Tüketim API'leri bütçeler, ayrılmış örnekler ve market ücretleriyle ilgili bilgilere ek olarak maliyet ve kullanım verilerine programlı erişim sağlar. Bu API'lere yalnızca EA kayıtları ve bazı Web Direct abonelikleri için erişilebilir ancak maliyet verilerinizi kendi araçlarınızla ve veri ambarlarınızla tümleştirme olanağı sağlar. Bu API'lere Azure CLI üzerinden de erişebilirsiniz.

Uzun vadeli ve olgun bulut kullanıcıları olan müşteriler belirli en iyi yöntemleri izler:

Maliyetleri etkin bir şekilde izleyin. Olgun Azure kullanıcıları olan kuruluşlar maliyetleri sürekli izler ve gerektiğinde eylemler gerçekleştirir. Hatta bazı kuruluşlar kişileri analiz yapmaya ve kullanımda değişiklik önermeye ayırır ve bu kişiler, aylardır çalışan kullanılmayan bir HDInsight kümesini ilk bulduklarında kendileri için daha fazla ödeme yapar.

Azure Ayrılmış VM Örnekleri'ni kullanın. Buluttaki maliyetleri yönetmek için bir diğer önemli ağ da iş için doğru aracı kullanmaktır. 7/24 kalması gereken bir IaaS VM'niz varsa ayrılmış örnek kullanmak size önemli ölçüde tasarruf sağlar. VM'lerin kapatılmasını otomatikleştirme ile ayrılmış örnekleri kullanma arasındaki doğru dengeyi bulmak için deneyim ve analiz gerekir.

Otomasyonu etkili bir şekilde kullanın. Birçok iş yükünün her gün çalıştırılması gerekmez. Vm'yi her gün dört saatlik bir süre için kapatmak, maliyetinizin %15'inden tasarruf etmenizi sağlayabilir. Otomasyon hızlı bir şekilde kendisi için ödeme yapacaktır.

Görünürlük için kaynak etiketlerini kullanın. Bu belgenin başka bir yerinde belirtildiği gibi, kaynak etiketlerini kullanmak maliyetlerin daha iyi analizini sağlar.

Maliyet yönetimi, genel bulutun etkili ve verimli çalışmasını temel alan bir disiplindir. Başarıya ulaşan kuruluşlar, fazla üretim yapmak ve talebin gelmesini ummak yerine maliyetlerini kontrol edebilir ve gerçek talepleriyle eşleştirebilir.

Otomatikleştir

Bulut sağlayıcılarını kullanan kuruluşların olgunluğunu ayırt eden birçok özellik, birleştirilmiş otomasyon düzeyidir. Otomasyon hiç bitmeyen bir işlemdir. Kuruluşunuz buluta taşınırken, oluşturmada kaynaklara ve zamana yatırım yapmanız gereken bir alandır. Otomasyon, sorunların düzeltilmesine tutarlı kaynak dağıtımı (doğrudan başka bir çekirdek iskele kavramına, şablonlara ve DevOps'a bağlı olması) dahil olmak üzere birçok amaca hizmet eder. Otomasyon, Azure iskelesinin her alanını birbirine bağlar.

Azure Otomasyonu, Event Grid ve Azure CLI gibi birinci taraf araçlardan Terraform, Jenkins, Chef ve Puppet gibi çok sayıda üçüncü taraf aracına kadar çeşitli araçlar bu özelliği oluşturmanıza yardımcı olabilir. Temel otomasyon araçları Azure Otomasyonu, Event Grid ve Azure Cloud Shell'i içerir.

- Azure Otomasyonu işlemleri otomatik hale getiren, kaynakları yapılandıran ve hatta düzeltme ekleri uygulayan Runbook'ları PowerShell veya Python'da yazmanıza olanak tanır. Azure Otomasyonu, dağıtımınız için ayrılmaz olan ancak burada ayrıntılı olarak ele alınamayacak kadar kapsamlı olan geniş bir platformlar arası özellikler kümesine sahiptir.

- Event Grid , Azure ortamınızdaki olaylara tepki vermenizi sağlayan tam olarak yönetilen bir olay yönlendirme sistemidir. Azure Otomasyonu olgun bulut kuruluşlarının bağ dokusu olduğu gibi Event Grid de iyi otomasyonun bağ dokusudur. Event Grid'i kullanarak, yeni bir kaynak oluşturulduğunda yöneticiye e-posta göndermek ve bu kaynağı bir veritabanına günlüğe kaydetmek için basit bir sunucusuz eylem oluşturabilirsiniz. Aynı Event Grid, bir kaynak silindiğinde bunu bildirebilir ve öğeyi veritabanından kaldırabilir.

- Azure Cloud Shell , Azure'daki kaynakları yönetmeye yönelik etkileşimli, tarayıcı tabanlı bir kabukdur . Betiklerinizin çalıştırıldığı tutarlı bir ortama sahip olmanız için PowerShell veya Bash için gerektiğinde başlatılan (ve sizin için tutulan) eksiksiz bir ortam sağlar. Azure Cloud Shell, Azure CLI, Terraform ve kapsayıcıları, veritabanlarını (sqlcmd) yönetmeye yönelik artan ek araçların listesi de dahil olmak üzere ortamınızı otomatikleştirmek için zaten yüklü olan ek temel araçlara erişim sağlar.

Otomasyon tam zamanlı bir iştir ve bulut ekibinizin en önemli operasyonel görevlerinden biri haline gelir. "Önce otomatikleştirme" yaklaşımını benimsen kuruluşlar, Azure'ın kullanımı konusunda daha başarılıdır:

- Maliyetleri yönetme: Kaynakları yeniden boyutlandırmak, ölçeği büyütmek veya küçültmek ve kullanılmayan kaynakları kapatmak için etkin bir şekilde fırsatlar arıyor ve otomasyon oluşturuyor.

- operasyonel esneklik: Otomasyon (şablonlar ve DevOps ile birlikte), kullanılabilirliği artıran, güvenliği artıran ve ekibinizin iş sorunlarını çözmeye odaklanmasını sağlayan bir tekrarlanabilirlik düzeyi elde edebilirsiniz.

Şablonlar ve DevOps

Daha önce vurgulandığı gibi, kuruluş olarak hedefiniz kaynak denetimindeki şablonlar ve betikler aracılığıyla kaynak sağlamak ve ortamlarınızın etkileşimli yapılandırmasını en aza indirmek olmalıdır. Kod olarak altyapının (IaC) bu yaklaşımı, sürekli dağıtım için disiplinli bir DevOps işlemiyle birlikte tutarlılığı sağlayabilir ve ortamlarınızda kaymayı azaltabilir. Hemen hemen her Azure kaynağı, PowerShell veya Azure platformlar arası CLI ile birlikte Azure Resource Manager JSON şablonları ve Azure Cloud Shell ile birinci sınıf destek ve tümleştirmeye sahip Olan HashiCorp tarafından Terraform gibi araçlar aracılığıyla dağıtılabilir.

Azure Resource Manager şablonlarını kullanmaya yönelik en iyi yöntemler gibi makaleler, Azure DevOps araç zinciriyle Azure Resource Manager şablonlarına DevOps yaklaşımı uygulamak için öğrenilen en iyi yöntemlerin ve derslerin mükemmel bir tartışmasını sağlar. Özellikle üretim ve Soru-Cevap ortamlarınız için kuruluşunuzun gereksinimlerine özgü temel bir şablon kümesi geliştirmek ve DevOps araç zincirleri (Azure DevOps, Jenkins, Bamboo, TeamCity ve Concourse gibi) ile sürekli teslim işlem hatları geliştirmek için zaman ve çaba sarf edin. GitHub'da şablonlar için başlangıç noktası olarak kullanabileceğiniz büyük bir Azure Hızlı Başlangıç Şablonları kitaplığı vardır ve Azure DevOps ile hızlı bir şekilde bulut tabanlı teslim işlem hatları oluşturabilirsiniz.

Üretim abonelikleri veya kaynak grupları için en iyi uygulama olarak hedefiniz, etkileşimli kullanıcılara varsayılan olarak izin vermek için Azure RBAC güvenliğini kullanmak ve tüm kaynakları sağlamak ve tüm uygulama kodunu teslim etmek için hizmet sorumlularına dayalı otomatik sürekli teslim işlem hatlarını kullanmak olmalıdır. Hiçbir yönetici veya geliştirici, kaynakları etkileşimli olarak yapılandırmak için Azure portalına dokunmamalıdır. DevOps'un bu düzeyi büyük bir çaba gerektirir ve Azure iskelesinin tüm kavramlarını kullanarak kuruluşunuzun ölçeklendirme gereksinimini karşılayacak tutarlı ve daha güvenli bir ortam sağlar.

İpucu

Karmaşık Azure Resource Manager şablonları tasarlarken ve geliştirirken, tek parça JSON dosyalarından karmaşık kaynak ilişkilerini düzenlemek ve yeniden düzenlemek için bağlantılı şablonları kullanın. Bu sayede kaynakları tek tek yönetebilir ve şablonlarınızı daha okunabilir, test edilebilir ve yeniden kullanılabilir hale getirebilirsiniz.

Azure bir hiper ölçek bulut sağlayıcısıdır. Kuruluşunuzu şirket içi sunuculardan buluta taşırken, bulut sağlayıcılarının ve SaaS uygulamalarının kullandığı kavramlara güvenmek, kuruluşunuzun işletmenin ihtiyaçlarına çok daha verimli bir şekilde tepki vermesine yardımcı olur.

Çekirdek Ağ

Azure iskele başvuru modelinin son bileşeni, kuruluşunuzun Azure'a güvenli bir şekilde nasıl eriştiğine ilişkin temel bilgilerdir. Kaynaklara erişim şirket içinde (şirketin ağı içinde) veya dış (İnternet üzerinden) olabilir. Kuruluşunuzdaki kullanıcıların yanlışlıkla kaynakları yanlış yere yerleştirmesi ve bunları kötü amaçlı erişime açması kolaydır. Şirket içi cihazlarda olduğu gibi kuruluşların da Azure kullanıcılarının doğru kararları aldığından emin olmak için uygun denetimleri eklemesi gerekir. Abonelik idaresi için, temel erişim denetimi sağlayan temel kaynakları belirleriz. Temel kaynaklar şunlardan oluşur:

Sanal ağlar , alt ağlara yönelik kapsayıcı nesneleridir. Tam olarak gerekli olmasa da, genellikle uygulamaları şirket içi kaynaklara bağlarken kullanılır.

Kullanıcı tanımlı yollar , bir alt ağ içindeki yönlendirme tablosunu işlemenize olanak tanıyarak trafiği bir ağ sanal gereci aracılığıyla veya eşlenmiş bir sanal ağdaki uzak ağ geçidine göndermenizi sağlar.

Sanal ağ eşlemesi , Azure'da iki veya daha fazla sanal ağı sorunsuz bir şekilde bağlayarak daha karmaşık merkez-uç tasarımları veya paylaşılan hizmet ağları oluşturmanızı sağlar.

Hizmet uç noktaları. Geçmişte PaaS hizmetleri, sanal ağlarınızdan bu kaynaklara erişimin güvenliğini sağlamak için farklı yöntemlere güvendi. Hizmet uç noktaları, etkinleştirilen PaaS hizmetlerine yalnızca bağlı uç noktalardan erişimi güvenli hale getirmek için genel güvenliği artırmanıza olanak sağlar.

Güvenlik grupları , Azure kaynaklarına gelen ve giden trafiğe izin verme veya trafiği reddetme olanağı sağlayan kapsamlı bir kural kümesidir. Güvenlik grupları, hizmet etiketleri (Azure Key Vault veya Azure SQL Veritabanı gibi yaygın Azure hizmetlerini tanımlayan) ve uygulama güvenlik grupları (web veya uygulama sunucuları gibi uygulama yapısını tanımlayan) ile genişletilebilen güvenlik kurallarından oluşur.

İpucu

Ağ güvenlik gruplarınızda hizmet etiketlerini ve uygulama güvenlik gruplarını kullanarak:

- Etkiyi anlamak için çok önemli olan kurallarınızın okunabilirliğini geliştirin.

- Daha büyük bir alt ağ içinde etkili mikro ayırmayı etkinleştirerek yayılmayı azaltır ve esnekliği artırır.

Azure Sanal Veri Merkezi

Azure, kapsamlı iş ortağı ağımızdan size etkili bir güvenlik duruşu sağlayan hem iç hem de üçüncü taraf özellikleri sağlar. Daha da önemlisi Microsoft, Azure Sanal Veri Merkezi (VDC) biçiminde en iyi yöntemleri ve yönergeleri sağlar. Tek bir iş yükünden hibrit özellikleri kullanan birden çok iş yüküne geçtikçe VDC kılavuzu, Azure'daki iş yükleriniz büyüdükçe büyüyecek esnek bir ağ sağlamak için size "tarifler" sağlar.

Sonraki adımlar

İdare, Azure'ın başarısı için çok önemlidir. Bu makale, kurumsal yapı iskelesinin teknik uygulamasını hedefler, ancak yalnızca bileşenler arasındaki daha geniş süreç ve ilişkilere değinir. İlke idaresi yukarıdan aşağıya doğru akar ve işletmenin başarmak istediği şeye göre belirlenir. Doğal olarak, Azure için bir idare modeli oluşturulması BT'den temsilciler içerir, ancak daha da önemlisi iş grubu liderlerinden güçlü bir temsile ve güvenlik ve risk yönetimine sahip olması gerekir. Sonunda kurumsal yapı iskelesi, bir kuruluşun misyonunu ve hedeflerini kolaylaştırmak için iş riskini azaltmayı kapsar.

Abonelik idaresi hakkında bilgi edindiğinize göre, bu önerileri uygulamada görmek için Azure'a hazır olma için en iyi yöntemleri gözden geçirin.