MongoDB sanal çekirdeği için Azure Cosmos DB'de veritabanı güvenliğine genel bakış

ŞUNLAR IÇIN GEÇERLIDIR: MongoDB sanal çekirdeği

Bu makalede, veritabanı ihlallerini önlemenize, algılamanıza ve yanıtlamanıza yardımcı olmak üzere MongoDB sanal çekirdeği için Azure Cosmos DB tarafından sunulan veritabanı güvenliği en iyi yöntemleri ve temel özellikleri ele alınmaktadır.

MongoDB sanal çekirdek güvenliği için Azure Cosmos DB'deki yenilikler

Bekleyen şifreleme artık çoğu Azure bölgesinde MongoDB için Azure Cosmos DB sanal çekirdeğinde depolanan belgeler ve yedeklemeler için kullanılabilir. Bekleyen şifreleme, bu bölgelerdeki hem yeni hem de mevcut müşteriler için otomatik olarak uygulanır. Hiçbir şeyi yapılandırmanız gerekmez. Verilerinizin bekleyen şifrelemeyle güvenli ve güvenli olduğunu bilmenin avantajıyla daha önce olduğu gibi aynı büyük gecikme süresi, aktarım hızı, kullanılabilirlik ve işlevsellik elde edersiniz. MongoDB için Azure Cosmos DB sanal çekirdek kümenizde depolanan veriler, hizmet tarafından yönetilen anahtarlar kullanılarak Microsoft tarafından yönetilen anahtarlarla otomatik ve sorunsuz bir şekilde şifrelenir.

Veritabanımın güvenliğini Nasıl yaparım?

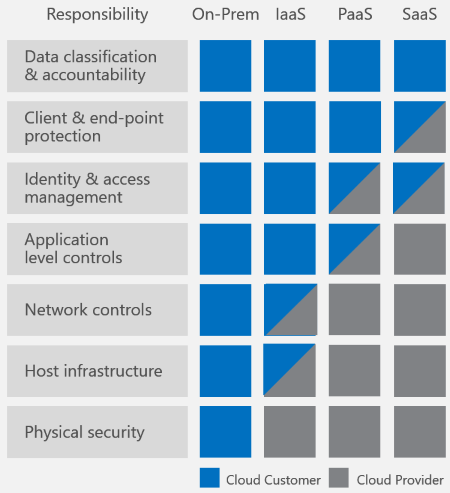

Veri güvenliği, siz, müşteri ve veritabanı sağlayıcınız arasında paylaşılan bir sorumluluktır. Seçtiğiniz veritabanı sağlayıcısına bağlı olarak, taşıdığınız sorumluluk miktarı farklılık gösterebilir. Şirket içi bir çözüm seçerseniz, uç nokta korumasından donanımınızın fiziksel güvenliğine kadar her şeyi sağlamanız gerekir; bu kolay bir iş değildir. Azure Cosmos DB gibi bir PaaS bulut veritabanı sağlayıcısı seçerseniz, endişe alanınız önemli ölçüde küçülür. Microsoft'un Bulut Bilgi İşlem için Paylaşılan Sorumluluklar teknik incelemesinden alınan aşağıdaki görüntüde, Azure Cosmos DB gibi bir PaaS sağlayıcısında sorumluluğunuzun nasıl düştüğü gösterilmektedir.

Yukarıdaki diyagramda üst düzey bulut güvenliği bileşenleri gösterilir, ancak veritabanı çözümünüz için özellikle hangi öğeler hakkında endişelenmeniz gerekir? Çözümleri birbiriyle nasıl karşılaştırabilirsiniz?

Veritabanı sistemlerinin karşılaştırıldığı gereksinimlerin aşağıdaki denetim listesini öneririz:

- Ağ güvenliği ve güvenlik duvarı ayarları

- Kullanıcı kimlik doğrulaması ve ayrıntılı kullanıcı denetimleri

- Bölgesel hatalar için verileri genel olarak çoğaltma olanağı

- Bir veri merkezinden diğerine yük devretme olanağı

- Veri merkezi içinde yerel veri çoğaltma

- Otomatik veri yedeklemeleri

- Silinen verilerin yedeklerden geri yüklenmesi

- Hassas verileri koruma ve yalıtma

- Saldırıları izleme

- Saldırılara yanıt verme

- Veri idaresi kısıtlamalarına uymak için verileri coğrafi olarak sınırlandırma olanağı

- Korumalı veri merkezlerinde sunucuların fiziksel koruması

- Sertifikalar

Açık görünse de, son büyük ölçekli veritabanı ihlalleri bize aşağıdaki gereksinimlerin basit ama kritik önemini anımsatmaktadır:

- Güncel tutulan yamalı sunucular

- Varsayılan olarak HTTPS/TLS şifrelemesi

- Güçlü parolalara sahip yönetim hesapları

Azure Cosmos DB veritabanımın güvenliğini nasıl sağlar?

MongoDB için Azure Cosmos DB sanal çekirdeği, bu güvenlik gereksinimlerinin her birini sorunsuz bir şekilde karşılar.

Şimdi her birini ayrıntılı olarak inceleyelim.

| Güvenlik gereksinimi | Azure Cosmos DB'nin güvenlik yaklaşımı |

|---|---|

| Ağ güvenliği | IP güvenlik duvarı kullanmak, veritabanınızın güvenliğini sağlamak için ilk koruma katmanıdır. MongoDB için Azure Cosmos DB sanal çekirdeği, gelen güvenlik duvarı desteği için ilke temelli IP tabanlı erişim denetimlerini destekler. IP tabanlı erişim denetimleri, geleneksel veritabanı sistemleri tarafından kullanılan güvenlik duvarı kurallarına benzer. Ancak mongoDB için Azure Cosmos DB sanal çekirdek kümesine yalnızca onaylı bir makine kümesinden veya bulut hizmetlerinden erişilebilecek şekilde genişletilir. MongoDB için Azure Cosmos DB sanal çekirdeği, belirli bir IP adresini (168.61.48.0), ip aralığını (168.61.48.0/8) ve IP'lerin ve aralıkların bileşimlerini etkinleştirmenizi sağlar. İzin verilen bu listenin dışındaki makinelerden gelen tüm istekler MongoDB sanal çekirdeği için Azure Cosmos DB tarafından engellenir. Onaylanan makinelerden ve bulut hizmetlerinden gelen istekler, kaynaklara erişim denetimi verilmesi için kimlik doğrulama işlemini tamamlamalıdır. |

| Yerel çoğaltma | Tek bir veri merkezinde bile MongoDB için Azure Cosmos DB sanal çekirdeği, LRS kullanarak verileri çoğaltır. HA özellikli kümeler ayrıca birincil ve ikincil düğüm arasında başka bir çoğaltma katmanına sahiptir ve bu da % 99,995 kullanılabilirlik SLA'sını garanti eder. |

| Otomatik çevrimiçi yedeklemeler | MongoDB için Azure Cosmos DB sanal çekirdek veritabanları düzenli olarak yedeklenir ve coğrafi olarak yedekli bir depoda depolanır. |

| Silinen verileri geri yükleme | Otomatik çevrimiçi yedeklemeler, etkinlikten yaklaşık 7 gün sonra yanlışlıkla silmiş olabileceğiniz verileri kurtarmak için kullanılabilir. |

| Hassas verileri koruma ve yalıtma | Yenilikler bölümünde listelenen bölgelerdeki tüm veriler artık beklemede şifrelenir. |

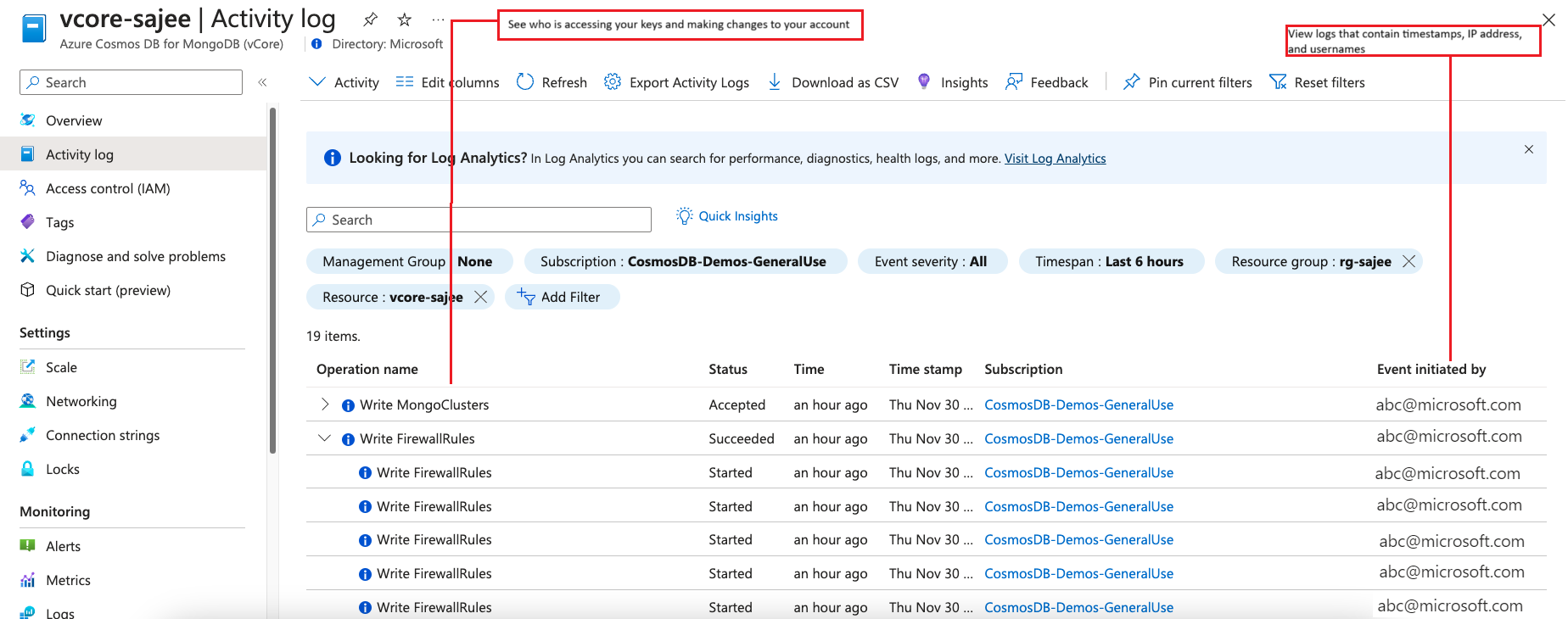

| Saldırıları izleme | Denetim günlüğü ve etkinlik günlüklerini kullanarak hesabınızı normal ve anormal etkinlikler için izleyebilirsiniz. Kaynaklarınızda hangi işlemlerin gerçekleştirildiğini görüntüleyebilirsiniz. Bu veriler şunları içerir: işlemi başlatan, işlem gerçekleştiğinde, işlemin durumu ve çok daha fazlası. |

| Saldırılara yanıt verme | Olası bir saldırıyı bildirmek için Azure desteği bağlantı kurduktan sonra beş aşamalı bir olay yanıtı işlemi başlatılır. Beş adımlı işlemin amacı, normal hizmet güvenliğini ve işlemlerini geri yüklemektir. Beş adımlı işlem, bir sorun algılanıp bir araştırma başlatıldıktan sonra hizmetleri mümkün olan en kısa sürede geri yükler. Buluttaki Microsoft Azure Güvenlik Yanıtı hakkında daha fazla bilgi edinin. |

| Korumalı tesisler | MongoDB için Azure Cosmos DB sanal çekirdeğindeki veriler, Azure'ın korumalı veri merkezlerindeki SSD'lerde depolanır. Microsoft küresel veri merkezlerinde daha fazla bilgi edinin |

| HTTPS/SSL/TLS şifrelemesi | MongoDB için Azure Cosmos DB sanal çekirdeği 1,2'ye (dahil) kadar TLS düzeylerini destekler. Sunucu tarafında en düşük TLS düzeyini zorlamak mümkündür. |

| Aktarım sırasında şifreleme | Şifreleme (SSL/TLS) her zaman zorlanır ve şifreleme olmadan kümenize bağlanmayı denerseniz, bu deneme başarısız olur. Yalnızca MongoDB istemcisi aracılığıyla yapılan bağlantılar kabul edilir ve şifreleme her zaman zorlanır. MongoDB sanal çekirdeği için Azure Cosmos DB'ye her veri yazıldıktan sonra aktarım sırasında verileriniz Aktarım Katmanı Güvenliği 1.2 ile şifrelenir. |

| Bekleme sırasında şifreleme | MongoDB için Azure Cosmos DB sanal çekirdeği bekleyen verilerin depolama şifrelemesi için FIPS 140-2 doğrulanmış şifreleme modülünü kullanır. Tüm yedeklemeler de dahil olmak üzere veriler, geçici dosyalar da dahil olmak üzere diskte şifrelenir. Hizmet, Azure depolama şifrelemesinde bulunan AES 256 bit şifrelemesini kullanır ve anahtarlar sistem tarafından yönetilir. Depolama şifrelemesi her zaman açık ve devre dışı bırakılamaz. |

| Düzeltme eki uygulamalı sunucular | MongoDB için Azure Cosmos DB sanal çekirdeği, sizin için otomatik olarak yapılan kümeleri yönetme ve düzeltme eki uygulama gereksinimini ortadan kaldırır. |

| Güçlü parolalara sahip yönetim hesapları | Bu gereksinimden bahsetmemiz gerektiğine inanmak zor, ancak bazı rakiplerimizden farklı olarak MongoDB sanal çekirdeği için Azure Cosmos DB'de parolasız bir yönetici hesabı olması mümkün değildir. TLS gizli dizi tabanlı kimlik doğrulaması aracılığıyla güvenlik varsayılan olarak içinde pişirilir. |

| Güvenlik ve veri koruma sertifikaları | Sertifikaların en güncel listesi için bkz . Azure uyumluluğu ve Azure Cosmos DB dahil olmak üzere tüm Azure sertifikaları ile en son Azure uyumluluk belgesi . |

Aşağıdaki ekran görüntüsünde hesabınızı izlemek için denetim günlüğünü ve etkinlik günlüklerini nasıl kullanabileceğiniz gösterilmektedir:

Ağ güvenlik seçenekleri

Bu bölümde kümeniz için yapılandırabileceğiniz çeşitli ağ güvenlik seçenekleri özetlenmiştir.

Erişim yok

Genel veya özel erişim etkinleştirilmemişse, yeni oluşturulan küme için Varsayılan Erişim seçeneği yoktur. Bu durumda, Azure'ın içinde veya dışında hiçbir bilgisayar veritabanı düğümlerine bağlanamıyor.

Güvenlik duvarı ile genel IP erişimi

Genel erişim seçeneğinde, kümeye bir genel IP adresi atanır ve kümeye erişim bir güvenlik duvarı tarafından korunur.

Güvenlik duvarına genel bakış

MongoDB için Azure Cosmos DB sanal çekirdeği, hangi bilgisayarların izni olduğunu belirtene kadar kümenize tüm erişimi engellemek için sunucu düzeyinde bir güvenlik duvarı kullanır. Güvenlik duvarı, her isteğin kaynak IP adresine göre kümeye erişim verir. Güvenlik duvarınızı yapılandırmak için kabul edilebilir IP adreslerinin aralıklarını belirten güvenlik duvarı kuralları oluşturun.

Güvenlik duvarı kuralları istemcilerin kümenize ve içindeki tüm veritabanlarına erişmesini sağlar. Sunucu düzeyinde güvenlik duvarı kuralları, Azure portalı kullanılarak veya Azure CLI gibi Azure araçları kullanılarak program aracılığıyla yapılandırılabilir.

Varsayılan olarak, güvenlik duvarı kümenize tüm erişimi engeller. Kümenizi başka bir bilgisayardan kullanmaya başlamak için kümenize erişimi etkinleştirmek için bir veya daha fazla sunucu düzeyinde güvenlik duvarı kuralı belirtmeniz gerekir. İnternet'ten hangi IP adresi aralıklarına izin verileceğini belirtmek için güvenlik duvarı kurallarını kullanın. Güvenlik duvarı kuralları Azure portalı web sitesine erişimi etkilemez. İnternet'ten ve Azure'dan gelen bağlantı girişimlerinin veritabanlarınıza ulaşmadan önce güvenlik duvarından geçmesi gerekir. Güvenlik duvarı kurallarına ek olarak, yalnızca MongoDB için Azure Cosmos DB sanal çekirdek kümesi için özel IP için kullanılabilecek özel bağlantı erişimi.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin