Azure Data Lake Storage 1. Nesil'de verilerin şifrelenmesini

Azure Data Lake Storage 1. Nesil'de şifreleme verilerinizi korumanıza, kurumsal güvenlik ilkeleri uygulamanıza ve mevzuat uyumluluğu gereksinimlerini karşılamanıza yardımcı olur. Bu makale tasarıma genel bir bakış sunarken uygulamanın birkaç teknik yönünü ele almaktadır.

Data Lake Storage 1. Nesil hem bekleyen hem de aktarımdaki verilerin şifrelenmesini destekler. Bekleyen veriler için Data Lake Storage 1. Nesil saydam şifrelemeyi "varsayılan olarak açık" olarak destekler. Bu terimlerin biraz daha ayrıntılı olarak anlamı şudur:

- Varsayılan olarak açık: Yeni bir Data Lake Storage 1. Nesil hesabı oluşturduğunuzda, varsayılan ayar şifrelemeyi etkinleştirir. Bundan sonra, Data Lake Storage 1. Nesil depolanan veriler kalıcı medyada depolanmadan önce her zaman şifrelenir. Bu durum tüm veriler için geçerlidir ve bir hesap oluşturulduktan sonra değiştirilemez.

- Saydam: Data Lake Storage 1. Nesil kalıcı hale getirmeden önce verileri otomatik olarak şifreler ve alınmadan önce verilerin şifresini çözer. Şifreleme, bir yönetici tarafından Data Lake Storage 1. Nesil hesap düzeyinde yapılandırılır ve yönetilir. Veri erişimi API'lerinde hiçbir değişiklik yapılmaz. Bu nedenle, şifreleme nedeniyle Data Lake Storage 1. Nesil ile etkileşim kuran uygulamalarda ve hizmetlerde değişiklik yapılması gerekmez.

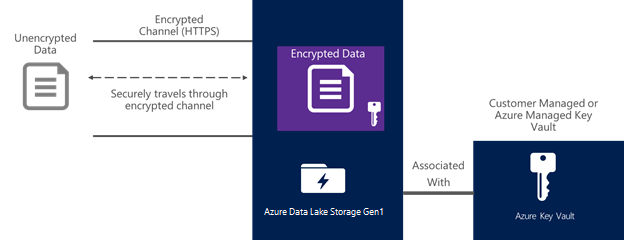

Aktarımdaki veriler (hareket halindeki veriler olarak da bilinir) Data Lake Storage 1. Nesil her zaman şifrelenir. Kalıcı medyaya depolama önce veri şifrelemeye ek olarak, aktarımdaki veriler de her zaman HTTPS kullanılarak korunmaktadır. HTTPS, Data Lake Storage 1. Nesil REST arabirimleri için desteklenen tek protokoldür. Aşağıdaki diyagramda verilerin Data Lake Storage 1. Nesil nasıl şifrelenmeleri gösterilmektedir:

Data Lake Storage 1. Nesil ile şifrelemeyi ayarlama

Data Lake Storage 1. Nesil şifrelemesi hesap oluşturma sırasında ayarlanır ve her zaman varsayılan olarak etkinleştirilir. Anahtarları kendiniz yönetebilir veya Data Lake Storage 1. Nesil sizin için yönetmesine izin vekleyebilirsiniz (varsayılan ayar budur).

Daha fazla bilgi için bkz . Başlarken.

Data Lake Storage 1. Nesil'de şifreleme nasıl çalışır?

Aşağıdaki bilgiler ana şifreleme anahtarlarını yönetmeyi kapsar ve Data Lake Storage 1. Nesil için veri şifrelemesinde kullanabileceğiniz üç farklı anahtar türünü açıklar.

Ana şifreleme anahtarları

Data Lake Storage 1. Nesil, ana şifreleme anahtarlarının (MEK) yönetimi için iki mod sağlar. Şimdilik, ana şifreleme anahtarının en üst düzey anahtar olduğunu varsayabiliriz. Data Lake Storage 1. Nesil depolanan verilerin şifresini çözmek için ana şifreleme anahtarına erişim gerekir.

Ana şifreleme anahtarını yönetmek için kullanılan iki mod şunlardır:

- Hizmet tarafından yönetilen anahtarlar

- Müşteri tarafından yönetilen anahtarlar

Her iki modda da ana şifreleme anahtarı Azure Key Vault’ta depolanarak güvenlik altına alınır. Azure üzerinde tam olarak yönetilen, yüksek güvenlikli bir hizmet olan Key Vault, şifreleme anahtarlarını korumak için kullanılabilir. Daha fazla bilgi için bkz. Key Vault.

MEK’leri yönetmek için kullanılan iki modun sağladığı özelliklerin kısa bir karşılaştırması aşağıdadır.

| Soru | Hizmet tarafından yönetilen anahtarlar | Müşteri tarafından yönetilen anahtarlar |

|---|---|---|

| Veriler nasıl depolanır? | Depolanmadan önce her zaman şifrelenir. | Depolanmadan önce her zaman şifrelenir. |

| Ana Şifreleme Anahtarı nerede depolanır? | Key Vault | Key Vault |

| Key Vault dışında açıkta saklanan şifreleme anahtarı var mı? | Hayır | Hayır |

| Key Vault’tan MEK alınabilir mi? | Hayır. MEK Key Vault’ta depolandıktan sonra yalnızca şifreleme ve şifre çözme amacıyla kullanılabilir. | Hayır. MEK Key Vault’ta depolandıktan sonra yalnızca şifreleme ve şifre çözme amacıyla kullanılabilir. |

| Key Vault örneği ve MEK kime aittir? | Data Lake Storage 1. Nesil hizmeti | Kendi Azure aboneliğiniz kapsamında bulunan Key Vault örneği size aittir. Key Vault’taki MEK, yazılım veya donanım tarafından yönetilebilir. |

| Data Lake Storage 1. Nesil hizmeti için MEK erişimini iptal edebilir misiniz? | Hayır | Evet. erişim denetim listelerini Key Vault yönetebilir ve Data Lake Storage 1. Nesil hizmetinin hizmet kimliğine erişim denetimi girdilerini kaldırabilirsiniz. |

| MEK’i kalıcı olarak silebilir misiniz? | Hayır | Evet. MEK'i Key Vault'dan silerseniz Data Lake Storage 1. Nesil hesabındaki verilerin şifresi, Data Lake Storage 1. Nesil hizmeti de dahil olmak üzere hiç kimse tarafından çözülemez. MEK’i Key Vault'tan silmeden önce özellikle yedeklediyseniz, MEK geri yüklenebilir ve veriler kurtarılabilir. Ancak, Key Vault'dan silmeden önce MEK'i yedeklemediyseniz, Data Lake Storage 1. Nesil hesabındaki verilerin şifresi bundan sonra asla çözülemez. |

MEK ve MEK’in içinde bulunduğu Key Vault’un kim tarafından yönetildiği konusundaki bu farklılık dışında, tasarımın geri kalanı her iki mod için aynıdır.

Ana şifreleme anahtarları için modu seçtiğinizde aşağıdakileri unutmamanız gerekir:

- bir Data Lake Storage 1. Nesil hesabı sağlarken müşteri tarafından yönetilen anahtarları mı yoksa hizmet tarafından yönetilen anahtarları mı kullanacağınızı seçebilirsiniz.

- Data Lake Storage 1. Nesil hesabı sağlandıktan sonra mod değiştirilemez.

Verilerin şifrelenmesi ve şifresinin çözülmesi

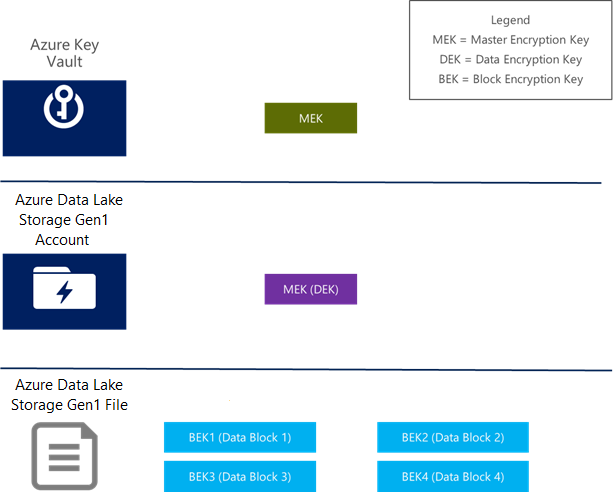

Veri şifreleme tasarımında kullanılan üç tür anahtar vardır. Aşağıdaki tabloda bir özet verilmektedir:

| Anahtar | Kısaltma | İlişkili olduğu yer: | Depolama konumu | Tür | Notlar |

|---|---|---|---|---|---|

| Ana Şifreleme Anahtarı | MEK | Data Lake Storage 1. Nesil hesabı | Key Vault | Asimetrik | Data Lake Storage 1. Nesil veya sizin tarafınızdan yönetilebilir. |

| Veri Şifreleme Anahtarı | DEK | Data Lake Storage 1. Nesil hesabı | Data Lake Storage 1. Nesil hizmeti tarafından yönetilen kalıcı depolama | Simetrik | DEK, MEK ile şifrelenir. Şifrelenmiş DEK, kalıcı medyada depolanır. |

| Blok Şifreleme Anahtarı | BEK | Bir veri bloğu | Hiçbiri | Simetrik | BEK, DEK’ten ve veri bloğundan türetilir. |

Aşağıdaki diyagram bu kavramları göstermektedir:

Bir dosyanın şifresinin çözülmesi için kullanılan genel algoritma:

- Data Lake Storage 1. Nesil hesabı için DEK'nin önbelleğe alınıp alınmadığını ve kullanıma hazır olup olmadığını denetleyin.

- Bu koşulları karşılamıyorsa, kalıcı depolamadan şifrelenmiş DEK’i okuyun ve şifresinin çözülmesi için Key Vault’a gönderin. Şifresi çözülmüş DEK’i bellekte önbelleğe alın. Artık kullanıma hazırdır.

- Dosyadaki her veri bloğu için:

- Kalıcı depolama alanından şifrelenmiş veri bloğu okunur.

- DEK’ten ve şifrelenmiş veri bloğundan BEK oluşturulur.

- Verilerin şifresini çözmek için BEK kullanılır.

Bir veri bloğu şifrelenecek olduğunda genel algoritma:

- Data Lake Storage 1. Nesil hesabı için DEK'nin önbelleğe alınıp alınmadığını ve kullanıma hazır olup olmadığını denetleyin.

- Bu koşulları karşılamıyorsa, kalıcı depolamadan şifrelenmiş DEK’i okuyun ve şifresinin çözülmesi için Key Vault’a gönderin. Şifresi çözülmüş DEK’i bellekte önbelleğe alın. Artık kullanıma hazırdır.

- DEK’ten veri bloğu için benzersiz bir BEK oluşturulur.

- Veri bloğu, BEK ile AES-256 şifreleme kullanılarak şifrelenir.

- Şifrelenmiş veri bloğu kalıcı depolama alanında depolanır.

Not

DEK her zaman, kalıcı medyada veya bellekte önbelleğe alınmış olarak MEK tarafından şifrelenmiş olarak depolanır.

Anahtar döndürme

Müşteri tarafından yönetilen anahtarları kullanırken MEK’i döndürebilirsiniz. Müşteri tarafından yönetilen anahtarlarla Data Lake Storage 1. Nesil hesabı ayarlamayı öğrenmek için bkz. Başlarken.

Önkoşullar

Data Lake Storage 1. Nesil hesabını ayarlarken kendi anahtarlarınızı kullanmayı seçtiniz. Bu seçenek, hesap oluşturulduktan sonra değiştirilemez. Aşağıdaki adımlarda, müşteri tarafından yönetilen anahtarlar kullandığınız (Key Vault'tan kendi anahtarlarınızı seçtiğiniz) varsayılır.

Şifreleme için varsayılan seçenekleri kullanırsanız verilerinizin her zaman Data Lake Storage 1. Nesil tarafından yönetilen anahtarlar kullanılarak şifrelendiğini unutmayın. Bu seçenekte, anahtarları Data Lake Storage 1. Nesil tarafından yönetildiğinden döndüremezsiniz.

Data Lake Storage 1. Nesil'de MEK'i döndürme

Azure Portal’ında oturum açın.

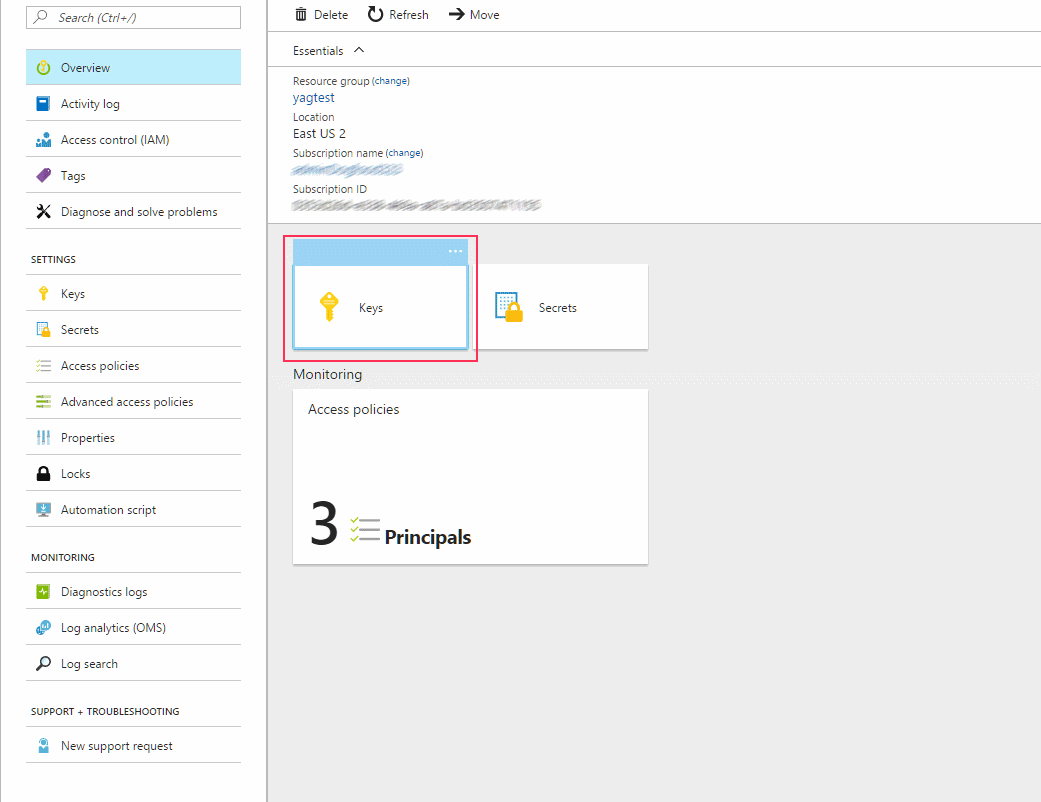

Data Lake Storage 1. Nesil hesabınızla ilişkili anahtarlarınızı depolayan Key Vault örneğine göz atın. Anahtarlar’ı seçin.

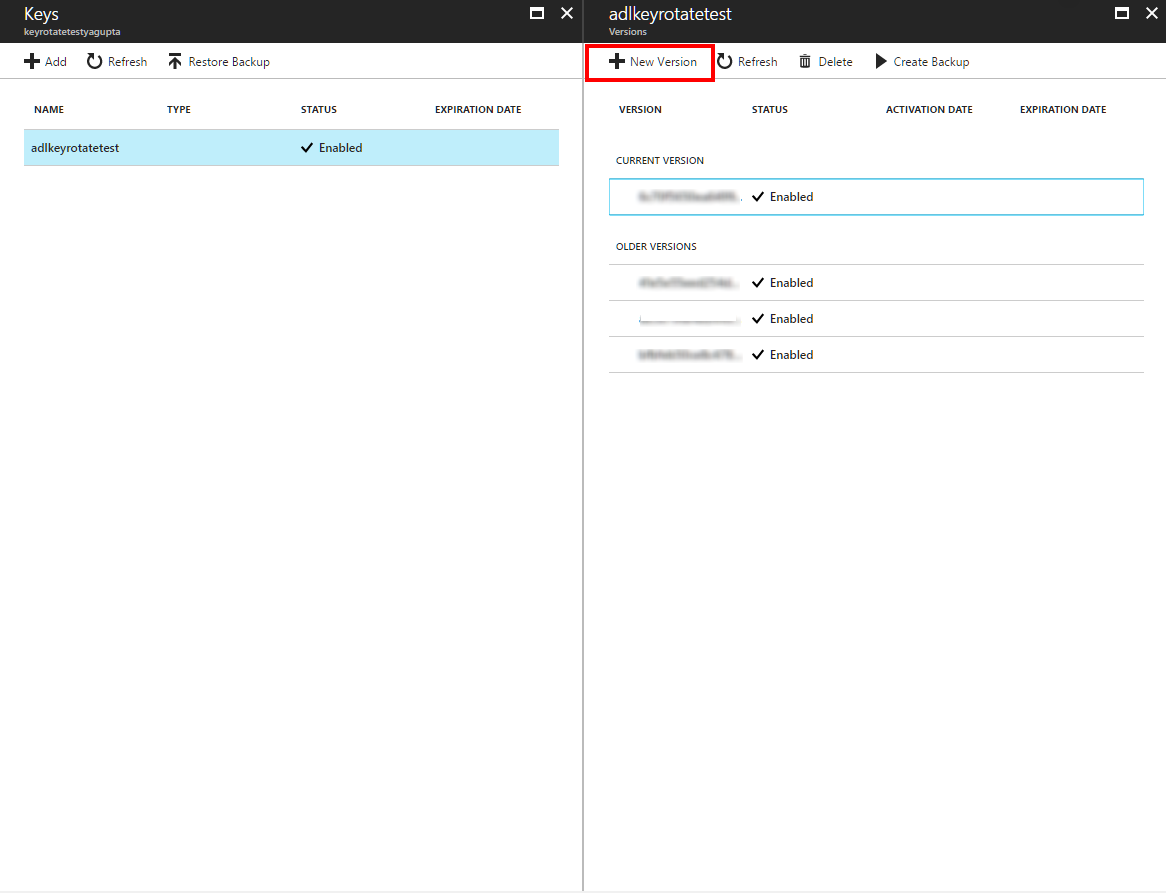

Data Lake Storage 1. Nesil hesabınızla ilişkili anahtarı seçin ve bu anahtarın yeni bir sürümünü oluşturun. Data Lake Storage 1. Nesil şu anda yalnızca anahtarın yeni bir sürümüne döndürmeyi desteklediğini unutmayın. Farklı bir anahtara döndürmeyi desteklemez.

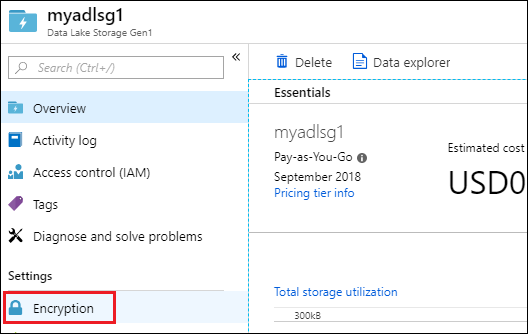

Data Lake Storage 1. Nesil hesabına göz atın ve Şifreleme'yi seçin.

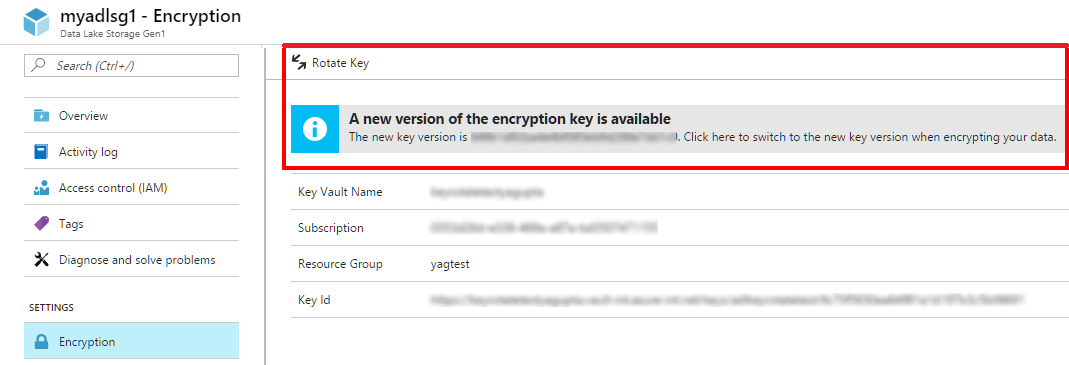

Yeni bir anahtar sürümünün mevcut olduğu bir ileti ile bildirilir. Anahtarı yeni sürüme güncelleştirmek için Anahtarı Döndür'e tıklayın.

Bu işlem iki dakikadan kısa sürer ve anahtar döndürme nedeniyle beklenen kapalı kalma süresi yoktur. İşlem tamamlandıktan sonra anahtarın yeni sürümü kullanılır.

Önemli

Anahtar döndürme işlemi tamamlandıktan sonra, anahtarın eski sürümü artık yeni verileri şifrelemek için etkin olarak kullanılmaz. Ancak eski verilere erişmenin eski anahtara ihtiyaç duyabileceği durumlar olabilir. Bu tür eski verilerin okunmasına izin vermek için eski anahtarı silmeyin