Azure tarafından yönetilen diskler için HSM müşteri tarafından yönetilen anahtarları yapılandırma

İşlem düzlemindeki Azure Databricks işlem iş yükleri, Azure yönetilen disklerinde geçici verileri depolar. Varsayılan olarak, yönetilen disklerde depolanan veriler, Microsoft tarafından yönetilen anahtarlarla sunucu tarafı şifreleme kullanılarak bekleme durumunda şifrelenir. Bu makalede, yönetilen disk şifrelemesi için kullanılacak Azure Databricks çalışma alanınız için Azure Key Vault HSM'den müşteri tarafından yönetilen anahtarın nasıl yapılandırıldığı açıklanır. Azure Key Vault kasalarından anahtar kullanma yönergeleri için bkz . Azure yönetilen diskleri için müşteri tarafından yönetilen anahtarları yapılandırma.

Önemli

- Yönetilen disk depolama için müşteri tarafından yönetilen anahtarlar veri disklerine uygulanır, ancak işletim sistemi (OS) disklerine uygulanmaz.

- Yönetilen disk depolama için müşteri tarafından yönetilen anahtarlar, sunucusuz SQL ambarları ve Model Sunma gibi sunucusuz işlem kaynakları için geçerli değildir. Sunucusuz işlem kaynakları için kullanılan diskler kısa ömürlüdür ve sunucusuz iş yükünün yaşam döngüsüne bağlıdır. İşlem kaynakları durdurulduğunda veya ölçeklendirildiğinde VM'ler ve bunların depolama alanı yok edilir.

Gereksinimler

Azure Databricks çalışma alanınız Premium planda olmalıdır.

Otomatik döndürmeyi etkinleştirmek istiyorsanız, yalnızca 2048 bit, 3072 bit ve 4096 bit boyutlarında RSA-HSM anahtarları desteklenir.

FedRAMP uyumluluğuna sahip çalışma alanları için bu özellik desteklenmez. Daha fazla bilgi için Azure Databricks hesap ekibinize başvurun.

Bu görevler için Azure CLI'yi kullanmak için Azure CLI aracını yükleyin ve Databricks uzantısını yükleyin:

az extension add --name databricksBu görevler için PowerShell'i kullanmak için Azure PowerShell'i yükleyin ve Databricks Powershell modülünü yükleyin. Ayrıca oturum açmanız gerekir:

Connect-AzAccountAzure hesabınızda kullanıcı olarak oturum açmak için bkz . Azure Databricks kullanıcı hesabıyla PowerShell oturumu açma. Azure hesabınızda hizmet sorumlusu olarak oturum açmak için bkz . Microsoft Entra ID hizmet sorumlusuyla PowerShell oturumu açma.

1. Adım: Azure Key Vault Yönetilen HSM ve HSM anahtarı oluşturma

Mevcut bir Azure Key Vault Yönetilen HSM'sini kullanabilir veya Yönetilen HSM belgelerindeki hızlı başlangıçları izleyerek yeni bir tane oluşturup etkinleştirebilirsiniz. Bkz . Hızlı Başlangıç: Azure CLI kullanarak Yönetilen HSM sağlama ve etkinleştirme. Azure Key Vault Yönetilen HSM'nin Temizleme Koruması etkinleştirilmiş olmalıdır.

HSM anahtarı oluşturmak için HSM anahtarı oluşturma'yı izleyin.

2. Adım: Bir çalışma alanını başlangıçta anahtar eklemek üzere güncelleştiriyorsanız tüm işlem kaynaklarını durdurun

Başlangıçta mevcut bir çalışma alanına yönetilen diskler için müşteri tarafından yönetilen anahtar ekliyorsanız güncelleştirmeden önce tüm işlem kaynaklarınızı (kümeler, havuzlar, klasik veya profesyonel SQL ambarları) durdurun.

Güncelleştirme tamamlandıktan sonra durdurduğunuz işlem kaynaklarını başlatabilirsiniz. Yönetilen diskler için müşteri tarafından yönetilen anahtarı olan bir çalışma alanı için işlem kaynaklarını sonlandırmadan anahtarı döndürebilirsiniz.

3. Adım: Çalışma alanı oluşturma veya güncelleştirme

Azure portalını, Azure CLI'yi veya Azure PowerShell'i kullanarak yönetilen diskler için müşteri tarafından yönetilen anahtarla çalışma alanı oluşturabilir veya güncelleştirebilirsiniz.

Azure portalını kullanma

Bu bölümde, yönetilen diskler için müşteri tarafından yönetilen anahtarlarla bir çalışma alanı oluşturmak veya güncelleştirmek için Azure portalının nasıl kullanılacağı açıklanmaktadır.

Çalışma alanı oluşturmaya veya güncelleştirmeye başlayın:

Anahtarla yeni bir çalışma alanı oluşturun:

- Azure Portalı giriş sayfasına gidin ve sayfanın sol üst köşesindeki Kaynak oluştur'a tıklayın.

- Arama çubuğuna yazın

Azure Databricksve Azure Databricks'e tıklayın. - Azure Databricks pencere öğesinden Oluştur'u seçin.

- Temel bilgiler ve Ağ sekmelerindeki form alanlarına değerleri girin.

- Şifreleme sekmesinde, Yönetilen Diskler bölümünde Kendi anahtarınızı kullan onay kutusunu seçin.

Başlangıçta mevcut çalışma alanına bir anahtar ekleyin:

- Azure portalının Azure Databricks giriş sayfasına gidin.

- Mevcut Azure Databricks çalışma alanınıza gidin.

- Sol taraftaki panelden Şifreleme sekmesini açın.

- Müşteri tarafından yönetilen anahtarlar bölümünde Yönetilen Diskler etkinleştirin.

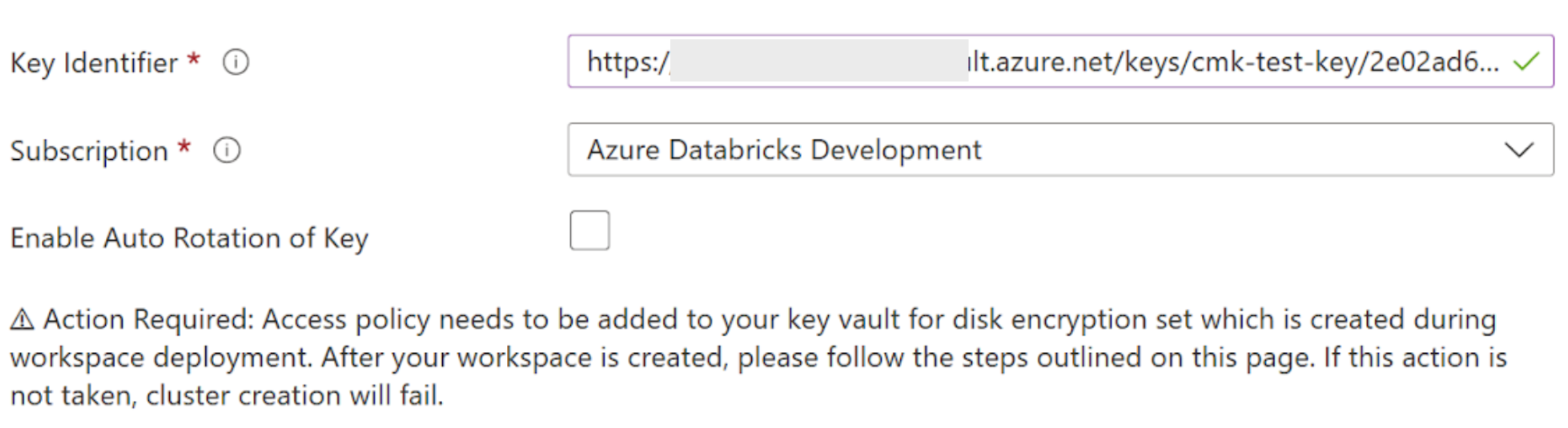

Şifreleme alanlarını ayarlayın.

- Anahtar Tanımlayıcısı alanına Yönetilen HSM anahtarınızın Anahtar Tanımlayıcısını yapıştırın.

- Abonelik açılan listesinde Yönetilen HSM anahtarınızın abonelik adını girin.

- Anahtarınızın otomatik döndürmesini etkinleştirmek için Anahtarın Otomatik Döndürmesini Etkinleştir'i etkinleştirin.

Kalan sekmeleri tamamlayın ve Gözden Geçir + Oluştur (yeni çalışma alanı için) veya Kaydet'e (çalışma alanını güncelleştirmek için) tıklayın.

Çalışma alanınız dağıtıldıktan sonra yeni Azure Databricks çalışma alanınıza gidin.

Azure Databricks çalışma alanınızın Genel Bakış sekmesinde Yönetilen Kaynak Grubu'na tıklayın.

Yönetilen kaynak grubunun Genel Bakış sekmesinde, bu kaynak grubunda oluşturulan Disk Şifreleme Kümesi türündeki nesneyi arayın. Bu Disk Şifreleme Kümesinin adını kopyalayın.

Azure CLI'yi kullanma

Hem yeni hem de güncelleştirilmiş çalışma alanları için komutunuza şu parametreleri ekleyin:

disk-key-name: Yönetilen HSM adıdisk-key-vault: Yönetilen HSM URI'sıdisk-key-version: Yönetilen HSM sürümüdisk-key-auto-rotation: Anahtarın (trueveyafalse) otomatik döndürmesini etkinleştirin. Bu, isteğe bağlı bir alandır. Varsayılan değer:false.

Çalışma alanı oluşturma veya güncelleştirme:

Bu yönetilen disk parametrelerini kullanarak çalışma alanı oluşturma örneği:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>Bu yönetilen disk parametrelerini kullanarak çalışma alanını güncelleştirme örneği:

az databricks workspace update \ --name <workspace-name> \ --resource-group <resource-group-name> \ --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>

Bu komutlardan birinin çıkışında bir

managedDiskIdentitynesnesi vardır. Bu nesnenin içindeki özelliğininprincipalIddeğerini kaydedin. Bu, daha sonraki bir adımda asıl kimlik olarak kullanılır.

PowerShell kullanma

Hem yeni hem de güncelleştirilmiş çalışma alanları için komutunuza şu parametreleri ekleyin:

location: Çalışma alanı konumuManagedDiskKeyVaultPropertiesKeyName: Yönetilen HSM adıManagedDiskKeyVaultPropertiesKeyVaultUri: Yönetilen HSM URI'sıManagedDiskKeyVaultPropertiesKeyVersion: Yönetilen HSM sürümüManagedDiskRotationToLatestKeyVersionEnabled: Anahtarın (trueveyafalse) otomatik döndürmesini etkinleştirin. Bu, isteğe bağlı bir alandır. Varsayılan değer false.

- Çalışma alanı oluşturma veya güncelleştirme:

Yönetilen disk parametrelerini kullanarak çalışma alanı oluşturma örneği:

$workspace = New-AzDatabricksWorkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -location <location> \ -Sku premium \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabledYönetilen disk parametrelerini kullanarak çalışma alanını güncelleştirme örneği:

$workspace = Update-AzDatabricksworkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabled

4. Adım: Yönetilen HSM rol atamasını yapılandırma

Azure Databricks çalışma alanınızın erişim iznine sahip olması için Key Vault Yönetilen HSM için rol ataması yapılandırın. Rol atamasını Azure portalı, Azure CLI veya powershell kullanarak yapılandırabilirsiniz.

Azure portal’ı kullanma

- Azure portalında Yönetilen HSM kaynağınıza gidin.

- Soldaki menüde, Ayarlar altında Yerel RBAC'yi seçin.

- Ekle'yi tıklatın.

- Rol alanında Yönetilen HSM Şifreleme Hizmeti Şifreleme Kullanıcısı'nı seçin.

- Kapsam alanında öğesini seçin

All keys (/). - Güvenlik sorumlusu alanında, arama çubuğuna Azure Databricks çalışma alanınızın yönetilen kaynak grubu içindeki Disk Şifreleme Kümesi'nin adını girin. Sonucu seçin.

- Oluştur’a tıklayın.

Azure CLI kullanma

Yönetilen HSM rol atamasını yapılandırın. değerini <hsm-name> Yönetilen HSM adınızla, değerini ise önceki adımdaki principalId kimliğiyle managedDiskIdentity değiştirin<principal-id>.

az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User"

--scope "/" --hsm-name <hsm-name>

--assignee-object-id <principal-id>

Azure PowerShell'i kullanma

değerini Yönetilen HSM adınızla değiştirin <hsm-name> .

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $workspace.ManagedDiskIdentityPrincipalId

5. Adım: Önceden sonlandırılan işlem kaynaklarını başlatma

Bu adım, yalnızca çalışma alanını ilk kez anahtar ekleyecek şekilde güncelleştirdiyseniz gereklidir; bu durumda, önceki adımda çalışan işlem kaynaklarını sonlandırdınız. Yeni bir çalışma alanı oluşturduysanız veya anahtarı yalnızca döndüriyorsanız, işlem kaynakları önceki adımlarda sonlandırılmamıştır; bu durumda bu adımı atlayabilirsiniz.

- Çalışma alanı güncelleştirmesinin tamamlandığından emin olun. Anahtar şablondaki tek değişiklikse, bu genellikle beş dakikadan kısa sürede tamamlar, aksi takdirde daha fazla zaman alabilir.

- Daha önce sonlandırdığınız işlem kaynaklarını el ile başlatın.

İşlem kaynaklarının hiçbiri başarıyla başlatılamazsa, bunun nedeni genellikle disk şifreleme kümesine Key Vault'unuza erişim izni vermeniz gerekir.

Anahtarı daha sonra döndürme

Mevcut bir çalışma alanında zaten anahtarı olan iki tür anahtar döndürmesi vardır:

- Otomatik döndürme: Çalışma alanınız içinse

rotationToLatestKeyVersionEnabledtrue, disk şifreleme kümesi anahtar sürümü değişikliğini algılar ve en son anahtar sürümüne işaret eder. - El ile döndürme: Mevcut yönetilen disk müşteri tarafından yönetilen anahtar çalışma alanını yeni bir anahtarla güncelleştirebilirsiniz. Çalışan işlem kaynaklarını sonlandırmanız gerekmeyen önemli bir farkla, başlangıçta mevcut çalışma alanına bir anahtar ekliyor gibi yukarıdaki yönergeleri izleyin.

Her iki döndürme türü için de Azure Sanal Makine depolama hizmeti yeni anahtarı otomatik olarak alır ve veri şifreleme anahtarını şifrelemek için kullanır. Azure Databricks işlem kaynaklarınız etkilenmez. Daha fazla bilgi için Azure belgelerindeki Müşteri tarafından yönetilen anahtarlar bölümüne bakın.

Anahtarı döndürmeden önce işlem kaynaklarını sonlandırmanız gerekmez.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin