Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

Bu özellik kullanım süresi sonuna ulaşmıştır ve 7 Nisan 2026'da artık kullanılamayacaktır. Bu özelliği kullanım süresi sonu tarihinden önce yapılandırırsanız, 7 Nisan 2026'ya kadar yeni ağ güvenlik çevresi özelliğine geçmeniz gerekir. Gerekli geçişle ilgili olarak mevcut müşterilerle iletişime geçildi. Bkz . Azure kaynakları için Azure ağ güvenlik çevresini yapılandırma.

Bu sayfada, Azure Databricks hesap konsolu kullanıcı arabirimini kullanarak sunucusuz işlem için Azure depolama güvenlik duvarının nasıl yapılandırıldığı açıklanmaktadır. Ağ bağlantısı yapılandırmaları API'sini de kullanabilirsiniz.

Sunucusuz işlem erişimi için özel uç nokta yapılandırmak için bkz. Azure kaynaklarına özel bağlantı yapılandırma.

Uyarı

Sunucusuz iş yükleri müşteri kaynaklarına bağlandığında Azure Databricks ağ maliyetleri için ücretlendirilir. Bkz. Databricks sunucusuz ağ maliyetlerini anlama.

Sunucusuz işlem için güvenlik duvarı etkinleştirmesine genel bakış

Sunucusuz ağ bağlantısı, ağ bağlantısı yapılandırmaları (NCC) ile yönetilir. Hesap yöneticileri hesap konsolunda NCC'ler oluşturur ve bir veya daha fazla çalışma alanına bir NCC eklenebilir. NCC'ler, uygun ölçekte özel uç nokta oluşturma ve güvenlik duvarı etkinleştirmeyi yönetmek için kullanılan hesap düzeyinde bölgesel yapılardır.

NCC, Azure kaynakları için ağ kimliklerini varsayılan kurallar olarak tanımlar. Bir çalışma alanına NCC eklendiğinde, bu çalışma alanında sunucusuz işlem Azure kaynağına bağlanmak için bu ağlardan birini kullanır. Bu ağları Azure kaynak güvenlik duvarlarınızda izin verilenler listesine ekleyebilirsiniz. Depolama alanı olmayan Azure kaynak güvenlik duvarları için, kararlı NAT IP'lerini kullanma hakkında bilgi edinmek için hesap ekibinize başvurun.

NCC güvenlik duvarı etkinleştirmesi, sunucusuz SQL ambarları, işler, not defterleri, Lakeflow Spark Deklaratif İşlem Hatları ve model sunumu uç noktaları tarafından desteklenir.

Ayrıca, sunucusuz işlem de dahil olmak üzere yetkili ağlara çalışma alanı depolama hesabı erişimini kısıtlayabilirsiniz. NCC eklendiğinde ağ kuralları otomatik olarak çalışma alanı depolama hesabına eklenir. Bkz . Çalışma alanı depolama hesabınız için güvenlik duvarı desteğini etkinleştirme.

NCC'ler hakkında daha fazla bilgi için bkz. Ağ bağlantısı yapılandırması (NCC) nedir?.

Bölgeler arası depolama erişiminin maliyet etkileri

Güvenlik duvarı yalnızca Azure kaynakları Azure Databricks çalışma alanıyla aynı bölgede olduğunda uygulanır. Azure Databricks sunucusuz işlemden bölgeler arası trafik için (örneğin, çalışma alanı Doğu ABD bölgesinde ve ADLS depolaması Batı Avrupa'dadır), Azure Databricks trafiği bir Azure NAT Gateway hizmeti aracılığıyla yönlendirir.

Gereksinimler

- Çalışma alanınız Premium planda olmalıdır.

- Azure Databricks hesap yöneticisi olmanız gerekir.

- Her NCC en fazla 50 çalışma alanına eklenebilir.

- Her Azure Databricks hesabında desteklenen bölge başına en fazla 10 NCC olabilir. NCC'ler yapılandırma başına ayrı IP blokları yerine paylaşılan kararlı IP CIDR blokları sağlar ve bu IP aralıkları bölgeye özgüdür. Desteklenen bölgelerin listesi için bkz. Azure Databricks bölgeleri.

- Azure depolama hesabınızın ağ kurallarına erişiminiz olmalıdır

WRITE.

1. Adım: Ağ bağlantısı yapılandırması oluşturma ve alt ağ kimliklerini kopyalama

Databricks, NCC'lerin aynı iş birimindeki çalışma alanları ile aynı bölge ve bağlantı özelliklerini paylaşan çalışma alanları arasında paylaşılması önerilir. Örneğin, bazı çalışma alanları depolama güvenlik duvarı kullanıyorsa ve diğer çalışma alanları Özel Bağlantı'nın alternatif yaklaşımını kullanıyorsa, bu kullanım örnekleri için ayrı NCC'ler kullanın.

- Hesap yöneticisi olarak hesap konsoluna gidin.

- Kenar çubuğunda Güvenlik'e tıklayın.

- Ağ bağlantısı yapılandırmaları'ne tıklayın.

- Ağ yapılandırması ekle'ye tıklayın.

- NCC için bir ad yazın.

- Bölgeyi seçin. Bunun çalışma alanı bölgenizle eşleşmesi gerekir.

- Ekle'ye tıklayın.

- NCC listesinde yeni NCC'nize tıklayın.

- Ağ kimlikleri altındaki Varsayılan Kurallar'daTümünü görüntüle'ye tıklayın.

- İletişim kutusunda Alt ağları kopyala düğmesine tıklayın.

2. Adım: Çalışma alanlarına NCC ekleme

NCC'nin bulunduğu bölgedeki en fazla 50 çalışma alanına bir NCC ekleyebilirsiniz.

Çalışma alanına NCC eklemek üzere API'yi kullanmak için bkz. Hesap Çalışma Alanları API'si.

- Hesap konsolu kenar çubuğunda Çalışma Alanları'na tıklayın.

- Çalışma alanınızın adına tıklayın.

- Çalışma alanını güncelleştir'e tıklayın.

- Ağ bağlantısı yapılandırmaları alanında NCC'nizi seçin. Görünür değilse hem çalışma alanı hem de NCC için aynı bölgeyi seçtiğinizi onaylayın.

- Güncelleştir'e tıklayın.

- Değişikliğin geçerli olması için 10 dakika bekleyin.

- Çalışma alanında çalışan sunucusuz işlem kaynaklarını yeniden başlatın.

Bu özelliği çalışma alanı depolama hesabına bağlanmak için kullanıyorsanız yapılandırmanız tamamlanmıştır. Ağ kuralları otomatik olarak çalışma alanı depolama hesabına eklenir. Ek depolama hesapları için sonraki adıma geçin.

3. Adım: Depolama hesabınızı kilitleme

Azure depolama hesabına erişimi henüz yalnızca izin verilmiş ağlara sınırlamadıysanız, bunu şimdi yapın. Çalışma alanı depolama hesabı için bu adımı uygulamanız gerekmez.

Depolama güvenlik duvarı oluşturmak, klasik işlem düzleminden kaynaklarınıza bağlantıyı da etkiler. Ayrıca, klasik işlem kaynaklarından depolama hesaplarınıza bağlanmak için ağ kuralları eklemeniz gerekir.

- Azure portala gidin.

- Veri kaynağı için depolama hesabınıza gidin.

- Sol gezinti bölmesinde Ağ'a tıklayın.

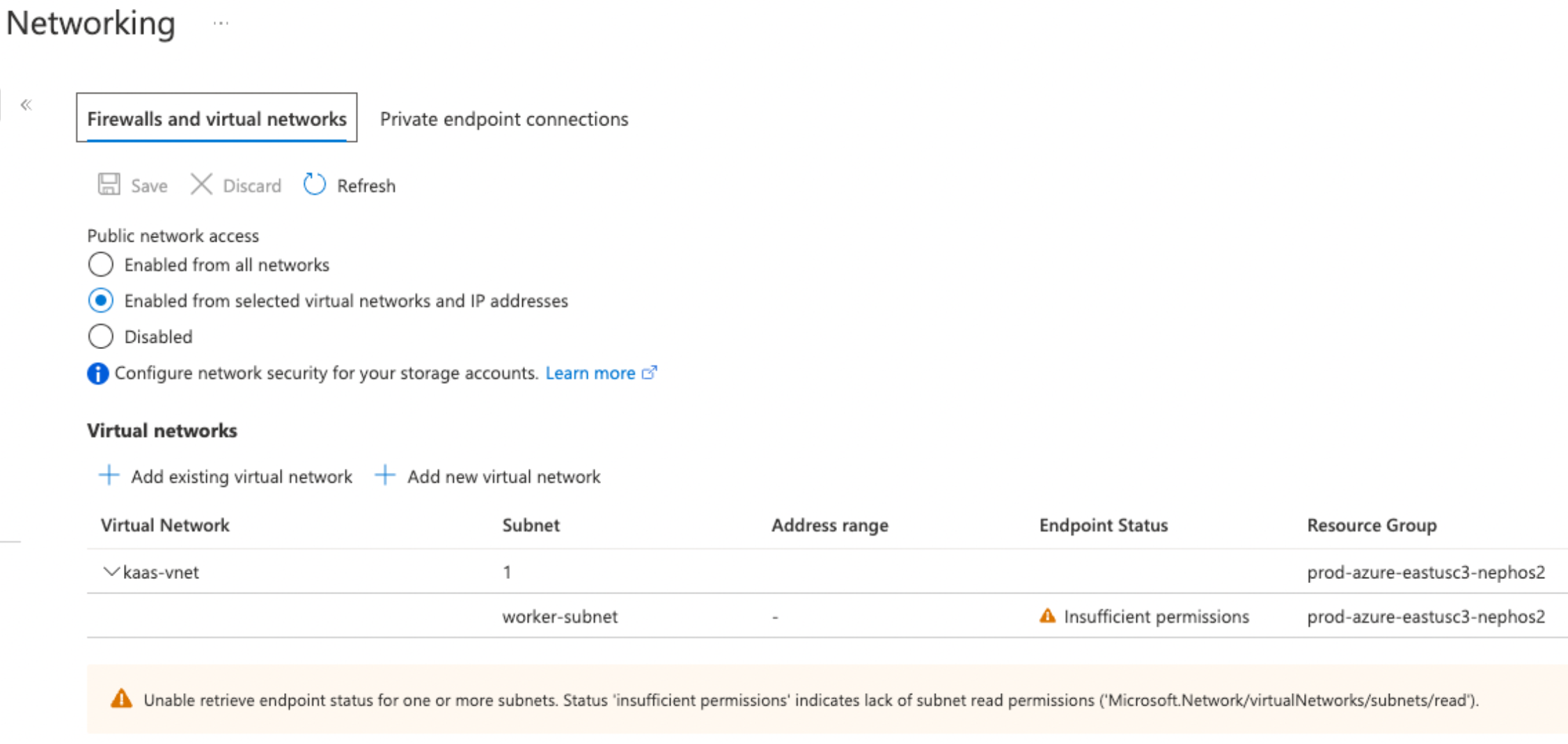

- Genel ağ erişimi alanında değeri denetleyin. Varsayılan olarak, değer tüm ağlardan etkindir. Bunu seçili sanal ağlardan ve IP adreslerinden Etkin olarak değiştirin.

4. Adım: Azure depolama hesabı ağ kuralları ekleme

Çalışma alanı depolama hesabı için bu adımı uygulamanız gerekmez.

Bir metin düzenleyicisinde aşağıdaki betiği kopyalayıp yapıştırın ve parametreleri Azure hesabınızın değerleriyle değiştirin:

# Define parameters $subscription = `<YOUR_SUBSCRIPTION_ID>` # Replace with your Azure subscription ID or name $resourceGroup = `<YOUR_RESOURCE_GROUP>` # Replace with your Azure resource group name $accountName = `<YOUR_STORAGE_ACCOUNT_NAME>` # Replace with your Azure storage account name $subnets = `<SUBNET_NAME_1>` # Replace with your actual subnet names # Add network rules for each subnet foreach ($subnet in $subnets) { az storage account network-rule add --subscription $subscription ` --resource-group $resourceGroup ` --account-name $accountName ` --subnet $subnet }Azure Cloud Shell'i başlatın.

Azure Cloud Shell'de bir düzenleyici kullanarak uzantıyla

.ps1biten yeni bir dosya oluşturun:vi ncc.ps11. adımdaki betiği düzenleyicinize yapıştırın ve ardından tuşuna basın

Esc, yazın:wq, ve tekrar tuşuna basınEnter.Betiğinizi yürütmek için aşağıdaki komutu çalıştırın:

./ncc.ps1Tüm komutları çalıştırdıktan sonra Azure portalını kullanarak depolama hesabınızı

görüntüleyebilir ve Sanal Ağlar tablosunda yeni alt ağı temsil eden bir giriş olduğunu onaylayabilirsiniz.İpucu

- Depolama hesabı ağ kuralları eklediğinizde, en son alt ağları almak için Ağ Bağlantısı API'sini kullanın.

- NCC bilgilerini yerel olarak depolamaktan kaçının.

- "Uç nokta durumu sütunundaki "Yetersiz izinler" ifadesini veya ağ listesinin altındaki uyarıyı görmezden gelin." Bunlar yalnızca Azure Databricks alt ağlarını okuma izniniz olmadığını belirtir, ancak bu Azure Databricks sunucusuz alt ağın Azure depolama alanınızla iletişim kurmasını engellemez.

Depolama hesabınızın Azure portalından bu ayarları kullandığını onaylamak için depolama hesabınızda Ağ'a gidin. Genel ağ erişimininSeçili sanal ağlardan ve IP adreslerinden etkinleştirildi olarak ayarlandığını ve izin verilen ağların Sanal Ağlar bölümünde listelendiğini onaylayın.

Sonraki Adımlar

- Özel uç nokta kurallarını yönetme: Bağlantılara izin veren veya reddeden belirli kurallar tanımlayarak özel uç noktalarınıza gelen ve gelen ağ trafiğini denetleyin. Bkz. Özel uç nokta kurallarını yönetme.

- Ağ ilkelerini yapılandırma: Sunucusuz işlem ortamlarınız için ek güvenlik denetimleri ve erişim kısıtlamaları sağlamak üzere ağ ilkeleri uygulayın. Bkz. Sunucusuz çıkış denetimi nedir?.

- Veri aktarımı ve bağlantı maliyetlerini anlama: Sunucusuz ortamlara ve ağ bağlantısı yapılandırmalarına veri taşımayla ilgili maliyetleri öğrenin. Bkz. Databricks sunucusuz ağ maliyetlerini anlama.