Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure DDoS Koruması, sanal ağda dağıtılan hizmetler için tasarlanmıştır. Aşağıdaki başvuru mimarileri, mimari desenlerinin birlikte gruplandığı senaryolara göre düzenlenmiştir.

Korumalı Kaynaklar

Desteklenen kaynaklar şunlardır:

- Ekli Genel IP Adresleri:

- IaaS sanal makinesi.

- Application Gateway (WAF dahil) kümesi.

- Azure API Management (yalnızca Premium katman).

- Kale.

- Dış modda bir sanal ağa (VNet) bağlı.

- Güvenlik duvarı.

- IaaS tabanlı Ağ Sanal Gereci (NVA).

- Yük Dengeleyici (Klasik ve Standart Yük Dengeleyici).

- Service Fabric.

- VPN Gateway.

- Koruma ayrıca Özel IP Ön Ekleri (BYOIPs) aracılığıyla Azure'a getirilen genel IP aralıklarını da kapsar.

Desteklenmeyen kaynaklar şunlardır:

- Azure Sanal WAN.

- Desteklenen modlar dışındaki dağıtım modlarında Azure API Management.

- Power Apps için Azure App Service Ortamı dahil olmak üzere PaaS hizmetleri (çok kiracılı).

- NAT Ağ Geçidi.

Not

Web iş yükleri için, yeni ortaya çıkan DDoS saldırılarına karşı koruma sağlamak için Azure DDoS koruması ve web uygulaması güvenlik duvarı kullanmanızı kesinlikle öneririz. Bir diğer seçenek de Azure Front Door'un yanı sıra bir web uygulaması güvenlik duvarı kullanmaktır. Azure Front Door, ağ düzeyinde DDoS saldırılarına karşı platform düzeyinde koruma sunar. Daha fazla bilgi için bkz . Azure hizmetleri için güvenlik temeli.

Sanal makine (Windows/Linux) iş yükleri

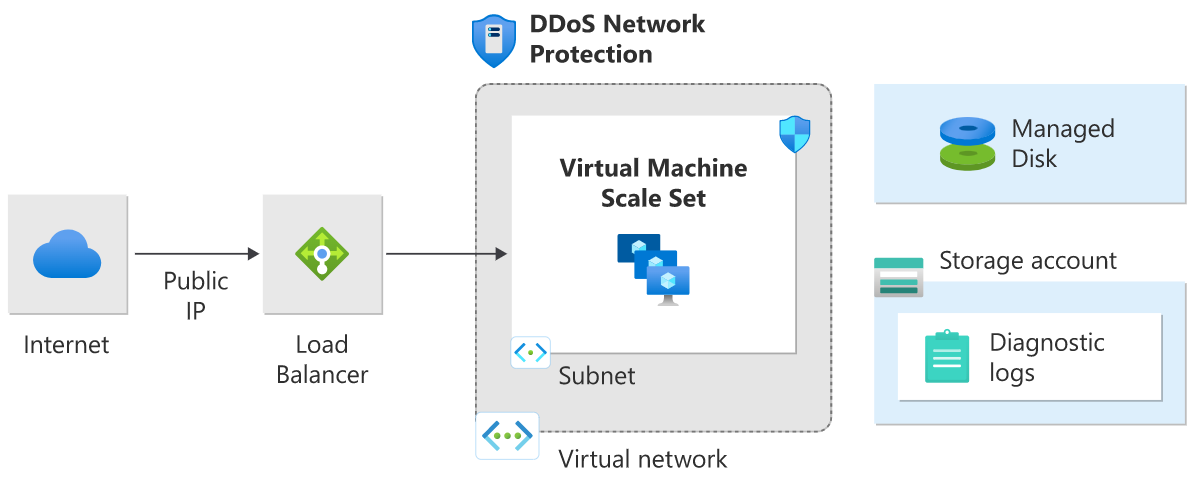

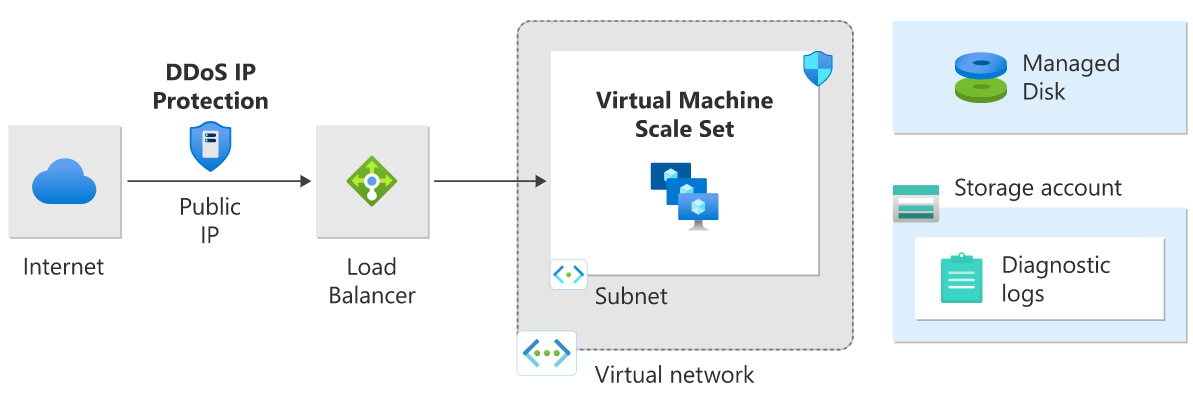

Yük dengeli sanal makinelerde çalışan uygulama

Bu başvuru mimarisi, kullanılabilirliği ve ölçeklenebilirliği geliştirmek için yük dengeleyicinin arkasındaki bir ölçek kümesinde birden çok Windows sanal makinesini çalıştırmaya yönelik kanıtlanmış bir dizi uygulama gösterir. Bu mimari, web sunucusu gibi durum bilgisi olmayan tüm iş yükleri için kullanılabilir.

Bu mimaride, bir iş yükü birden çok sanal makine örneğine dağıtılır. Tek bir genel IP adresi vardır ve İnternet trafiği bir yük dengeleyici aracılığıyla sanal makineye dağıtılır.

Yük dengeleyici, gelen internet isteklerini VM örneklerine dağıtır. Sanal makine ölçek kümeleri, vm sayısının el ile ölçeklendirilmesine veya genişletilmesine ya da önceden tanımlanmış kurallara göre otomatik olarak ölçeklendirilmesine olanak sağlar. Kaynak DDoS saldırısı altındaysa bu önemlidir. Bu başvuru mimarisi hakkında daha fazla bilgi için bkz Azure'da Windows N katmanlı uygulama.

DDoS Ağ Koruması sanal makine mimarisi

DDoS Ağ Koruması, kendisiyle ilişkilendirilmiş genel IP'ye sahip Azure (internet) yük dengeleyicinin sanal ağında etkinleştirilir.

DDoS IP Koruması sanal makine mimarisi

DDoS IP Koruması, genel yük dengeleyicinin ön uç genel IP adresinde etkinleştirilir.

Windows N katmanında çalışan uygulama

N katmanlı mimari uygulamanın birçok yolu vardır. Aşağıdaki diyagramlarda tipik bir üç katmanlı web uygulaması gösterilmektedir. Bu mimari, ölçeklenebilirlik ve kullanılabilirlik için yük dengeli VM'leri çalıştırma makalesini kullanır. Web ve iş katmanları yük dengeli VM’leri kullanır.

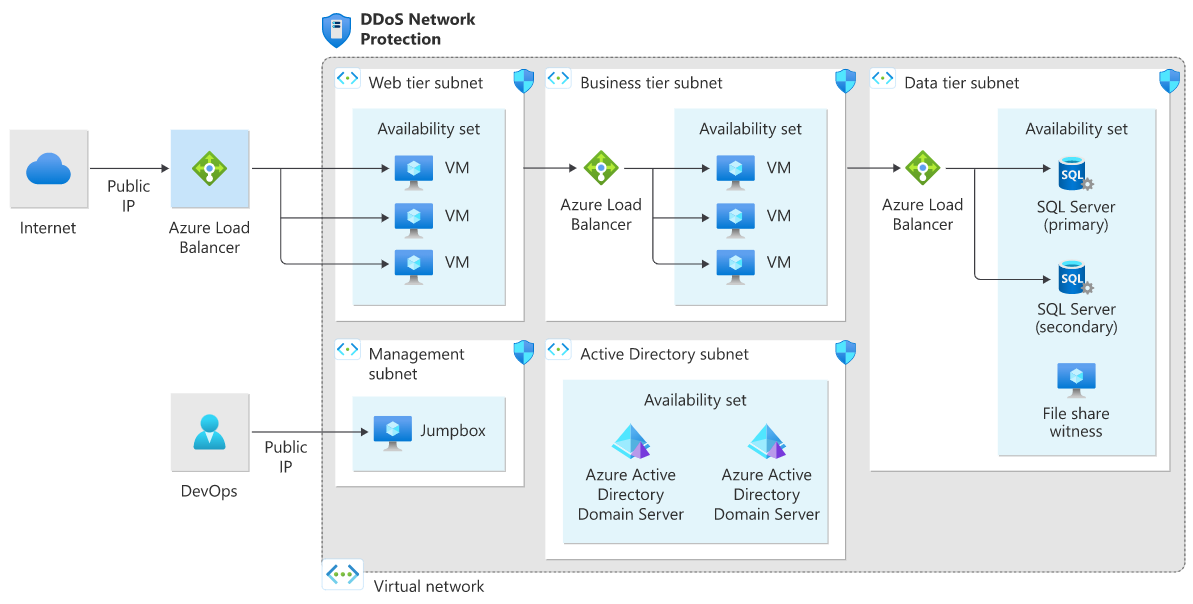

DDoS Ağ Koruması Windows N katmanlı mimarisi

Bu mimari diyagramında DDoS Ağ Koruması sanal ağda etkinleştirilir. Sanal ağdaki tüm genel IP'ler Katman 3 ve 4 için DDoS koruması alır. Katman 7 koruması için WAF SKU'sunda Application Gateway'i dağıtın. Bu başvuru mimarisi hakkında daha fazla bilgi için bkz Azure'da Windows N katmanlı uygulama.

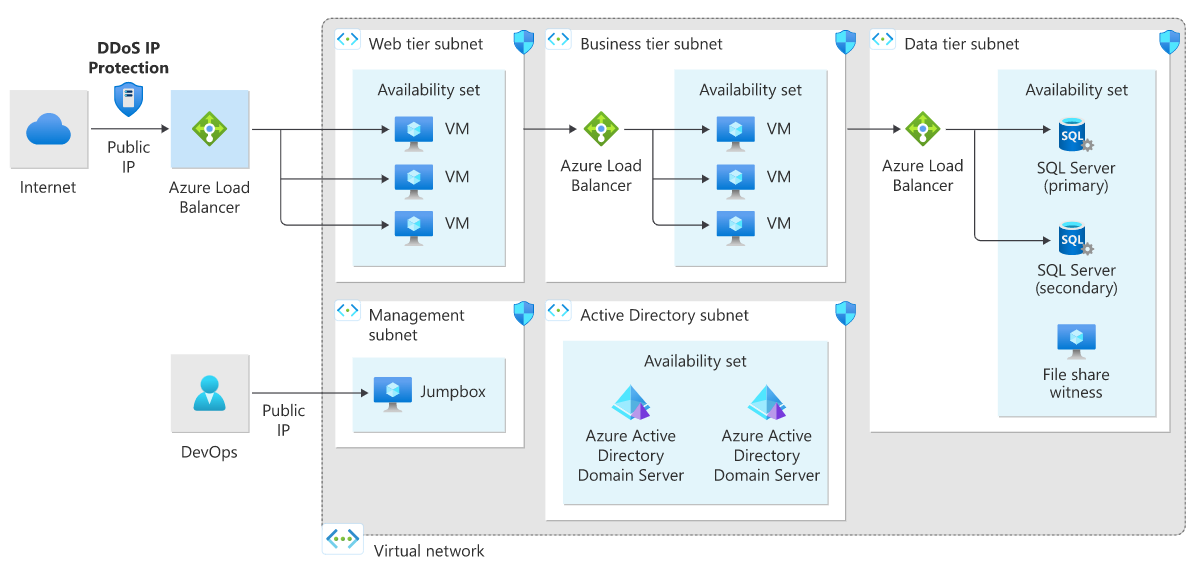

DDoS IP Koruması Windows N katmanlı mimarisi

Bu mimari diyagramında DDoS IP Koruması genel IP adresinde etkindir.

Not

Tek bir VM'nin genel IP'nin arkasında çalıştığı senaryolar önerilmez. DDoS saldırısı algılandığında DDoS azaltması anında başlatılamayabilir. Sonuç olarak, ölçeklenemeyen tek bir VM dağıtımı bu tür durumlarda kullanılamaz hale gelir.

PaaS web uygulaması

Bu başvuru mimarisi, bir Azure Uygulaması Hizmeti uygulamasının tek bir bölgede çalıştırılmasını gösterir. Bu mimari, Azure Uygulaması Hizmeti ve Azure SQL Veritabanı kullanan bir web uygulaması için kanıtlanmış bir dizi uygulama gösterir. Yük devretme senaryoları için bir yedek bölge kurulur.

Azure Traffic Manager, gelen istekleri bölgelerden birinde Application Gateway'e yönlendirir. Normal işlemler sırasında istekleri etkin bölgedeki Application Gateway'e yönlendirir. Bu bölge kullanılamaz duruma gelirse, Traffic Manager yükü yedek bölgedeki Application Gateway'e devreder.

İnternet'ten web uygulamasına giden tüm trafik Traffic Manager aracılığıyla Application Gateway genel IP adresine yönlendirilir. Bu senaryoda app service (web uygulaması) doğrudan dış kullanıma yönelik değildir ve Application Gateway tarafından korunmaktadır.

Katman 7 (HTTP/HTTPS/WebSocket) saldırılarına karşı korumaya yardımcı olmak için Application Gateway WAF SKU'su (engelleme modu) yapılandırmanızı öneririz. Ayrıca, web uygulamaları yalnızca Application Gateway IP adresinden gelen trafiği kabul etmek üzere yapılandırılır.

Bu başvuru mimarisi hakkında daha fazla bilgi için bakınız: Yüksek oranda kullanılabilir çok bölgeli web uygulaması.

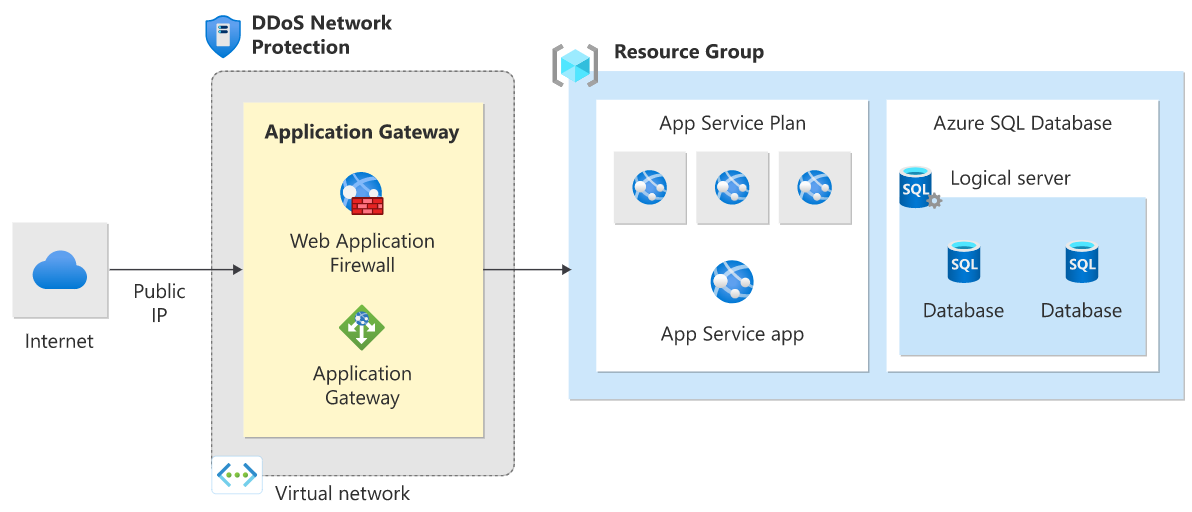

PaaS web uygulaması mimarisi ile DDoS Ağ Koruması

Bu mimari diyagramında DDoS Ağ Koruması web uygulaması ağ geçidi sanal ağında etkinleştirilir.

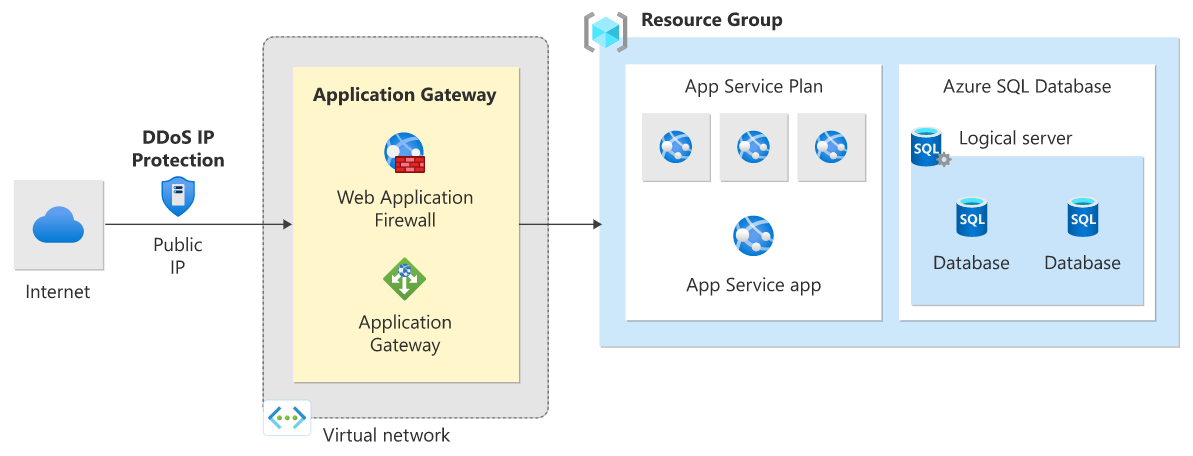

PaaS web uygulaması mimarisi ile DDoS IP Koruması

Bu mimari diyagramında DDoS IP Koruması, web uygulaması ağ geçidiyle ilişkilendirilmiş genel IP'de etkinleştirilir.

Web dışı PaaS hizmetleri için hafifletme

Azure'da HDInsight

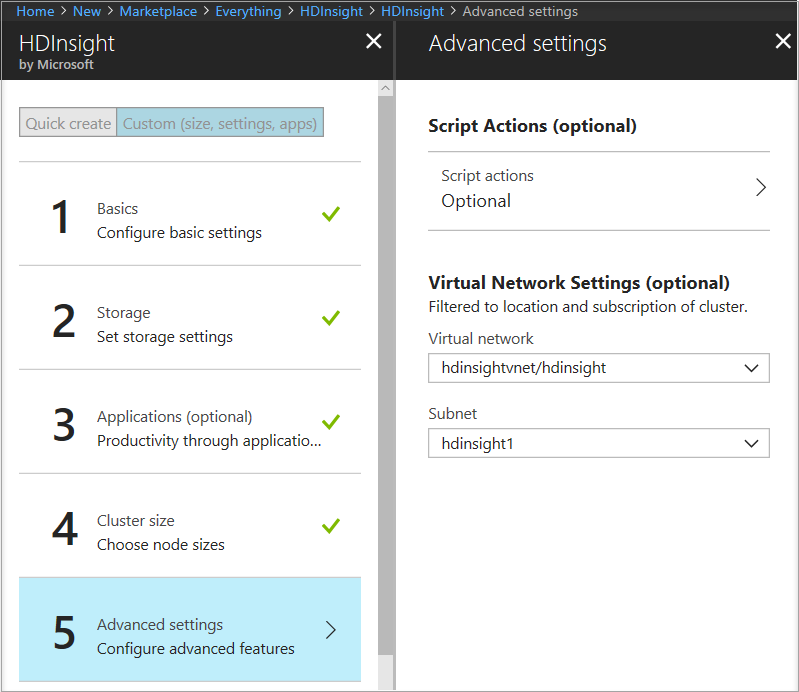

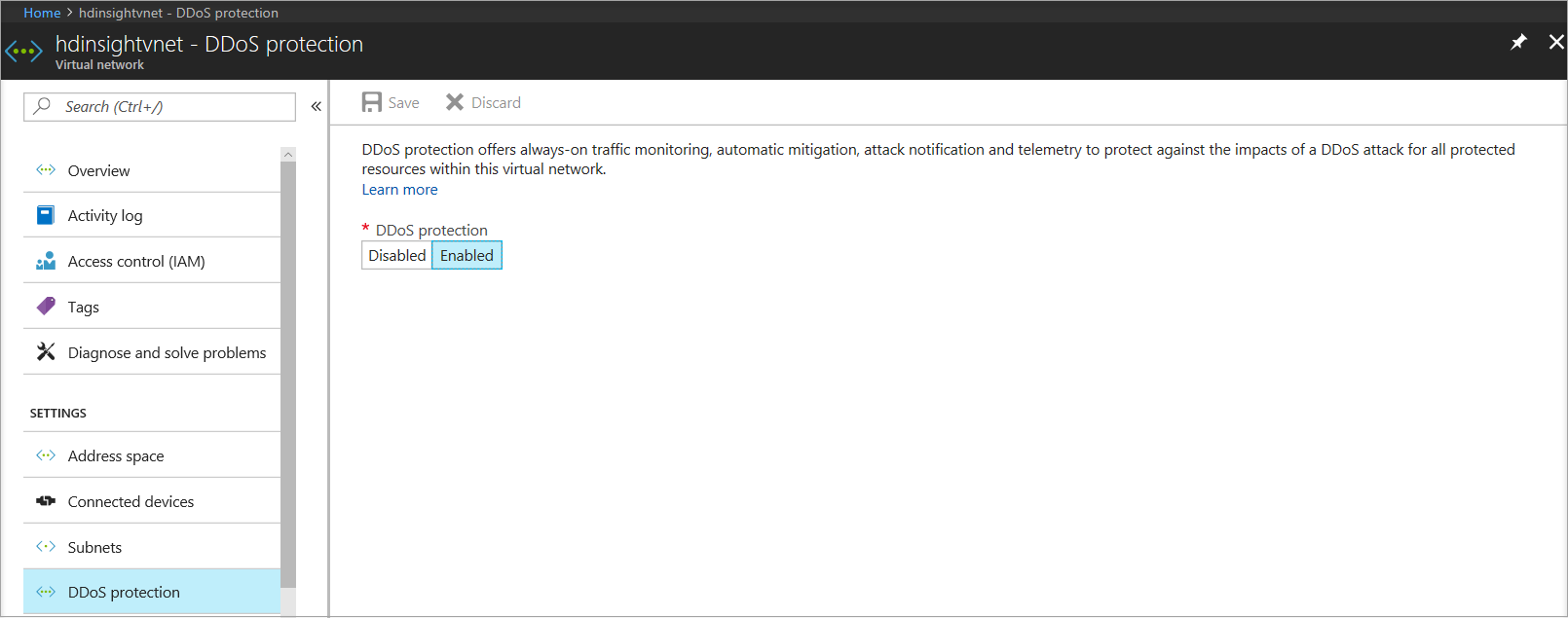

Bu başvuru mimarisi, Azure HDInsight kümesi için DDoS Koruması'nın yapılandırılmasını gösterir. HDInsight kümesinin bir sanal ağa bağlı olduğundan ve sanal ağda DDoS Koruması'nın etkinleştirildiğinden emin olun.

Bu mimaride, İnternet'ten HDInsight kümesine yönlendirilen trafik, HDInsight ağ geçidi yük dengeleyici ile ilişkili genel IP'ye yönlendirilir. Ağ geçidi yük dengeleyici daha sonra trafiği doğrudan baş düğümlere veya çalışan düğümlerine gönderir. HDInsight sanal ağında DDoS Koruması etkinleştirildiğinden, sanal ağdaki tüm genel IP'ler Katman 3 ve 4 için DDoS koruması alır. Bu başvuru mimarisi N Katmanlı ve çok bölgeli başvuru mimarileriyle birleştirilebilir.

Bu başvuru mimarisi hakkında daha fazla bilgi için Azure Sanal Ağ kullanarak Azure HDInsight'ı genişletme belgelerine bakın.

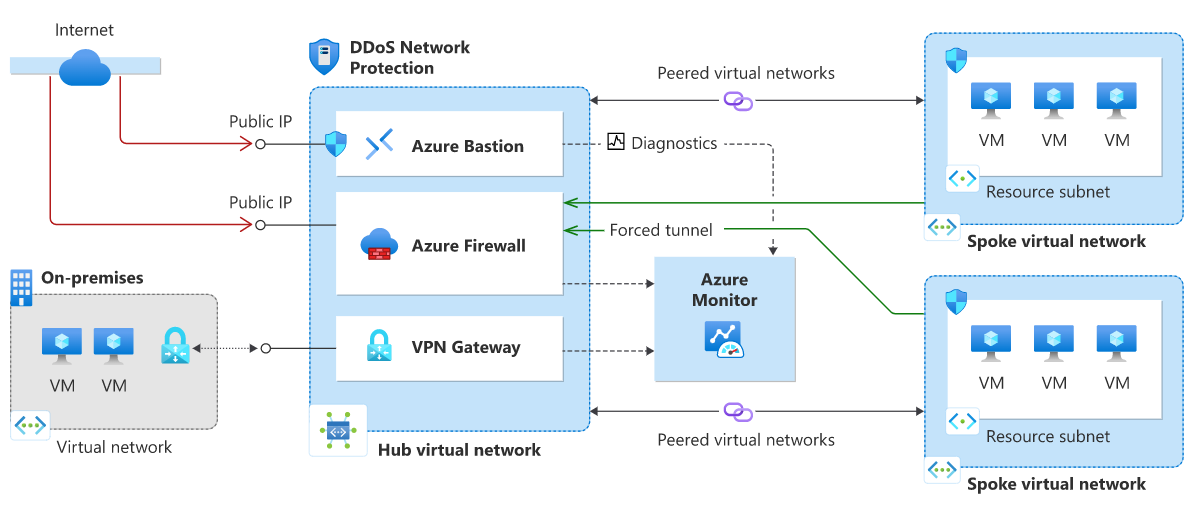

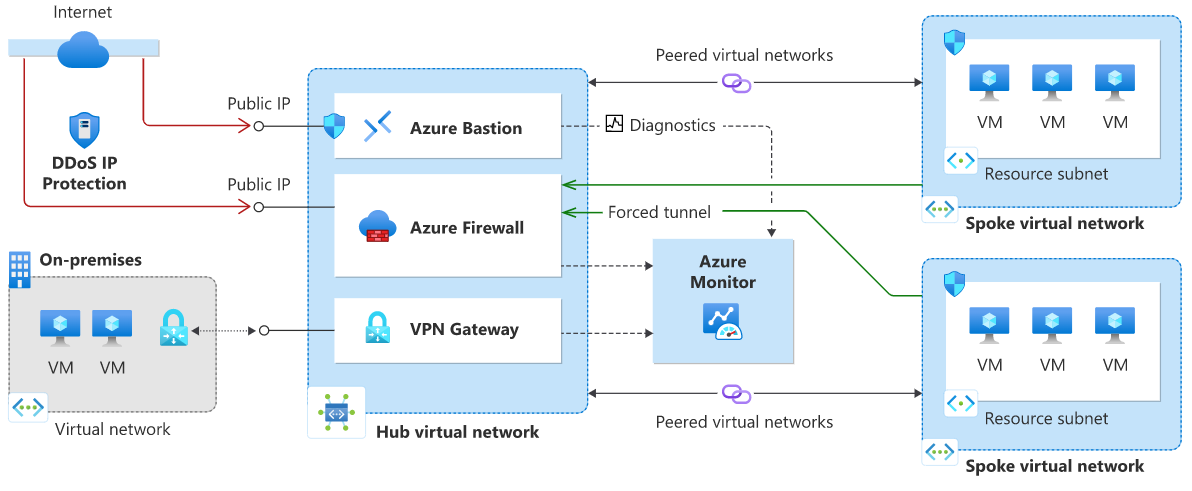

Azure Güvenlik Duvarı ve Azure Bastion ile merkez-uç ağ topolojisi

Bu başvuru mimarisi, güvenlik yönleri üzerinde merkezi denetim gerektiren senaryolar için DMZ olarak merkezin içinde Azure Güvenlik Duvarı bulunan bir merkez ve uç topolojisini ayrıntılarıyla açıklar. Azure Güvenlik Duvarı, yönetilen bir güvenlik duvarı hizmetidir ve kendi alt ağına yerleştirilir. Azure Bastion dağıtılır ve kendi alt ağına yerleştirilir.

Sanal ağ eşlemesi kullanılarak hub'a bağlı iki uç vardır ve uçlar arası bağlantı yoktur. Uç-uç bağlantısına ihtiyacınız varsa, trafiği bir uçtan güvenlik duvarına iletmek için yollar oluşturmanız gerekir; bu da trafiği diğer uca yönlendirebilir. Hub'ın içindeki tüm Genel IP'ler DDoS Koruması tarafından korunur. Bu senaryoda, merkezdeki güvenlik duvarı, güvenlik duvarının genel IP'si korunurken İnternet'ten gelen trafiği denetlemeye yardımcı olur. Azure DDoS Koruması ayrıca savunmanın genel IP'sini de korur.

DDoS Koruması, sanal ağda dağıtılan hizmetler için tasarlanmıştır. Daha fazla bilgi için bkz . Ayrılmış Azure hizmetini sanal ağlara dağıtma.

DDoS Ağ Koruması merkez-uç ağı

Bu mimari diyagramında Azure DDoS Ağ Koruması merkez sanal ağında etkinleştirilir.

DDoS IP Koruması merkez-uç ağı

Bu mimari diyagramında Azure DDoS IP Koruması genel IP Adresinde etkinleştirilmiştir.

Not

Azure DDoS altyapı koruması, genel IPv4 ve IPv6 adreslerini kullanan her Azure hizmetini ek ücret ödemeden korur. Bu DDoS koruma hizmeti, Azure DNS gibi hizmet olarak platform (PaaS) hizmetleri de dahil olmak üzere tüm Azure hizmetlerinin korunmasına yardımcı olur. Daha fazla bilgi için bkz . Azure DDoS Koruması'ne genel bakış. Merkez-uç topolojisi hakkında daha fazla bilgi için bkz . Merkez-uç ağ topolojisi.

Sonraki adımlar

- Ağ Koruması'nın nasıl yapılandıracağınızı öğrenin.