Azure Uygulaması Service web uygulamalarınızı ve API'lerinizi korumak için App Service için Defender'a genel bakış

Önkoşullar

Bulut için Defender, App Service ile yerel olarak tümleştirildiğinden dağıtım ve ekleme gereksinimi ortadan kaldırılır. Tümleştirme saydamdır.

App Service için Microsoft Defender ile Azure Uygulaması Hizmet planınızı korumak için şunları yapmanız gerekir:

Ayrılmış makinelerle ilişkilendirilmiş desteklenen bir App Service planı. Desteklenen planlar Kullanılabilirlik bölümünde listelenir.

Bulut için Defender'in aboneliğinizde etkinleştirilen gelişmiş korumalarıGelişmiş güvenlik özelliklerini etkinleştirin.

İpucu

İsteğe bağlı olarak App Service için Microsoft Defender gibi tek tek Microsoft Defender planlarını etkinleştirebilirsiniz.

Kullanılabilirlik

| Görünüş | Ayrıntılar |

|---|---|

| Sürüm durumu: | Genel kullanılabilirlik (GA) |

| Fiyatlandırma: | App Service için Microsoft Defender fiyatlandırma sayfasında gösterildiği gibi faturalandırılır Faturalama, tüm planlardaki toplam işlem örneklerine göre yapılır |

| Desteklenen App Service planları: | Desteklenen App Service planları şunlardır: • Ücretsiz plan • Temel Hizmet planı • Standart Hizmet planı • Premium v2 Hizmet Planı • Premium v3 Hizmet Planı • App Service Ortamı v1 • App Service Ortamı v2 • App Service Ortamı v3 |

| Bulut: |

App Service için Microsoft Defender'ın avantajları nelerdir?

Azure Uygulaması Hizmeti, web uygulamalarınızı ve API'lerinizi oluşturmaya ve barındırmaya yönelik tam olarak yönetilen bir platformdur. Platform tam olarak yönetildiğinden altyapı konusunda endişelenmeniz gerekmez. Kurumsal düzeyde performans, güvenlik ve uyumluluk gereksinimlerini karşılamak için yönetim, izleme ve operasyonel içgörüler sağlar. Daha fazla bilgi için bkz. Azure Uygulaması Hizmeti.

App Service için Microsoft Defender, App Service üzerinde çalışan uygulamaları hedefleyen saldırıları belirlemek için bulut ölçeğini kullanır. Saldırganlar, zayıflıkları bulmak ve kötüye kullanmak için web uygulamalarını yoklar. Belirli ortamlara yönlendirilmeden önce, Azure'da çalışan uygulamalara yönelik istekler incelenip günlüğe kaydedildikleri çeşitli ağ geçitlerinden geçer. Bu veriler daha sonra açıklardan yararlanmaları ve saldırganları tanımlamak ve daha sonra kullanılabilecek yeni desenler öğrenmek için kullanılır.

App Service için Microsoft Defender'ı etkinleştirdiğinizde, bu Defender planı tarafından sunulan aşağıdaki hizmetlerden hemen yararlanabilirsiniz:

Güvenli - App Service için Defender, App Service planınızın kapsadığı kaynakları değerlendirir ve bulgularına göre güvenlik önerileri oluşturur. App Service kaynaklarınızı sağlamlaştırmak için bu önerilerdeki ayrıntılı yönergeleri kullanın.

Algılama - App Service için Defender, aşağıdakileri izleyerek App Service kaynaklarınıza yönelik çok sayıda tehdit algılar:

- App Service'inizin çalıştığı VM örneği ve yönetim arabirimi

- App Service uygulamalarınıza gönderilen ve App Service uygulamalarınızdan gönderilen istekler ve yanıtlar

- temel alınan korumalı alanlar ve VM'ler

- App Service iç günlükleri - Azure'ın bulut sağlayıcısı olarak sahip olduğu görünürlük sayesinde kullanılabilir

Bulutta yerel bir çözüm olarak, App Service için Defender birden çok hedefe uygulanan saldırı yöntemlerini tanımlayabilir. Örneğin, tek bir konaktan IP'lerin küçük bir alt kümesinden dağıtılmış bir saldırı belirlemek ve birden çok konakta benzer uç noktalara gitmek zor olabilir.

Günlük verileri ve altyapı birlikte hikayeyi anlatabilir: vahşi ortamda dolaşan yeni bir saldırıdan müşteri makinelerindeki risklere kadar. Bu nedenle, App Service için Microsoft Defender bir web uygulamasından yararlanıldıktan sonra dağıtılsa bile, devam eden saldırıları algılayabilir.

App Service için Defender hangi tehditleri algılayabilir?

MITRE ATT&CK taktiklerine göre tehditler

Bulut için Defender App Service kaynaklarınıza yönelik birçok tehdidi izler. Uyarılar, saldırı öncesi saldırıdan komuta ve kontrole kadar NEREDEYSE TÜM MITRE ATT&CK taktiklerini kapsar.

Saldırı öncesi tehditler - Bulut için Defender saldırganların uygulamaların zayıflıklarını araştırmak için sık kullandığı birden çok güvenlik açığı tarayıcısı türünün yürütülmesini algılayabilir.

İlk erişim tehditleri - Microsoft Threat Intelligence, bilinen bir kötü amaçlı IP adresi Azure Uygulaması Hizmeti FTP arabiriminize bağlandığında uyarı tetikleme dahil olmak üzere bu uyarıları destekler.

Yürütme tehditleri - Bulut için Defender yüksek ayrıcalıklı komutları çalıştırma girişimlerini, Windows App Service'te Linux komutlarını, dosyasız saldırı davranışını, dijital para birimi madenciliği araçlarını ve diğer birçok şüpheli ve kötü amaçlı kod yürütme etkinliğini algılayabilir.

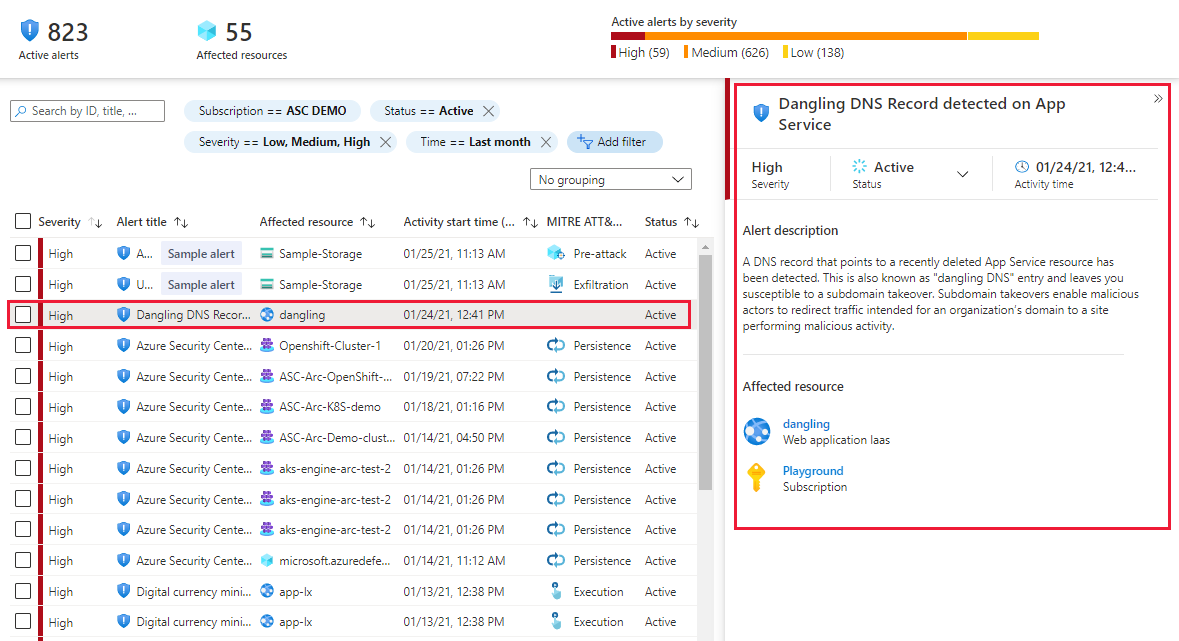

Sarkan DNS algılama

App Service için Defender, bir App Service web sitesi kullanımdan kaldırıldığında DNS kayıt şirketinizde kalan TÜM DNS girdilerini de tanımlar. Bunlar, sallanan DNS girişleri olarak bilinir. Bir web sitesini kaldırdığınızda ve dns kayıt şirketinizden özel etki alanını kaldırmadığınızda, DNS girdisi var olmayan bir kaynağa işaret eder ve alt etki alanınız devralmaya karşı savunmasızdır. Bulut için Defender dns kayıt şirketinizi mevcut sallanan DNS girdileri için taramaz; App Service web sitesi kullanımdan kaldırıldığında ve özel etki alanı (DNS girdisi) silinmediğinde sizi uyarır.

Alt etki alanı devralma işlemleri kuruluşlar için yaygın ve yüksek önem derecesinde bir tehdittir. Tehdit aktörü sarkan bir DNS girdisi algıladığında hedef adreste kendi sitesini oluşturur. Kuruluşun etki alanına yönelik trafik daha sonra tehdit aktörünün sitesine yönlendirilir ve bu trafiği çok çeşitli kötü amaçlı etkinlikler için kullanabilir.

Etki alanlarınızın Azure DNS ile veya bir dış etki alanı kayıt şirketiyle yönetilip yönetilmediği ve hem Windows hem de Linux'ta App Service için geçerli olduğu fark etmeksizin sallama DNS koruması kullanılabilir.

DNS'yi sallama ve alt etki alanı devralma tehdidi hakkında daha fazla bilgi edinmek için Bkz . Sallanmayı önleme DNS girdileri ve alt etki alanı devralmayı önleme.

App Service uyarılarının tam listesi için bkz . Uyarı başvuru tablosu.

Not

Bulut için Defender, özel etki alanınız doğrudan bir App Service kaynağına işaret etmiyorsa veya Bulut için Defender sarkan DNS koruması etkinleştirildiğinden (özel etki alanını tanımlamaya yardımcı olacak günlükler olmayacağından) web sitenize gelen trafiği izlemediyse, sallanan DNS uyarılarını tetiklemeyebilir.

Sonraki adımlar

Bu makalede App Service için Microsoft Defender hakkında bilgi edindiyseniz.

İlgili malzemeler için aşağıdaki makalelere bakın:

- Uyarılarınızı Microsoft Sentinel'e, üçüncü taraf SIEM'lere veya diğer dış araçlara aktarmak için İzleme çözümlerine yönelik uyarıları akışla aktarma başlığı altında verilen yönergeleri izleyin.

- App Service için Microsoft Defender uyarılarının listesi için bkz . Uyarı başvuru tablosu.

- App Service planları hakkında daha fazla bilgi için bkz . App Service planları.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin