Kapsayıcılar için Defender mimarisi

Kapsayıcılar için Defender, her Kubernetes ortamı için farklı şekilde tasarlanmıştır ve bunlar şu ortamlarda çalışır:

Azure Kubernetes Service (AKS) - Microsoft'un kapsayıcılı uygulamaları geliştirmeye, dağıtmaya ve yönetmeye yönelik yönetilen hizmeti.

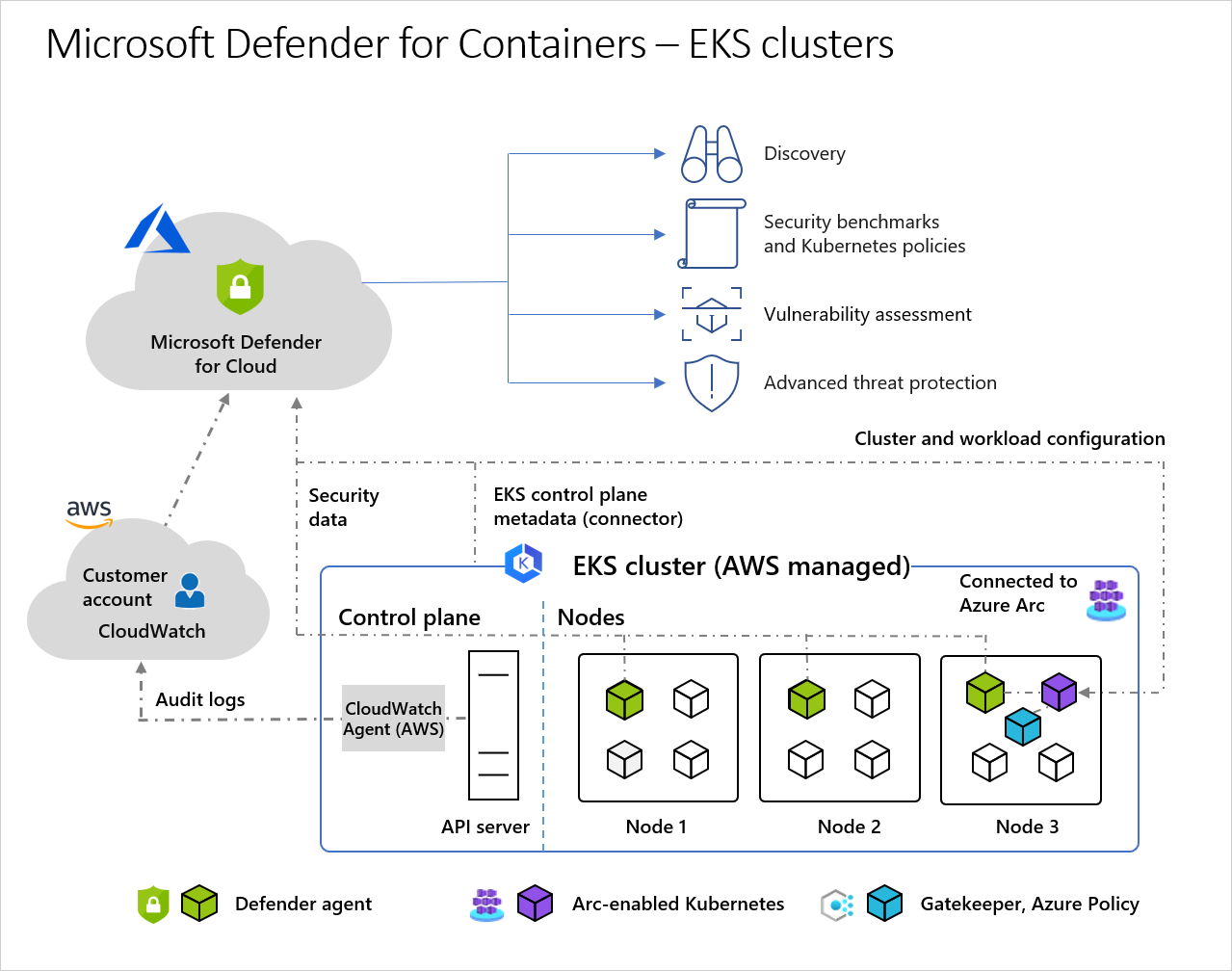

Bağlı bir Amazon Web Services (AWS) hesabında Amazon Elastic Kubernetes Service (EKS) - Amazon'un Kendi Kubernetes denetim düzleminizi veya düğümlerinizi yüklemenize, çalıştırmanıza ve bakımını yapmanıza gerek kalmadan AWS üzerinde Kubernetes çalıştırmaya yönelik yönetilen hizmeti.

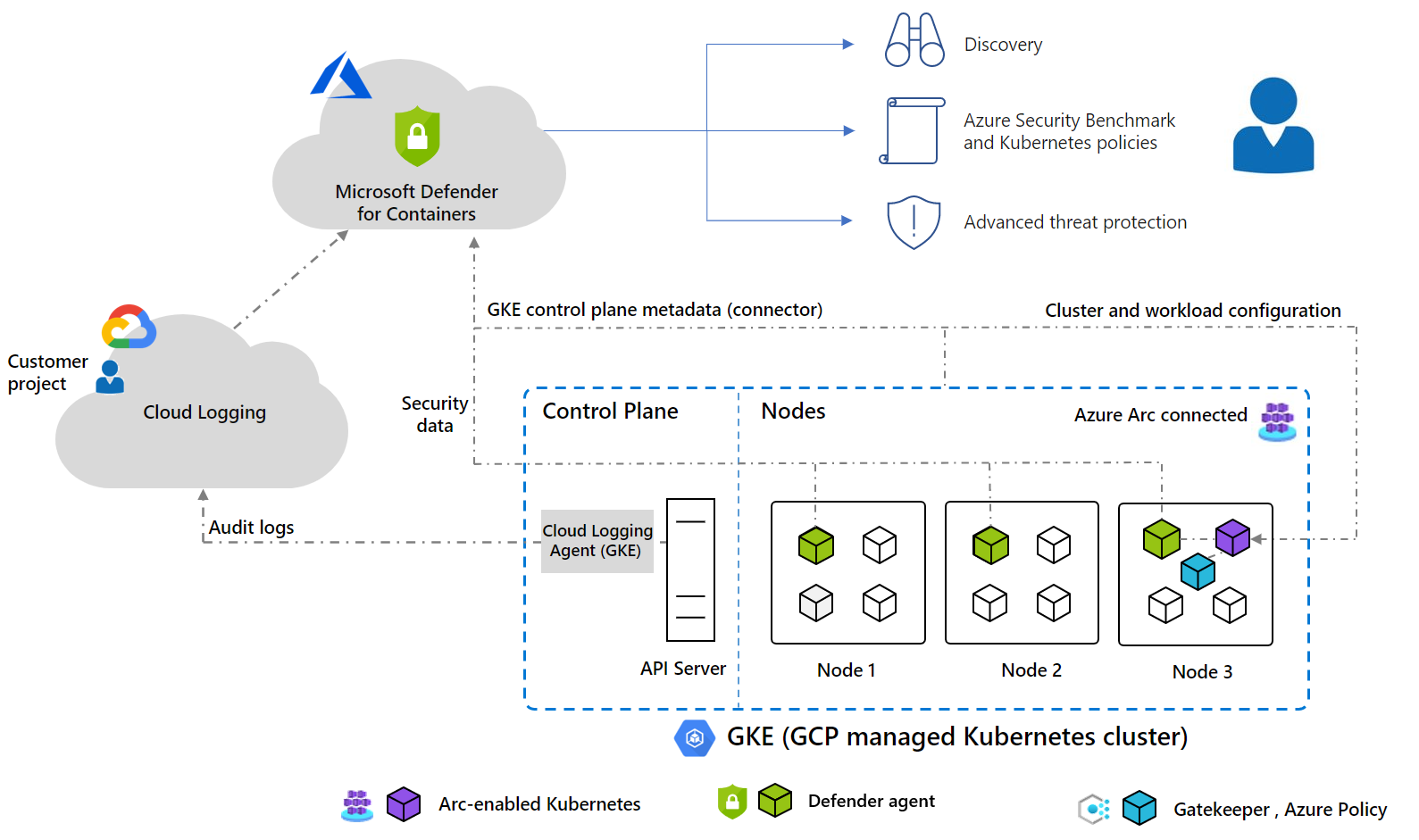

Bağlı bir Google Cloud Platform (GCP) projesinde Google Kubernetes Engine (GKE) - GcP altyapısını kullanarak uygulamaları dağıtmak, yönetmek ve ölçeklendirmek için Google'ın yönetilen ortamı.

Yönetilmeyen bir Kubernetes dağıtımı (Azure Arc özellikli Kubernetes kullanılarak) - Şirket içinde veya IaaS'de barındırılan Cloud Native Computing Foundation (CNCF) sertifikalı Kubernetes kümeleri.

Not

Arc özellikli Kubernetes kümeleri (AWS EKS ve GCP GKE) için Kapsayıcılar için Defender desteği bir önizleme özelliğidir.

Kubernetes kapsayıcılarınızı korumak için Kapsayıcılar için Defender şunları alır ve analiz eder:

- API sunucusundan denetim günlükleri ve güvenlik olayları

- Denetim düzleminden küme yapılandırma bilgileri

- Azure İlkesi iş yükü yapılandırması

- Düğüm düzeyinden güvenlik sinyalleri ve olayları

Desteklenen işletim sistemleri, özellik kullanılabilirliği, giden ara sunucu gibi uygulama ayrıntıları hakkında daha fazla bilgi edinmek için bkz . Kapsayıcılar için Defender özellik kullanılabilirliği.

Her Kubernetes ortamı için mimari

Bulut için Defender ve AKS kümelerinin mimari diyagramı

Bulut için Defender Azure Kubernetes Service'te barındırılan bir kümeyi koruduğunda, denetim günlüğü verilerinin toplanması aracısızdır ve ek maliyet veya yapılandırma konuları olmadan Azure altyapısı aracılığıyla otomatik olarak toplanır. Kapsayıcılar için Microsoft Defender tarafından sunulan tam korumayı almak için gerekli bileşenler şunlardır:

- Defender algılayıcısı: Her düğümde dağıtılan DaemonSet, eBPF teknolojisini kullanarak konaklardan sinyal toplar ve çalışma zamanı koruması sağlar. Algılayıcı bir Log Analytics çalışma alanına kaydedilir ve veri işlem hattı olarak kullanılır. Ancak denetim günlüğü verileri Log Analytics çalışma alanında depolanmaz. Defender algılayıcısı AKS Güvenlik profili olarak dağıtılır.

- Kubernetes için Azure İlkesi: Açık kaynak Gatekeeper v3'lerini genişleten ve kubernetes erişim denetimine bir web kancası olarak kaydolan bir pod, büyük ölçekte zorlamalar uygulamayı mümkün hale getirir ve kümelerinizde merkezi ve tutarlı bir şekilde koruma sağlar. Kubernetes podunun Azure İlkesi AKS eklentisi olarak dağıtılır. Kümedeki yalnızca bir düğüme yüklenir. Daha fazla bilgi için bkz. Kubernetes iş yüklerinizi koruma ve Kubernetes kümeleri için Azure İlkesi anlama.

Defender algılayıcı bileşeni ayrıntıları

| Pod Adı | Ad Alanı | Tip | Kısa Açıklama | Özellikler | Kaynak sınırları | Çıkış Gerekli |

|---|---|---|---|---|---|---|

| microsoft-defender-collector-ds-* | kube-system | DaemonSet | Kubernetes ortamından envanter ve güvenlik olaylarını toplamaya odaklanan kapsayıcı kümesi. | SYS_ADMIN, SYS_RESOURCE, SYS_PTRACE |

bellek: 296Mi cpu: 360m |

Hayır |

| microsoft-defender-collector-misc-* | kube-system | Dağıtım | Belirli bir düğüme bağlı olmayan Kubernetes ortamından envanter ve güvenlik olaylarını toplamaya odaklanan kapsayıcı kümesi. | Yok | bellek: 64Mi cpu: 60m |

Hayır |

| microsoft-defender-publisher-ds-* | kube-system | DaemonSet | Toplanan verileri, verilerin işlendiği ve çözümlendiği Kapsayıcılar için Microsoft Defender arka uç hizmetinde yayımlayın. | Yok | bellek: 200Mi cpu: 60m |

Https 443 Giden erişim önkoşulları hakkında daha fazla bilgi edinin |

* Kaynak sınırları yapılandırılamaz; Kubernetes kaynak sınırları hakkında daha fazla bilgi edinin.

Azure'da Kubernetes için aracısız bulma nasıl çalışır?

Bulma işlemi, aralıklarla alınan anlık görüntüleri temel alır:

Kubernetes uzantısı için aracısız bulmayı etkinleştirdiğinizde aşağıdaki işlem gerçekleşir:

Oluştur:

- Uzantı Defender CSPM'den etkinleştirildiyse Bulut için Defender adlı

CloudPosture/securityOperator/DefenderCSPMSecurityOperatormüşteri ortamlarında bir kimlik oluşturur. - Uzantı Kapsayıcılar için Defender'dan etkinleştirildiyse Bulut için Defender adlı

CloudPosture/securityOperator/DefenderForContainersSecurityOperatormüşteri ortamlarında bir kimlik oluşturur.

- Uzantı Defender CSPM'den etkinleştirildiyse Bulut için Defender adlı

Ata: Bulut için Defender, abonelik kapsamındaki bu kimliğe Kubernetes Aracısız İşleci adlı yerleşik bir rol atar. Rol aşağıdaki izinleri içerir:

- AKS okuma (Microsoft.ContainerService/managedClusters/read)

- Aşağıdaki izinlere sahip AKS Güvenilen Erişimi:

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/write

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/read

- Microsoft.ContainerService/managedClusters/trustedAccessRoleBindings/delete

AKS Güvenilen Erişimi hakkında daha fazla bilgi edinin.

Bulma: Sistem tarafından atanan kimliği kullanarak Bulut için Defender AKS'nin API sunucusuna yapılan API çağrılarını kullanarak ortamınızdaki AKS kümelerini bulur.

Bağlama: BIR AKS kümesi bulunduktan sonra Bulut için Defender oluşturulan kimlik ile Kubernetes

ClusterRoleaks:trustedaccessrole:defender-containers:microsoft-defender-operator arasında bir oluşturarak aksClusterRoleBindingbağlama işlemi gerçekleştirir.ClusterRoleAPI aracılığıyla görünür ve küme içinde Bulut için Defender veri düzlemi okuma izni verir.

Not

Kopyalanan anlık görüntü kümeyle aynı bölgede kalır.

Sonraki adımlar

Bu genel bakışta, Bulut için Microsoft Defender kapsayıcı güvenliği mimarisi hakkında bilgi edindiyseniz. Planı etkinleştirmek için bkz:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin