Resource Manager için Microsoft Defender uyarılarını yanıtlama

Resource Manager için Microsoft Defender'dan bir uyarı aldığınızda, aşağıda açıklandığı gibi uyarıyı araştırmanızı ve yanıtlamanızı öneririz. Resource Manager için Defender tüm bağlı kaynakları korur, dolayısıyla uyarıyı tetikleyen uygulama veya kullanıcı hakkında bilgi sahibi olsanız bile, her uyarıyı çevreleyen durumu doğrulamanız önemlidir.

İlgili kişi

- Davranışın beklenen mi yoksa kasıtlı mı olduğunu belirlemek için kaynak sahibine başvurun.

- Etkinlik bekleniyorsa uyarıyı kapatın.

- Etkinlik beklenmedikse, aşağıdaki adımda açıklandığı gibi ilgili kullanıcı hesaplarını, abonelikleri ve sanal makineleri tehlikeye atılmış olarak değerlendirin ve azaltın.

Resource Manager için Microsoft Defender uyarılarını araştırma

Resource Manager için Defender'ın güvenlik uyarıları, Azure Resource Manager işlemlerini izleyerek algılanan tehditleri temel alır. Bulut için Defender Azure Resource Manager'ın iç günlük kaynaklarının yanı sıra Azure'da abonelik düzeyinde olaylar hakkında içgörü sağlayan bir platform günlüğü olan Azure Etkinlik günlüğünü kullanır.

Resource Manager için Defender, kaynak yöneticisi uyarılarının bir parçası olarak temsilci erişimi olan üçüncü taraf hizmet sağlayıcılarından gelen etkinliklere görünürlük sağlar. Örneğin, Azure Resource Manager operation from suspicious proxy IP address - delegated access.

Delegated accessAzure Lighthouse ile veya Temsilcili yönetim ayrıcalıklarıyla erişimi ifade eder.

Gösterilen Delegated access uyarılar ayrıca özelleştirilmiş bir açıklama ve düzeltme adımları içerir.

Azure Etkinlik günlüğü hakkında daha fazla bilgi edinin.

Resource Manager için Defender'dan güvenlik uyarılarını araştırmak için:

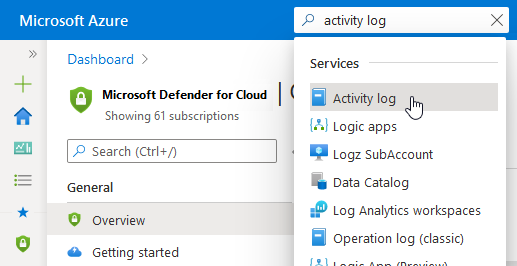

Azure Etkinlik günlüğünü açın.

Olayları şu şekilde filtreleyin:

- Uyarıda belirtilen abonelik

- Algılanan etkinliğin zaman çerçevesi

- İlgili kullanıcı hesabı (uygunsa)

Şüpheli etkinlikleri arayın.

İpucu

Daha iyi ve daha zengin bir araştırma deneyimi için Azure Etkinlik günlüğündeki verileri Bağlan açıklandığı gibi Azure etkinlik günlüklerinizi Microsoft Sentinel'e aktarın.

Hemen azaltma

Güvenliği aşılmış kullanıcı hesaplarını düzeltme:

- Tanıdık değilse, bir tehdit aktörü tarafından oluşturulmuş olabilecekleri şekilde silin

- Tanıdıklarsa kimlik doğrulama kimlik bilgilerini değiştirin

- Kullanıcı tarafından gerçekleştirilen tüm etkinlikleri gözden geçirmek ve şüpheli olan etkinlikleri belirlemek için Azure Etkinlik Günlükleri'ni kullanın

Güvenliği aşılmış abonelikleri düzeltme:

- Bilinmeyen Runbook'ları güvenliği aşılmış otomasyon hesabından kaldırın

- Abonelik için IAM izinlerini gözden geçirin ve tanımadığınız herhangi bir kullanıcı hesabı için izinleri kaldırın

- Abonelikteki tüm Azure kaynaklarını gözden geçirin ve tanıdık olmayanları silin

- Bulut için Microsoft Defender'da abonelikle ilgili güvenlik uyarılarını gözden geçirme ve araştırma

- Abonelikte gerçekleştirilen tüm etkinlikleri gözden geçirmek ve şüpheli olan etkinlikleri belirlemek için Azure Etkinlik Günlüklerini kullanma

Güvenliği aşılmış sanal makineleri düzeltme

- Tüm kullanıcıların parolalarını değiştirme

- Makinede tam bir kötü amaçlı yazılımdan koruma taraması çalıştırma

- Makineleri kötü amaçlı yazılım içermeyen bir kaynaktan yeniden oluşturma

Sonraki adımlar

Bu sayfada, Resource Manager için Defender'dan gelen bir uyarıya yanıt verme işlemi açıklanmıştır. İlgili bilgiler için aşağıdaki sayfalara bakın:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin