Kötü Amaçlı Yazılım Taramasına yanıt ayarlama

Kötü amaçlı dosyaları taşımak veya kaldırmak ya da temiz dosyaları başka bir hedefe taşımak/almak için otomatik yanıtlar ayarlayın. Senaryo mimarinize uygun tercih edilen yanıt seçeneğini belirleyin.

Kötü Amaçlı Yazılım Tarama ile aşağıdaki tarama sonucu seçeneklerini kullanarak otomasyon yanıtınızı oluşturabilirsiniz:

- Güvenlik uyarılarını Bulut için Defender

- Event Grid olayları

- Blob dizin etiketleri

Bahşiş

Sizi uygulamalı laboratuvarımız aracılığıyla Depolama için Defender'daki Kötü Amaçlı Yazılım Tarama özelliğini keşfetmeye davet ediyoruz. Tarama sonuçlarına yanıtları yapılandırma da dahil olmak üzere Kötü Amaçlı Yazılım Taramayı uçtan uca ayarlama ve test etme hakkında ayrıntılı, adım adım kılavuz için Ninja eğitim yönergelerini izleyin. Bu, müşterilerin Bulut için Microsoft Defender geliştirmelerine ve özellikleriyle uygulamalı pratik deneyim sağlamalarına yardımcı olan 'laboratuvarlar' projesinin bir parçasıdır.

Yanıtınızı otomatikleştirmek için kullanabileceğiniz bazı yanıt seçenekleri şunlardır:

ABAC (öznitelik tabanlı erişim denetimi) kullanarak taramadan kaldırılan veya kötü amaçlı dosyalara erişimi engelleme

Microsoft Entra Öznitelik tabanlı erişim denetimi (ABAC) yetkilendirmesi ile kötü amaçlı ve taramasız dosyalara erişimi engelleyebilirsiniz. Tarama sonuçlarına göre bloblara koşullu erişim ayarlamanıza ve uygulamaların ve kullanıcıların yalnızca temiz taranmış dosyalara erişmesine izin verir.

Ayarlamak için aşağıdaki videodaki yönergeleri izleyin.

Kötü amaçlı blobu silme veya taşıma

Kötü amaçlı dosyaları silmek veya karantinaya almak için kod veya iş akışı otomasyonu kullanabilirsiniz.

Ortamınızı silme veya taşıma için hazırlama

Kötü amaçlı dosyayı silme - Otomatik silmeyi ayarlamadan önce depolama hesabında geçici silmeyi etkinleştirmeniz önerilir. Hatalı pozitifler varsa veya güvenlik uzmanlarının kötü amaçlı dosyaları araştırmak istediği durumlarda dosyaların "geri alınmasını" sağlar.

Kötü amaçlı dosyayı karantinaya taşıma - Dosyaları "karantina " olarak kabul edilen ayrılmış bir depolama kapsayıcısına veya depolama hesabına taşıyabilirsiniz. Yalnızca güvenlik yöneticisi veya SOC analisti gibi belirli kullanıcıların bu ayrılmış kapsayıcıya veya depolama hesabına erişim iznine sahip olmasını isteyebilirsiniz.

- Blob depolamaya erişimi denetlemek için Microsoft Entra Id kullanmak en iyi yöntem olarak kabul edilir. Ayrılmış karantina depolama kapsayıcısına erişimi denetlemek için, Microsoft Entra rol tabanlı erişim denetimi (RBAC) kullanarak kapsayıcı düzeyinde rol atamalarını kullanabilirsiniz. Depolama hesabı düzeyinde izinlere sahip kullanıcılar "karantina" kapsayıcısına erişmeye devam edebilir. İzinlerini kapsayıcı düzeyinde olacak şekilde düzenleyebilir veya farklı bir yaklaşım seçip kötü amaçlı dosyayı ayrılmış bir depolama hesabına taşıyabilirsiniz.

- Korumalı depolama hesabında SAS (paylaşılan erişim imzaları) belirteçleri gibi başka yöntemler kullanmanız gerekiyorsa, kötü amaçlı dosyaları başka bir depolama hesabına (karantina) taşımak en iyi yöntemdir. Ardından, yalnızca Microsoft Entra'ya karantinaya alınan depolama hesabına erişim izni vermek en iyisidir.

Otomasyonu ayarlama

1. Seçenek: Bulut için Microsoft Defender güvenlik uyarılarını temel alan Mantıksal Uygulama

Logic App tabanlı yanıtlar, yanıtı ayarlamaya yönelik basit, kod içermeyen bir yaklaşımdır. Ancak, yanıt süresi olay temelli kod tabanlı yaklaşımdan daha yavaştır.

Azure portalını kullanarak DeleteBlobLogicApp Azure Resource Manager (ARM) şablonunu dağıtın.

Dağıttığınız Mantıksal Uygulamayı seçin.

Depolama hesabınızdan blobları silmesine izin vermek için Mantıksal Uygulamaya bir rol ataması ekleyin:

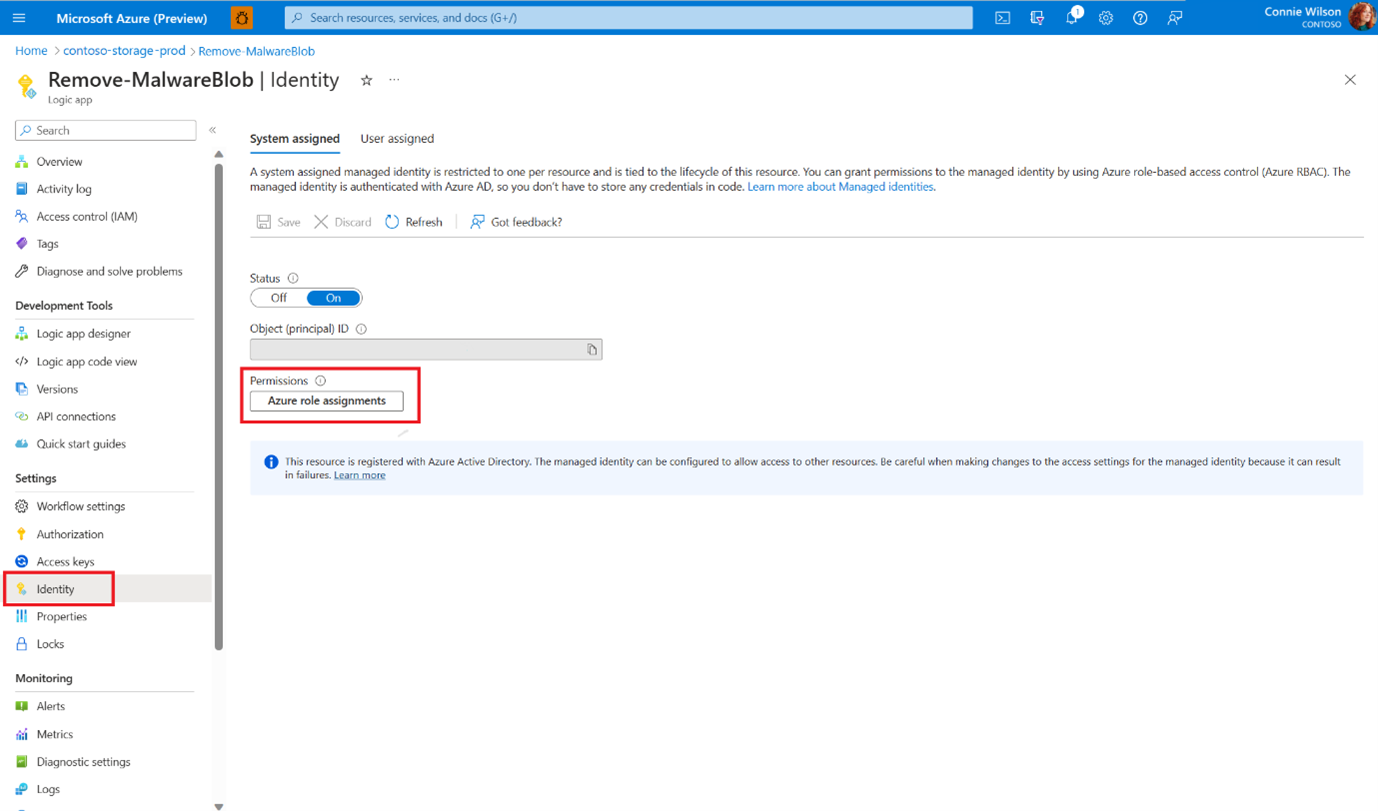

Yan menüde Kimlik'e gidin ve Azure rol atamaları'nı seçin.

Depolama Blob Veri Katkıda Bulunanı rolüyle abonelik düzeyinde bir rol ataması ekleyin.

Bulut için Microsoft Defender uyarıları için iş akışı otomasyonu oluşturma:

- Azure portalında Bulut için Microsoft Defender gidin.

- Yan menüde İş akışı otomasyonu'na gidin.

- Yeni iş akışı ekleme: Uyarı adı içerir alanında Depolama hesabına yüklenen Kötü amaçlı dosyayı doldurun ve Eylemler bölümünde Mantıksal uygulamanızı seçin.

- Oluştur seçeneğini belirleyin.

Seçenek 2: Event Grid olaylarını temel alan İşlev Uygulaması

İşlev Uygulaması, düşük gecikme süresi yanıt süresiyle yüksek performans sağlar.

Korumalı depolama hesabınızla aynı kaynak grubunda bir İşlev Uygulaması oluşturun.

İşlev uygulaması kimliği için bir rol ataması ekleyin.

Yan menüde Kimlik'e gidin, Sistem tarafından atanan kimlik durumunun Açık olduğundan emin olun ve Azure rol atamaları'nı seçin.

Depolama Blob Veri Katkıda Bulunanı rolüyle abonelik veya depolama hesabı düzeylerine rol ataması ekleyin.

Event Grid olaylarını tüketin ve uç nokta türü olarak bir Azure İşlevi bağlayın.

Azure İşlevi kodunu yazarken, önceden hazırlanmış işlev örneğimiz MoveMaliciousBlobEventTrigger'ı kullanabilir veya blobu başka bir yere kopyalamak için kendi kodunuzu yazıp kaynaktan silebilirsiniz.

Her tarama sonucu için aşağıdaki şemaya göre bir olay gönderilir.

Olay iletisi yapısı

Olay iletisi, kötü amaçlı yazılım tarama sonucu hakkında ayrıntılı bilgi sağlayan anahtar-değer çiftleri içeren bir JSON nesnesidir. Olay iletisindeki her anahtarın dökümü aşağıdadır:

id: Olay için benzersiz bir tanımlayıcı.

subject: Depolama hesabındaki taranan blobun (dosya) kaynak yolunu açıklayan dize.

data: Olay hakkında ek bilgi içeren bir JSON nesnesi:

correlationId: Aynı taramayla ilgili birden çok olayı ilişkilendirmek için kullanılabilecek benzersiz bir tanımlayıcı.

blobUri: Depolama hesabındaki taranan blobun (dosya) URI'si.

eTag: Taranan blobun (dosya) ETag'i.

scanFinishedTimeUtc: Taramanın tamamlandığı UTC zaman damgası.

scanResultType: Taramanın sonucu, örneğin, "Kötü amaçlı" veya "Tehdit bulunamadı".

scanResultDetails: Tarama sonucuyla ilgili ayrıntıları içeren bir JSON nesnesi:

malwareNamesFound: Taranan dosyada bulunan bir dizi kötü amaçlı yazılım adı.

sha256: Taranan dosyanın SHA-256 karması.

eventType: Bu örnekte "Microsoft.Security.MalwareScanningResult" olayının türünü gösteren bir dize.

dataVersion: Veri şemasının sürüm numarası.

metadataVersion: Meta veri şemasının sürüm numarası.

eventTime: Olayın oluşturulduğu UTC zaman damgası.

konu: Olayın ait olduğu Event Grid konusunun kaynak yolu.

Olay iletisi örneği aşağıda verilmişti:

{

"id": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "52d00da0-8f1a-4c3c-aa2c-24831967356b",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x8DB4C9327B08CBF",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "275A021BBFB6489E54D471899F7DB9D1663FC695EC2FE2A2C4538AABF651FD0F"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Olay iletisinin yapısını anlayarak Kötü Amaçlı Yazılım Tarama sonucuyla ilgili bilgileri ayıklayabilir ve uygun şekilde işleyebilirsiniz.

Uygulamalarınızı ve veri akışlarınızı kötü amaçlı yazılım tarama tarama sonuçlarından haberdar edin

Kötü amaçlı yazılım taraması neredeyse gerçek zamanlıdır ve genellikle karşıya yükleme ile tarama zamanı arasında küçük bir zaman penceresi vardır. Depolama uyumsuz olduğundan, depolama alanınızda kötü amaçlı dosyaların yürütülmesi riski yoktur. Kötü amaçlı dosyalara erişen ve bunları kuruluş genelinde dağıtan kullanıcılar veya uygulamalar risk altındadır.

Uygulamalarınızı ve veri akışlarınızı Kötü Amaçlı Yazılım Tarama tarama sonuçlarından haberdar etmek ve taranmadan ve sonucu tüketilip işlem yapılmadan önce bir dosyaya erişmenin/işlemenin hiçbir yolu olmadığından emin olmak için birkaç yöntem vardır.

Uygulamalar tarama sonucuna göre veri alır

1. Seçenek: İşlemeden önce "Dizin etiketini" denetleen uygulamalar

Alınan verileri alma yollarından biri, depolama hesabına erişen tüm uygulamaları güncelleştirmektir. Her uygulama her dosya için tarama sonucunu denetler ve blob Dizini etiket tarama sonucu hiçbir tehdit bulunamazsa, uygulama blobu okur.

2. Seçenek: Uygulamanızı Event Grid olaylarında web kancasına Bağlan

Uygulamanızı Event Grid olaylarında bir Web kancasına bağlayabilir ve bu olayları kullanarak hiçbir tehdit bulunmayan dosyalar için tarama sonuçlarının bulunduğu ilgili işlemleri tetikleyebilirsiniz. Web kancası olay teslimini kullanma ve uç noktanızı doğrulama hakkında daha fazla bilgi edinin.

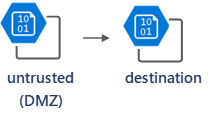

Aracı depolama hesabını DMZ olarak kullanma

Güvenilmeyen içerik (DMZ) için bir aracı depolama hesabı ayarlayabilir ve trafiği DMZ'ye doğrudan yükleyebilirsiniz. Güvenilmeyen depolama hesabında Kötü Amaçlı Yazılım Tarama'yı etkinleştirin ve Event Grid ile İşlev Uygulaması'nı yalnızca "tehdit bulunamadı" sonucuyla taranan blobları hedef depolama hesabına taşımak için bağlayın.

Sonraki adımlar

Depolama için Microsoft Defender'da kötü amaçlı yazılım taramasının sonuçlarını nasıl anlayacağınizi öğrenin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin