AWS'de açık kaynak ilişkisel veritabanları için Defender'ı etkinleştirme (Önizleme)

Bulut için Microsoft Defender AŞAĞıDAKI RDS örnek türleri için veritabanlarına erişmeye veya veritabanlarından yararlanmaya yönelik olağan dışı ve zararlı olabilecek girişimleri gösteren AWS ortamınızdaki anormal etkinlikleri algılar:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Microsoft Defender planından uyarılar almak için, AWS'de açık kaynak ilişkisel veritabanları için Defender'ı etkinleştirmek üzere bu sayfadaki yönergeleri izlemeniz gerekir.

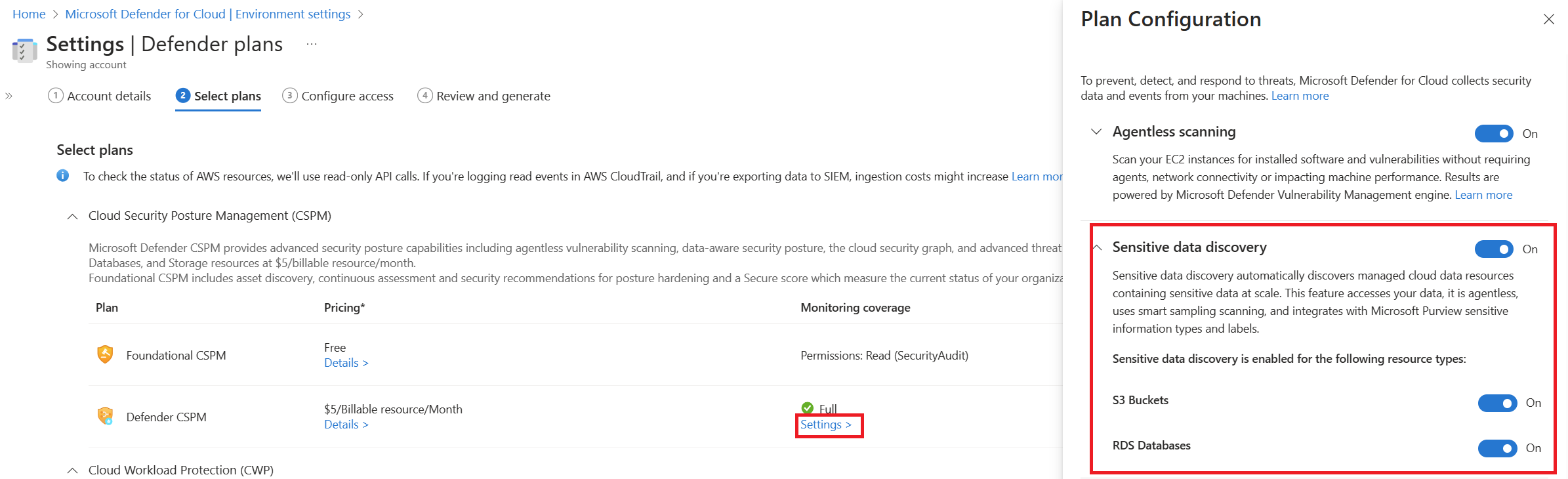

AWS planındaki açık kaynak ilişkisel veritabanları için Defender, hesabınızdaki hassas verileri keşfetme ve bulgularla Bulut için Defender deneyimini zenginleştirme özelliğini de içerir. Bu özellik Defender CSPM'ye de dahildir.

Bu Microsoft Defender planı hakkında daha fazla bilgi için bkz . Açık kaynak ilişkisel veritabanları için Microsoft Defender'a genel bakış.

Önkoşullar

Microsoft Azure aboneliğiniz olması gerekir. Azure aboneliğiniz yoksa ücretsiz aboneliğe kaydolabilirsiniz.

Azure aboneliğinizde Bulut için Microsoft Defender etkinleştirmeniz gerekir.

Gerekli erişim ve izinlere sahip en az bir bağlı AWS hesabı .

Bölge kullanılabilirliği: Tüm genel AWS bölgeleri (Tel Aviv, Milano, Jakarta, İspanya ve Bahreyn hariç).

Açık kaynak ilişkisel veritabanları için Defender'ın etkinleştirilmesi

Azure portalda oturum açma

Bulut için Microsoft Defender'ı arayın ve seçin.

Ortam ayarları'nı seçin.

İlgili AWS hesabını seçin.

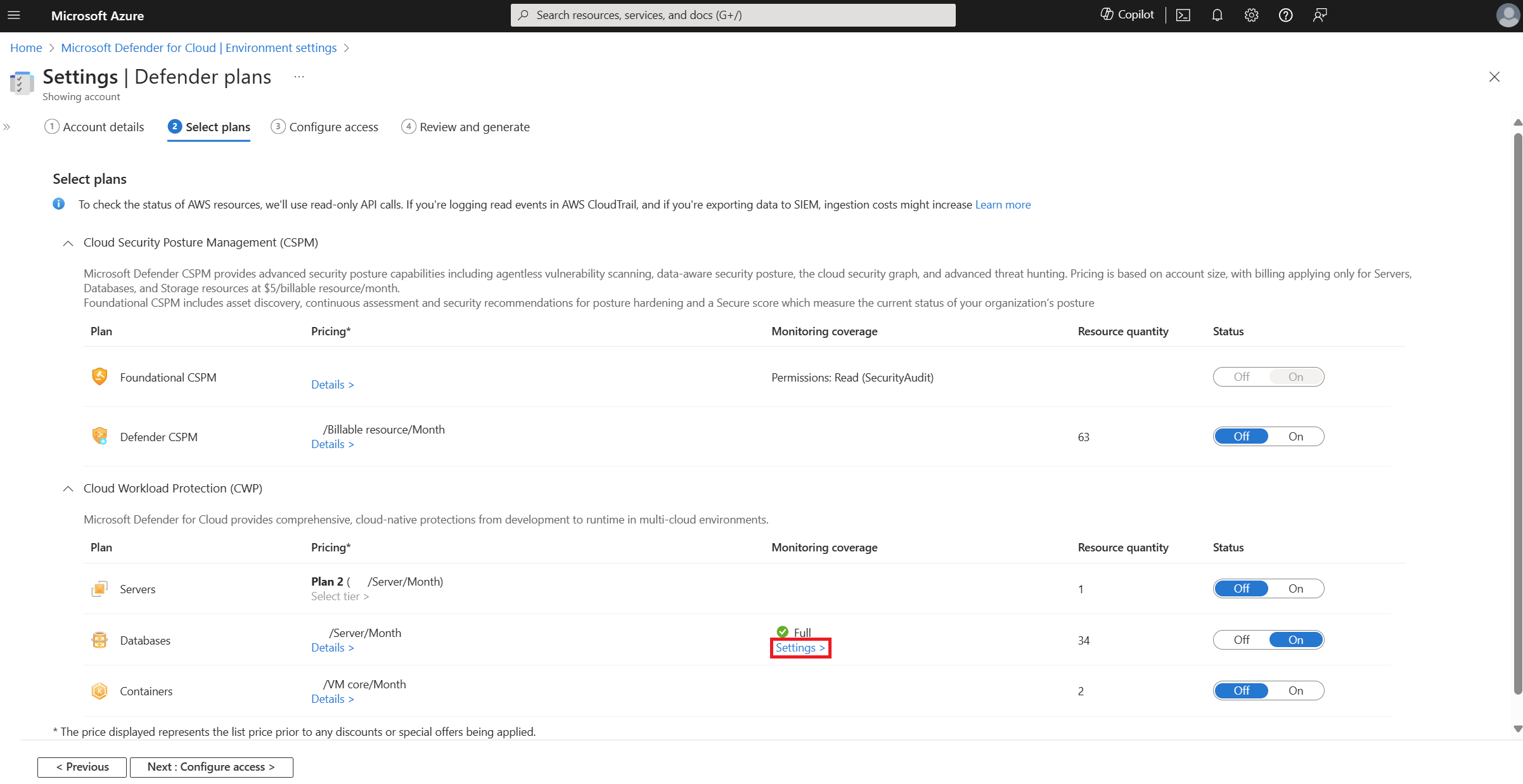

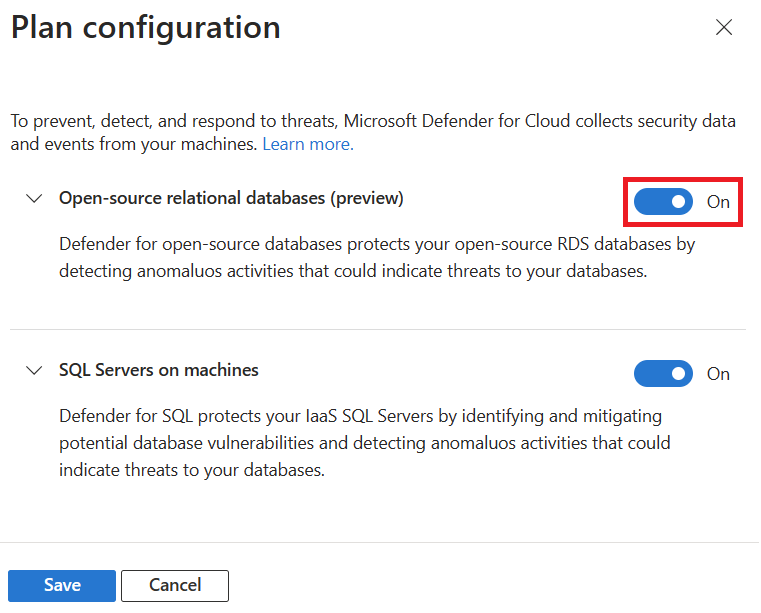

Veritabanları planını bulun ve Ayarlar'ı seçin.

Açık kaynak ilişki veritabanlarını Açık olarak değiştirin.

Not

Açık kaynak ilişkisel veritabanlarını açık hale getirmek, Defender CSPM'nin ilişki veritabanı hizmeti (RDS) için hassas veri bulma özelliğiyle paylaşılan bir özellik olan hassas veri bulma özelliğinin açık olmasına da olanak tanır.

AWS RDS örneklerinde hassas veri bulma hakkında daha fazla bilgi edinin.

Erişimi yapılandır'ı seçin.

Dağıtım yöntemi bölümünde İndir'i seçin.

AWS yönergelerinde güncelleştirme yığınını izleyin. Bu işlem, CloudFormation şablonunu gerekli izinlerle oluşturur veya güncelleştirir.

CloudFormation şablonunun AWS ortamında (Stack) güncelleştirildiğini onaylayan kutuyu işaretleyin.

Gözden geçir ve oluştur'a tıklayın.

Sunulan bilgileri gözden geçirin ve Güncelleştir'i seçin.

Bulut için Defender, parametre ve seçenek grubu ayarlarınızda otomatik olarak değişiklik yapar.

DefenderForCloud-DataThreatProtectionDB Rolü için gerekli izinler

Aşağıdaki tabloda, CloudFormation şablonunu indirip AWS Stack'i güncelleştirdiğinizde oluşturulan veya güncelleştirilen role verilen gerekli izinlerin listesi gösterilmektedir.

| İzin eklendi | Açıklama |

|---|---|

| rds:AddTagsToResource | oluşturulan seçenek grubuna ve parametre grubuna etiket eklemek için |

| rds:DescribeDBClusterParameters | küme grubunun içindeki parametreleri açıklama |

| rds:CreateDBParameterGroup | veritabanı parametre grubu oluşturma |

| rds:ModifyOptionGroup | seçenek grubunun içindeki seçeneği değiştirme |

| rds:DescribeDBLogFiles | günlük dosyasını açıklama |

| rds:DescribeDBParameterGroups | veritabanı parametre grubunu açıklama |

| rds:CreateOptionGroup | seçenek grubu oluşturma |

| rds:ModifyDBParameterGroup | databases parametre grubunun içindeki parametreyi değiştirme |

| rds:DownloadDBLogFilePortion | günlük dosyasını indirme |

| rds:DescribeDBInstances | veritabanını açıklama |

| rds:ModifyDBClusterParameterGroup | küme parametresi grubunun içinde küme parametresini değiştirme |

| rds:ModifyDBInstance | gerekirse, parametre grubu veya seçenek grubu atamak için veritabanlarını değiştirme |

| rds:ModifyDBCluster | gerekirse küme parametre grubu atamak için kümeyi değiştirme |

| rds:DescribeDBParameters | veritabanı grubunun içindeki parametreleri açıklama |

| rds:CreateDBClusterParameterGroup | küme parametre grubu oluşturma |

| rds:DescribeDBClusters | kümeyi açıklama |

| rds:DescribeDBClusterParameterGroups | küme parametre grubunu açıklama |

| rds:DescribeOptionGroups | seçenek grubunu açıklama |

Etkilenen parametre ve seçenek grubu ayarları

RDS örneklerinizde açık kaynak ilişkisel veritabanları için Defender'ı etkinleştirdiğinizde Bulut için Defender veritabanınıza erişim desenlerini kullanabilmek ve analiz edebilmek için denetim günlüklerini kullanarak denetimi otomatik olarak etkinleştirir.

Her ilişkisel veritabanı yönetim sisteminin veya hizmet türünün kendi yapılandırmaları vardır. Aşağıdaki tabloda Bulut için Defender etkilenen yapılandırmalar açıklanmaktadır (bu yapılandırmaları el ile ayarlamanız gerekmez, bu bir başvuru olarak sağlanır).

| Tür | Parametre | Value |

|---|---|---|

| PostgreSQL ve Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL ve Aurora PostgreSQL | log_disconnections | 1 |

| Aurora MySQL kümesi parametre grubu | server_audit_logging | 1 |

| Aurora MySQL kümesi parametre grubu | server_audit_events | - Varsa, değeri CONNECT, QUERY, - Yoksa, CONNECT, QUERY değeriyle ekleyin. |

| Aurora MySQL kümesi parametre grubu | server_audit_excl_users | Varsa, rdsadmin'i içerecek şekilde genişletin. |

| Aurora MySQL kümesi parametre grubu | server_audit_incl_users | - Dahil etme işleminin bir parçası olarak bir değer ve rdsadmin ile varsa, SERVER_AUDIT_EXCL_USER içinde mevcut olmaz ve include değeri boş olur. |

MySQL ve MariaDB için MARIADB_AUDIT_PLUGIN için aşağıdaki seçenekleri içeren bir seçenek grubu gereklidir (Seçenek yoksa, seçeneği ekleyin. Seçenek varsa seçeneğindeki değerleri genişletin:

| Seçenek adı | Değer |

|---|---|

| SERVER_AUDIT_EVENTS | Varsa, değeri CONNECT'i içerecek şekilde genişletin Yoksa CONNECT değeriyle ekleyin. |

| SERVER_AUDIT_EXCL_USER | Varsa, rdsadmin'i içerecek şekilde genişletin. |

| SERVER_AUDIT_INCL_USERS | Bir değerle varsa ve rdsadmin dahil etme işleminin bir parçasıysa, SERVER_AUDIT_EXCL_USER içinde mevcut olmaz ve ekleme değeri boş olur. |

Önemli

Değişiklikleri uygulamak için örneklerinizi yeniden başlatmanız gerekebilir.

Varsayılan parametre grubunu kullanıyorsanız, ön ekiyle defenderfordatabases*gerekli parametre değişikliklerini içeren yeni bir parametre grubu oluşturulur.

Yeni bir parametre grubu oluşturulduysa veya statik parametreler güncelleştirildiyse, örnek yeniden başlatılana kadar etkin olmazlar.

Not

Bir parametre grubu zaten varsa, buna göre güncelleştirilir.

MARIADB_AUDIT_PLUGIN MariaDB 10.2 ve üzeri, MySQL 8.0.25 ve üzeri 8.0 sürümlerinde ve Tüm MySQL 5.7 sürümlerinde desteklenir.

MySQL örnekleri için MARIADB_AUDIT_PLUGIN değişiklikleri sonraki bakım penceresine eklenir.

İlgili içerik

- Hassas Veri Bulma'da desteklenenler.

- AWS RDS örneklerinde hassas verileri bulma.