Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Security DevOps, statik analiz araçlarını geliştirme yaşam döngüsüyle tümleştiren bir komut satırı uygulamasıdır. Güvenlik DevOps, SDL, güvenlik ve uyumluluk araçları gibi statik çözümleme araçlarının en son sürümlerini yükler, yapılandırır ve çalıştırır. Güvenlik DevOps, birden çok ortamda belirleyici yürütmeyi sağlayan taşınabilir yapılandırmalarla veri odaklıdır.

Microsoft Güvenlik DevOps aşağıdaki Açık Kaynak araçlarını kullanır:

| İsim | Language | Lisans |

|---|---|---|

| Kötü Amaçlı Yazılımdan Koruma | Windows'ta Uç Nokta için Microsoft Defender tarafından sağlanan kötü amaçlı yazılımdan koruma, kötü amaçlı yazılım taraması yapar ve kötü amaçlı yazılım bulunduğunda derlemeyi durdurur. Bu araç windows-latest aracıda varsayılan olarak tarar. | Açık Kaynak Değil |

| Bandit | Piton | Apache Lisansı 2.0 |

| BinSkim | İkili--Windows, ELF | MIT Lisansı |

| Checkov | Terraform, Terraform planı, CloudFormation, AWS SAM, Kubernetes, Helm grafikleri, Kustomize, Dockerfile, Sunucusuz, Bicep, OpenAPI, ARM | Apache Lisansı 2.0 |

| ESlint | JavaScript | MIT Lisansı |

| Şablon Çözümleyicisi | ARM Şablonu, Bicep | MIT Lisansı |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Apache Lisansı 2.0 |

| Trivy | konteyner imajları, Kod Olarak Altyapı (IaC) | Apache Lisansı 2.0 |

Önkoşullar

Azure aboneliği Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Microsoft Security DevOps GitHub eylemini yeni bir pencerede açın.

GitHub deposunda İş Akışı izinlerinin Okuma ve Yazma olarak ayarlandığından emin olun. Bu, Bulut için Defender ile federasyon için GitHub İş Akışı'nda "id-token: write" izinlerinin ayarlanmasını içerir.

Microsoft Security DevOps GitHub eylemini yapılandırma

GitHub eylemini ayarlamak için:

GitHub'aoturum aç.

GitHub eylemini yapılandırmak istediğiniz bir depo seçin.

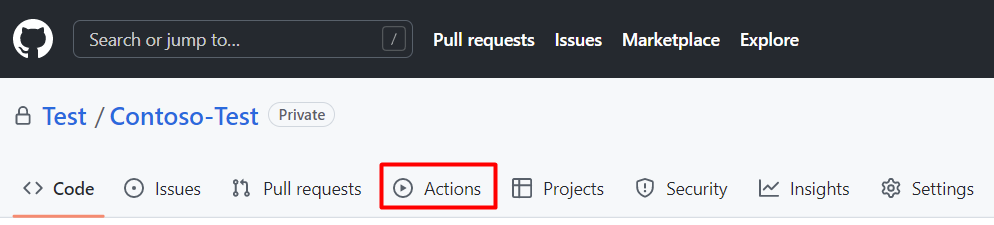

Eylemler'i seçin.

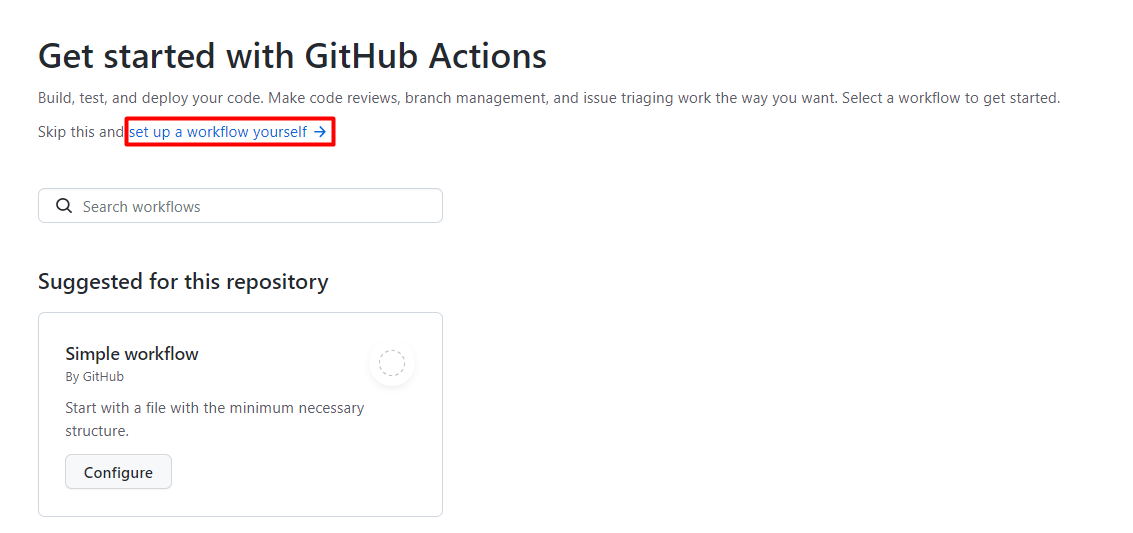

Yeni iş akışı'ı seçin.

GitHub Actions'ı kullanmaya başlama sayfasında, iş akışını kendiniz ayarla'yı seçin

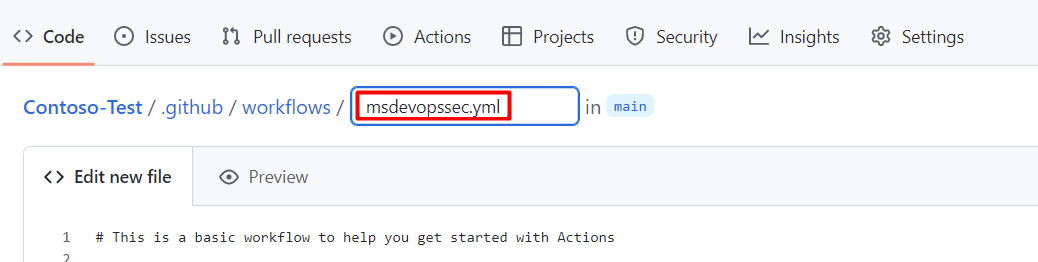

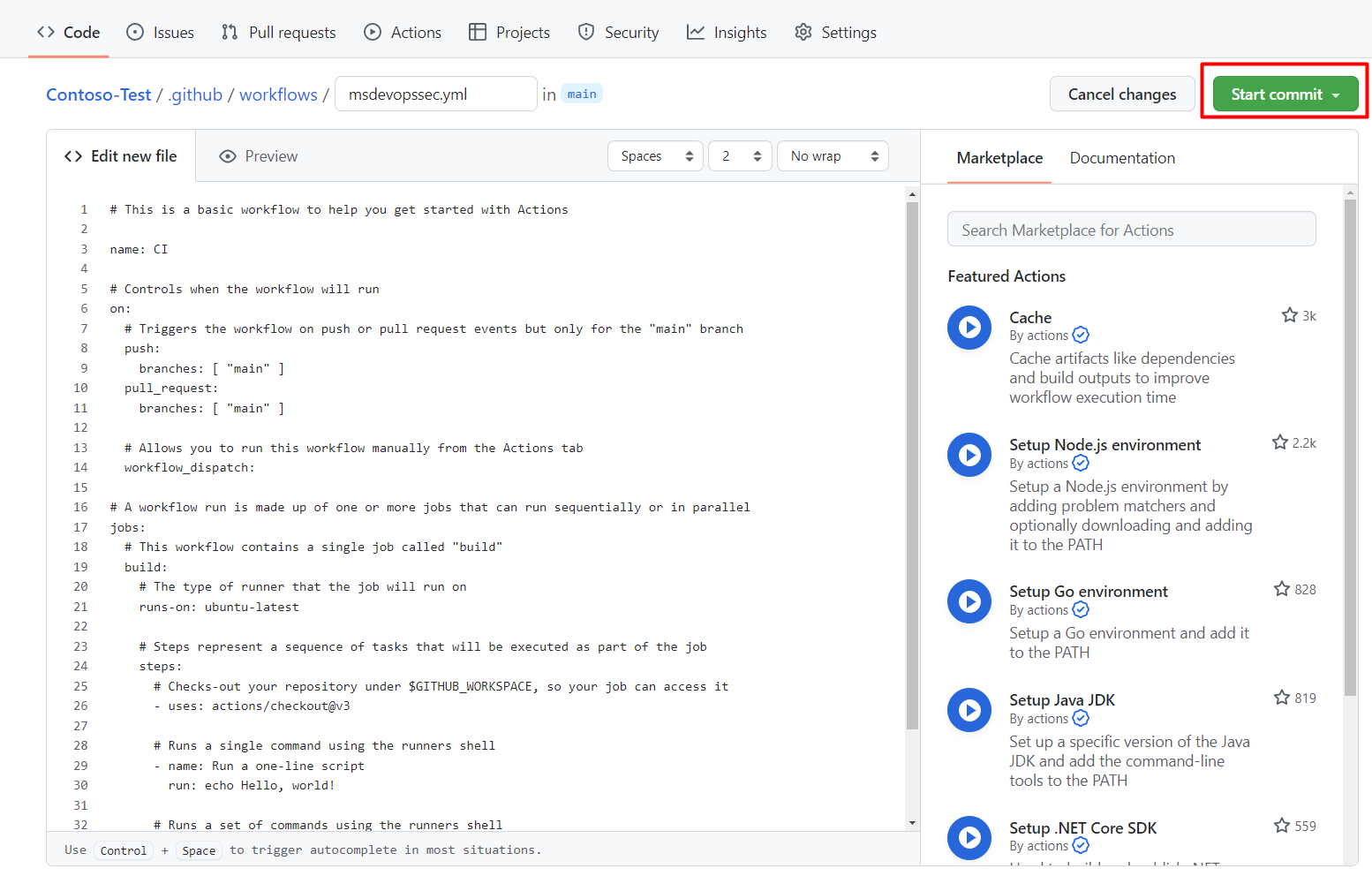

Metin kutusuna iş akışı dosyanız için bir ad girin. Örneğin,

msdevopssec.yml.

Aşağıdaki örnek eylem iş akışını kopyalayıp Yeni dosyayı düzenle sekmesine yapıştırın.

name: MSDO on: push: branches: - main jobs: sample: name: Microsoft Security DevOps # Windows and Linux agents are supported runs-on: windows-latest permissions: contents: read id-token: write actions: read # Write access for security-events is only required for customers looking for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) security-events: write steps: # Checkout your code repository to scan - uses: actions/checkout@v3 # Run analyzers - name: Run Microsoft Security DevOps uses: microsoft/security-devops-action@latest id: msdo # with: # config: string. Optional. A file path to an MSDO configuration file ('*.gdnconfig'). # policy: 'GitHub' | 'microsoft' | 'none'. Optional. The name of a well-known Microsoft policy. If no configuration file or list of tools is provided, the policy may instruct MSDO which tools to run. Default: GitHub. # categories: string. Optional. A comma-separated list of analyzer categories to run. Values: 'code', 'artifacts', 'IaC', 'containers'. Example: 'IaC, containers'. Defaults to all. # languages: string. Optional. A comma-separated list of languages to analyze. Example: 'javascript,typescript'. Defaults to all. # tools: string. Optional. A comma-separated list of analyzer tools to run. Values: 'bandit', 'binskim', 'checkov', 'eslint', 'templateanalyzer', 'terrascan', 'trivy'. # Upload alerts to the Security tab - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts to Security tab # uses: github/codeql-action/upload-sarif@v3 # with: # sarif_file: ${{ steps.msdo.outputs.sarifFile }} # Upload alerts file as a workflow artifact - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts file as a workflow artifact # uses: actions/upload-artifact@v3 # with: # name: alerts # path: ${{ steps.msdo.outputs.sarifFile }}Uyarı

Ek araç yapılandırma seçenekleri ve yönergeleri için bkz. Microsoft Güvenlik DevOps wiki'si

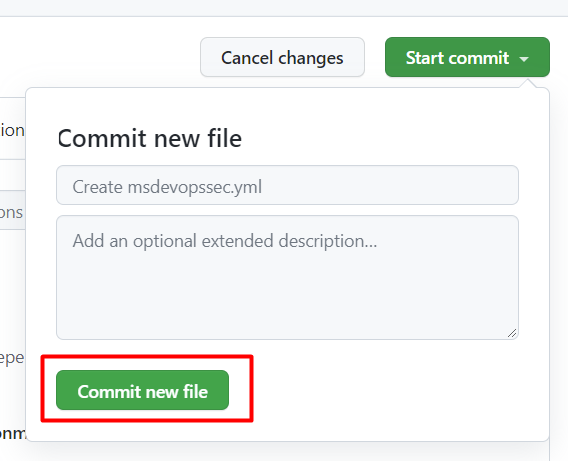

Taahhüte başla seçin

Yeni dosyayı onayla seçin. İşlemin tamamlanmasının bir dakika kadar sürebileceğini unutmayın.

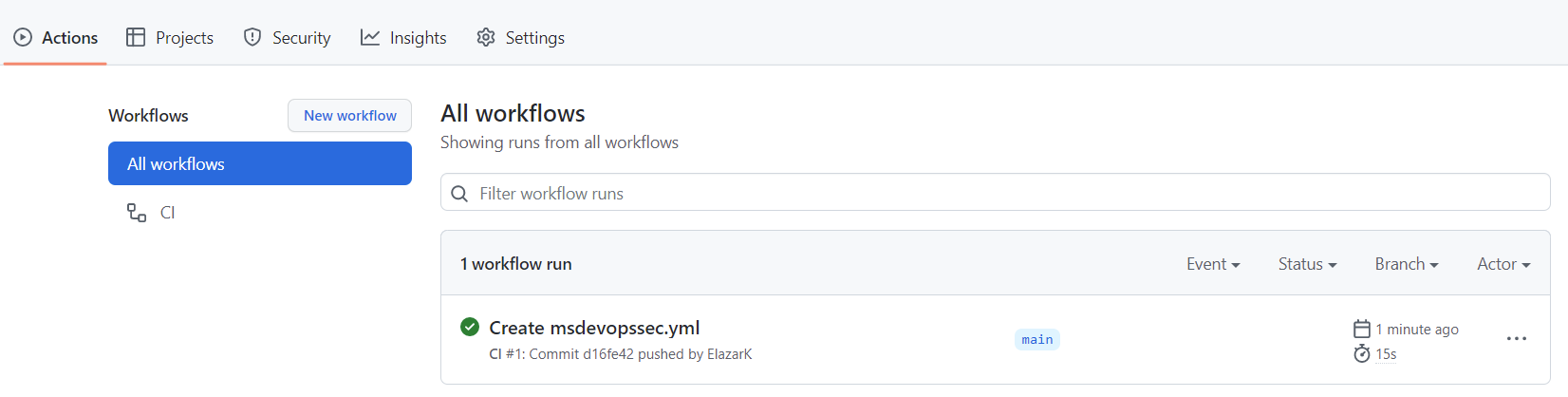

Eylemler'i seçin ve yeni eylemin çalıştığını doğrulayın.

Tarama Sonuçlarını Görüntüle

Tarama sonuçlarınızı görüntülemek için:

Azure'da oturum açın.

Bulut > için Defender DevOps Security'ye gidin.

DevOps güvenlik bileşeninden, geliştiricilerin CI günlüklerinde gördükleri gibi, ilgili depoyla ilişkili olarak dakikalar içinde aynı MSDO güvenlik sonuçlarını görmeye başlamalısınız. GitHub Advanced Security'ye sahip müşteriler, bu araçlardan alınan bulguları da görür.

Daha fazla bilgi edinin

Azure için GitHub eylemleri hakkında bilgi edinin.

Sonraki Adımlar

Bulut için Defender'da DevOps güvenliği hakkında daha fazla bilgi edinin.

GitHub Kuruluşlarınızı Bulut için Defender'a bağlamayı öğrenin.