Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu kılavuz, GitHub Advanced Security (GHAS) ve Bulut için Microsoft Defender'ı tümleştirmenize yardımcı olacak kurulum adımlarında ve diğer eylemlerde size yol gösterir. Bu tümleştirme, Microsoft'un bulutta yerel uygulama güvenliğini en üst düzeye çıkarmanıza yardımcı olur.

Bu kılavuzu izleyerek:

- Bulut için Defender kapsamı için GitHub deponuzu ayarlayın.

- Çalışma zamanı risk faktörü oluşturun.

- Bulut için Defender'da gerçek kullanım örneklerini test edin.

- Kodu bulut kaynaklarına bağlama.

- GitHub'da bir güvenlik kampanyası başlatın. Bu kampanya, çalışma zamanı bağlamına dayalı olarak GHAS güvenlik uyarılarına öncelik vermek için bu bağlamı kullanır.

- Düzeltmeyi başlatmak için Bulut için Defender'dan GitHub sorunları oluşturun.

- Mühendislik ve güvenlik ekipleri arasındaki koordinasyonu tamamlayın.

Önkoşullar

| Görünüş | Ayrıntılar |

|---|---|

| Çevre gereksinimleri | - Bulut için Defender'da oluşturulmuş bağlayıcıya sahip GitHub hesabı - GHAS lisansı - Abonelikte Etkinleştirilen Defender Bulut Güvenliği Duruş Yönetimi (CSPM) - Microsoft Security Copilot (otomatik düzeltme için isteğe bağlı) |

| Roller ve izinler | - Güvenlik Yöneticisi izinleri - Azure aboneliğinde Güvenlik Okuyucusu (Bulut için Defender'daki bulguları görüntülemek için) - GitHub kuruluş sahibi |

| Bulut ortamları | - Yalnızca ticari bulutlarda kullanılabilir (Azure Kamu'da, 21Vianet tarafından sağlanan Azure'da veya diğer bağımsız bulutlarda kullanılamaz) |

Ortamınızı hazırlama

1. Adım: GitHub deposunu ayarlama ve iş akışını çalıştırma

Tümleştirmeyi test etmek için kendi depolarınızı veya güvenlik açığı olan bir kapsayıcı görüntüsü oluşturmak için tüm içeriği içeren örnek bir GitHub deposunu kullanın. Depo ayarlamadan önce şunları yaptığınızdan emin olun:

Bulut için Defender portalında kullanmayı planladığınız GitHub kuruluşu için bir bağlayıcı tanımlarsınız. GitHub ortamınızı Bulut için Microsoft Defender'a bağlama makalesindeki adımları izleyin.

GitHub bağlayıcınız için aracısız kod taramayı yapılandırabilirsiniz. Aracısız kod taramasını yapılandırma (önizleme) bölümünde yer alan adımları izleyin.

Tümleştirme için kullandığınız depo özeldir.

Örnek bir depo kullanmak istiyorsanız aşağıdaki depoyu GitHub kuruluşunuza kopyalayın: build25-woodgrove/mdc-customer-playbook. Bu depo müşterilerin Bulut için Defender ve GHAS tümleştirmesini test etmelerini sağlar. GHAS etkindir ve Defender CSPM'nin etkin olduğu bir Azure kiracısına dahil edilmiştir.

Depoda şu adımları izleyin:

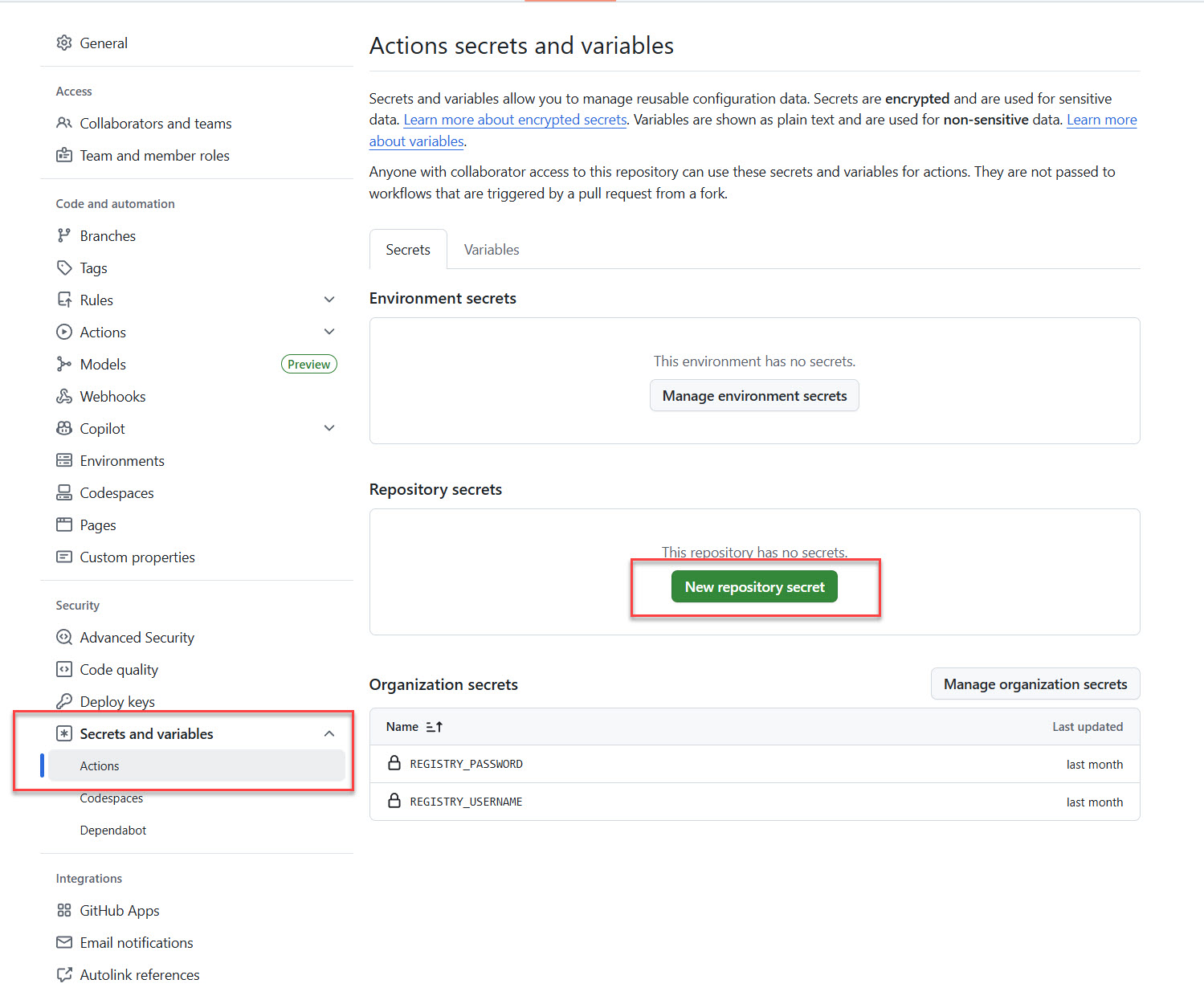

Ayarlar'a gidin.

Sol bölmede Gizli bilgiler ve değişkenler> ve Eylemler seçin. Ardından Yeni depoya ait gizli'yi seçin.

Depo ya da kuruluş seviyesinde aşağıdaki gizli anahtarları ekleyebilirsiniz:

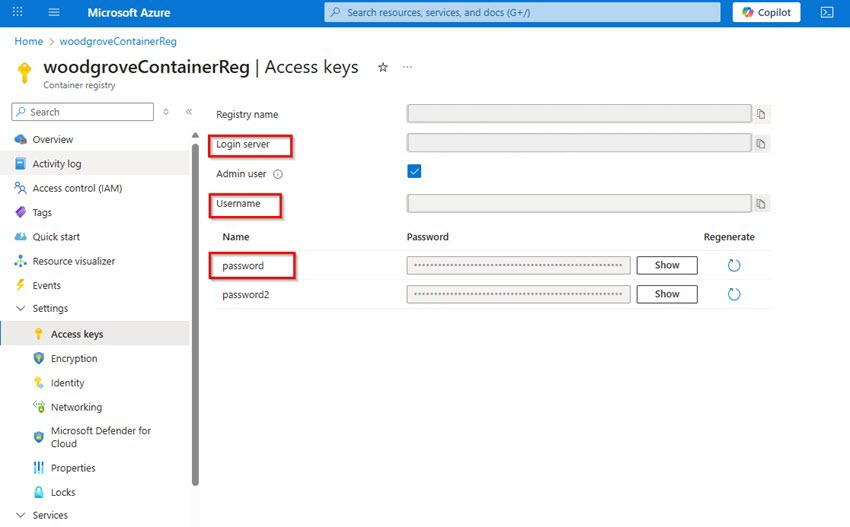

Variable Description ACR_ENDPOINTKapsayıcı kayıt defterinin oturum açma sunucusu ACR_USERNAMEKapsayıcı kayıt defterinin kullanıcı adı ACR_PASSWORDKapsayıcı kayıt defterinin parolası Uyarı

Adlar serbestçe seçilebilir ve belirli bir deseni izlemesi gerekmez.

Bu bilgileri Azure portalında aşağıdaki adımları izleyerek bulabilirsiniz:

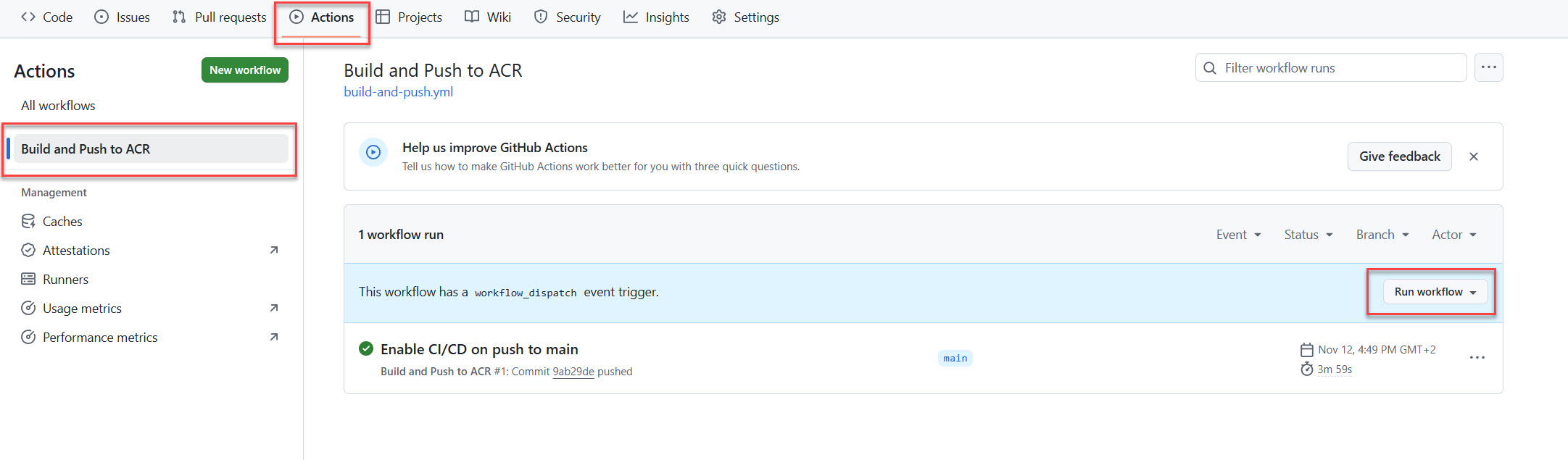

Deponuzda Eylemler'i seçin.

Oluştur ve ACR'ye Gönder iş akışını ve ardından İş akışını çalıştır'ı seçin.

Görüntünün kapsayıcı kayıt defterinize dağıtıldığını denetleyin.

Örnek depo için, görüntünün mdc-mock-0001 adlı ve mdc-ghas-integration etiketine sahip bir kayıt defterinde olması gerekir.

Kümenizde çalışan bir kapsayıcıyla aynı görüntüyü dağıtın. Bu adımı tamamlamanın bir yolu, kümeye bağlanmak ve komutunu kullanmaktır

kubectl run. Aşağıda Azure Kubernetes Service (AKS) için bir örnek verilmiştir:Küme aboneliğini ayarlayın:

az account set --subscription $subscriptionIDKüme için kimlik bilgilerini ayarlayın:

az aks get-credentials --resource-group $resourceGroupName --name $kubernetesClusterName --overwrite-existingGörüntüyü dağıtın

kubectl run $containerName --image=$registryName.azurecr.io/mdc-mock-0001:mdc-ghas-integration

2. Adım: İlk risk faktörünü oluşturma (iş açısından kritik kural)

Bulut için Defender'ın bu tümleştirme için algılayan risk faktörlerinden biri iş açısından kritikliktir. Kuruluşlar, kaynakları iş açısından kritik olarak etiketlemek için kurallar oluşturabilir.

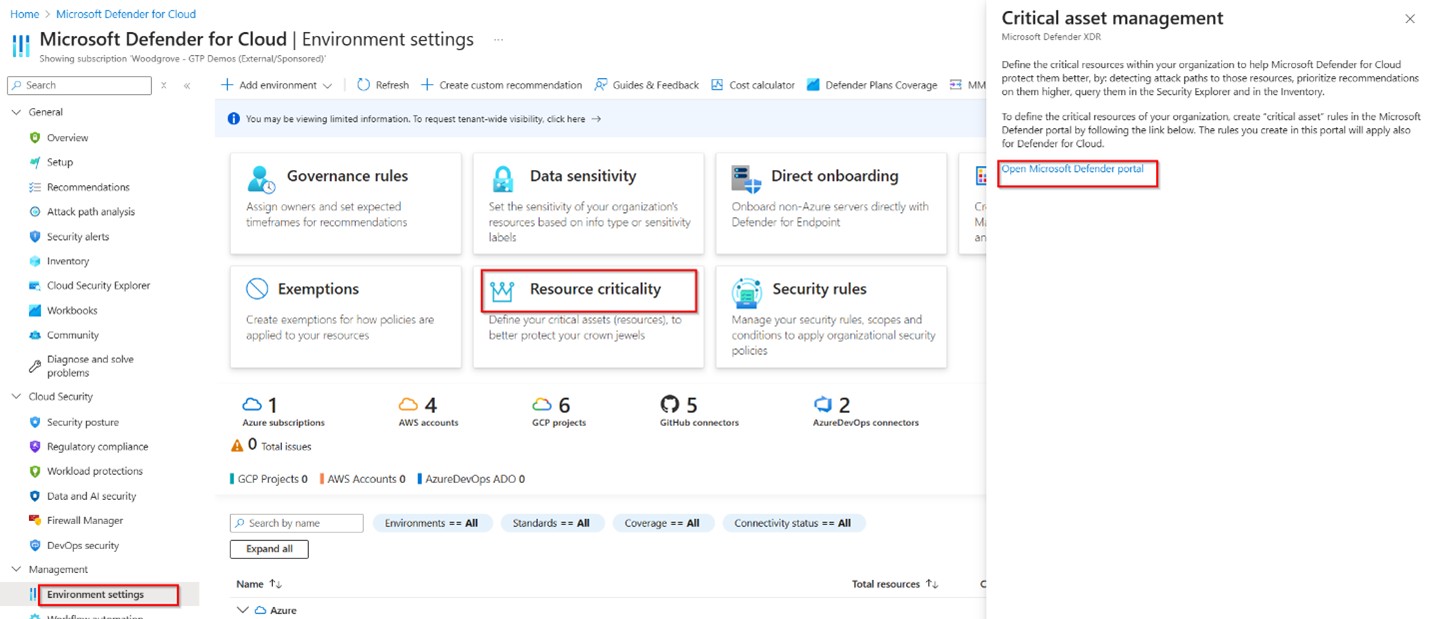

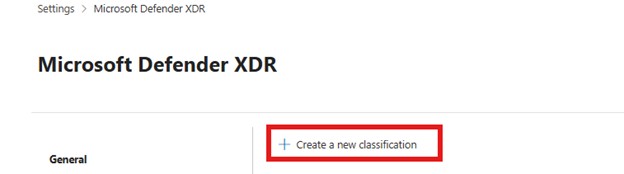

Bulut için Defender portalında Ortam ayarları>Kaynak kritikliği'ne gidin.

Sağ bölmede Microsoft Defender'ı açmak için bağlantıyı seçin.

Yeni sınıflandırma oluştur'u seçin.

Ad ve açıklama girin.

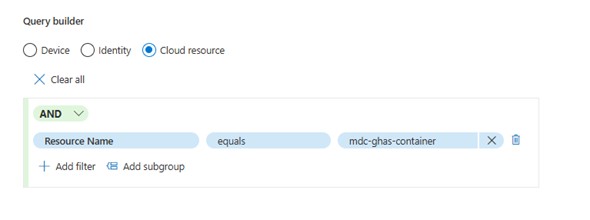

Sorgu oluşturucusunda Bulut kaynağı'nı seçin.

Kaynak Adı'nı doğrulama için kümenize dağıttığınız kapsayıcının adına eşit olacak şekilde ayarlamak için bir sorgu yazın. Sonra İleri'yi seçin.

Varlıkları Önizleme sayfasında, Microsoft Defender kaynağınızı zaten algılamışsa, kapsayıcının adı K8s-container veya K8s-pod varlık türüyle birlikte görünür.

Ad henüz görünür olmasa bile sonraki adımla devam edin. Microsoft Defender, kapsayıcıyı algıladıktan sonra kapsayıcıya kritiklik etiketini uygular. Bu işlem 24 saat kadar sürebilir.

Bir kritiklik düzeyi seçin ve sınıflandırma kuralınızı gözden geçirip gönderin.

3. Adım: Ortamınızın hazır olduğunu doğrulayın

Uyarı

Aşağıdaki sonuçları görmek için önceki adımların uygulanması 24 saat kadar sürebilir.

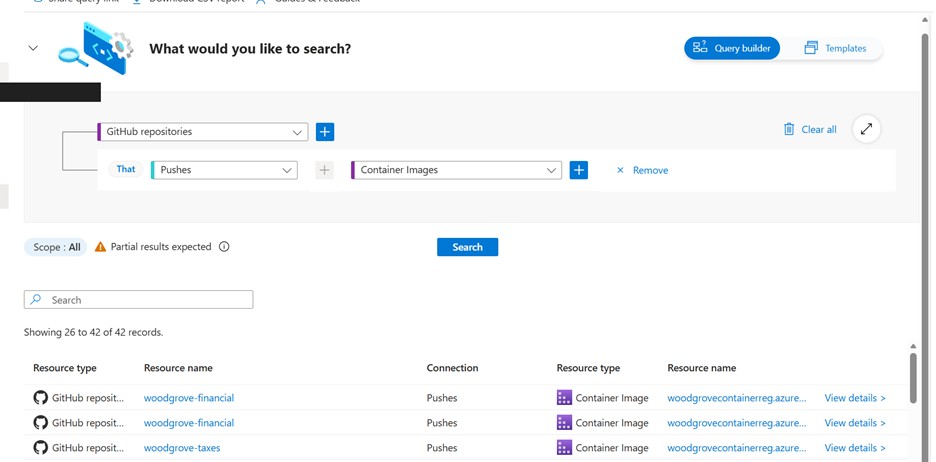

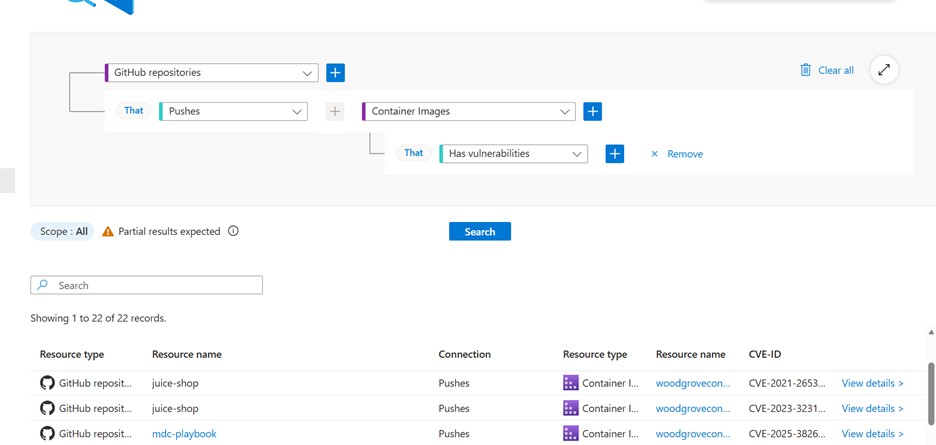

GitHub aracısız taramanın depoyu alıp almadığını test edin.

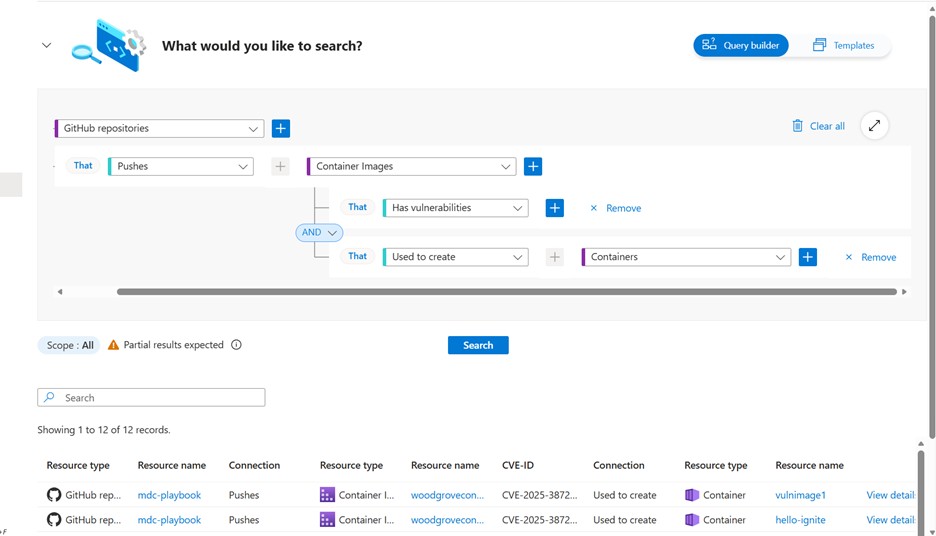

Bulut Güvenlik Gezgini'ne gidin ve sorguyu gerçekleştirin.

Bulut için Defender'ın (Azure Container Registry'de) kapsayıcı görüntüsünü taradığını ve kapsayıcı oluşturmak için kullandığını doğrulayın. Sorgunuza, dağıtımınıza özgü koşulları ekleyin.

Kapsayıcının çalıştığını ve Bulut için Defender'ın AKS kümesini taradığını doğrulayın.

Bulut için Defender tarafında risk faktörlerinin doğru yapılandırıldığını doğrulayın. Defender for Cloud envanter sayfasında kapsayıcı adınızı arayın; kritik olarak işaretlendiğini görmelisiniz.

4. Adım: GitHub kampanyası oluşturma

İş akışı, risk faktörlerinden (iş açısından kritik) biriyle çalışan bir kapsayıcı oluşturan bir görüntü dağıttığı için geliştiriciler GitHub'da risk faktörlerini görebilir.

Uyarı

Kaynağınızı kritik olarak sınıflandırdıktan sonra Bulut için Defender'ın verileri GitHub'a göndermesi 12 saate kadar sürebilir. Daha fazla bilgi edinin.

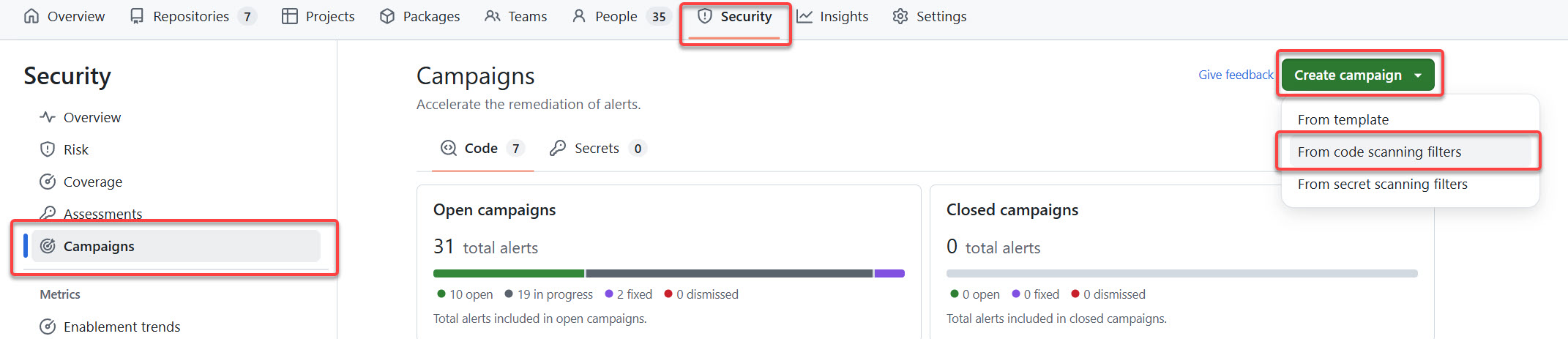

GitHub'da, kurulum testi için kullandığınız GitHub kuruluşuna gidin.

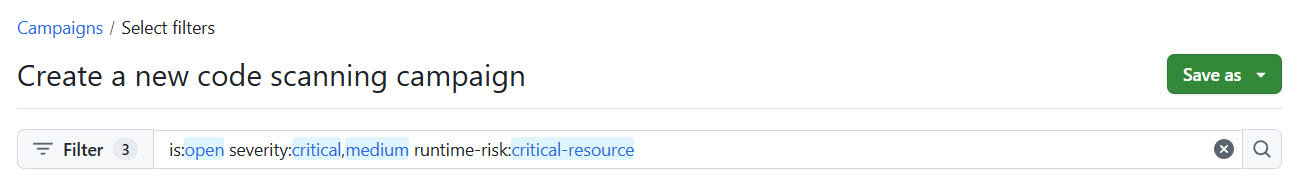

Güvenlik>Kampanyaları>Kod tarama filtrelerinden kampanya >oluştur'useçin.

Aşağıdaki kampanyayı oluşturun. Bu kampanya, depodan dağıtılan görüntünün kritik bir kaynağa bağlı olduğu orta önem derecesine sahip açık uyarıları gösterir. Test deponuz bu kampanyada tespit edilmelidir.

Kaydet>Kampanya olarak yayımla.

Gerekli bilgileri girin ve kampanyayı yayımlayın.

5. Adım: Koddan buluta önerileri değerlendirme

Güvenlik sorunlarının durumunu anlamak için koddan buluta önerileri ve güvenlik uyarılarını kullanın. Ardından, Dependabot güvenlik uyarıları ile Bulut için Defender'daki yaygın güvenlik açıkları ve açığa çıkarma (CVE) kimlikleri arasındaki bağlantının yardımıyla çözüm önerisini ilgili mühendislik ekibine atayabilirsiniz.

Koddan buluta geçiş önerilerini görmek için:

Bulut için Defender portalında Öneriler sekmesine gidin.

Oluşturduğunuz kapsayıcının adını arayın. Ardından , Güncelleştir sözcüğünü içeren önerilerden birini açın.

Örnek depoyu kullandıysanız , Küme ayracı genişletme önerisini güncelleştir'i arayın.

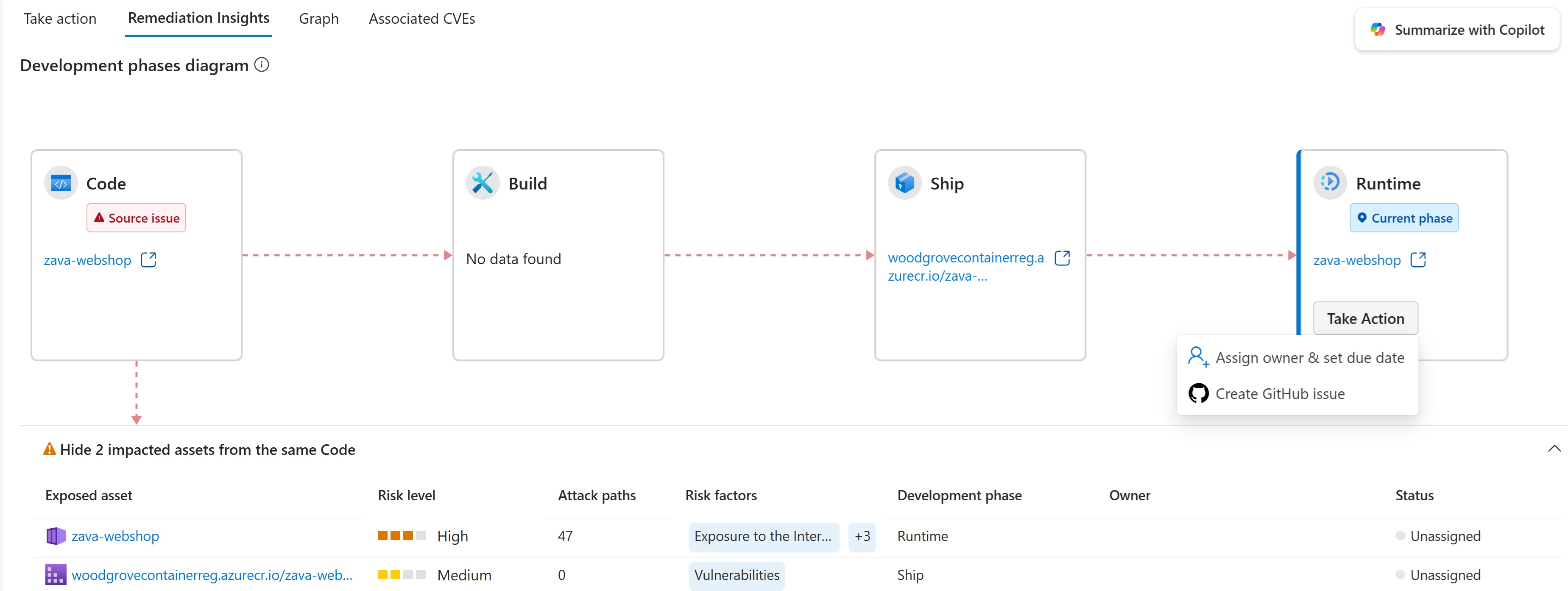

Düzeltme İçgörüleri sekmesine gidin ve koddan buluta diyagramı görüntüleyin. Diyagram, çalışan kapsayıcınızı kod deposundaki kapsayıcı görüntüsüne ve GitHub'daki kaynağın kod deposuna eşler.

Güvenlik uyarılarını görüntüleme

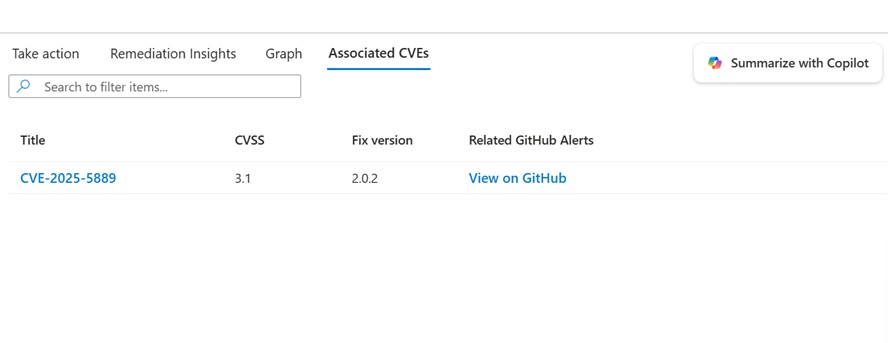

İlişkili CVE'ler sekmesini seçin. Bazı CVE kimliklerinin İlgili GitHub Uyarıları sütununda GitHub'da Görüntüle bağlantısı olduğuna dikkat edin.

İlgili GHAS güvenlik uyarısını açmak için bağlantıyı seçin.

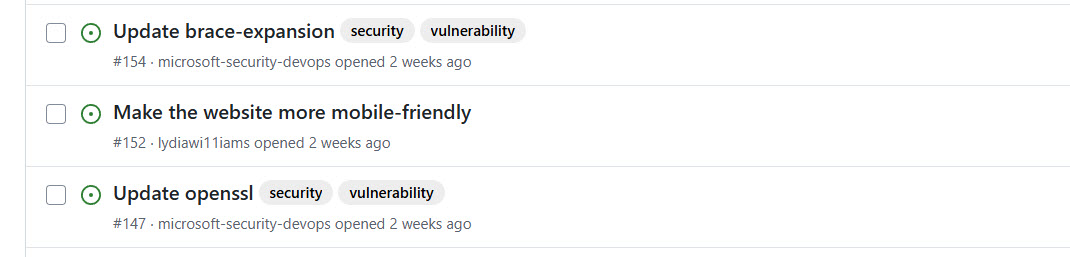

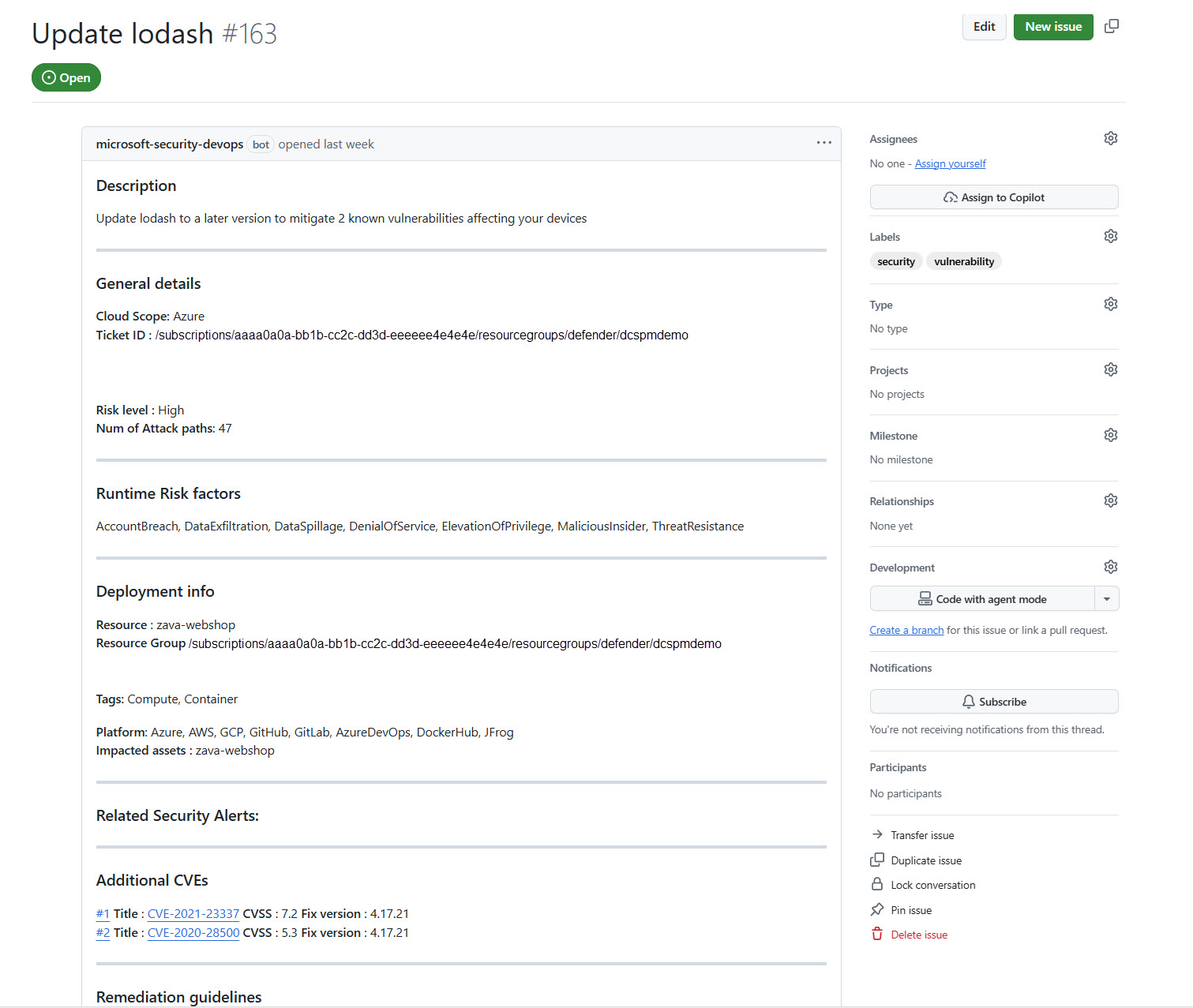

GitHub sorunu oluşturma

Güvenlik ve mühendislik ekipleri arasındaki döngünün kapatılması için, mühendislik ekibinin odaklanması gereken güvenlik sorunlarına öncelik veren bir GitHub sorunu oluşturabilirsiniz. Bu önceliklendirme, GHAS tarafından tespit edilmeyen ancak doğrudan bağımlılıkların parçası olmayan CVE kimlikleri için Defender for Cloud tarafından algılanan bulguları iletmeyi içerebilir. Bu bulgular temel görüntü, işletim sistemi veya NGINX gibi yazılımlardaki güvenlik açıklarını içerebilir.

GitHub sorunu, öneri kapsamında bulunan tüm CVE kimlikleriyle otomatik olarak oluşturulur. Öneri, Dependabot uyarı eşleşmelerinin varlığı veya yokluğunda ve kaynak depodaki diğer çalışma zamanı bağlamlarını da kapsayacak şekilde yapılır.

Sorunu atadığınızda, bulut için Defender portalında sorun durumu güncelleştirilir.

Etkili düzeltmeler yapın

GitHub tarafında GitHub Copilot lisansınız varsa Sorunu GitHub kodlama aracısının yardımıyla çözebilirsiniz:

- Soruna bir GitHub kodlama aracısı atayın.

- Oluşturulan düzeltmeyi gözden geçirin.

- Düzeltme makul görünüyorsa uygulayın.

- Bulut için Defender'ın sorun durumunu Kapalı olarak güncelleştirdiği gözlemleyin.