Kapsayıcılar için saldırı yolu analizi ve gelişmiş risk avcılığı

Saldırı yolu analizi, bulut güvenlik grafını tarayan graf tabanlı bir algoritmadır. Taramalar, saldırganların yüksek etkili varlıklarınıza ulaşmak için ortamınızı ihlal etmek için kullanabilecekleri açıklardan yararlanılabilir yolları kullanıma sunar. Saldırı yolu analizi, saldırı yollarını ortaya çıkarır ve saldırı yolunu bozan ve başarılı ihlali önleyen sorunları en iyi şekilde düzeltme konusunda önerilerde bulunur.

Saldırı yollarını, risk düzeyi, ad, ortam ve risk faktörleri, giriş noktası, hedef, etkilenen kaynaklar ve etkin önerilere göre sıralayarak araştırın ve araştırın. Kaynakta Analizler bulut güvenlik grafını keşfedin. İçgörü türlerine örnek olarak şunlar verilebilir:

- İnternet'e açık pod

- Ayrıcalıklı kapsayıcı

- Pod konak ağını kullanır

- Kapsayıcı görüntüsü uzaktan kod yürütmeye açık

Azure: Sahte güvenlik açığı olan kapsayıcı görüntüsü kullanarak saldırı yolunu ve güvenlik gezginini test etme

Saldırı yolları listesinde hiç giriş yoksa, sahte kapsayıcı görüntüsü kullanarak bu özelliği test edebilirsiniz. Testi ayarlamak için aşağıdaki adımları kullanın:

Gereksinim: Test edilen kapsamda bir Azure Container Registry (ACR) örneği.

Güvenlik açığı bulunan sahte bir görüntüyü Azure Container Registry'nize içeri aktarın:

Cloud Shell'de aşağıdaki komutu çalıştırın:

az acr import --name $MYACR --source DCSPMtesting.azurecr.io/mdc-mock-0001 --image mdc-mock-0001AKS kümeniz yoksa, yeni bir AKS kümesi oluşturmak için aşağıdaki komutu kullanın:

az aks create -n myAKSCluster -g myResourceGroup --generate-ssh-keys --attach-acr $MYACRAKS'niz ACR'nize bağlı değilse aşağıdaki Cloud Shell komut satırını kullanarak AKS örneğinizi seçili ACR'den görüntü çekmesi için işaret edin:

az aks update -n myAKSCluster -g myResourceGroup --attach-acr <acr-name>

Kümeyle çalışmak için Cloud Shell oturumunuzun kimliğini doğrula:

az aks get-credentials --subscription <cluster-suid> --resource-group <your-rg> --name <your-cluster-name>ngnix giriş denetleyicisini yükleyin:

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Aşağıdaki komutu çalıştırarak güvenlik açığı olan kapsayıcıyı İnternet'te kullanıma açmak için sahte güvenlik açığı olan görüntüyü dağıtın:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<your-image-uri> --set distribution=AZUREAşağıdaki adımları uygulayarak başarıyı doğrulayın:

- Mdc-dcspm-demo ad alanı olarak bir girdi arayın

- İş Yükleri-> Dağıtımlar sekmesinde, 3/3 ve dcspmcharts-ingress-nginx-controller 1/1 oluşturulan "pod" değerini doğrulayın.

- Hizmetlerde ve girişlerde> hizmet hizmeti, dcspmcharts-ingress-nginx-controller ve dcspmcharts-ingress-nginx-controller-admission arayın. Giriş sekmesinde, ip adresi ve nginx sınıfıyla bir giriş oluşturulduğunu doğrulayın.

Not

Yukarıdaki akışı tamamladıktan sonra sonuçların bulut güvenlik gezgininde ve saldırı yolunda görülmesi 24 saat kadar sürebilir.

Saldırı yolunu test ettikten sonra, Saldırı yolu analizi'ne giderek oluşturulan saldırı yolunu araştırın ve oluşturduğunuz saldırı yolunu arayın. Daha fazla bilgi için bkz . Saldırı yollarını tanımlama ve düzeltme.

AWS: Sahte bir güvenlik açığı olan kapsayıcı görüntüsü kullanarak saldırı yolunu ve güvenlik gezginini test etme

mdc-mock-0001 adlı bir ECR deposu oluşturma

AWS hesabınıza gidin ve Komut satırı veya programlı erişim'i seçin.

Bir komut satırı açın ve Seçenek 1: AWS ortam değişkenlerini ayarlama (Kısa vadeli kimlik bilgileri) seçeneğini belirleyin. AWS_ACCESS_KEY_ID, AWS_SECRET_ACCESS_KEY ve AWS_SESSION_TOKEN ortam değişkenlerinin kimlik bilgilerini kopyalayın.

Amazon ECR kayıt defterinizin kimlik doğrulama belirtecini almak için aşağıdaki komutu çalıştırın. değerini kayıt defterinizin bölgesiyle değiştirin

<REGION>. değerini AWS hesap kimliğiniz ile değiştirin<ACCOUNT>.aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.comAda göre güvenlik açığı olarak etiketlenmiş bir Docker görüntüsü oluşturun. Görüntünün adı mdc-mock-0001 dizesini içermelidir. Görüntüyü oluşturduktan sonra aşağıdaki komutla ECR kayıt defterinize gönderin (ve değerini AWS hesap kimliğiniz ve bölgenizle değiştirin

<ACCOUNT><REGION>):docker pull alpine docker tag alpine <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 docker push <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001EKS kümenize Bağlan ve sağlanan Helm grafiğini yükleyin. EKS kümenizle çalışacak şekilde yapılandırın

kubectl. Şu komutu çalıştırın (ve<your-cluster-name>değerini EKS küme bölgenizle ve adıyla değiştirin<your-region>):aws eks --region <your-region> update-kubeconfig --name <your-cluster-name>Yapılandırmayı doğrulayın. Komutunu çalıştırarak doğru yapılandırılıp yapılandırılmadığını

kubectlde kontrol edebilirsiniz:kubectl get nodesngnix giriş denetleyicisini yükleyin:

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Aşağıdaki Helm grafiğini yükleyin:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 --set distribution=AWS

Helm grafiği, saldırı yollarını çıkarsamak için kullanılabilecek kaynakları kümenize dağıtır. Ayrıca güvenlik açığı olan görüntüyü de içerir.

Not

Yukarıdaki akışı tamamladıktan sonra sonuçların bulut güvenlik gezgininde ve saldırı yolunda görülmesi 24 saat kadar sürebilir.

Saldırı yolunu test ettikten sonra, Saldırı yolu analizi'ne giderek oluşturulan saldırı yolunu araştırın ve oluşturduğunuz saldırı yolunu arayın. Daha fazla bilgi için bkz . Saldırı yollarını tanımlama ve düzeltme.

GCP: Sahte güvenlik açığı olan kapsayıcı görüntüsü kullanarak saldırı yolunu ve güvenlik gezginini test etme

GCP portalında Artifact Registry'yi arayın ve ardından mdc-mock-0001 adlı bir GCP deposu oluşturun

Görüntüyü deponuza göndermek için bu yönergeleri izleyin. Şu komutları çalıştırın:

docker pull alpine docker tag alpine <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001 docker push <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001GCP portalına gidin. Ardından Kubernetes Altyapısı>Kümeleri'ne gidin. Bağlan düğmesini seçin.

Bağlandıktan sonra Cloud Shell'de komutunu çalıştırın veya bağlantı komutunu kopyalayıp makinenizde çalıştırın:

gcloud container clusters get-credentials contra-bugbash-gcp --zone us-central1-c --project onboardingc-demo-gcp-1Yapılandırmayı doğrulayın. Komutunu çalıştırarak doğru yapılandırılıp yapılandırılmadığını

kubectlde kontrol edebilirsiniz:kubectl get nodesHelm grafiğini yüklemek için şu adımları izleyin:

Portaldaki Yapıt kayıt defteri'nin altında depoya gidin ve Özete göre çekme altında görüntü URI'sini bulun.

Helm grafiğini yüklemek için aşağıdaki komutu kullanın:

helm install dcspmcharts oci:/mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<IMAGE_URI> --set distribution=GCP

Helm grafiği, saldırı yollarını çıkarsamak için kullanılabilecek kaynakları kümenize dağıtır. Ayrıca güvenlik açığı olan görüntüyü de içerir.

Not

Yukarıdaki akışı tamamladıktan sonra sonuçların bulut güvenlik gezgininde ve saldırı yolunda görülmesi 24 saat kadar sürebilir.

Saldırı yolunu test ettikten sonra, Saldırı yolu analizi'ne giderek oluşturulan saldırı yolunu araştırın ve oluşturduğunuz saldırı yolunu arayın. Daha fazla bilgi için bkz . Saldırı yollarını tanımlama ve düzeltme.

Bulut güvenlik gezginiyle ilgili kapsayıcı duruşu sorunlarını bulma

Sorgular oluşturmak için aşağıdaki yollardan birini kullanabilirsiniz:

- Yerleşik bulut güvenlik gezgini şablonlarıyla riskleri keşfetme

- Bulut güvenlik gezgini ile özel sorgular oluşturma

Aşağıdaki bölümlerde, seçebileceğiniz veya oluşturabileceğiniz sorgu örneklerini sunuyoruz.

Bulut güvenlik gezgini şablonlarıyla riskleri keşfetme

Bulut için Defender genel bakış sayfasından bulut güvenlik gezginini açın.

Kubernetes için bazı hazır şablonlar görüntülenir. Şablonlardan birini seçin:

- Yüksek önem derecesinde güvenlik açıklarına sahip görüntüleri çalıştıran Azure Kubernetes podları

- Kubernetes ad alanları güvenlik açığı olan podlar içerir

Sorguyu aç'ı seçin; şablon sorguyu ekranın üst kısmında oluşturur. Sonuçları görüntülemek için Ara'yı seçin.

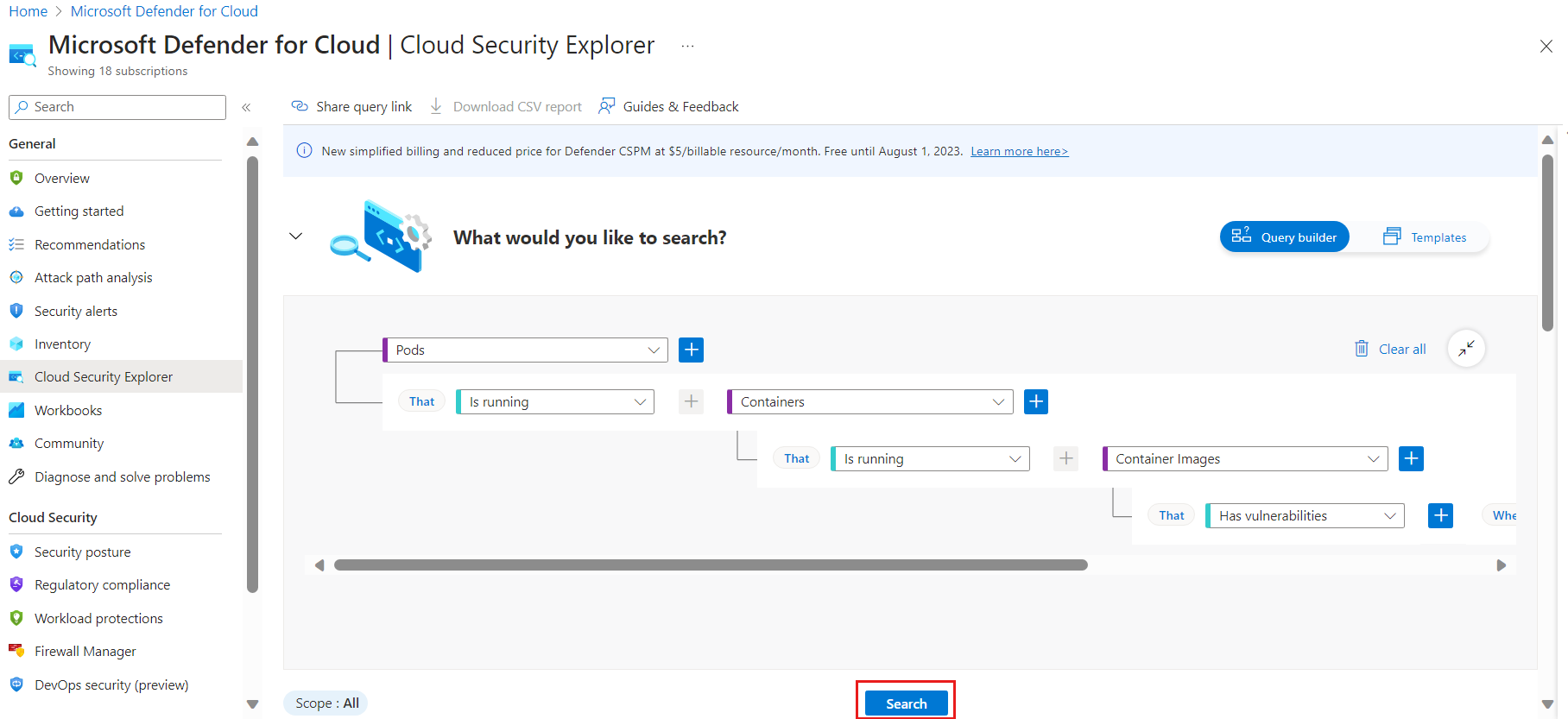

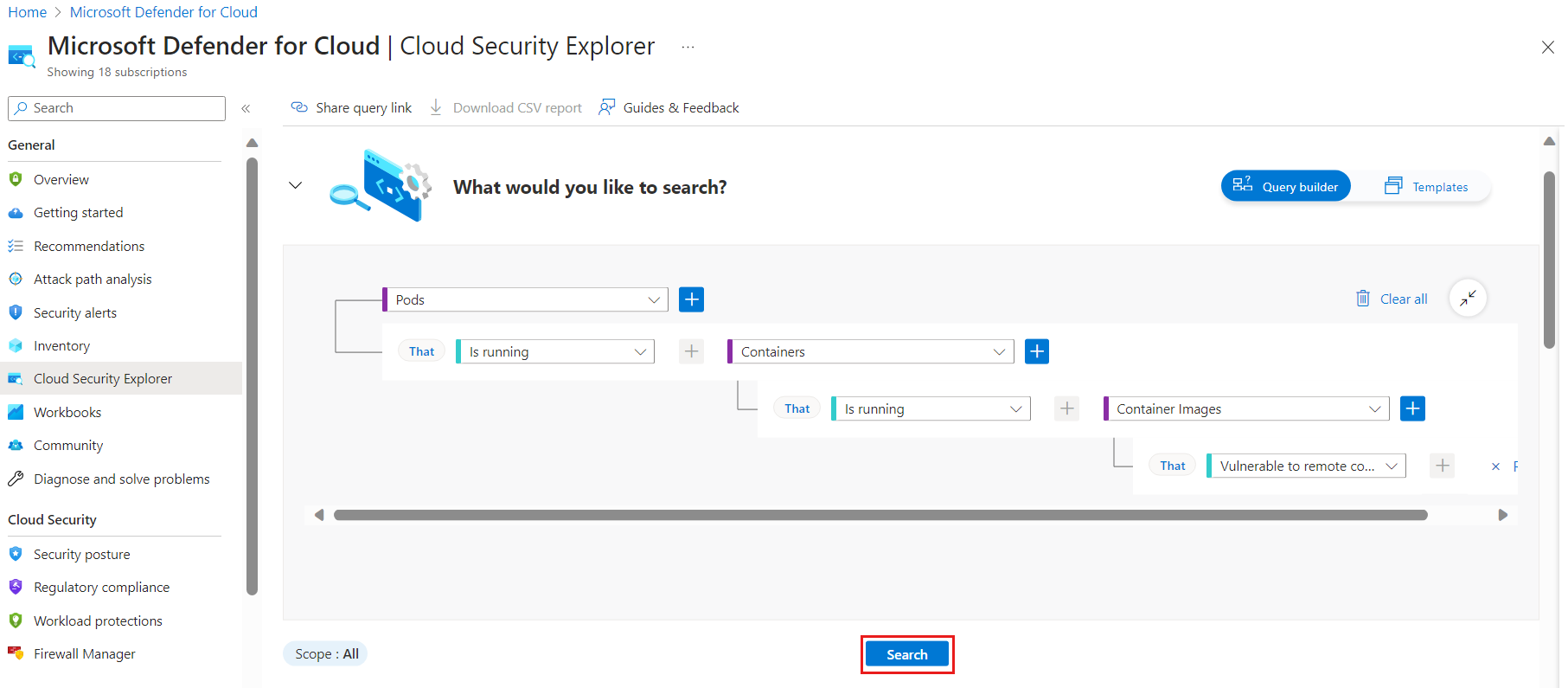

Bulut güvenlik gezgini ile özel sorgular oluşturma

Kendi özel sorgularınızı da oluşturabilirsiniz. Aşağıdaki örnekte, uzaktan kod yürütülmesine karşı savunmasız kapsayıcı görüntülerini çalıştıran podlar için arama gösterilmektedir.

Sonuçlar sorgunun altında listelenir.

Sonraki adımlar

- Bulut için Defender Defender planları hakkında daha fazla bilgi edinin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin