Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bulut için Microsoft Defender, AWS ortamlarınızda kimlik işlemleri, izin değişiklikleri ve diğer denetim düzlemi etkinliklerinin görünürlüğünü artırmak için AWS CloudTrail yönetim olaylarını toplayabilir.

CloudTrail alımı, Bulut için Defender'ın CIEM özelliklerine etkinlik tabanlı sinyaller ekler ve kimlik ve izin riski analizinin yalnızca yapılandırılmış kimlik yetkilendirmelerine değil, aynı zamanda gözlemlenen kullanıma da dayanmasına olanak sağlar.

CloudTrail alımı, Bulut Altyapısı Yetkilendirme Yönetimi'ni (CIEM) geliştirir ve kullanılmayan izinleri, yanlış yapılandırılmış rolleri, etkin olmayan kimlikleri ve olası ayrıcalık yükseltme yollarını belirlemeye yardımcı olur. Ayrıca yapılandırma kayması algılamayı, güvenlik önerilerini ve saldırı yolu analizini güçlendiren etkinlik bağlamı sağlar.

CloudTrail alımı, tek AWS hesapları ve merkezi günlük kaydı kullanan AWS Kuruluşları için kullanılabilir.

Önkoşullar

CloudTrail alımını etkinleştirmeden önce AWS hesabınızda şunların olduğundan emin olun:

Azure aboneliğinde Defender CSPM planı etkinleştirildi.

AWS CloudTrail'e erişim izni.

CloudTrail günlük dosyalarını depolayan Amazon S3 demetine erişim.

Bu bucket ile ilişkili Amazon SQS kuyruğu bildirimlerine erişim.

CloudTrail günlükleri şifrelenmişse AWS KMS anahtarlarına erişim.

Yeni bir iz sağlarken CloudTrail izlerini ve gerekli kaynakları oluşturma veya değiştirme izinleri.

CloudTrail, yönetim olaylarını günlüğe kaydedecek şekilde yapılandırıldı.

Uyarı

Microsoft Sentinel kullanıcıları: AWS CloudTrail günlüklerini Zaten Microsoft Sentinel'e aktardıysanız Bulut için Defender'da CloudTrail alımını etkinleştirmek Sentinel yapılandırmanızda güncelleştirmeler gerektirebilir. Sentinel bağlantılı AWS hesabını Bulut için Defender'a bağlama'yı izleyerek veri alımı çakışmalarını önlemek için güncelleştirilmiş iş akışını gözden geçirin.

Bulut için Microsoft Defender'da CloudTrail alımını yapılandırma

AWS hesabınız bağlandıktan sonra:

Azure portalınaoturum açın.

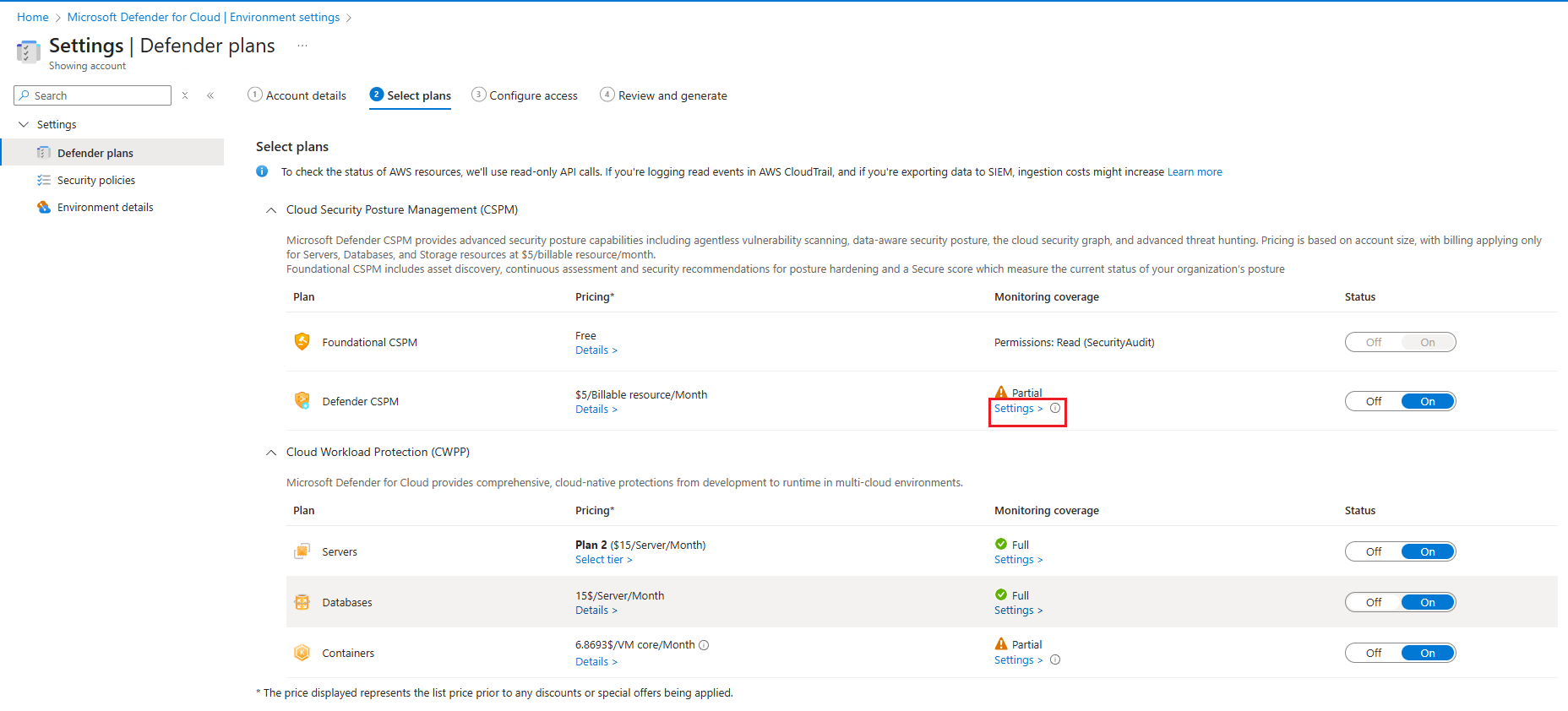

Bulut için Microsoft Defender>Ortam ayarlarıgidin.

AWS bağlayıcınızı seçin.

İzleme kapsamı'nın altında Ayarlar'ı açın.

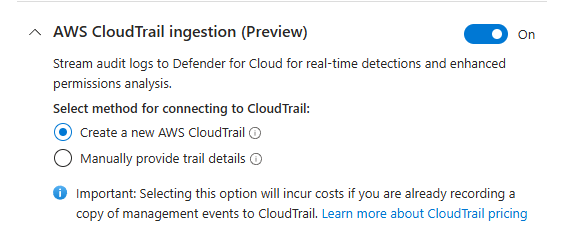

AWS CloudTrail (Önizleme) alımını etkinleştirin. Bu, CloudTrail yapılandırma seçeneklerini kurulum iş akışına ekler.

Mevcut bir CloudTrail iziyle tümleştirilip tümleştirilmeyeceğini veya yeni bir tane oluşturulup oluşturulmayacağını seçin:

Mevcut bir CloudTrail izini kullanmak için El ile iz ayrıntılarını sağlayın seçin.

- Mevcut yol ile ilişkili Amazon S3 kova ARN'sini ve SQS kuyruk ARN'sini sağlayın.

- İstenirse CloudFormation yığınını dağıtın veya güncelleştirin.

Uyarı

Mevcut bir izi seçtiğinizde, Defender for Cloud 90 güne kadar geçmiş CloudTrail yönetim olaylarının tek seferlik bir toplama işlemini gerçekleştirir. CloudTrail alımı devre dışı bırakılırsa, bu işlem sırasında toplanan geçmiş verileri kaldırılır. CloudTrail alımının yeniden etkinleştirilmesi yeni bir geçmiş veri toplama işlemini tetikler.

Yeni bir iz sağlamak için Yeni AWS CloudTrail oluştur'u seçin.

- İstendiğinde CloudFormation veya Terraform şablonunu dağıtın.

- Dağıtım tamamlandıktan sonra AWS konsolunda SQS kuyruğu ARN'sini bulun.

- Bulut için Defender'a dönün ve SQS ARN alanına SQS ARN'sini girin.

Bulut için Defender, CloudTrail verilerini nasıl kullanır?

Yapılandırmayı tamamladıktan sonra:

- AWS CloudTrail, YÖNETIM olaylarını AWS hesabınızdan kaydeder.

- Günlük dosyaları bir Amazon S3 kovasına yazılır.

- Amazon SQS, yeni günlükler kullanılabilir olduğunda bildirim gönderir.

- Bulut için Defender, günlük dosyası başvurularını almak için SQS kuyruğunun yoklamasını sağlar.

- Bulut için Defender günlük telemetrisini işler ve CIEM ve duruş içgörülerini zenginleştirir.

Hangi yönetim olaylarının yakalandığını değiştirmek için CloudTrail olay seçicilerini özelleştirebilirsiniz.

CloudTrail alımını doğrulama

CloudTrail telemetri verilerinin Bulut için Defender'a aktığını onaylamak için:

- S3 kovasının, Cloud Defender'a günlük dosyalarını okuma izni verdiğinden emin olun.

- SQS bildirimlerinin yeni günlük teslimleri için yapılandırıldığından emin olun.

- IAM rollerinin CloudTrail yapıtlarına ve şifrelenmiş nesnelere erişime izin vermesini onaylayın.

- Kurulumdan sonra Bulut için Defender önerilerini ve kimlik içgörülerini gözden geçirin.

CloudTrail teslim sıklığına ve olay hacmine bağlı olarak sinyallerin görünmesi zaman alabilir.