Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bulut için Microsoft Defender'daki Sunucular için Defender, tam zamanında makine erişimi özelliği sağlar.

Azure VM'lerinizi yetkisiz ağ erişimine karşı korumak için Bulut için Microsoft Defender tam zamanında erişimini kullanabilirsiniz. Çoğu zaman güvenlik duvarları, VM'lerinizi saldırılara karşı savunmasız bırakan izin kuralları içerir. JIT, VM'lerinize yalnızca erişim gerektiğinde, gerekli bağlantı noktalarında ve gereken süre boyunca erişim izni vermenizi sağlar.

Bu makalede, aşağıdakiler de dahil olmak üzere tam zamanında erişimi ayarlamayı ve kullanmayı öğreneceksiniz:

- Azure portalından veya program aracılığıyla VM'lerde tam zamanında etkinleştirme

- Azure portalından veya program aracılığıyla tam zamanında erişim etkinleştirilmiş bir VM'ye erişim isteme

- VM'lerinizin uygun şekilde güvenli hale getirildiğinden emin olmak için tam zamanında erişim etkinliğini denetleme

Önkoşullar

Sunucular için Microsoft Defender Plan 2 abonelikte etkinleştirilmelidir.

Desteklenen VM'ler: Azure Resource Manager aracılığıyla dağıtılan VM'ler, VM ile aynı sanal ağda Azure Güvenlik Duvarı korumalı VM'ler, AWS EC2 örnekleri (Önizleme)

Desteklenmeyen VM'ler: Klasik dağıtım modelleriyle dağıtılan VM'ler, Azure Güvenlik Duvarı Yöneticisi tarafından denetlenen Azure Güvenlik Duvarı tarafından korunan VM'ler

AWS VM'lerinizde tam zamanında erişim ayarlamak için AWS hesabınızı Bulut için Microsoft Defender bağlamanız gerekir.

JIT ilkesi için, hedeflenen VM adıyla birlikte ilke adı toplam 56 karakteri aşmamalıdır.

Reader ve SecurityReader izinlerine ihtiyacınız vardır, aksi halde özel bir rol JIT durumunu ve parametrelerini görüntüleyebilir.

Özel rol için tabloda özetlenen izinleri atayın. Vm'ye yalnızca JIT erişimi istemesi gereken kullanıcılar için en az ayrıcalıklı bir rol oluşturmak için Set-JitLeastPrivilegedRole betiğini kullanın.

Kullanıcı eylemi Ayar izinleri VM için JIT ilkesini yapılandırma veya düzenleme Role şu eylemleri atayın: - VM ile ilişkilendirilmiş bir aboneliğin (veya yalnızca API veya PowerShell kullanırken kaynak grubunun) kapsamında:

Microsoft.Security/locations/jitNetworkAccessPolicies/write - VM aboneliği kapsamında (veya YALNıZCA API veya PowerShell kullanılırken kaynak grubu):

Microsoft.Compute/virtualMachines/write

VM'ye JIT erişimi isteme Kullanıcıya şu eylemleri atayın: -

Microsoft.Security/locations/jitNetworkAccessPolicies/initiate/action -

Microsoft.Security/locations/jitNetworkAccessPolicies/*/read -

Microsoft.Compute/virtualMachines/read -

Microsoft.Network/networkInterfaces/*/read -

Microsoft.Network/publicIPAddresses/read

JIT ilkelerini okuma Kullanıcıya şu eylemleri atayın: Microsoft.Security/locations/jitNetworkAccessPolicies/readMicrosoft.Security/locations/jitNetworkAccessPolicies/initiate/actionMicrosoft.Security/policies/readMicrosoft.Security/pricings/readMicrosoft.Compute/virtualMachines/readMicrosoft.Network/*/read

Not

AWS için

Microsoft.Securityyalnızca izinler geçerlidir. Vm'ye yalnızca JIT erişimi istemesi gereken kullanıcılar için en az ayrıcalıklı bir rol oluşturmak için Set-JitLeastPrivilegedRole betiğini kullanın.- VM ile ilişkilendirilmiş bir aboneliğin (veya yalnızca API veya PowerShell kullanırken kaynak grubunun) kapsamında:

Bulut için Microsoft Defender kullanarak JIT VM erişimiyle çalışma

Bulut için Defender kullanabilir veya kendi özel seçeneklerinizle program aracılığıyla JIT VM erişimini etkinleştirebilir veya Azure sanal makinelerinden varsayılan, sabit kodlanmış parametrelerle JIT'yi etkinleştirebilirsiniz.

Tam zamanında VM erişimi , VM'lerinizi şu şekilde gruplandırılır:

-

Yapılandırıldı - Tam zamanında VM erişimini destekleyecek şekilde yapılandırılmış VM'ler ve şunu gösterir:

- son yedi gün içinde onaylanan JIT isteklerinin sayısı

- son erişim tarihi ve saati

- yapılandırılan bağlantı ayrıntıları

- son kullanıcı

- Yapılandırılmadı - JIT etkinleştirilmemiş vm'ler, ancak JIT'yi destekleyebilir. Bu VM'ler için JIT'yi etkinleştirmenizi öneririz.

-

Desteklenmeyen - JIT'yi desteklemeyen VM'ler:

- Eksik ağ güvenlik grubu (NSG) veya Azure Güvenlik Duvarı - JIT için NSG'nin yapılandırılması veya güvenlik duvarı yapılandırması (veya her ikisi) gerekir

- Klasik VM - JIT, Azure Resource Manager aracılığıyla dağıtılan VM'leri destekler.

- Diğer - JIT çözümü, aboneliğin veya kaynak grubunun güvenlik ilkesinde devre dışı bırakılır.

Bulut için Microsoft Defender'den VM'lerinizde JIT'yi etkinleştirme

Bulut için Defender JIT VM erişimini etkinleştirebilir ve yapılandırabilirsiniz.

İş yükü korumalarını açın ve gelişmiş korumalarda Tam zamanında VM erişimi'ni seçin.

Yapılandırılmamış sanal makineler sekmesinde, JIT ile korunacak VM'leri işaretleyin ve VM'lerde JIT'yi etkinleştir'i seçin.

JIT VM erişim sayfası açılır ve korumayı öneren Bulut için Defender bağlantı noktaları listelenir:

- 22 - SSH

- 3389 - RDP

- 5985 - WinRM

- 5986 - WinRM

JIT erişimini özelleştirmek için:

Ekle'yi seçin.

Düzenlemek veya diğer bağlantı noktalarını girmek için listedeki bağlantı noktalarından birini seçin. Her bağlantı noktası için şunları ayarlayabilirsiniz:

- Protokol - İstek onaylandığında bu bağlantı noktasında izin verilen protokol

- İzin verilen kaynak IP'ler - İstek onaylandığında bu bağlantı noktasında izin verilen IP aralıkları

- Maksimum istek süresi - Belirli bir bağlantı noktasının açılabilmesi için en uzun süre penceresi

Tamam'ı seçin.

Bağlantı noktası yapılandırmasını kaydetmek için Kaydet'i seçin.

Bulut için Defender kullanarak JIT özellikli bir VM'de JIT yapılandırmasını düzenleme

Vm'nin tam zamanında yapılandırmasını değiştirmek için bu VM için korumak üzere yeni bir bağlantı noktası ekleyebilir ve yapılandırabilir veya zaten korunan bir bağlantı noktasıyla ilgili diğer ayarları değiştirebilirsiniz.

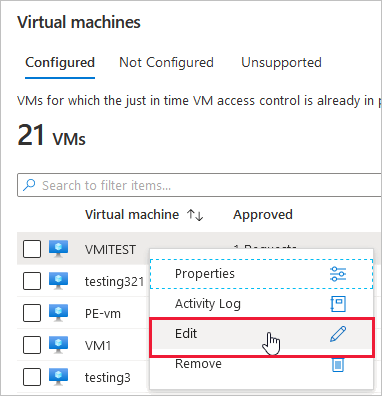

Vm için mevcut JIT kurallarını düzenlemek için:

İş yükü korumalarını açın ve gelişmiş korumalarda Tam zamanında VM erişimi'ni seçin.

Yapılandırılan sanal makineler sekmesinde bir VM'ye sağ tıklayın ve Düzenle'yi seçin.

JIT VM erişim yapılandırmasında bağlantı noktası listesini düzenleyebilir veya Yeni özel bağlantı noktası ekle'yi seçebilirsiniz.

Bağlantı noktalarını düzenlemeyi bitirdiğinizde Kaydet'i seçin.

Bulut için Microsoft Defender'dan JIT özellikli bir VM'ye erişim isteme

Vm'de JIT etkinleştirildiğinde, vm'ye bağlanmak için erişim istemeniz gerekir. JIT'yi nasıl etkinleştirdiğinize bakılmaksızın desteklenen yollarla erişim isteyebilirsiniz.

Tam zamanında VM erişimi sayfasında Yapılandırılan sekmesini seçin.

Erişmek istediğiniz VM'leri seçin:

Bağlantı Ayrıntıları sütunundaki simge, JIT'nin ağ güvenlik grubunda mı yoksa güvenlik duvarında mı etkinleştirildiğini gösterir. Her ikisinde de etkinse yalnızca güvenlik duvarı simgesi görüntülenir.

Bağlantı Ayrıntıları sütunu, vm'ye erişebilen kullanıcıyı ve bağlantı noktalarını gösterir.

Erişim iste'yi seçin. Erişim iste penceresi açılır.

Erişim iste altında, her VM için açmak istediğiniz bağlantı noktalarını, bağlantı noktasının açılmasını istediğiniz kaynak IP adreslerini ve bağlantı noktalarını açmak için zaman penceresini seçin.

Bağlantı noktalarını aç'ı seçin.

Not

Erişim isteyen bir kullanıcı bir ara sunucu arkasındaysa, ara sunucusunun IP adresi aralığını girebilirsiniz.

JIT VM erişimiyle çalışmanın diğer yolları

Azure sanal makineleri

Azure sanal makinelerinden VM'lerinizde JIT'yi etkinleştirme

Vm'de JIT'yi Azure portalının Azure sanal makineleri sayfalarından etkinleştirebilirsiniz.

İpucu

Vm'de JIT zaten etkinleştirilmişse, VM yapılandırma sayfasında JIT'nin etkinleştirildiği gösterilir. Ayarları görüntülemek ve değiştirmek için bağlantıyı kullanarak JIT VM erişim sayfasını Bulut için Defender açabilirsiniz.

JIT ile korumak istediğiniz sanal makineyi seçin.

Menüde Yapılandırma'yı seçin.

Tam zamanında erişim'in altında Tam zamanında erişimi etkinleştir'i seçin.

Varsayılan olarak, VM için tam zamanında erişim şu ayarları kullanır:

- Windows makineleri

- RDP bağlantı noktası: 3389

- İzin verilen en yüksek erişim: Üç saat

- İzin verilen kaynak IP adresleri: Tümü

- Linux makineleri

- SSH bağlantı noktası: 22

- İzin verilen en yüksek erişim: Üç saat

- İzin verilen kaynak IP adresleri: Tümü

- Windows makineleri

Bu değerlerden herhangi birini düzenlemek veya JIT yapılandırmanıza daha fazla bağlantı noktası eklemek için Bulut için Microsoft Defender tam zamanında sayfasını kullanın:

Bulut için Defender menüsünden Tam zamanında VM erişimi'ni seçin.

Yapılandırılan sekmesinde, bağlantı noktası eklemek istediğiniz VM'ye sağ tıklayın ve Düzenle'yi seçin.

JIT VM erişim yapılandırması altında, zaten korunan bir bağlantı noktasının mevcut ayarlarını düzenleyebilir veya yeni bir özel bağlantı noktası ekleyebilirsiniz.

Bağlantı noktalarını düzenlemeyi bitirdiğinizde Kaydet'i seçin.

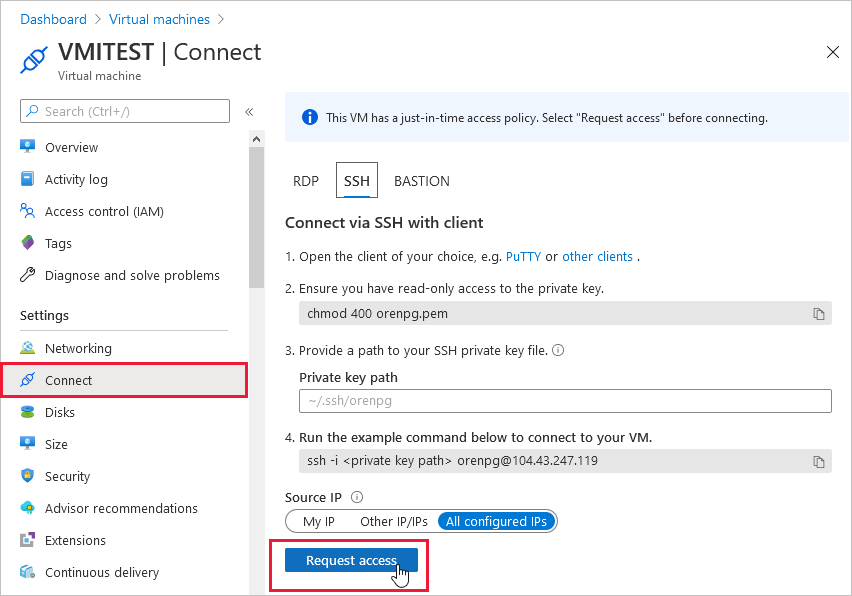

Azure sanal makinesinin bağlantı sayfasından JIT özellikli bir VM'ye erişim isteme

Vm'de JIT etkinleştirildiğinde, vm'ye bağlanmak için erişim istemeniz gerekir. JIT'yi nasıl etkinleştirdiğinize bakılmaksızın desteklenen yollarla erişim isteyebilirsiniz.

Azure sanal makinelerinden erişim istemek için:

Azure portalında sanal makine sayfalarını açın.

Bağlanmak istediğiniz VM'yi seçin ve Bağlan sayfasını açın.

Azure, JIT'nin bu VM'de etkinleştirilip etkinleştirilmediğini denetler.

VM için JIT etkinleştirilmediyse etkinleştirmeniz istenir.

JIT etkinleştirildiyse erişim isteğinde bulunmak için erişim isteğinde bulunup bu VM için yapılandırılmış ip, zaman aralığı ve bağlantı noktaları seçin.

Not

Azure Güvenlik Duvarı tarafından korunan bir VM için istek onaylandıktan sonra, Bulut için Defender kullanıcıya VM'ye bağlanmak için kullanılacak uygun bağlantı ayrıntılarını (DNAT tablosundan bağlantı noktası eşlemesi) sağlar.

PowerShell

PowerShell kullanarak VM'lerinizde JIT'yi etkinleştirme

PowerShell'den tam zamanında VM erişimini etkinleştirmek için resmi Bulut için Microsoft Defender PowerShell cmdlet'ini Set-AzJitNetworkAccessPolicykullanın.

Örnek - Aşağıdaki kurallarla belirli bir VM'de tam zamanında VM erişimini etkinleştirin:

- 22 ve 3389 bağlantı noktalarını kapatma

- Onaylanan istek başına açılabilmesi için her biri için en fazla 3 saat zaman aralığı ayarlayın

- Erişim isteyen kullanıcının kaynak IP adreslerini denetlemesine izin ver

- Erişim isteyen kullanıcının onaylı tam zamanında erişim isteği üzerine başarılı bir oturum oluşturmasına izin ver

Aşağıdaki PowerShell komutları bu JIT yapılandırmasını oluşturur:

Bir VM için tam zamanında VM erişim kurallarını barındıran bir değişken atayın:

$JitPolicy = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"}, @{ number=3389; protocol="*"; allowedSourceAddressPrefix=@("*"); maxRequestAccessDuration="PT3H"})})VM tam zamanında VM erişim kurallarını bir diziye ekleyin:

$JitPolicyArr=@($JitPolicy)Seçili VM'de tam zamanında VM erişim kurallarını yapılandırın:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArrVm belirtmek için -Name parametresini kullanın. Örneğin, vm1 ve VM2 olmak üzere iki farklı VM için JIT yapılandırmasını oluşturmak için şunu kullanın:

Set-AzJitNetworkAccessPolicy -Name VM1veSet-AzJitNetworkAccessPolicy -Name VM2.

PowerShell kullanarak JIT özellikli VM'ye erişim isteme

Aşağıdaki örnekte, 22 numaralı bağlantı noktası, belirli bir IP adresi ve belirli bir süre için belirli bir VM'ye tam zamanında VM erişim isteği görebilirsiniz:

PowerShell'de aşağıdaki komutları çalıştırın:

VM isteği erişim özelliklerini yapılandırın:

$JitPolicyVm1 = (@{ id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME"; ports=(@{ number=22; endTimeUtc="2020-07-15T17:00:00.3658798Z"; allowedSourceAddressPrefix=@("IPV4ADDRESS")})})VM erişim isteği parametrelerini bir diziye ekleyin:

$JitPolicyArr=@($JitPolicyVm1)İstek erişimini gönderme (1. adımdaki kaynak kimliğini kullanın)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

PowerShell cmdlet belgelerinde daha fazla bilgi edinin.

REST API

REST API kullanarak VM'lerinizde JIT'yi etkinleştirme

Tam zamanında VM erişimi özelliği Bulut için Microsoft Defender API aracılığıyla kullanılabilir. Yapılandırılmış VM'ler hakkında bilgi almak, yenilerini eklemek, VM'ye erişim istemek ve daha fazlası için bu API'yi kullanın.

Daha fazla bilgi için bkz . JIT ağ erişim ilkeleri.

REST API kullanarak JIT özellikli bir VM'ye erişim isteme

Tam zamanında VM erişimi özelliği Bulut için Microsoft Defender API aracılığıyla kullanılabilir. Yapılandırılmış VM'ler hakkında bilgi almak, yenilerini eklemek, VM'ye erişim istemek ve daha fazlası için bu API'yi kullanın.

Daha fazla bilgi için bkz . JIT ağ erişim ilkeleri.

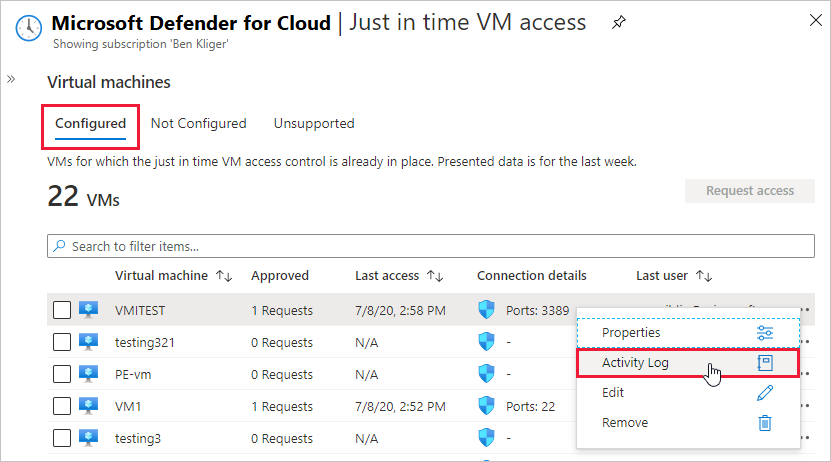

Bulut için Defender'de JIT erişim etkinliğini denetleme

Günlük araması kullanarak VM etkinlikleriyle ilgili içgörüler elde edebilirsiniz. Günlükleri görüntülemek için:

Tam zamanında VM erişiminden Yapılandırılan sekmesini seçin.

Denetlemek istediğiniz VM için satırın sonundaki üç nokta menüsünü açın.

Menüden Etkinlik Günlüğü'nü seçin.

Etkinlik günlüğü, zaman, tarih ve abonelikle birlikte bu VM için önceki işlemlerin filtrelenmiş bir görünümünü sağlar.

Günlük bilgilerini indirmek için CSV olarak indir'i seçin.