Kiracı genelinde görünürlük verme ve isteme

Genel Yönetici istrator'ın Microsoft Entra rolüne sahip bir kullanıcının kiracı genelinde sorumlulukları olabilir, ancak Bulut için Microsoft Defender kuruluş genelindeki bilgileri görüntülemek için Azure izinlerine sahip olmayabilir. Microsoft Entra rol atamaları Azure kaynaklarına erişim vermediğinden izin yükseltmesi gereklidir.

Kendinize kiracı genelinde izinler verme

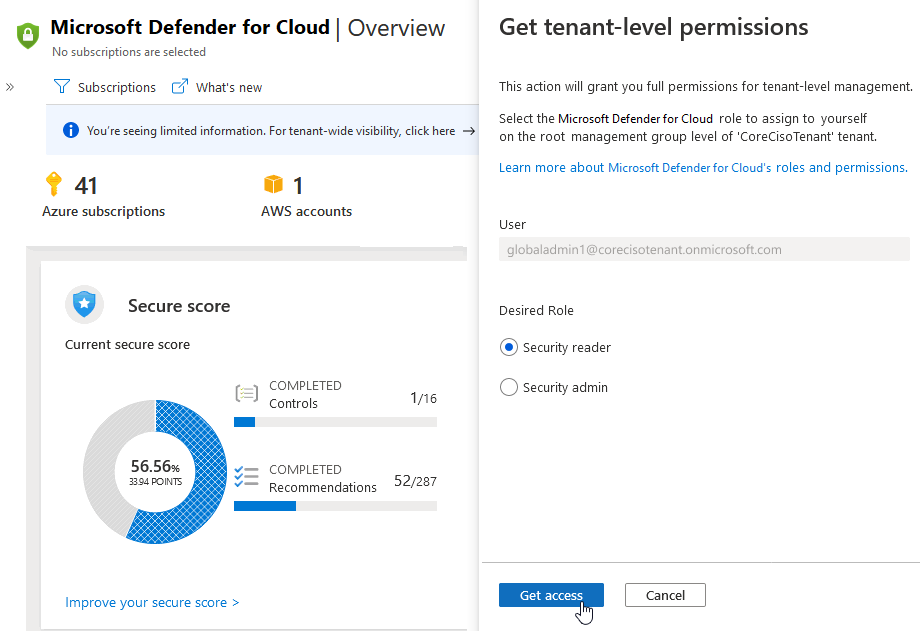

Kendinize kiracı düzeyinde izinler atamak için:

Kuruluşunuz Kaynak erişimini Microsoft Entra Privileged Identity Management (PIM) veya başka bir PIM aracıyla yönetiyorsa, genel yönetici rolünün kullanıcı için etkin olması gerekir.

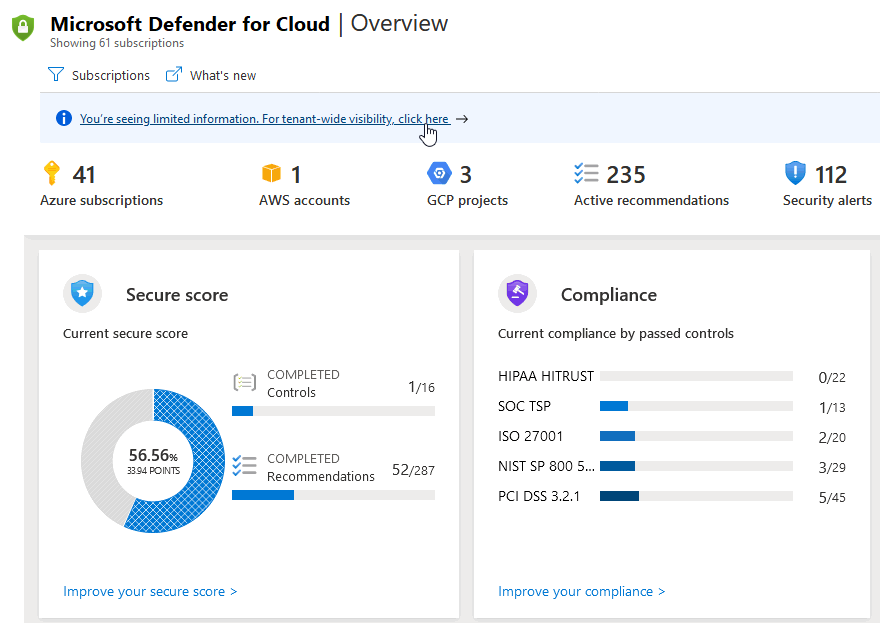

Kiracının kök yönetim grubunda ataması olmayan bir Genel Yönetici istrator kullanıcısı olarak, Bulut için Defender Genel Bakış sayfasını açın ve başlıkta kiracı genelinde görünürlük bağlantısını seçin.

Atanacak yeni Azure rolünü seçin.

İpucu

Genel olarak, kök düzeyde ilkeler uygulamak için Güvenlik Yönetici rolü gerekirken, Güvenlik Okuyucusu kiracı düzeyinde görünürlük sağlamak için yeterli olacaktır. Bu roller tarafından verilen izinler hakkında daha fazla bilgi için Bkz. Güvenlik Yönetici yerleşik rol açıklaması veya Güvenlik Okuyucusu yerleşik rol açıklaması.

Bulut için Defender özgü bu roller arasındaki farklar için Roller ve izin verilen eylemler'deki tabloya bakın.

Kuruluş genelinde görünüm, kiracının kök yönetim grubu düzeyinde roller vererek elde edilir.

Azure portalında oturumu kapatın ve yeniden oturum açın.

Yükseltilmiş erişiminiz olduğunda, Microsoft Entra kiracınızın altındaki tüm aboneliklerde görünürlük sahibi olduğunuzu doğrulamak için Bulut için Microsoft Defender açın veya yenileyin.

Kendinize kiracı düzeyinde izinler atama işlemi, sizin için otomatik olarak birçok işlem gerçekleştirir:

Kullanıcının izinleri geçici olarak yükseltilir.

Yeni izinler kullanılarak, kullanıcı kök yönetim grubunda istenen Azure RBAC rolüne atanır.

Yükseltilmiş izinler kaldırılır.

Microsoft Entra yükseltme işlemi hakkında daha fazla bilgi için bkz . Tüm Azure aboneliklerini ve yönetim gruplarını yönetmek için erişimi yükseltme.

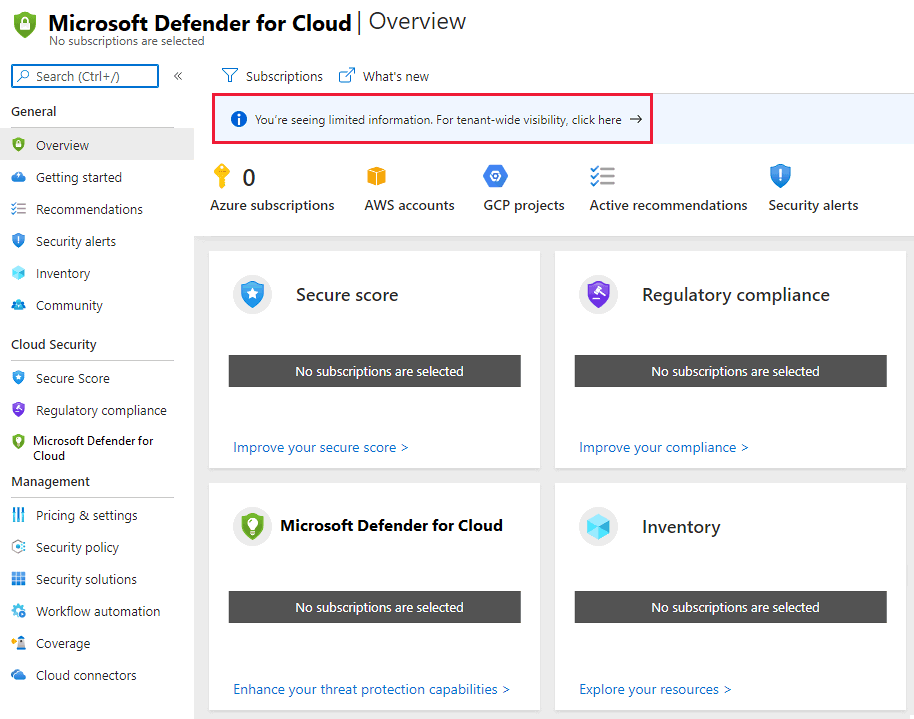

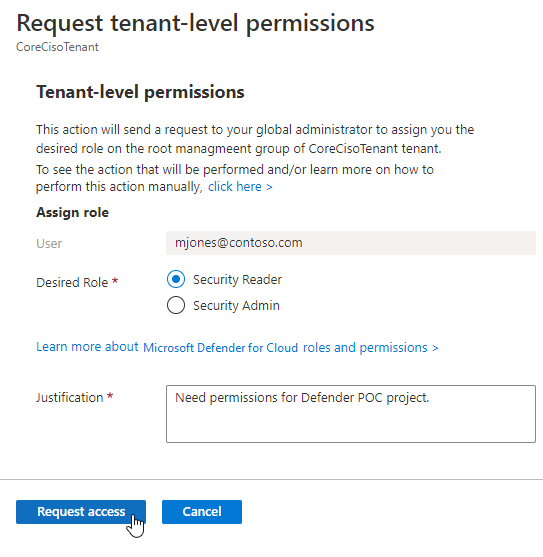

Kiracınız yetersiz olduğunda kiracı genelinde izin isteme

Bulut için Defender gittiğinizde, görünümünüzün sınırlı olduğu konusunda sizi uyaran bir başlık görebilirsiniz. Bu başlığı görürseniz, kuruluşunuzun genel yöneticisine bir istek göndermek için başlığı seçin. İstekte, atanmak istediğiniz rolü ekleyebilirsiniz ve genel yönetici hangi rolün verileceğine karar verir.

Bu istekleri kabul etmek veya reddetmek genel yöneticinin kararıdır.

Önemli

Her yedi günde bir yalnızca bir istek gönderebilirsiniz.

Genel yöneticinizden yükseltilmiş izinler istemek için:

Azure portalından Bulut için Microsoft Defender açın.

"Sınırlı bilgi görüyorsunuz" başlığı varsa seçin.

Ayrıntılı istek formunda, istediğiniz rolü ve bu izinlere neden ihtiyacınız olduğunu gerekçelendirin.

Erişim iste'yi seçin.

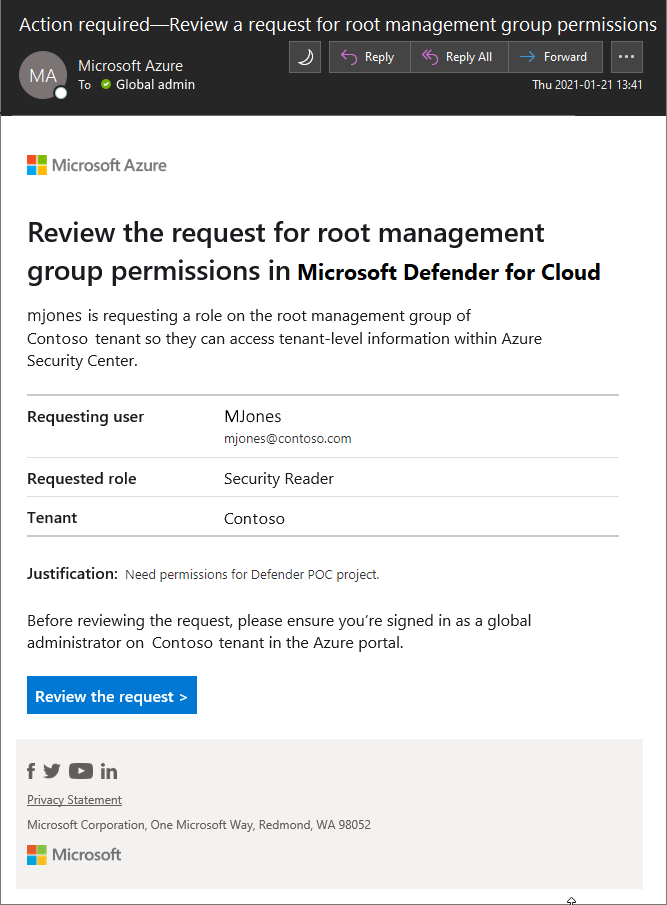

Genel yöneticiye bir e-posta gönderilir. E-posta, isteği onaylayacakları veya reddedebilecekleri Bulut için Defender bağlantısını içerir.

Genel yönetici İsteği gözden geçir'i seçtikten ve işlemi tamamladıktan sonra, karar istekte bulunan kullanıcıya e-postayla gönderilir.

Sonraki adımlar

aşağıdaki ilgili sayfada Bulut için Defender izinleri hakkında daha fazla bilgi edinin:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin