Bulut için Microsoft Defender sorun giderme kılavuzu

Bu kılavuz, kuruluşların Bulut için Microsoft Defender ile ilgili sorunları gidermesi gereken BT uzmanlarına, bilgi güvenliği analistlerine ve bulut yöneticilerine yöneliktir.

İpucu

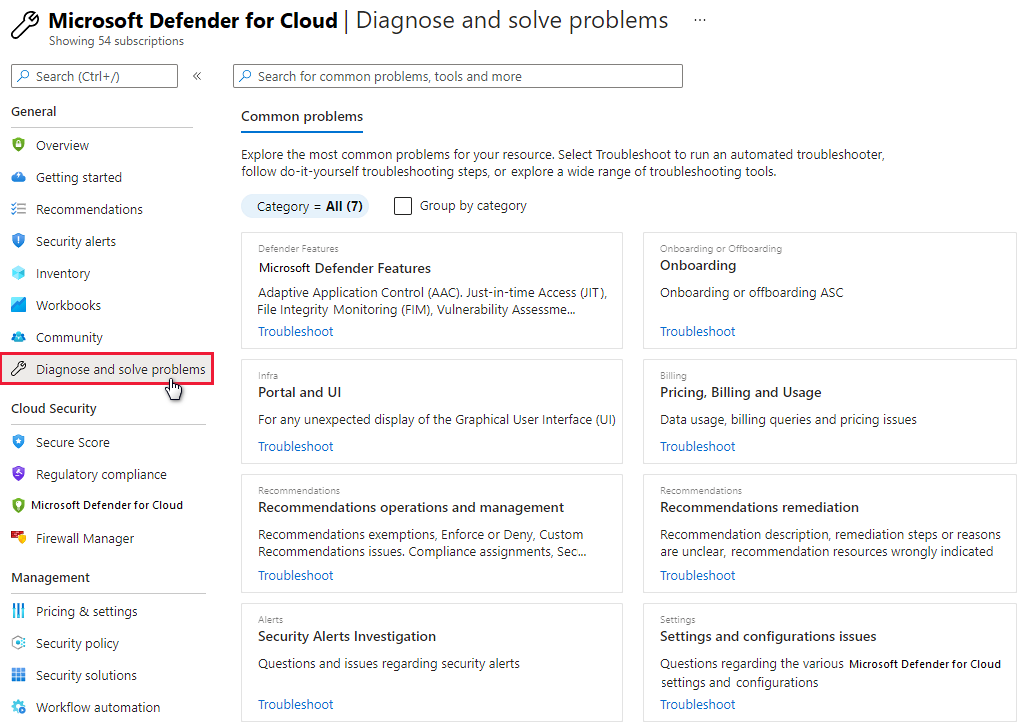

Bir sorunla karşılaştığınızda veya destek ekibimizden tavsiye almanız gerektiğinde, Azure portalının Sorunları tanılama ve çözme bölümü çözüm aramak için iyi bir yerdir.

Sorunları araştırmak için denetim günlüğünü kullanma

Sorun giderme bilgileri için aranacak ilk yer, başarısız olan bileşenin denetim günlüğüdür . Denetim günlüğünde aşağıdaki gibi ayrıntıları görebilirsiniz:

- Hangi işlemlerin gerçekleştirildiği.

- İşlemi başlatandır.

- İşlemin ne zaman oluştuğu.

- İşlemin durumu.

Denetim günlüğü, kaynaklarınızda gerçekleştirilen tüm yazma işlemlerini (PUT, POST, DELETE) içerir, ancak okuma işlemlerini (GET) içermez.

Bağlayıcılarla ilgili sorunları giderme

Bulut için Defender, Amazon Web Services (AWS) hesaplarından ve Google Cloud Platform (GCP) projelerinden izleme verilerini toplamak için bağlayıcıları kullanır. Bağlayıcılarla ilgili sorun yaşıyorsanız veya AWS veya GCP'den veri görmüyorsanız aşağıdaki sorun giderme ipuçlarını gözden geçirin.

Yaygın bağlayıcı sorunları için ipuçları

- Bağlayıcıyla ilişkilendirilmiş aboneliğin Azure portalının Dizinler + abonelikler bölümünde yer alan abonelik filtresinde seçili olduğundan emin olun.

- Güvenlik bağlayıcısı üzerinde standartlar atanmalıdır. Denetlemek için soldaki Bulut için Defender menüden Ortam ayarları'na gidin, bağlayıcıyı seçin ve ardından Ayarlar'ı seçin. Hiçbir standart atanmamışsa, standartları atama izniniz olup olmadığını denetlemek için üç noktayı seçin.

- Azure Kaynak Grafı'da bir bağlayıcı kaynağı bulunmalıdır. Denetlemek için aşağıdaki Kaynak Grafı sorgusunu kullanın:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Kontrol düzlemi için tehdit algılama uyarıları alabilmeniz için AWS veya GCP bağlayıcısı üzerinde Kubernetes denetim günlüklerini göndermenin etkinleştirildiğinden emin olun.

- Microsoft Defender algılayıcısının ve Azure Arc özellikli Kubernetes uzantılarının Azure İlkesi Amazon Elastic Kubernetes Service (EKS) ve Google Kubernetes Engine (GKE) kümelerinize başarıyla yüklendiğinden emin olun. Aracıyı aşağıdaki Bulut için Defender önerileriyle doğrulayabilir ve yükleyebilirsiniz:

- EKS kümelerinde Azure Arc için Microsoft Defender uzantısı yüklü olmalıdır

- GKE kümelerinde Azure Arc için Microsoft Defender uzantısı yüklü olmalıdır

- Azure Arc özellikli Kubernetes kümelerinde Azure İlkesi uzantısı yüklü olmalıdır

- GKE kümelerinde Azure İlkesi uzantısı yüklü olmalıdır

- AWS veya GCP bağlayıcısını silmeyle ilgili sorunlarla karşılaşıyorsanız kilidiniz olup olmadığını denetleyin. Azure etkinlik günlüğündeki bir hata bir kilidin varlığıyla ilgili ipucu verebilir.

- İş yüklerinin AWS hesabında veya GCP projesinde mevcut olup olmadığını denetleyin.

AWS bağlayıcısı sorunları için ipuçları

- CloudFormation şablonu dağıtımının başarıyla tamamlandığından emin olun.

- AWS kök hesabı oluşturulduktan sonra en az 12 saat bekleyin.

- EKS kümelerinin Azure Arc özellikli Kubernetes'e başarıyla bağlandığından emin olun.

- Bulut için Defender AWS verilerini görmüyorsanız, Bulut için Defender veri göndermek için gereken AWS kaynaklarının AWS hesabında bulunduğundan emin olun.

API çağrılarının AWS'ye maliyet etkisi

AWS tek veya yönetim hesabınızı eklediğinizde, Bulut için Defender'deki bulma hizmeti ortamınızda anında bir tarama başlatır. Bulma hizmeti, Azure'ın güvenliğine yardımcı olduğu tüm kaynakları almak için çeşitli hizmet uç noktalarına API çağrıları yürütür.

Bu ilk taramadan sonra hizmet, ekleme sırasında yapılandırdığınız aralıkta ortamınızı düzenli aralıklarla taramaya devam eder. AWS'de, hesaba yapılan her API çağrısı CloudTrail kaynağına kaydedilmiş bir arama olayı oluşturur. CloudTrail kaynağı maliyete neden olur. Fiyatlandırma ayrıntıları için Amazon AWS sitesindeki AWS CloudTrail Fiyatlandırma sayfasına bakın.

CloudTrail'inizi GuardDuty'a bağladıysanız ilişkili maliyetlerden de siz sorumlu olursunuz. Bu maliyetleri Amazon AWS sitesindeki GuardDuty belgelerinde bulabilirsiniz.

Yerel API çağrılarının sayısını alma

Bulut için Defender çağrı sayısını almanın iki yolu vardır:

- Mevcut bir Athena tablosunu kullanın veya yeni bir tablo oluşturun. Daha fazla bilgi için bkz . Amazon AWS sitesindeki AWS CloudTrail günlüklerini sorgulama.

- Mevcut bir olay veri deposu kullanın veya yeni bir tane oluşturun. Daha fazla bilgi için bkz . Amazon AWS sitesinde AWS CloudTrail Lake ile çalışma.

Her iki yöntem de AWS CloudTrail günlüklerini sorgulamayı kullanır.

Çağrı sayısını almak için Athena tablosuna veya olay veri deposuna gidin ve gereksinimlerinize göre aşağıdaki önceden tanımlanmış sorgulardan birini kullanın. değerini Athena tablosunun veya olay veri deposunun kimliğiyle değiştirin <TABLE-NAME> .

genel API çağrılarının sayısını Bulut için Defender göre listeleyin:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Güne göre toplanan Bulut için Defender genel API çağrılarının sayısını listeleyin:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Olay adına göre toplanan Bulut için Defender genel API çağrılarının sayısını listeleyin:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameBölgeye göre toplanan Bulut için Defender genel API çağrılarının sayısını listeleyin:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

GCP bağlayıcısı sorunları için ipuçları

- GCP Cloud Shell betiğinin başarıyla tamamlandığından emin olun.

- GKE kümelerinin Azure Arc özellikli Kubernetes'e başarıyla bağlandığından emin olun.

- Azure Arc uç noktalarının güvenlik duvarı izin verilenler listesinde olduğundan emin olun. GCP bağlayıcısı, gerekli ekleme dosyalarını getirmek için bu uç noktalara API çağrıları yapar.

- GCP projelerinin ekleme işlemi başarısız olursa, ekleme işlemi için hizmet sorumlusunu oluşturma iznine ve Microsoft Entra iznine sahip

compute.regions.listolduğunuzdan emin olun. GCP kaynaklarınınWorkloadIdentityPoolId,WorkloadIdentityProviderIdveServiceAccountEmailkaynaklarının GCP projesinde oluşturulduğundan emin olun.

Defender API'sini GCP'ye çağırır

GCP tek projenizi veya kuruluşunuzu eklediğinizde, Bulut için Defender içindeki bulma hizmeti ortamınızda anında bir tarama başlatır. Bulma hizmeti, Azure'ın güvenliğine yardımcı olduğu tüm kaynakları almak için çeşitli hizmet uç noktalarına API çağrıları yürütür.

Bu ilk taramadan sonra hizmet, ekleme sırasında yapılandırdığınız aralıkta ortamınızı düzenli aralıklarla taramaya devam eder.

Bulut için Defender yürütülen yerel API çağrılarının sayısını almak için:

Günlük Günlüğü>Gezgini'ne gidin.

Tarihleri istediğiniz gibi filtreleyin (örneğin, 1d).

Bulut için Defender yürütülen API çağrılarını göstermek için şu sorguyu çalıştırın:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Zaman içindeki çağrı sayısını görmek için histograma bakın.

Log Analytics aracısının sorunlarını giderme

Bulut için Defender verileri toplamak ve depolamak için Log Analytics aracısını kullanır. Bu makaledeki bilgiler, Log Analytics aracısına geçiş sonrasındaki Bulut için Defender işlevselliği temsil eder.

Uyarı türleri şunlardır:

- Sanal Makine Davranış Analizi (VMBA)

- Ağ analizi

- Azure SQL Veritabanı ve Azure Synapse Analytics analizi

- Bağlamsal bilgiler

Uyarı türüne bağlı olarak, aşağıdaki kaynakları kullanarak bir uyarıyı araştırmak için gerekli bilgileri toplayabilirsiniz:

- Windows'da sanal makine (VM) olay görüntüleyicisindeki güvenlik günlükleri

- Linux'ta denetim daemon'ı (

auditd) - Saldırı kaynağındaki Azure etkinlik günlükleri ve etkin tanılama günlükleri

Uyarı açıklaması ve ilgi düzeyiyle ilgili geri bildirimde bulunabilirsiniz. Uyarıya gidin, Bu Yararlı Mıydı düğmesini seçin, nedeni seçin ve ardından geri bildirimi açıklamak için bir açıklama girin. Uyarılarımızı geliştirmek için bu geri bildirim kanalını düzenli olarak takip ediyoruz.

Log Analytics aracı işlemlerini ve sürümlerini denetleme

Azure İzleyici gibi Bulut için Defender de Azure sanal makinelerinizden güvenlik verilerini toplamak için Log Analytics aracısını kullanır. Veri toplamayı etkinleştirdikten ve aracıyı hedef makineye HealthService.exe doğru yükledikten sonra işlem çalışıyor olmalıdır.

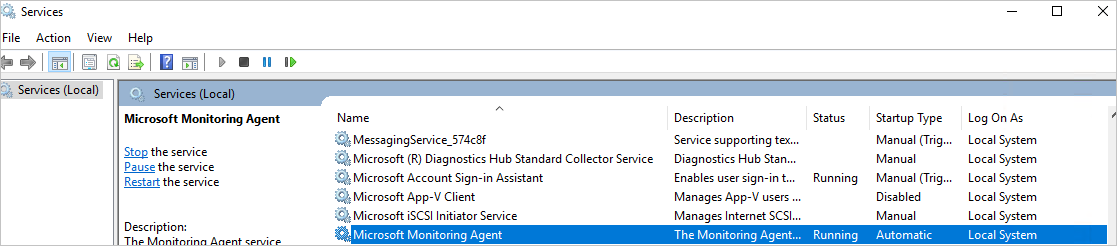

Log Analytics aracı hizmetinin çalıştığından emin olmak için hizmetler yönetim konsolunu (services.msc) açın.

Aracının hangi sürümüne sahip olduğunuzu görmek için Görev Yöneticisi'ni açın. İşlemler sekmesinde Log Analytics aracı hizmetini bulun, sağ tıklayın ve özellikler'i seçin. Ayrıntılar sekmesinde dosya sürümünü arayın.

Log Analytics aracısı için yükleme senaryolarını denetleme

Log Analytics aracısını bilgisayarınıza yüklerken farklı sonuçlar üretebilen iki yükleme senaryosu vardır. Desteklenen senaryolar şunlardır:

Aracı Bulut için Defender tarafından otomatik olarak yüklenir: Uyarıları Bulut için Defender ve günlük aramasında görüntüleyebilirsiniz. Kaynağın ait olduğu aboneliğin güvenlik ilkesinde yapılandırdığınız e-posta adresinde e-posta bildirimleri alırsınız.

Azure'da bulunan bir VM'ye el ile yüklenen aracı: Bu senaryoda, Şubat 2017'den önce el ile indirilen ve yüklenen aracıları kullanıyorsanız, uyarıları yalnızca çalışma alanının ait olduğu aboneliğe filtrelediğinizde Bulut için Defender portalında görüntüleyebilirsiniz. Kaynağın ait olduğu aboneliğe filtre eklerseniz hiçbir uyarı görmezsiniz. Çalışma alanının ait olduğu aboneliğin güvenlik ilkesinde yapılandırdığınız e-posta adresinde e-posta bildirimleri alırsınız.

Filtreleme sorununu önlemek için aracının en son sürümünü indirdiğinizden emin olun.

Aracı için ağ bağlantısı sorunlarını izleme

Aracıların Bulut için Defender bağlanması ve bu kaynaklara kaydolması için Azure ağ kaynakları için DNS adreslerine ve ağ bağlantı noktalarına erişimi olmalıdır. Bu erişimi etkinleştirmek için şu eylemleri gerçekleştirin:

- Ara sunucu kullandığınızda, aracı ayarlarında uygun ara sunucu kaynaklarının doğru yapılandırıldığından emin olun.

- Ağ güvenlik duvarlarınızı Log Analytics'e erişime izin vermek için yapılandırın.

Azure ağ kaynakları şunlardır:

| Aracı kaynağı | Bağlantı noktası | HTTPS İncelemeyi atla |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Yes |

*.oms.opinsights.azure.com |

443 | Yes |

*.blob.core.windows.net |

443 | Yes |

*.azure-automation.net |

443 | Yes |

Log Analytics aracısını eklerken sorun yaşıyorsanız Operations Management Suite ekleme sorunlarını giderme makalesini okuyun.

Hatalı çalışan kötü amaçlı yazılımdan koruma sorunlarını giderme

Konuk aracısı, Microsoft Kötü Amaçlı Yazılımdan Koruma uzantısının yaptığı her şeyin üst işlemidir. Konuk aracısı işlemi başarısız olduğunda, konuk aracısının alt işlemi olarak çalışan Microsoft Kötü Amaçlı Yazılımdan Koruma koruması da başarısız olabilir.

İşte bazı sorun giderme ipuçları:

- Hedef VM özel bir görüntüden oluşturulduysa, VM'yi oluşturanın bir konuk aracı yüklediğinden emin olun.

- Hedef bir Linux VM ise kötü amaçlı yazılımdan koruma uzantısının Windows sürümünü yükleme başarısız olur. Linux konuk aracısı belirli işletim sistemi ve paket gereksinimlerine sahiptir.

- VM konuk aracısının eski bir sürümüyle oluşturulduysa, eski aracı otomatik olarak yeni sürüme güncelleştiremeyebilir. Kendi görüntülerinizi oluştururken her zaman konuk aracının en son sürümünü kullanın.

- Bazı üçüncü taraf yönetim yazılımları konuk aracısını devre dışı bırakabilir veya belirli dosya konumlarına erişimi engelleyebilir. SANAL makinenizde üçüncü taraf yönetim yazılımı yüklüyse kötü amaçlı yazılımdan koruma aracısının dışlama listesinde olduğundan emin olun.

- Güvenlik duvarı ayarlarının ve bir ağ güvenlik grubunun konuk aracısına gelen ve gelen ağ trafiğini engellemediğinden emin olun.

- Hiçbir erişim denetim listesinin disk erişimini engellemediğinden emin olun.

- Konuk aracısının düzgün çalışması için yeterli disk alanına ihtiyacı var.

Varsayılan olarak, Microsoft Kötü Amaçlı Yazılımdan Koruma kullanıcı arabirimi devre dışıdır. Ancak Azure Resource Manager VM'lerinde Microsoft Kötü Amaçlı Yazılımdan Koruma kullanıcı arabirimini etkinleştirebilirsiniz.

Panoyu yüklemeyle ilgili sorunları giderme

İş yükü koruma panosunu yüklerken sorunlarla karşılaşırsanız, abonelikte Bulut için Defender ilk etkinleştiren kullanıcının ve veri toplamayı açmak isteyen kullanıcının abonelikte Sahip veya Katkıda Bulunan rolüne sahip olduğundan emin olun. Bu durumda, abonelikte Okuyucu rolüne sahip kullanıcılar panoyu, uyarıları, önerileri ve ilkeyi görebilir.

Azure DevOps kuruluşunda bağlayıcı sorunlarını giderme

Azure DevOps kuruluşunuzu ekleyemezseniz aşağıdaki sorun giderme ipuçlarını deneyin:

Azure portalının önizleme olmayan bir sürümünü kullandığınızdan emin olun; yetkilendirme adımı Azure önizleme portalında çalışmaz.

Erişimi yetkilerken hangi hesapta oturum açtığınızı bilmeniz önemlidir çünkü bu, sistemin ekleme için kullandığı hesap olacaktır. Hesabınız aynı e-posta adresiyle ilişkilendirilebilir ancak farklı kiracılarla da ilişkilendirilebilir. Doğru hesap/kiracı bileşimini seçtiğinizden emin olun. Bileşimi değiştirmeniz gerekiyorsa:

Azure DevOps profili sayfanızda açılan menüyü kullanarak başka bir hesap seçin.

Doğru hesap/kiracı bileşimini seçtikten sonra, Bulut için Defender Ortam ayarları'na gidin ve Azure DevOps bağlayıcınızı düzenleyin. Bağlayıcıyı doğru hesap/kiracı bileşimiyle güncelleştirmek için yeniden kimlik doğrulaması yapın. Ardından açılan menüde doğru kuruluş listesini görmeniz gerekir.

Eklemek istediğiniz Azure DevOps kuruluşunda Proje Koleksiyonu Yöneticisi rolüne sahip olduğunuzdan emin olun.

Azure DevOps kuruluşunda OAuth iki durumlu düğmesi aracılığıyla Üçüncü taraf uygulama erişiminin Açık olduğundan emin olun. OAuth erişimini etkinleştirme hakkında daha fazla bilgi edinin.

Microsoft desteğine başvurma

Bulut için Defender için sorun giderme bilgilerini Bulut için Defender Soru-Cevap sayfasında da bulabilirsiniz.

Daha fazla yardıma ihtiyacınız varsa Azure portalında yeni bir destek isteği açabilirsiniz. Yardım + destek sayfasında Destek isteği oluştur'u seçin.

Ayrıca bkz.

- Bulut için Defender'da güvenlik uyarılarını yönetmeyi ve yanıtlamayı öğrenin.

- Bulut için Defender'da uyarı doğrulama hakkında bilgi edinin.

- Bulut için Defender kullanma hakkında sık sorulan soruları gözden geçirin.