Eğitim

Modül

Kullanıcı deneyimi ayarlarını yapılandırma - Training

Sanal masaüstü, kullanıcılara genellikle çoklu oturum açma çözümüyle atanan VM'lerine kolay ve sorunsuz erişim sağlar.

Bu tarayıcı artık desteklenmiyor.

En son özelliklerden, güvenlik güncelleştirmelerinden ve teknik destekten faydalanmak için Microsoft Edge’e yükseltin.

Önemli

IoT için Defender artık merkezi izleme ve algılayıcı yönetimi için Microsoft bulut hizmetlerini veya mevcut BT altyapısını kullanmanızı önerir ve 1 Ocak 2025'te şirket içi yönetim konsolunu kullanımdan kaldırmayı planlıyor.

Daha fazla bilgi için bkz . Hibrit veya hava ile eşlenen OT sensör yönetimini dağıtma.

IoT için Microsoft Defender, OT ağ algılayıcısında ve şirket içi yönetim konsolunda şirket içi kullanıcı erişimini yönetmeye yönelik araçlar sağlar. Azure kullanıcıları Azure RBAC kullanılarak Azure abonelik düzeyinde yönetilir.

Bu makalede, şirket içi kullanıcıların doğrudan şirket içi yönetim konsolunda nasıl yönetileceğini açıklanmaktadır.

Varsayılan olarak, her şirket içi yönetim konsolu, sorun giderme ve kurulum için gelişmiş araçlara erişimi olan ayrıcalıklı destek ve cyberx kullanıcıları ile birlikte yüklenir.

Şirket içi yönetim konsolunu ilk kez ayarlarken, bu ayrıcalıklı kullanıcılardan biriyle oturum açın, Yönetici rolüne sahip bir ilk kullanıcı oluşturun ve ardından güvenlik analistleri ve salt okunur kullanıcılar için ek kullanıcılar oluşturun.

Daha fazla bilgi için bkz . Şirket içi yönetim konsoluna OT izleme yazılımını yükleme ve Varsayılan ayrıcalıklı şirket içi kullanıcılar.

Bu yordam, şirket içi yönetim konsolu için yeni kullanıcıların nasıl oluşturulacağını açıklar.

Önkoşullar: Bu yordam destek ve cyberx kullanıcıları ile Yönetici rolüne sahip tüm kullanıcılar için kullanılabilir.

Kullanıcı eklemek için:

Şirket içi yönetim konsolunda oturum açın ve Kullanıcılar>+ Kullanıcı ekle'yi seçin.

Kullanıcı oluştur'u seçin ve aşağıdaki değerleri tanımlayın:

| Veri Akışı Adı | Açıklama |

|---|---|

| Kullanıcı adı | Bir kullanıcı adı girin. |

| E-posta | Kullanıcının e-posta adresini girin. |

| Ad | Kullanıcının adını girin. |

| Soyadı | Kullanıcının soyadını girin. |

| Rol | Bir kullanıcı rolü seçin. Daha fazla bilgi için bkz . Şirket içi kullanıcı rolleri. |

| Uzak Siteler Erişim Grubu | Yalnızca şirket içi yönetim konsolu için kullanılabilir. Kullanıcıyı tüm genel erişim gruplarına atamak için Tümü'ne veya yalnızca belirli bir gruba atamak için Belirli'ye tıklayın ve ardından açılan listeden grubu seçin. Daha fazla bilgi için bkz . Şirket içi kullanıcılar için genel erişim izni tanımlama. |

| Parola | Kullanıcı türünü (Yerel veya Active Directory Kullanıcısı) seçin. Yerel kullanıcılar için kullanıcı için bir parola girin. Parola gereksinimleri şunlardır: - En az sekiz karakter - Hem küçük hem de büyük harfli alfabetik karakterler - En az bir sayı - En az bir simge |

İpucu

Active Directory ile tümleştirme, kullanıcı gruplarını belirli izin düzeyleriyle ilişkilendirmenize olanak tanır. Active Directory kullanarak kullanıcı oluşturmak istiyorsanız, önce şirket içi yönetim konsolunda Active Directory'yi yapılandırın ve ardından bu yordama dönün.

Bitirdiğinizde Kaydet'i seçin.

Yeni kullanıcınız eklenir ve algılayıcı Kullanıcılar sayfasında listelenir.

Bir kullanıcıyı düzenlemek için, düzenlemek istediğiniz kullanıcının Düzenle ![]() düğmesini seçin ve istediğiniz değerleri gerektiği gibi değiştirin.

düğmesini seçin ve istediğiniz değerleri gerektiği gibi değiştirin.

Bir kullanıcıyı silmek için silmek istediğiniz kullanıcının Sil![]() düğmesini seçin.

düğmesini seçin.

Bu yordam, Yönetici kullanıcıların yerel kullanıcı parolalarını nasıl değiştirebileceğini açıklar. Yönetici kullanıcılar parolaları kendileri veya diğer Güvenlik Analisti veya Salt Okunur kullanıcılar için değiştirebilir. Ayrıcalıklı kullanıcılar kendi parolalarını ve Yönetici kullanıcıların parolalarını değiştirebilir.

İpucu

Ayrıcalıklı bir kullanıcı hesabına erişimi kurtarmanız gerekiyorsa bkz . Şirket içi yönetim konsoluna ayrıcalıklı erişimi kurtarma.

Önkoşullar: Bu yordam yalnızca destek veya cyberx kullanıcıları ya da Yönetici rolüne sahip kullanıcılar için kullanılabilir.

Şirket içi yönetim konsolunda bir kullanıcının parolasını sıfırlamak için:

Şirket içi yönetim konsolunda oturum açın ve Kullanıcılar'ı seçin.

Kullanıcılar sayfasında, parolasının değiştirilmesi gereken kullanıcıyı bulun.

Bu kullanıcı satırının sağında Düzenle ![]() düğmesini seçin.

düğmesini seçin.

Görüntülenen Kullanıcıyı düzenle bölmesinde, ekranı aşağı kaydırarak Parolayı değiştir bölümüne gelin. Yeni parolayı girin ve onaylayın.

Parolalar en az 16 karakter olmalı, küçük ve büyük harf karakterlerini, sayıları ve şu simgelerden birini içermelidir: #%*+,-./:=?@[]^_{}~

İşiniz bittiğinde Güncelleştir'i seçin.

Bu yordamda, bir şirket içi yönetim konsolunda destek veya cyberx kullanıcı parolasının nasıl kurtarıldığı açıklanır. Daha fazla bilgi için bkz . Varsayılan ayrıcalıklı şirket içi kullanıcılar.

Önkoşullar: Bu yordam yalnızca destek ve cyberx kullanıcıları tarafından kullanılabilir.

Şirket içi yönetim konsoluna ayrıcalıklı erişimi kurtarmak için:

Şirket içi yönetim konsolunuzda oturum açmaya başlayın. Oturum açma ekranında, Kullanıcı adı ve Parola alanlarının altında Parola kurtarma'yı seçin.

Parola Kurtarma iletişim kutusunda açılan menüden CyberX veya Destek'i seçin ve panoya görüntülenen benzersiz tanımlayıcı kodunu kopyalayın.

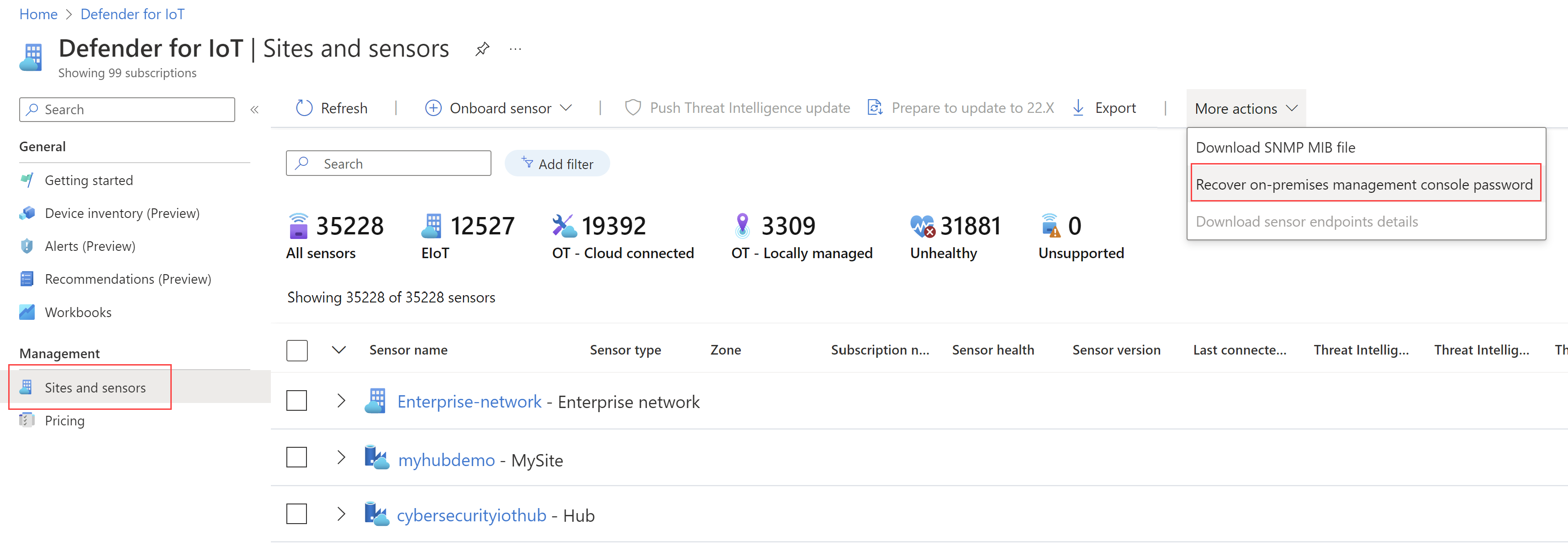

Azure portalında IoT Siteleri ve algılayıcılar için Defender sayfasına gidin. Şirket içi yönetim konsolunuzu açık tutarak Azure portalını yeni bir tarayıcı sekmesinde veya penceresinde açmak isteyebilirsiniz.

Azure portalı ayarları >Dizinleri + abonelikler bölümünde algılayıcılarınızın IoT için Defender'a eklendiği aboneliği seçtiğinizden emin olun.

Siteler ve algılayıcılar sayfasında Diğer Eylemler açılan menüsünü >Şirket içi yönetim konsolu parolasını kurtar'ı seçin.

Açılan Kurtar iletişim kutusunda, şirket içi yönetim konsolunuzdan panoya kopyaladığınız benzersiz tanımlayıcıyı girin ve Kurtar'ı seçin. password_recovery.zip dosyası otomatik olarak indirilir.

Azure portalından indirilen tüm dosyalar güven kökü tarafından imzalanarak makinelerinizin yalnızca imzalı varlıkları kullanması sağlanır.

Şirket içi yönetim konsolu sekmesinde, Parola kurtarma iletişim kutusunda Karşıya Yükle'yi seçin. Azure portalından indirdiğiniz password_recovery.zip dosyasını karşıya yüklemeye göz atın.

Not

Dosyanın geçersiz olduğunu belirten bir hata iletisi görüntülenirse, Azure portalı ayarlarınızda yanlış bir abonelik seçmiş olabilirsiniz.

Azure'a dönün ve üst araç çubuğundaki ayarlar simgesini seçin. Dizinler + abonelikler sayfasında, algılayıcılarınızın IoT için Defender'a eklendiği aboneliği seçtiğinizden emin olun. Ardından Azure'daki adımları tekrarlayarak password_recovery.zip dosyasını indirin ve yeniden şirket içi yönetim konsoluna yükleyin.

İleri'yi seçin. Seçili kullanıcı için kullanmanız için şirket içi yönetim konsolunuz için sistem tarafından oluşturulan bir parola görüntülenir. Parolayı bir daha gösterilmeyacağından not edin.

Şirket içi yönetim konsolunuzda oturum açmak için yeniden İleri'yi seçin.

Şirket içi yönetim konsolunuzla Active Directory arasında şu tümleştirmeyi yapılandırın:

Örneğin, Salt Okunur erişim atamak istediğiniz çok sayıda kullanıcınız olduğunda ve bu izinleri grup düzeyinde yönetmek istediğinizde Active Directory'yi kullanın.

Daha fazla bilgi için bkz . Algılayıcılarda ve şirket içi yönetim konsollarında Microsoft Entra ID desteği.

Önkoşullar: Bu yordam yalnızca destek ve cyberx kullanıcıları veya Yönetici rolüne sahip tüm kullanıcılar için kullanılabilir.

Active Directory ile tümleştirmek için:

Şirket içi yönetim konsolunuzda oturum açın ve Sistem Ayarları'nı seçin.

Ekranı aşağı kaydırarak sağ taraftaki Yönetim konsolu tümleştirmeleri alanına gelin ve Active Directory'yi seçin.

Active Directory Tümleştirmesi Etkin seçeneğini belirleyin ve bir Active Directory sunucusu için aşağıdaki değerleri girin:

| Alan | Açıklama |

|---|---|

| Etki Alanı Denetleyicisi FQDN | Tam etki alanı adı (FQDN), LDAP sunucunuzda göründüğü gibi. Örneğin, host1.subdomain.contoso.com adresini girin. FQDN kullanarak tümleştirmeyle ilgili bir sorunla karşılaşırsanız DNS yapılandırmanızı denetleyin. Tümleştirmeyi ayarlarken FQDN yerine LDAP sunucusunun açık IP'sini de girebilirsiniz. |

| Etki Alanı Denetleyicisi Bağlantı Noktası | LDAP'nizin yapılandırıldığı bağlantı noktası. |

| Birincil Etki Alanı | gibi subdomain.contoso.cometki alanı adı ve ardından LDAP yapılandırmanız için bağlantı türünü seçin. Desteklenen bağlantı türleri şunlardır: LDAPS/NTLMv3 (önerilen), LDAP/NTLMv3 veya LDAP/SASL-MD5 |

| Active Directory Grupları | Listelenen her izin düzeyine gerektiğinde bir Active Directory grubu eklemek için + Ekle'yi seçin. Bir grup adı girdiğinizde, grup adını LDAP sunucusundaki Active Directory yapılandırmanızda tanımlandığı şekilde girdiğinizden emin olun. Ardından, Active Directory'den yeni algılayıcı kullanıcıları oluştururken bu grupları kullandığınızdan emin olun. Desteklenen izin düzeyleri Salt okunur, Güvenlik Analisti, Yönetici ve Güvenilen Etki Alanları'dır. Grupları, diğer Active Directory gruplarından ayrı bir satırda Güvenilen uç noktalar olarak ekleyin. Güvenilen etki alanı eklemek için, etki alanı adını ve güvenilen etki alanının bağlantı türünü ekleyin. Güvenilen uç noktaları yalnızca kullanıcılar altında tanımlanan kullanıcılar için yapılandırabilirsiniz. |

Başka bir sunucu eklemek ve değerlerini gerektiği gibi girmek için + Sunucu Ekle'yi seçin ve işiniz bittiğinde Kaydet'i seçin.

Önemli

LDAP parametreleri girilirken:

Örneğin:

Şirket içi yönetim konsolu kullanıcıları için erişim grubu kuralları oluşturun.

Şirket içi yönetim konsolu kullanıcıları için Active Directory grupları yapılandırıyorsanız, her Active Directory grubu için bir erişim grubu kuralı da oluşturmanız gerekir. Active Directory kimlik bilgileri, ilgili erişim grubu kuralı olmayan şirket içi yönetim konsolu kullanıcıları için çalışmaz.

Daha fazla bilgi için bkz . Şirket içi kullanıcılar için genel erişim izni tanımlama.

Büyük kuruluşlar genellikle genel kuruluş yapılarını temel alan karmaşık bir kullanıcı izinleri modeline sahiptir. IoT için şirket içi Defender kullanıcılarınızı yönetmek için iş birimlerini, bölgeleri ve siteleri temel alan genel bir iş topolojisi kullanmanızı ve ardından bu varlıklar çevresinde kullanıcı erişim izinleri tanımlamanızı öneririz.

Şirket içi IoT kaynakları için Defender genelinde genel erişim denetimi oluşturmak için kullanıcı erişim grupları oluşturun. Her erişim grubu, iş birimleri, bölgeler ve siteler dahil olmak üzere iş topolojinizdeki belirli varlıklara erişebilen kullanıcılarla ilgili kurallar içerir.

Daha fazla bilgi için bkz . Şirket içi genel erişim grupları.

Ön koşullar:

Bu yordam, destek ve cyberx kullanıcıları ile Yönetici rolüne sahip tüm kullanıcılar için kullanılabilir.

Erişim grupları oluşturmadan önce şunları yapmanızı da öneririz:

Oluşturduğunuz erişim gruplarıyla hangi kullanıcıların ilişkilendirildiğini planlayın. Kullanıcılara erişim grupları atamak için iki seçenek vardır:

Active Directory grup gruplarını atama: Şirket içi yönetim konsoluyla tümleştirmek için bir Active Directory örneği ayarladığınızı doğrulayın.

Yerel kullanıcıları atama: Yerel kullanıcılar oluşturduğunuzu doğrulayın.

Yönetici rolleri olan kullanıcılar varsayılan olarak tüm iş topolojisi varlıklarına erişebilir ve erişim gruplarına atanamaz.

İş topolojinizi dikkatle ayarlayın. Bir kuralın başarıyla uygulanması için Site Yönetimi penceresinde bölgelere algılayıcılar atamanız gerekir. Daha fazla bilgi için bkz . Şirket içi yönetim konsolunda OT siteleri ve bölgeleri oluşturma.

Erişim grupları oluşturmak için:

Şirket içi yönetim konsolunda Yönetici rolüyle kullanıcı olarak oturum açın.

Sol gezinti menüsünden Erişim Grupları'nı ve ardından Ekle'yi ![]() seçin.

seçin.

Erişim Grubu Ekle iletişim kutusunda, erişim grubu için en fazla 64 karakterden oluşan anlamlı bir ad girin.

KURAL EKLE'yi seçin ve ardından erişim grubuna eklemek istediğiniz iş topolojisi seçeneklerini belirleyin. Kural Ekle iletişim kutusunda görüntülenen seçenekler, Kurumsal Görünüm ve Site Yönetimi sayfalarında oluşturduğunuz varlıklardır. Örneğin:

Henüz yoksa, oluşturduğunuz ilk grup için varsayılan genel iş birimleri ve bölgeler oluşturulur. Herhangi bir iş birimi veya bölge seçmezseniz, erişim grubundaki kullanıcılar tüm iş topolojisi varlıklarına erişebilir.

Her kural, tür başına yalnızca bir öğe içerebilir. Örneğin, her kural için bir iş birimi, bir bölge ve bir site atayabilirsiniz. Aynı kullanıcıların birden çok iş birimine erişmesini istiyorsanız, farklı bölgelerde grup için daha fazla kural oluşturun. Bir erişim grubu birkaç kural içerdiğinde, kural mantığı bir AND mantığı kullanarak tüm kuralları toplar.

Oluşturduğunuz tüm kurallar Erişim Grubu Ekle iletişim kutusunda listelenir; burada bunları daha fazla düzenleyebilir veya gerektiğinde silebilirsiniz. Örneğin:

Aşağıdaki yöntemlerden birine veya her ikisine sahip kullanıcıları ekleyin:

Active Directory Grubu Ata seçeneği görüntülenirse, gerektiğinde bu erişim grubuna bir Active Directory kullanıcı grubu atayın. Örneğin:

Seçenek görünmüyorsa ve Active Directory gruplarını erişim gruplarına eklemek istiyorsanız, Active Directory grubunuzu Active Directory tümleştirmenize eklediğinizden emin olun. Daha fazla bilgi için bkz . Şirket içi kullanıcıları Active Directory ile tümleştirme.

Kullanıcılar sayfasından mevcut kullanıcıları düzenleyerek gruplarınıza yerel kullanıcılar ekleyin. Kullanıcılar sayfasında, gruba atamak istediğiniz kullanıcının Düzenle düğmesini seçin ve seçili kullanıcı için Uzak Siteler Erişim Grubu değerini güncelleştirin. Daha fazla bilgi için bkz . Yeni şirket içi yönetim konsolu kullanıcıları ekleme.

Daha sonra bir topoloji varlığını değiştirirseniz ve değişiklik kural mantığını etkilerse, kural otomatik olarak silinir.

Topoloji varlıklarında yapılan değişiklikler kural mantığını etkileyerek tüm kuralların silinmesini sağlarsa, erişim grubu kalır ancak kullanıcılar şirket içi yönetim konsolunda oturum açamaz. Bunun yerine, kullanıcılara oturum açma konusunda yardım almak için şirket içi yönetim konsolu yöneticilerine başvurmaları bildirilir. Bu kullanıcıların ayarlarını , artık eski erişim grubunun parçası olmayacak şekilde güncelleştirin.

Varsayılan olarak, şirket içi kullanıcılar 30 dakika etkinlik dışı kalma süresinden sonra oturumlarını kapatır. Yönetici kullanıcılar bu özelliği açmak veya kapatmak veya etkinlik dışı eşikleri ayarlamak için yerel CLI'yi kullanabilir. Daha fazla bilgi için bkz . IoT CLI komutları için Defender ile çalışma.

Not

Kullanıcı oturumu zaman aşımlarında yapılan tüm değişiklikler, OT izleme yazılımını güncelleştirdiğinizde varsayılanlara sıfırlanır.

Önkoşullar: Bu yordam yalnızca destek ve cyberx kullanıcıları tarafından kullanılabilir.

Algılayıcı kullanıcı oturumu zaman aşımlarını denetlemek için:

Algılayıcınızda terminal aracılığıyla oturum açın ve şunu çalıştırın:

sudo nano /var/cyberx/properties/authentication.properties

Aşağıdaki çıkış görüntülenir:

infinity_session_expiration = true

session_expiration_default_seconds = 0

# half an hour in seconds

session_expiration_admin_seconds = 1800

session_expiration_security_analyst_seconds = 1800

session_expiration_read_only_users_seconds = 1800

certificate_validation = true

CRL_timeout_seconds = 3

CRL_retries = 1

Aşağıdakilerden birini yapın:

Kullanıcı oturumu zaman aşımlarını tamamen kapatmak için infinity_session_expiration = falseolarak değiştirininfinity_session_expiration = true. Yeniden açmak için yeniden değiştirin.

Etkinlik dışı zaman aşımı süresini ayarlamak için, aşağıdaki değerlerden birini saniye cinsinden gerekli zamana ayarlayın:

session_expiration_default_seconds tüm kullanıcılar içinsession_expiration_admin_secondsyalnızca Yönetici kullanıcılar için session_expiration_security_analyst_secondsyalnızca Güvenlik Analisti kullanıcıları için session_expiration_read_only_users_secondsyalnızca Salt Okunur kullanıcılar için Daha fazla bilgi için bkz.

Eğitim

Modül

Kullanıcı deneyimi ayarlarını yapılandırma - Training

Sanal masaüstü, kullanıcılara genellikle çoklu oturum açma çözümüyle atanan VM'lerine kolay ve sorunsuz erişim sağlar.