Fortinet'i IoT için Microsoft Defender ile tümleştirme

Bu makale, Fortinet'i IoT için Microsoft Defender ile tümleştirmeyi ve kullanmayı öğrenmenize yardımcı olur.

IoT için Microsoft Defender, ICS cihazları, güvenlik açıkları ve tehditler hakkında anında içgörüler sağlayan ICS kullanan kendi kendine öğrenme altyapılarıyla IIoT, ICS ve SCADA riskini azaltır. IoT için Defender aracılara, kurallara, imzalara, özel becerilere veya ortam hakkında önceden bilgi sahibi olmadan bunu gerçekleştirir.

IoT ve Fortinet için Defender, IoT ve ICS ağlarına yönelik saldırıları algılayan ve durduran bir teknolojik ortaklık kurdu.

Fortinet ve IoT için Microsoft Defender şu engelleri engeller:

Programlanabilir mantıksal denetleyicilerde (PLC) yetkisiz değişiklikler.

ICS ve IoT cihazlarını kendi yerel protokolleri aracılığıyla işleyen kötü amaçlı yazılım.

Veri toplamaya yönelik keşif araçları.

Yanlış yapılandırmaların veya kötü amaçlı saldırganların neden olduğu protokol ihlalleri.

IoT için Defender, IoT ve ICS ağlarındaki anormal davranışları algılar ve bu bilgileri FortiGate ve FortiSIEM'e aşağıdaki gibi sunar:

Görünürlük: IoT için Defender tarafından sağlanan bilgiler FortiSIEM yöneticilerine daha önce görünmeyen IoT ve ICS ağlarına görünürlük sağlar.

Kötü amaçlı saldırıları engelleme: FortiGate yöneticileri, üretim, kar veya kişilere zarar vermeden önce, bu davranışın kaotik aktörlerden mi yoksa yanlış yapılandırılmış cihazlardan mı kaynaklandığına bakılmaksızın anormal davranışları durdurmak için IoT için Defender tarafından bulunan bilgileri kullanabilir.

FortiSIEM ve Fortinet'in çok amaçlı güvenlik olayı ve olay yönetimi çözümü tek bir ölçeklenebilir çözüme görünürlük, bağıntı, otomatik yanıt ve düzeltme getirir.

İş Hizmetleri görünümü kullanıldığında ağ ve güvenlik işlemlerini yönetmenin karmaşıklığı azaltılır, kaynaklar serbestleştirilir ve ihlal algılaması iyileştirilir. FortiSIEM, ihlalleri oluşmadan önce durdurmak için yanıtı iyileştirmek için makine öğrenmesi ve UEBA'yı uygularken çapraz bağıntı sağlar.

Bu makalede şunları öğreneceksiniz:

- Fortinet'te API anahtarı oluşturma

- Kötü amaçlı yazılımla ilgili uyarıları engellemek için bir iletme kuralı ayarlama

- Şüpheli uyarıların kaynağını engelleme

- FortiSIEM'e IoT için Defender uyarıları gönderme

- Fortigate güvenlik duvarını kullanarak kötü amaçlı bir kaynağı engelleme

Önkoşullar

Başlamadan önce aşağıdaki önkoşullara sahip olduğunuzdan emin olun:

IoT için Defender OT algılayıcısına Yönetici kullanıcı olarak erişim. Daha fazla bilgi için bkz . IoT için Defender ile OT izleme için şirket içi kullanıcılar ve roller.

Fortinet'te API anahtarları oluşturma olanağı.

Fortinet'te API anahtarı oluşturma

Uygulama programlama arabirimi (API) anahtarı, bir API'nin erişim isteyen uygulamayı veya kullanıcıyı tanımlamasını sağlayan benzersiz olarak oluşturulmuş bir koddur. IoT ve Fortinet için Microsoft Defender'ın doğru iletişim kurması için bir API anahtarı gereklidir.

Fortinet'te API anahtarı oluşturmak için:

FortiGate'te Sistem> Yönetici Profilleri'ne gidin.

Aşağıdaki izinlere sahip bir profil oluşturun:

Parametre Seçim Security Fabric Hiçbiri Fortiview Hiçbiri Kullanıcı ve Cihaz Hiçbiri Güvenlik duvarı Özel İlke Okuma/Yazma Adres Okuma/Yazma Hizmet Hiçbiri Plan Hiçbiri Günlükler ve Rapor Hiçbiri Ağ Hiçbiri Sistem Hiçbiri Güvenlik Profili Hiçbiri VPN Hiçbiri WAN Tercihi ve Önbelleği Hiçbiri WiFi ve Anahtar Hiçbiri System> Yönetici istrators sayfasına gidin ve aşağıdaki alanlarla yeni bir REST API Yönetici oluşturun:

Parametre Açıklama Kullanıcı adı İletme kuralı adını girin. Açıklamalar İletilecek en düşük güvenlik düzeyi olayını girin. Örneğin, İkincil seçiliyse, küçük uyarılar ve bu önem düzeyinin üzerindeki tüm uyarılar iletilir. Yönetici istrator Profili Açılan listeden, önceki adımda tanımladığınız profil adını seçin. PKI Grubu Anahtarı Devre Dışı Bırak'a getirin. CORS Kaynak İzin Ver Anahtarı Etkinleştir'e getirin. Oturum açmayı güvenilen konaklara kısıtlama FortiGate'e bağlanacak algılayıcıların ve şirket içi yönetim konsollarının IP adreslerini ekleyin.

Api anahtarı oluşturulduğunda yeniden sağlanmayacağı için kaydedin. Oluşturulan API anahtarının taşıyıcısına hesaba atanan tüm erişim ayrıcalıkları verilir.

Kötü amaçlı yazılımla ilgili uyarıları engellemek için bir iletme kuralı ayarlama

FortiGate güvenlik duvarı şüpheli trafiği engellemek için kullanılabilir.

İletim uyarı kuralları yalnızca iletme kuralı oluşturulduktan sonra tetiklenen uyarılarda çalıştırılır. İletim kuralı oluşturulmadan önce sistemde bulunan uyarılar kuraldan etkilenmez.

İletme kuralınızı oluştururken:

Eylemler alanında FortiGate'i seçin.

Verileri göndermek istediğiniz sunucu IP adresini tanımlayın.

FortiGate'te oluşturulan bir API anahtarı girin.

Gelen ve giden güvenlik duvarı arabirimi bağlantı noktalarını girin.

Belirli uyarı ayrıntılarını iletmek için öğesini seçin. Aşağıdakilerden birini daha seçmenizi öneririz:

- Geçersiz işlev kodlarını engelle: Protokol ihlalleri - ICS protokol belirtimini ihlal eden geçersiz alan değeri (olası açıklardan yararlanma)

- Yetkisiz PLC programlama /üretici yazılımı güncelleştirmelerini engelleme: Yetkisiz PLC değişiklikleri

- Yetkisiz PLC durdurmasını engelle PLC durdurma (kapalı kalma süresi)

- Kötü amaçlı yazılımla ilgili uyarıları engelleme: TRITON veya NotPetya gibi endüstriyel kötü amaçlı yazılım girişimlerini engelleme

- Yetkisiz taramayı engelle: Yetkisiz tarama (olası keşif)

Daha fazla bilgi için bkz . Şirket içi OT uyarı bilgilerini iletme.

Şüpheli uyarıların kaynağını engelleme

Daha fazla oluşmasını önlemek için şüpheli uyarıların kaynağı engellenebilir.

Şüpheli uyarıların kaynağını engellemek için:

Şirket içi yönetim konsolunda oturum açın ve Uyarılar'ı seçin.

Fortinet tümleştirmesi ile ilgili uyarıyı seçin.

Şüpheli kaynağı otomatik olarak engellemek için Kaynağı Engelle'yi seçin.

Lütfen Onayla iletişim kutusunda Tamam'ı seçin.

FortiSIEM'e IoT için Defender uyarıları gönderme

IoT için Defender uyarıları, aşağıdakiler dahil olmak üzere çok çeşitli güvenlik olayları hakkında bilgi sağlar:

Öğrenilen temel ağ etkinliğinden sapmalar

Kötü amaçlı yazılım algılamaları

Şüpheli operasyonel değişikliklere dayalı algılamalar

Ağ anomalileri

Protokol belirtimlerinden protokol sapmaları

IoT için Defender'ı, uyarı bilgilerinin ANALYTICS penceresinde görüntülendiği FortiSIEM sunucusuna uyarı gönderecek şekilde yapılandırabilirsiniz:

Her IoT için Defender uyarısı, FortiSIEM tarafında başka bir yapılandırma olmadan ayrıştırılır ve fortiSIEM'de güvenlik olayları olarak sunulur. Varsayılan olarak aşağıdaki olay ayrıntıları görüntülenir:

- Uygulama Protokolü

- Uygulama Sürümü

- Kategori Türü

- Toplayıcı Kimliği

- Sayı

- Cihaz Süresi

- Olay Kodu

- Olay Adı

- Olay Ayrıştırma Durumu

Ardından Uyarı bilgilerini FortiSIEM'e göndermek için IoT için Defender İletme Kuralları'nı kullanabilirsiniz.

İletim uyarı kuralları yalnızca iletme kuralı oluşturulduktan sonra tetiklenen uyarılarda çalıştırılır. İletim kuralı oluşturulmadan önce sistemde bulunan uyarılar kuraldan etkilenmez.

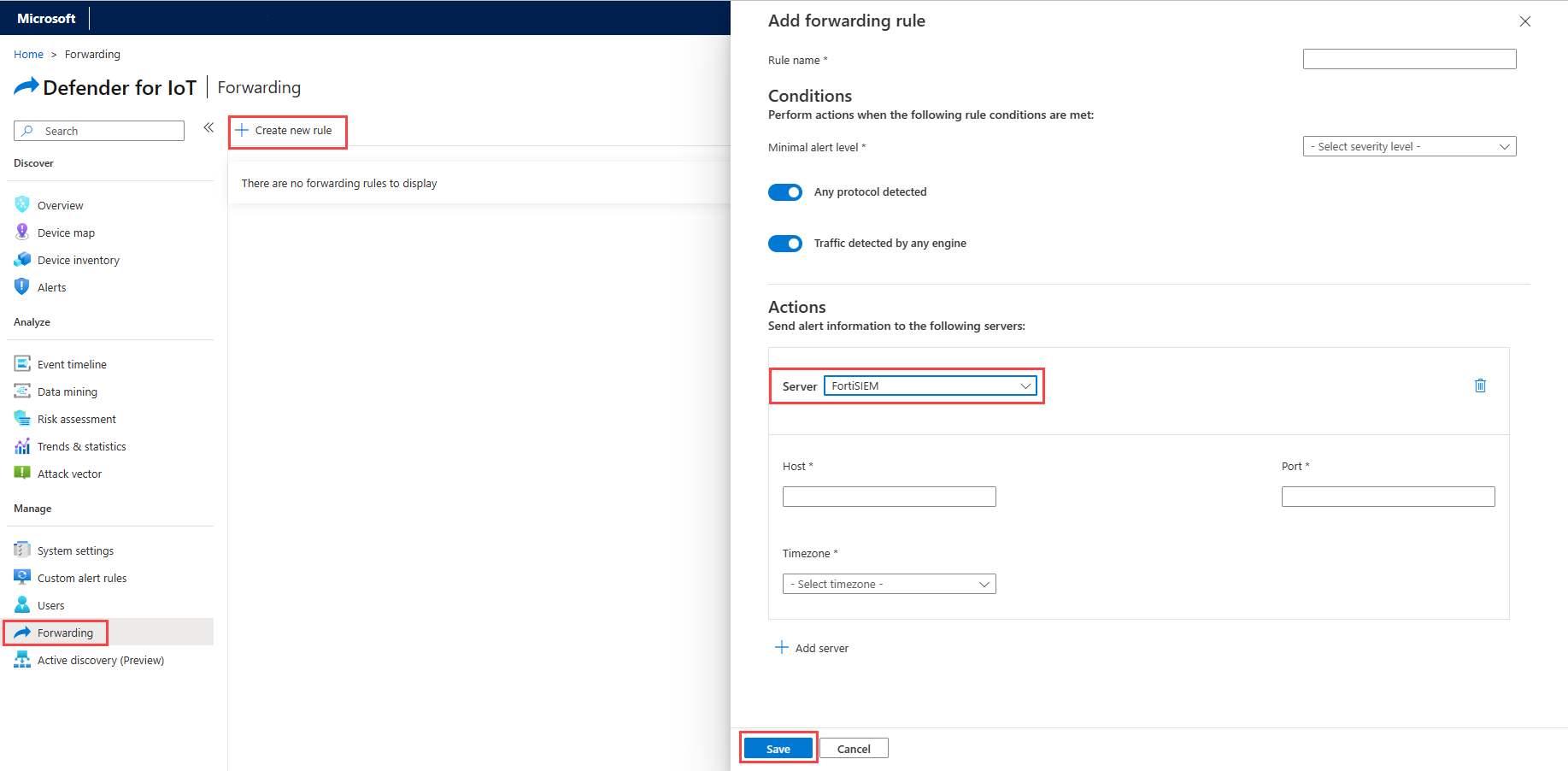

Uyarı bilgilerini FortiSIEM'e göndermek üzere IoT İletme Kuralları için Defender'ı kullanmak için:

Algılayıcı konsolundan İletme'yi seçin.

+ Yeni kural oluştur'u seçin.

İletme kuralı ekle bölmesinde kural parametrelerini tanımlayın:

Parametre Açıklama Kural adı İletme kuralı adı. En düşük uyarı düzeyi İletilecek en düşük güvenlik düzeyi olayı. Örneğin, İkincil seçiliyse, küçük uyarılar ve bu önem düzeyinin üzerindeki tüm uyarılar iletilir. Algılanan tüm protokoller Kurala eklemek istediğiniz protokolleri seçmek için kapatın. Herhangi bir altyapı tarafından algılanan trafik Kurala eklemek istediğiniz trafiği seçmek için kapatın. Eylemler alanında aşağıdaki değerleri tanımlayın:

Parametre Açıklama Sunucu FortiSIEM'i seçin. ANABİLGİSAYAR Uyarı bilgilerini göndermek için ClearPass sunucusu IP'sini tanımlayın. Bağlantı noktası Uyarı bilgilerini göndermek için ClearPass bağlantı noktasını tanımlayın. Saat Dilimi Uyarı algılama için zaman damgası. Kaydet'i seçin.

Fortigate güvenlik duvarını kullanarak kötü amaçlı bir kaynağı engelleme

IoT için Defender'daki uyarıları kullanarak FortiGate güvenlik duvarında kötü amaçlı kaynakları otomatik olarak engelleyecek ilkeler ayarlayabilirsiniz.

Örneğin, aşağıdaki uyarı kötü amaçlı kaynağı engelleyebilir:

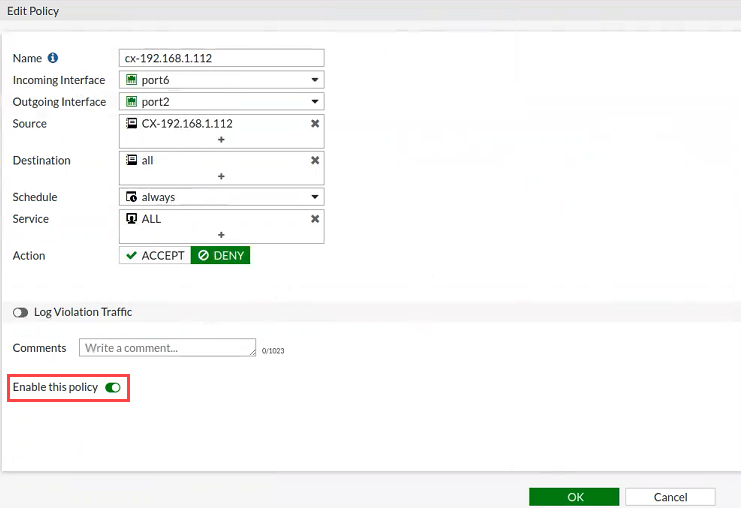

Kötü amaçlı bir kaynağı engelleyen bir FortiGate güvenlik duvarı kuralı ayarlamak için:

FortiGate'te bir API anahtarı oluşturun.

IoT için Defender algılayıcısında veya şirket içi yönetim konsolunda oturum açın ve İletme'yi seçerek kötü amaçlı yazılımla ilgili uyarıları engelleyen bir iletme kuralı ayarlayın.

IoT için Defender algılayıcısında veya şirket içi yönetim konsolunda Uyarılar'ı seçin ve kötü amaçlı bir kaynağı engelleyin.

FortiGage Yönetici istrator penceresine gidin ve engellediğiniz kötü amaçlı kaynak adresini bulun.

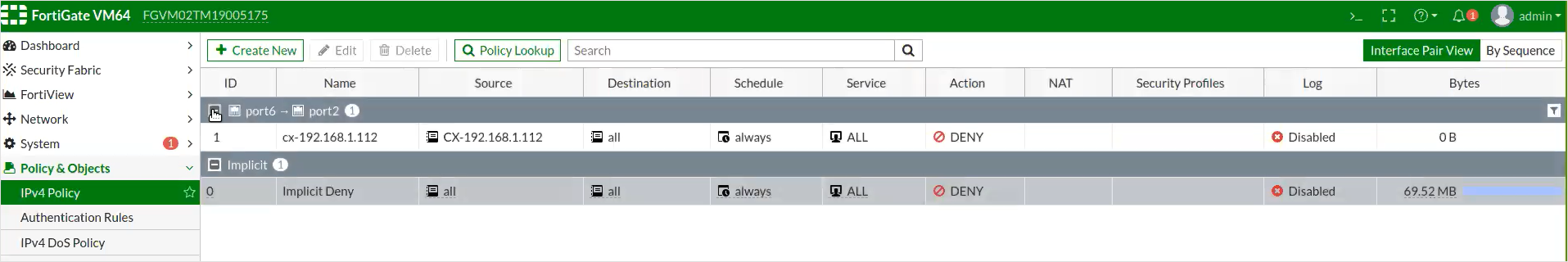

Engelleme ilkesi otomatik olarak oluşturulur ve FortiGate IPv4 İlkesi penceresinde görüntülenir.

İlkeyi seçin ve Bu ilkeyi etkinleştir seçeneğinin açık olduğundan emin olun.

Parametre Veri Akışı Açıklaması Dosya Adı Politika adı. Gelen Arabirim Trafik için gelen güvenlik duvarı arabirimi. Giden Arabirim Trafik için giden güvenlik duvarı arabirimi. Kaynak Trafiğin kaynak adresleri. Hedef Trafiğin hedef adresleri. Plan Yeni tanımlanan kuralın oluşumu. Örneğin, always.Hizmet Protokol veya trafik için belirli bağlantı noktaları. Eylem Güvenlik duvarının gerçekleştireceği eylem.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin