Kuruluşunuz için uygulama bağlantısı ve güvenlik ilkelerini değiştirme

Önemli

Azure DevOps, 2 Mart 2020'nin başından bu yana Artık Alternatif Kimlik Bilgileri kimlik doğrulamasını desteklememektedir. Hala Alternatif Kimlik Bilgileri kullanıyorsanız, daha güvenli bir kimlik doğrulama yöntemine (örneğin, kişisel erişim belirteçleri) geçmenizi kesinlikle öneririz. Daha fazla bilgi edinin.

Uygulamaların kuruluşunuzdaki hizmetlere ve kaynaklara nasıl erişebileceğini belirleyen kuruluşunuzun güvenlik ilkelerini yönetmeyi öğrenin. Bu ilkelerin çoğuna Kuruluş Ayarlar erişebilirsiniz.

Önkoşullar

Proje Koleksiyonu Yönetici istrators grubunun üyesi olmanız gerekir. Kuruluş sahipleri bu grubun otomatik olarak üyesidir.

İlkeyi yönetme

Azure DevOps'ta kuruluşunuz için uygulama bağlantısı, güvenlik ve kullanıcı ilkelerini değiştirmek için aşağıdaki adımları tamamlayın.

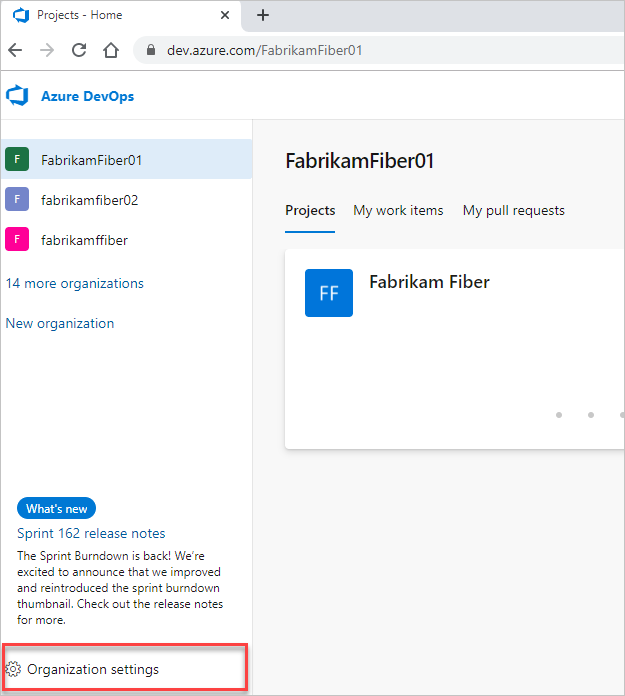

Kuruluşunuzda (

https://dev.azure.com/{yourorganization}) oturum açın. Kuruluş ayarları'nı seçin.

Kuruluş ayarları'nı seçin.

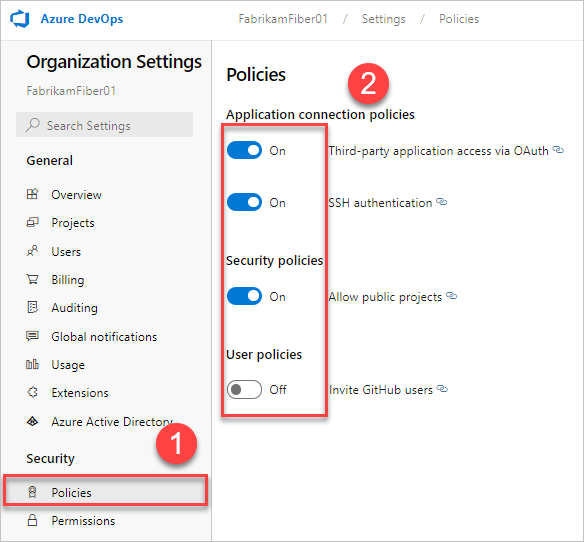

İlkeler'i seçin ve ilkenizin yanındaki iki durumlu düğmeyi açık veya kapalı konuma getirin.

Uygulama bağlantı ilkeleri

Kullanıcı kimlik bilgilerini birden çok kez istemeden kuruluşunuza erişmek için uygulamalar genellikle aşağıdaki kimlik doğrulama yöntemlerini kullanır:

Azure DevOps için REST API'lerine erişmek üzere belirteçler oluşturmak için OAuth. TÜM REST API'ler OAuth belirteçlerini kabul eder ve bu, kişisel erişim belirteçleri (PAT) üzerinden tercih edilen tümleştirme yöntemidir. Kuruluşlar, Profiller ve PAT Yönetim API'leri yalnızca OAuth'u destekler.

Windows için Git çalıştıran Linux, macOS ve Windows'un kullanılmasına yönelik şifreleme anahtarları oluşturmak için SSH, ancak HTTPS kimlik doğrulaması için Git kimlik bilgileri yöneticilerini veya PAT'leri kullanamazsınız.

Belirteç oluşturmak için PAT'ler :

- Derlemeler ve çalışma öğeleri gibi belirli kaynaklara veya etkinliklere erişme

- Xcode ve NuGet gibi temel kimlik bilgileri olarak kullanıcı adları ve parolalar gerektiren ve çok faktörlü kimlik doğrulaması gibi Microsoft hesabı ve Microsoft Entra özelliklerini desteklemeyen istemciler

- Azure DevOps için REST API'lerine erişme

Varsayılan olarak, kuruluşunuz tüm kimlik doğrulama yöntemlerine erişime izin verir.

Bu uygulama bağlantı ilkelerine erişimi devre dışı bırakarak OAuth ve SSH anahtarları için erişimi sınırlayabilirsiniz:

- OAuth aracılığıyla üçüncü taraf uygulama: Üçüncü taraf uygulamaların OAuth aracılığıyla kuruluşunuzdaki kaynaklara erişmesini sağlayın. Bu ilke tüm yeni kuruluşlar için varsayılan olarak kapalı olarak ayarlanır. Üçüncü taraf uygulamalara erişmek istiyorsanız bu uygulamaların kuruluşunuzdaki kaynaklara erişim sağlayabilmesini sağlamak için bu ilkeyi etkinleştirmeniz gerekir.

- SSH Kimlik Doğrulaması - Uygulamaların SSH aracılığıyla kuruluşunuzun Git depolarına bağlanmasını sağlayın.

Bir kimlik doğrulama yöntemine erişimi reddettiyseniz, hiçbir uygulama bu yöntemle kuruluşunuza erişemez. Daha önce erişimi olan tüm uygulamalar kimlik doğrulama hataları alır ve artık kuruluşunuza erişemez.

PAT'lere erişimi kaldırmak için bunları iptal etmeniz gerekir.

Koşullu erişim ilkeleri

Microsoft Entra Id, kiracıların Koşullu Erişim İlkesi (CAP) özelliği aracılığıyla Hangi kullanıcıların Microsoft kaynaklarına erişmesine izin verılacağını tanımlamasına olanak tanır. Kiracı yöneticisi, bu ayarlar aracılığıyla üyelerin aşağıdaki koşullardan herhangi birine uymasını gerektirebilir; örneğin, kullanıcı şunları yapmalıdır:

- belirli bir güvenlik grubunun üyesi olmak

- belirli bir konuma ve/veya ağa ait

- belirli bir işletim sistemini kullanıyor olmak

- yönetim sisteminde etkin bir cihaz kullanıyor olmak

Kullanıcının hangi koşulları karşıladığına bağlı olarak, çok faktörlü kimlik doğrulaması gerektirebilir veya erişim kazanmak veya erişimi tamamen engellemek için başka denetimler ayarlayabilirsiniz.

Azure DevOps'ta CAP Desteği

Microsoft Entra Id destekli bir kuruluşun web portalında oturum açarsanız, Microsoft Entra Id her zaman kiracı yöneticileri tarafından ayarlanan TÜM CAP'lar için doğrulama gerçekleştirerek ilerleyebileceğinizi denetler.

Azure DevOps, Oturum açtıktan ve Microsoft Entra Id destekli bir kuruluşta Azure DevOps'ta gezindikten sonra ek CAP doğrulaması da gerçekleştirebilir:

- "IP Koşullu Erişim ilkesi Doğrulamasını Etkinleştir" kuruluş ilkesi etkinleştirildiyse, git işlemleriyle PAT kullanma gibi üçüncü taraf cient akışları gibi hem web hem de etkileşimli olmayan akışlarda IP eskrim ilkelerini denetleriz.

- Oturum açma ilkeleri, PAT'ler için de zorunlu kılınabilir. Microsoft Entra ID çağrıları yapmak için PAT'leri kullanmak, kullanıcının ayarlanan tüm oturum açma ilkelerine uymasını gerektirir. Örneğin, bir oturum açma ilkesi kullanıcının yedi günde bir oturum açmasını gerektiriyorsa, Microsoft Entra Id'ye istekte bulunmak için PAT'leri kullanmaya devam etmek istiyorsanız yedi günde bir de oturum açmanız gerekir.

- Azure DevOps'a herhangi bir CAP uygulanmasını istemiyorsanız, CAP için kaynak olarak Azure DevOps'yi kaldırın. Azure DevOps'ta CAP'ler için kuruluş tarafından kuruluş zorlaması yapmayacağız.

Yalnızca web akışlarında MFA ilkelerini destekliyoruz. Etkileşimli olmayan akışlar için, koşullu erişim ilkesini karşılamazlarsa, kullanıcıdan MFA istenmez ve bunun yerine engellenir.

IP tabanlı koşullar

Hem IPv4 hem de IPv6 adresleri için IP eskrim koşullu erişim ilkelerini destekliyoruz. IPv6 adresinizin engellendiğini fark ederseniz, kiracı yöneticisinin IPv6 adresinizin üzerinden geçmesine izin veren CAP'leri yapılandırdığını denetlemenizi öneririz. Benzer şekilde, tüm CAP koşullarına herhangi bir varsayılan IPv6 adresi için IPv4 eşlenmiş adresinin eklenmesine yardımcı olabilir.

Kullanıcılar Microsoft Entra oturum açma sayfasına Azure DevOps kaynaklarına erişmek için kullanılandan farklı bir IP adresi aracılığıyla erişiyorsa (VPN tüneliyle ortaktır), kullandığınız tüm IP adreslerinin kiracı yöneticinizin CAP'lerine dahil olduğundan emin olmak için VPN yapılandırmanızı veya ağ altyapınızı denetleyin.

İlgili makaleler

- İstek Erişim İlkesini Devre Dışı Bırak

- Kullanıcıların Microsoft Entra ilkesiyle yeni kuruluşlar oluşturmasını kısıtlama

- Team ve Project Yönetici istrator'ların yeni kullanıcıları davet etmelerini kısıtlama

- Microsoft Entra Id'de Koşullu Erişim nedir?

- Koşullu Erişim için ayrıntılı yönergeler ve gereksinimler

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin