Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu sprint'te, kişisel erişim belirteçlerinin (PAT) kapsamını ve kullanım ömrünü kısıtlamak için yeni ilkeler ekledik. Ayrıca, Team Foundation Sürüm Denetimi (TFVC) Windows Kabuğu uzantısını Visual Studio 2019'ı destekleyecek şekilde güncelleştirdik.

Ayrıntılar için aşağıdaki özellik açıklamalarına göz atın.

General

- Azure AD kiracı ilkesi aracılığıyla kişisel erişim belirteci (PAT) kapsamını ve kullanım ömrünü kısıtlama

- IPv6 trafiği için koşullu erişim ilkesi desteği

Azure Boru Hatları

- Diğer işlem hatlarında kullanılan işlem hatlarını koruma

- Ortamların otomatik olarak oluşturulmasındaki değişiklikler

- Derleme İşlem Hattı'ndan 'İçgörüler' iletişim kutusunu kaldır

Azure Repos

General

Azure AD kiracı ilkesi aracılığıyla kişisel erişim belirteci (PAT) kapsamını ve kullanım ömrünü kısıtlama

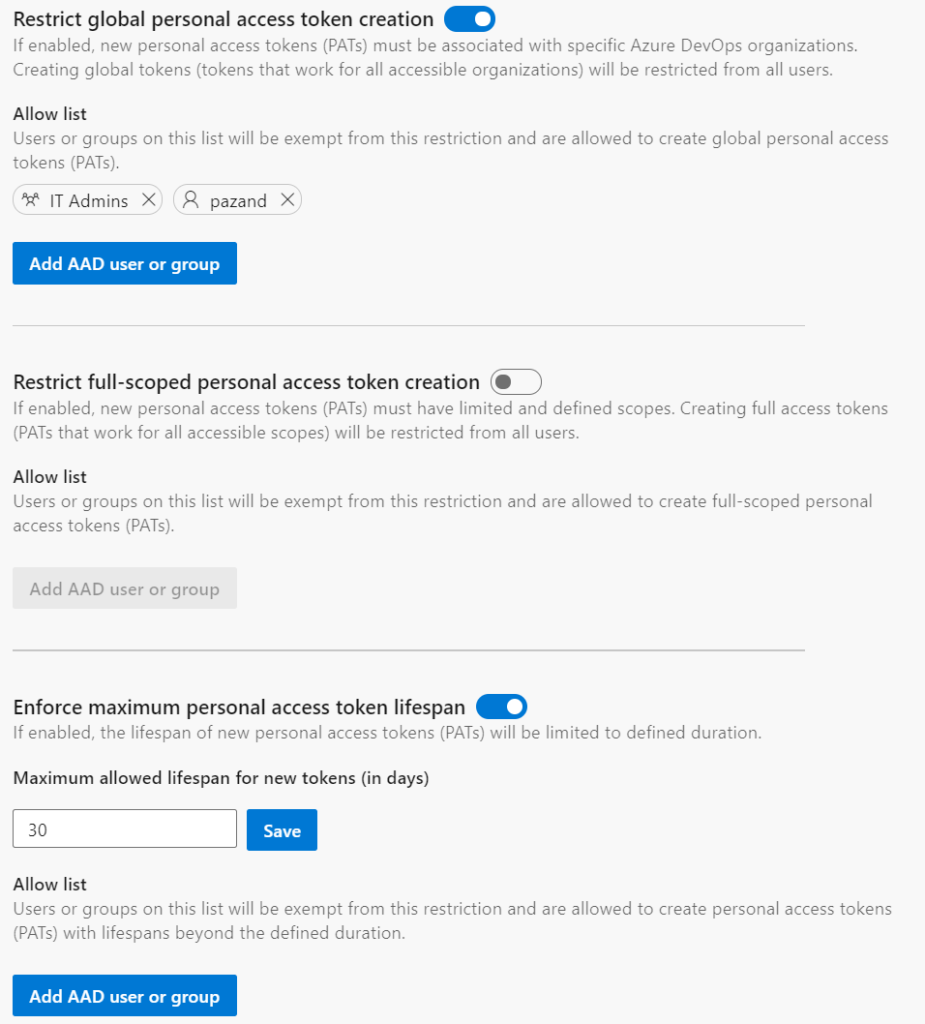

Kişisel erişim belirteçleri (PTS), araçlarınızla ve hizmetlerinizle tümleştirmek için Azure DevOps'ta kimlik doğrulamasını kolaylaştırır. Ancak, sızdırılan belirteçler Azure DevOps hesabınızın ve verilerinizin güvenliğini tehlikeye atarak uygulamalarınızı ve hizmetlerinizi riske atabilir.

Yöneticilerin sızdırılan PAT'ler tarafından ortaya konan tehdit yüzeyi alanını sınırlamak için gerekli denetimlere sahip olmadığı hakkında geri bildirim aldık. Bu geri bildirimlere dayanarak, kuruluşunuzun Azure DevOps kişisel erişim belirteçlerinin (PAT) kapsamını ve kullanım ömrünü kısıtlamak için kullanılabilecek yeni bir ilke kümesi ekledik! Şu şekilde çalışırlar:

Azure Active Directory'de Azure DevOps Yöneticisi rolüne atanan kullanıcılar, Azure AD'lerine bağlı herhangi bir Azure DevOps kuruluşunun kuruluş ayarlarında Azure Active Directory sekmesine gidebilir.

Burada yöneticiler şunları yapabilir:

- genel kişisel erişim belirteçlerinin oluşturulmasını kısıtlayın (kullanıcı tarafından erişilebilen tüm Azure DevOps kuruluşları için çalışan belirteçler)

- tam kapsamlı kişisel erişim belirteçlerinin oluşturulmasını kısıtlama

- yeni kişisel erişim belirteçleri için maksimum kullanım ömrü tanımlama

Bu ilkeler, Azure AD kiracısına bağlı Azure DevOps kuruluşları için kullanıcılar tarafından oluşturulan tüm yeni PAT'ler için geçerlidir. İlkelerin her biri, ilkeden muaf tutulması gereken kullanıcılar ve gruplar için bir izin listesi içerir. İzin Ver listesindeki kullanıcı ve grupların listesi, ilke yapılandırmasını yönetme erişimine sahip olmayacaktır.

Bu ilkeler yalnızca yeni PAT'ler için geçerlidir ve önceden oluşturulmuş ve kullanımda olan mevcut PAT'leri etkilemez. Ancak ilkeler etkinleştirildikten sonra, mevcut ve uyumlu olmayan TÜM PAT'ler yenilenmeden önce kısıtlamaların içinde olacak şekilde güncelleştirilmelidir.

IPv6 trafiği için koşullu erişim ilkesi desteği

Şimdi koşullu erişim ilkesi (CAP) desteğini IPv6 eskrim ilkelerini içerecek şekilde genişletiyoruz. İnsanların IPv6 adreslerinden cihazlardaki Azure DevOps kaynaklarına giderek daha fazla erişildiğini gördüğümüzden, ekiplerinizin IPv6 trafiğinden gelenler de dahil olmak üzere tüm IP adreslerine erişim izni vermek ve bu adreslerden erişim kaldırmak için yeterli donanıma sahip olduğundan emin olmak istiyoruz.

Azure Boru Hatları

Diğer işlem hatlarında kullanılan işlem hatlarını muhafaza etme

Klasik sürümler, kullandıkları derlemeleri otomatik olarak koruyabilme özelliğine sahipti. Bu, klasik sürümler ile YAML işlem hatları arasındaki boşluklardan biriydi ve bazılarının YAML'ye geçişini durdurdu. Bu sürümle birlikte bu boşluğu ele aldık.

Artık yayınınızı temsil eden çok aşamalı bir YAML işlem hattı oluşturabilir ve kaynak olarak içinde başka bir YAML işlem hattı kullanabilirsiniz. Bunu yaptığınızda, yayın işlem hattı korunduğunda Azure Pipelines kaynak işlem hattını otomatik olarak korur. Yayın işlem hattı silindiğinde, kaynak hattının kiralaması sona erer ve kendi saklama ilkeleri takip edilir.

Ortamların otomatik olarak oluşturulmasındaki değişiklikler

BIR YAML işlem hattı yazdığınızda ve var olmayan bir ortama başvurduğunuz zaman, Azure Pipelines ortamı otomatik olarak oluşturur. Bu otomatik oluşturma, kullanıcı bağlamında veya sistem bağlamında gerçekleşebilir. Aşağıdaki akışlarda Azure Pipelines, işlemi gerçekleştiren kullanıcı hakkında bilgi edinmektedir:

- Azure Pipelines web deneyiminde YAML işlem hattı oluşturma sihirbazını kullanır ve henüz oluşturulmamış bir ortama başvurursunuz.

- YAML dosyasını Azure Pipelines web düzenleyicisini kullanarak güncelleştirir ve var olmayan bir ortama başvuru ekledikten sonra işlem hattını kaydedersiniz.

Yukarıdaki durumların her birinde Azure Pipelines, işlemi gerçekleştiren kullanıcı hakkında net bir anlayışa sahiptir. Bu nedenle, ortamı oluşturur ve kullanıcıyı ortamın yönetici rolüne ekler. Bu kullanıcı, ortamı yönetmek ve/veya ortamı yönetmek için çeşitli rollere diğer kullanıcıları dahil etmek için tüm izinlere sahiptir.

Aşağıdaki akışlarda, Azure Pipelines ortamı oluşturan kullanıcı hakkında bilgi içermez: YAML dosyasını başka bir dış kod düzenleyicisi kullanarak güncelleştirirsiniz, var olmayan bir ortama başvuru eklersiniz ve ardından el ile veya sürekli tümleştirme işlem hattının tetiklenmesine neden olursunuz. Bu durumda Azure Pipelines kullanıcı hakkında bilgi almaz. Daha önce, tüm proje katkıda bulunanlarını ortamın yönetici rolüne ekleyerek bu olayı ele aldık. Bundan sonra projenin her üyesi bu izinleri değiştirebilir ve diğerlerinin ortama erişmesini engelleyebilir.

Bir projenin tüm üyelerine bir ortamda yönetici izinleri verme hakkındaki geri bildiriminizi aldık. Geri bildiriminizi dinlediğimizde, işlemi gerçekleştiren kullanıcının kim olduğu net değilse bir ortamı otomatik olarak oluşturmamamız gerektiğini duyduk. Bu sürümle ortamların otomatik olarak nasıl oluşturulacağı konusunda değişiklikler yaptık:

- Boruhattı çalıştırmaları, mevcut değilse ve kullanıcı bağlamı bilinmiyorsa otomatik olarak bir ortam oluşturmayacaktır. Böyle durumlarda işlem hattı Ortam bulunamadı hatasıyla başarısız olur. Ortamları bir işlem hattında kullanmadan önce doğru güvenlikle önceden oluşturmanız ve yapılandırmayı denetlemeniz gerekir.

- Bilinen kullanıcı bağlamı olan işlem hatları, geçmişte olduğu gibi ortamları otomatik olarak oluşturmaya devam eder.

- Son olarak, ortamı otomatik olarak oluşturma özelliğinin yalnızca Azure Pipelines'ı kullanmaya başlama sürecini basitleştirmek için eklendiği belirtilmelidir. Üretim senaryolarına değil test senaryolarına yönelikti. Her zaman doğru izinlere ve denetimlere sahip üretim ortamlarını önceden oluşturmanız ve sonra bunları işlem hatlarında kullanmanız gerekir.

Yapı Hattı'ndan İçgörüler iletişim kutusunu kaldır

Geri bildiriminize bağlı olarak, iş akışını geliştirmek için Derleme İşlem Hattı'nda gezinirken görüntülenen görev/işlem hattı İçgörüleri iletişim kutusu kaldırıldı. İhtiyacınız olan içgörülere sahip olabilmeniz için işlem hattı analizi hala kullanılabilir.

Azure Repos

Visual Studio 2019 için Team Foundation Sürüm Kontrolü (TFVC) Windows Kabuk uzantısı güncelleştirmeleri

TFVC Windows Kabuğu uzantısının önceki sürümü yalnızca Visual Studio 2017 yüklü bilgisayarlarda çalışıyordu.

Bu aracın Visual Studio 2019 ile uyumlu yeni bir sürümünü yayımladık. Uzantı, Windows Gezgini ve ortak dosya iletişim kutularıyla tümleştirme sağlar. Bu tümleştirmeyle, Visual Studio veya Team Foundation komut satırı aracını çalıştırmak zorunda kalmadan birçok kaynak denetimi işlemi gerçekleştirebilirsiniz.

Sonraki Adımlar

Uyarı

Bu özellikler önümüzdeki iki-üç hafta içinde kullanıma sunulacaktır.

Azure DevOps'a gidin ve bir göz atın.

Geri bildirim sağlama

Bu özellikler hakkında düşüncelerinizi duymak isteriz. Bir sorunu bildirmek veya öneri sağlamak için yardım menüsünü kullanın.

Stack Overflow'da topluluk tarafından öneriler ve sorularınıza yanıt alabilirsiniz.

Teşekkürler

Vijay Machiraju