Hızlı Başlangıç: Azure portalını kullanarak Azure DNS Özel Çözümleyicisi oluşturma

Bu hızlı başlangıçta, Azure portalını kullanarak Azure DNS Özel Çözümleyicisi oluşturma adımları açıklanmaktadır. İsterseniz Azure PowerShell kullanarak bu hızlı başlangıcı tamamlayabilirsiniz.

Azure DNS Private Resolver, VM tabanlı DNS sunucuları dağıtmadan Azure DNS özel bölgeleri ile şirket içi ortamlar arasında karşılıklı sorgu gerçekleştirmenize olanak tanır. Artık Azure özel DNS bölgelerinde kayıtlı adları çözümlemek için sanal ağlarınızda IaaS tabanlı çözümler sağlamanız gerekmez. Etki alanlarının şirket içi, çoklu bulut ve genel DNS sunucularına koşullu olarak iletilmesini yapılandırabilirsiniz. Avantajlar, özellikler ve bölgesel kullanılabilirlik de dahil olmak üzere daha fazla bilgi için bkz . Azure DNS Özel Çözümleyicisi nedir?

Bu makalede:

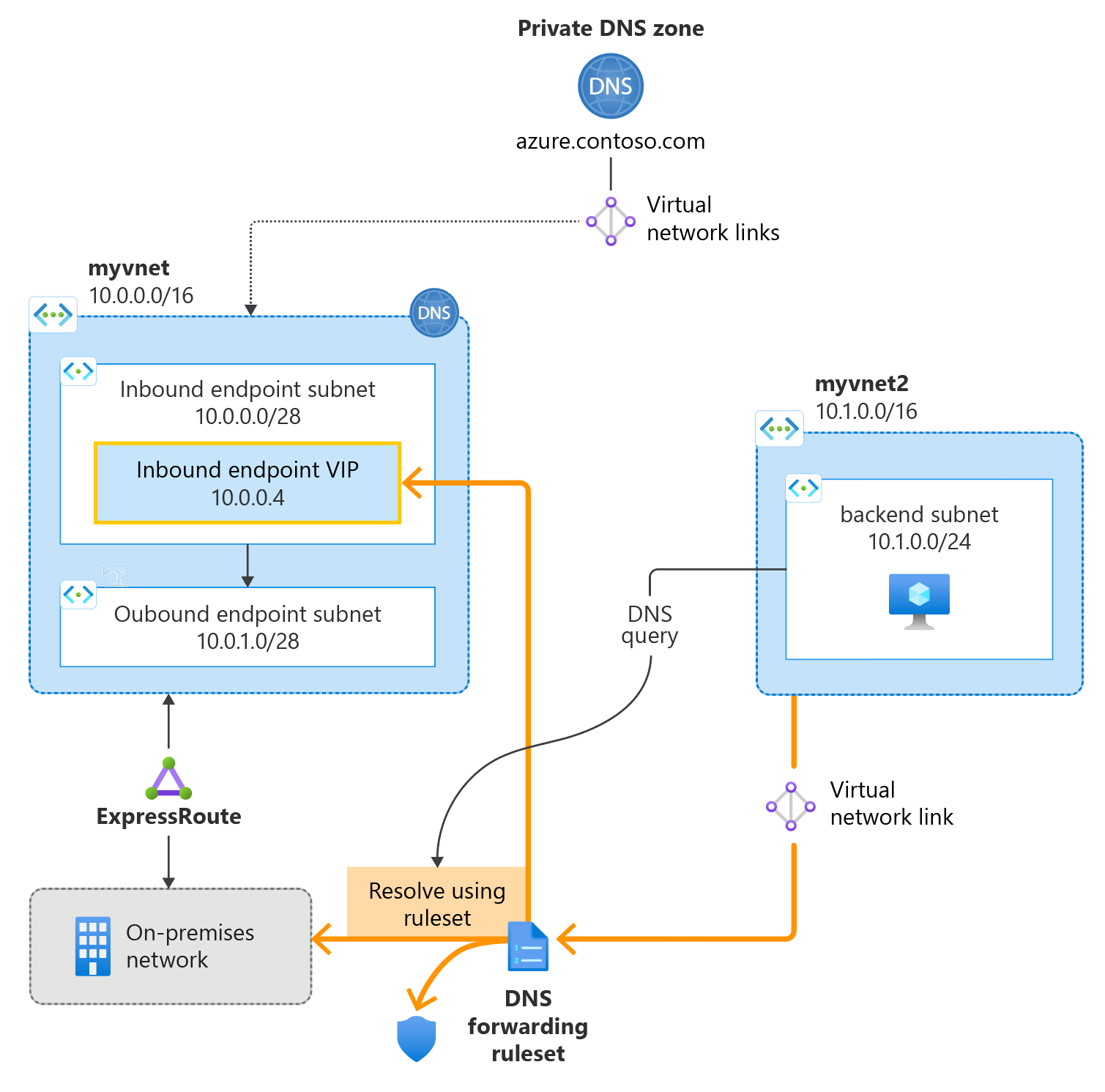

- İki sanal ağ oluşturulur: myvnet ve myvnet2.

- İlk sanal ağda 10.10.0.4 konumunda gelen uç noktası olan bir Azure DNS Özel Çözümleyicisi oluşturulur.

- Özel çözümleyici için bir DNS iletme kural kümesi oluşturulur.

- DNS iletme kural kümesi ikinci sanal ağa bağlıdır.

- Örnek kurallar DNS iletme kural kümesine eklenir.

Bu makalede, şirket içi ağa DNS iletme gösterilmiyor. Daha fazla bilgi için bkz . Azure ve şirket içi etki alanlarını çözümleme.

Aşağıdaki şekilde, bu makalede kullanılan kurulum özetlemektedir:

Önkoşullar

Azure aboneliği gereklidir.

- Mevcut bir Azure aboneliğiniz yoksa ücretsiz hesap oluşturabilirsiniz.

Microsoft.Network sağlayıcısı ad alanını kaydetme

Microsoft.Network hizmetlerini Azure aboneliğinizle kullanabilmeniz için önce Microsoft.Network ad alanını kaydetmeniz gerekir:

- Azure portalında Abonelik dikey penceresini ve ardından aboneliğinizi seçin.

- Ayarlar'ın altında Kaynak Sağlayıcıları'nı seçin.

- Microsoft.Network'u ve ardından Kaydet'i seçin.

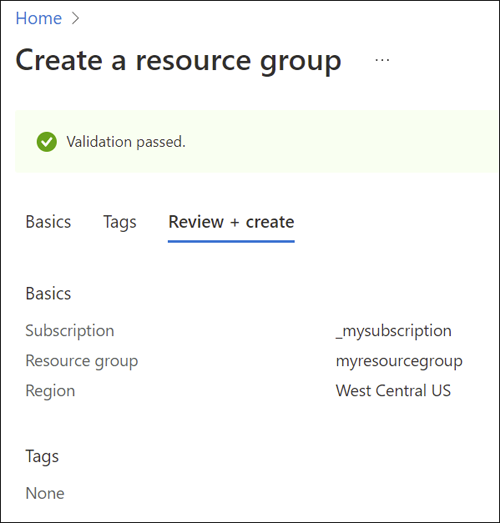

Kaynak grubu oluşturma

İlk olarak, DNS çözümleyicinizin kaynaklarını barındırmak için mevcut bir kaynak grubu oluşturun veya seçin. Kaynak grubunun desteklenen bir bölgede olması gerekir. Bu örnekte konum Orta Batı ABD'dir. Yeni bir kaynak grubu oluşturmak için:

Kaynak grubu oluştur'u seçin.

Abonelik adınızı seçin, kaynak grubu için bir ad girin ve desteklenen bir bölge seçin.

Gözden geçir ve oluştur'u seçin ve ardından Oluştur seçeneğini belirleyin.

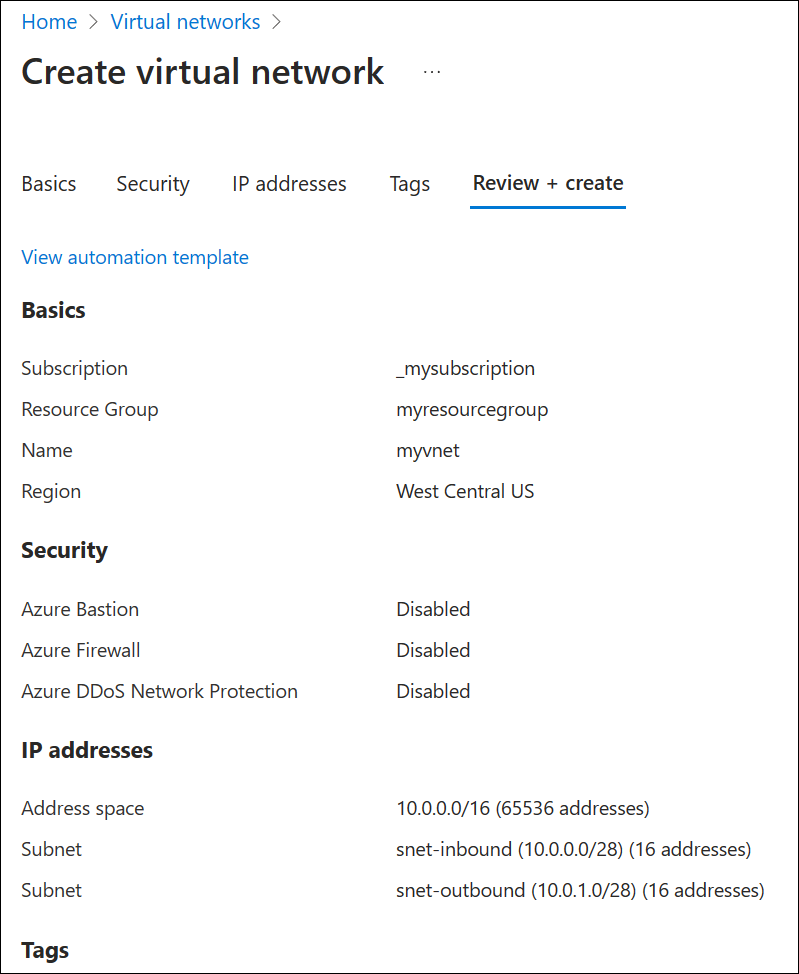

Sanal ağ oluşturma

Ardından, oluşturduğunuz kaynak grubuna bir sanal ağ ekleyin ve alt ağları yapılandırın.

Oluşturduğunuz kaynak grubunu seçin, Oluştur'u seçin, kategoriler listesinden Ağ'ı seçin ve ardından Sanal ağ'ın yanındaki Oluştur'u seçin.

Temel Bilgiler sekmesinde, yeni sanal ağ için bir ad girin ve kaynak grubunuzla aynı Bölge'yi seçin.

IP Adresleri sekmesinde, IPv4 adres alanını 10.0.0.0/16 olarak değiştirin.

Alt ağ ekle'yi seçin ve alt ağ adını ve adres aralığını girin:

- Alt ağ adı: snet-gelen

- Alt ağ adres aralığı: 10.0.0.0/28

- Yeni alt ağı eklemek için Ekle'yi seçin.

Alt ağ ekle'yi seçin ve giden uç nokta alt akını yapılandırın:

- Alt ağ adı: snet-outbound

- Alt ağ adres aralığı: 10.0.1.0/28

- Bu alt ağı eklemek için Ekle'yi seçin.

Gözden Geçir + oluştur’u ve sonra da Oluştur’u seçin.

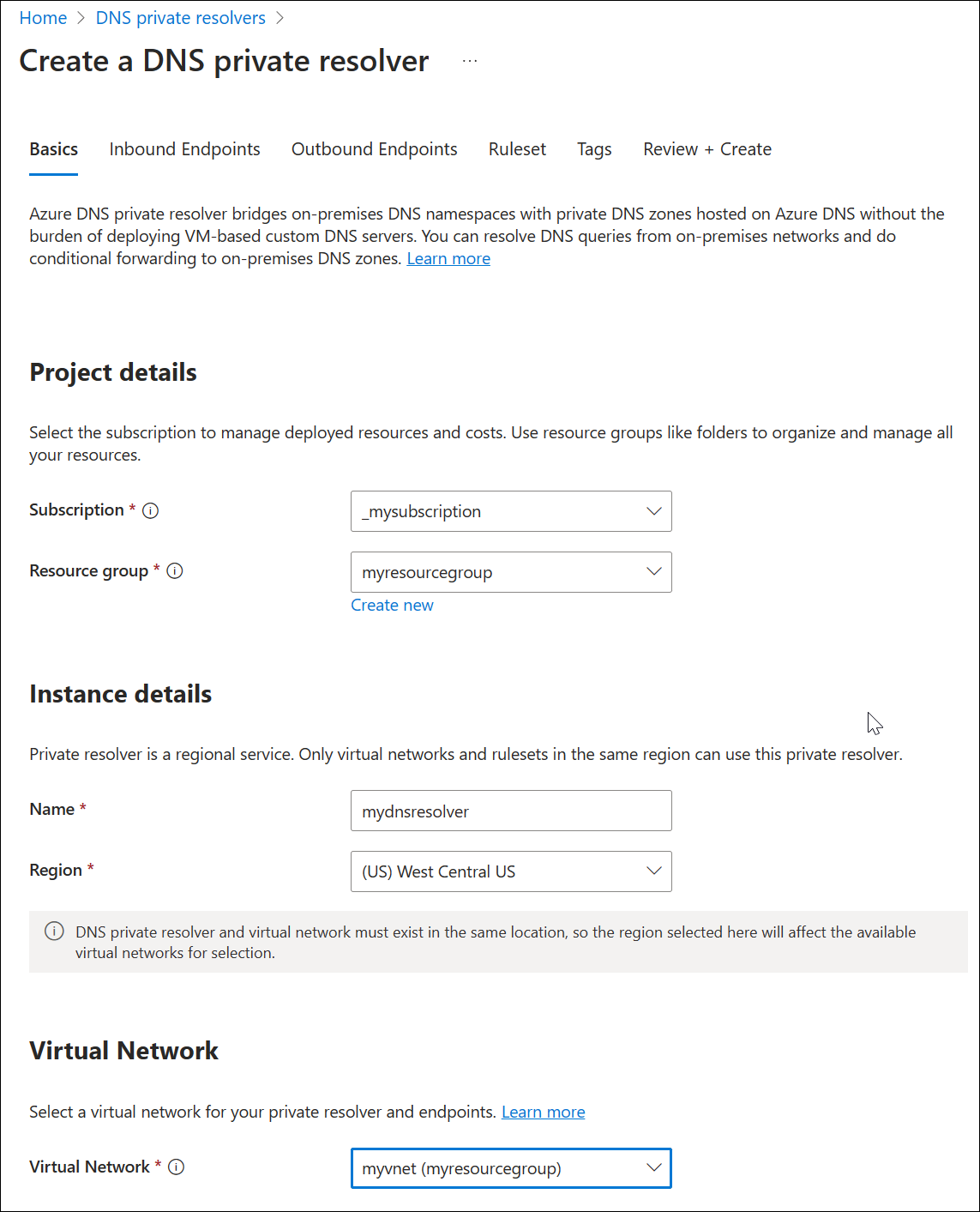

Sanal ağ içinde DNS çözümleyicisi oluşturma

Azure portalını açın ve DNS Özel Çözümleyicileri'ni arayın.

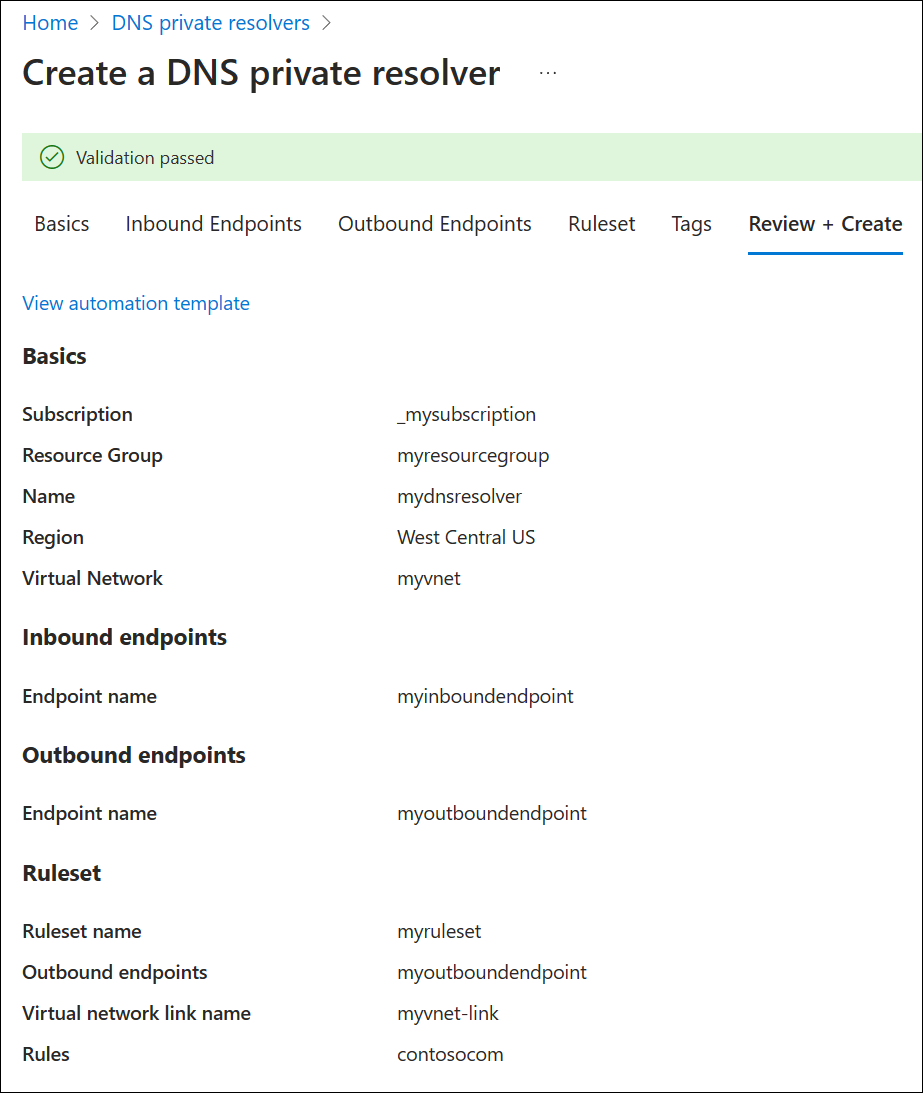

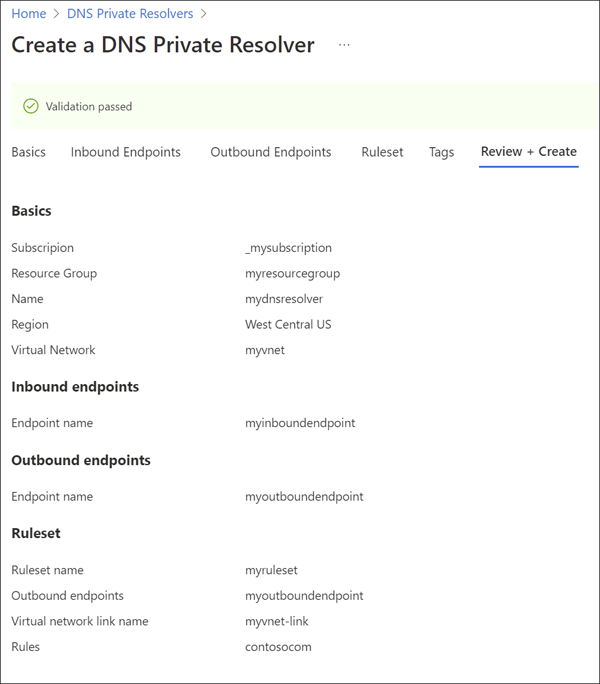

DNS Özel Çözümleyicileri'ni seçin, Oluştur'u seçin ve ardından DNS Özel Çözümleyicisi Oluştur'un Temel sekmesinde aşağıdakileri girin:

- Abonelik: Kullandığınız abonelik adını seçin.

- Kaynak grubu: Oluşturduğunuz kaynak grubunun adını seçin.

- Ad: DNS çözümleyiciniz için bir ad girin (ör. mydnsresolver).

- Bölge: Sanal ağ için kullandığınız bölgeyi seçin.

- Sanal Ağ: Oluşturduğunuz sanal ağı seçin.

DNS çözümleyicisini henüz oluşturmayın.

Gelen Uç Noktalar sekmesini seçin, Uç nokta ekle'yi seçin ve uç nokta adı'nın yanına bir ad girin (örneğin: myinboundendpoint).

Alt ağ'ın yanında, oluşturduğunuz gelen uç nokta alt akını (örneğin, snet-gelen, 10.0.0.0/28) seçin ve ardından Kaydet'i seçin.

Giden Uç Noktalar sekmesini seçin, Uç nokta ekle'yi seçin ve uç nokta adı'nın yanına bir ad girin (örneğin: myoutboundendpoint).

Alt ağ'ın yanında, oluşturduğunuz giden uç nokta alt asını seçin (örneğin, snet-giden, 10.0.1.0/28) ve ardından Kaydet'i seçin.

Kural Kümesi sekmesini seçin, Kural kümesi ekle'yi seçin ve aşağıdakileri girin:

- Kural kümesi adı: Kural kümeniz için bir ad girin (ör. myruleset).

- Uç noktalar: Oluşturduğunuz giden uç noktayı seçin (örneğin: myoutboundendpoint).

Kurallar'ın altında Ekle'yi seçin ve koşullu DNS iletme kurallarınızı girin. Örneğin:

- Kural adı: Bir kural adı girin (ör. contosocom).

- Etki Alanı Adı: Sonda nokta olan bir etki alanı adı girin (örneğin: contoso.com.).

- Kural Durumu: Etkin veya Devre Dışı'nı seçin. Varsayılan etkindir.

- Hedef ekle'yi seçin ve istediğiniz hedef IPv4 adresini girin (örneğin: 203.0.113.10).

- İsterseniz, başka bir hedef IPv4 adresi (örneğin: 203.0.113.11) eklemek için Hedef ekle'yi yeniden seçin.

- Hedef IP adreslerini eklemeyi bitirdiğinizde Ekle'yi seçin.

Gözden Geçir ve Oluştur’u, sonra da Oluştur’u seçin.

Bu örnekte yalnızca bir koşullu iletme kuralı vardır, ancak çok sayıda kural oluşturabilirsiniz. Gerektiğinde bunları etkinleştirmek veya devre dışı bırakmak için kuralları düzenleyin.

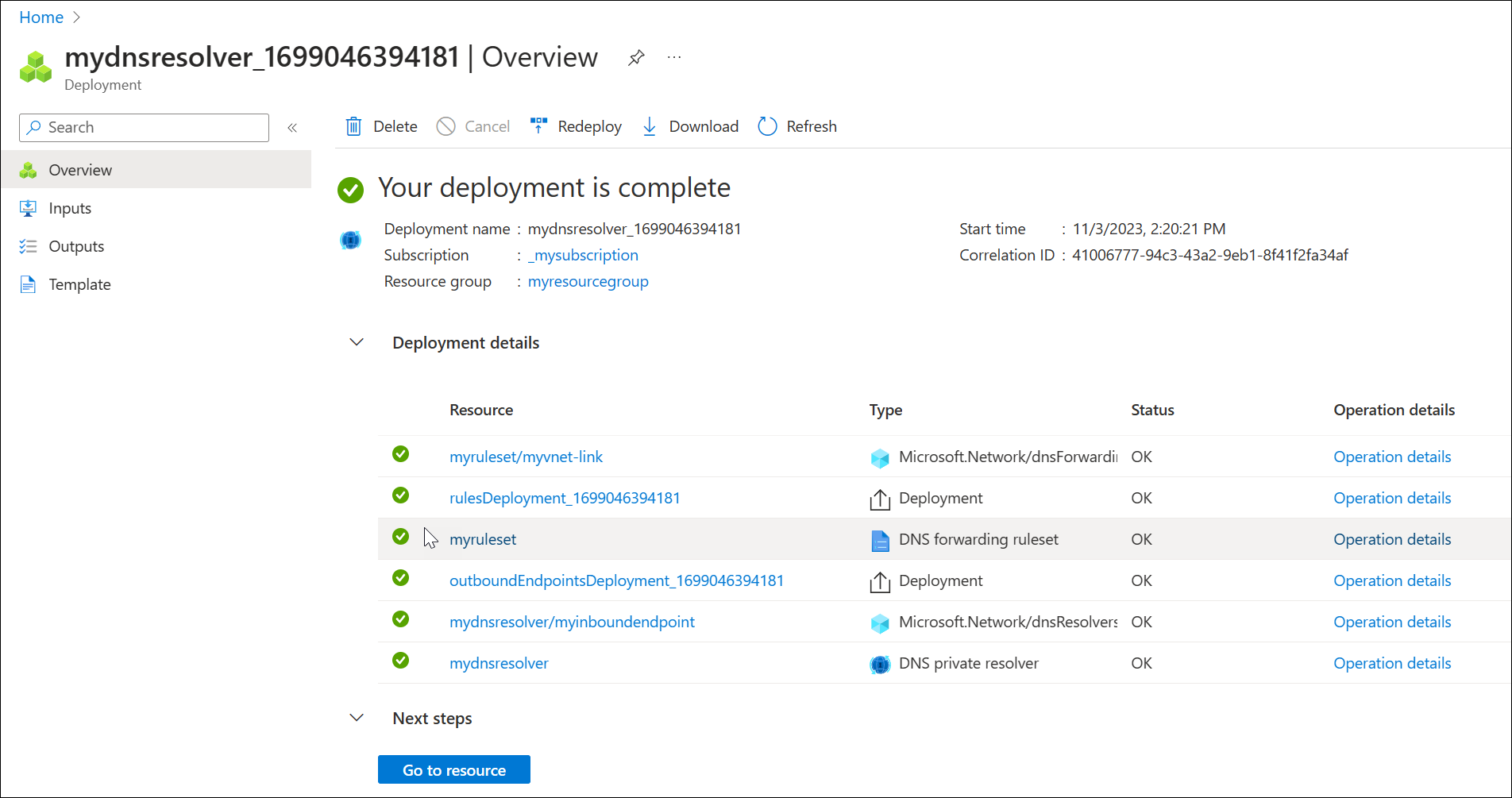

Oluştur'u seçtikten sonra yeni DNS çözümleyicisi dağıtıma başlar. Bu işlem bir veya iki dakika sürebilir. Her bileşenin durumu dağıtım sırasında görüntülenir.

İkinci bir sanal ağ oluşturma

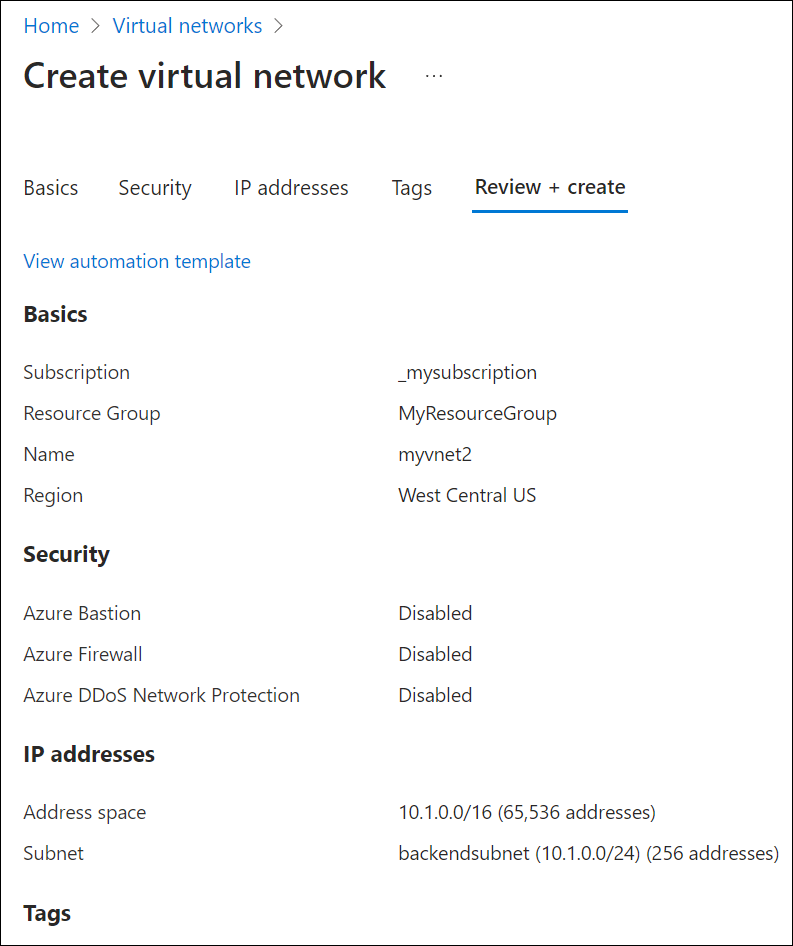

Şirket içi veya başka bir ortamın benzetimini yapmak için ikinci bir sanal ağ oluşturun. İkinci bir sanal ağ oluşturmak için:

Azure hizmetleri listesinden Sanal Ağ seçin veya Sanal Ağ arayın ve Sanal Ağ s'yi seçin.

Oluştur'u seçin ve temel bilgiler sekmesinde aboneliğinizi seçin ve bu kılavuzda kullandığınız kaynak grubunu seçin (örneğin, myresourcegroup).

Ad'ın yanına yeni sanal ağ için bir ad girin (örneğin, myvnet2).

Seçilen Bölgenin bu kılavuzda daha önce kullanılan bölgeyle aynı olduğunu doğrulayın (ör. Orta Batı ABD).

IP Adresleri sekmesini seçin ve varsayılan IP adresi alanını düzenleyin. Adres alanını sanal şirket içi adres alanıyla değiştirin (örneğin: 10.1.0.0/16).

Alt ağ ekle'yi seçin ve aşağıdakileri girin:

- Alt ağ adı: backendsubnet

- Alt ağ adres aralığı: 10.1.0.0/24

Ekle'yi seçin, Gözden geçir + oluştur'u ve ardından Oluştur'u seçin.

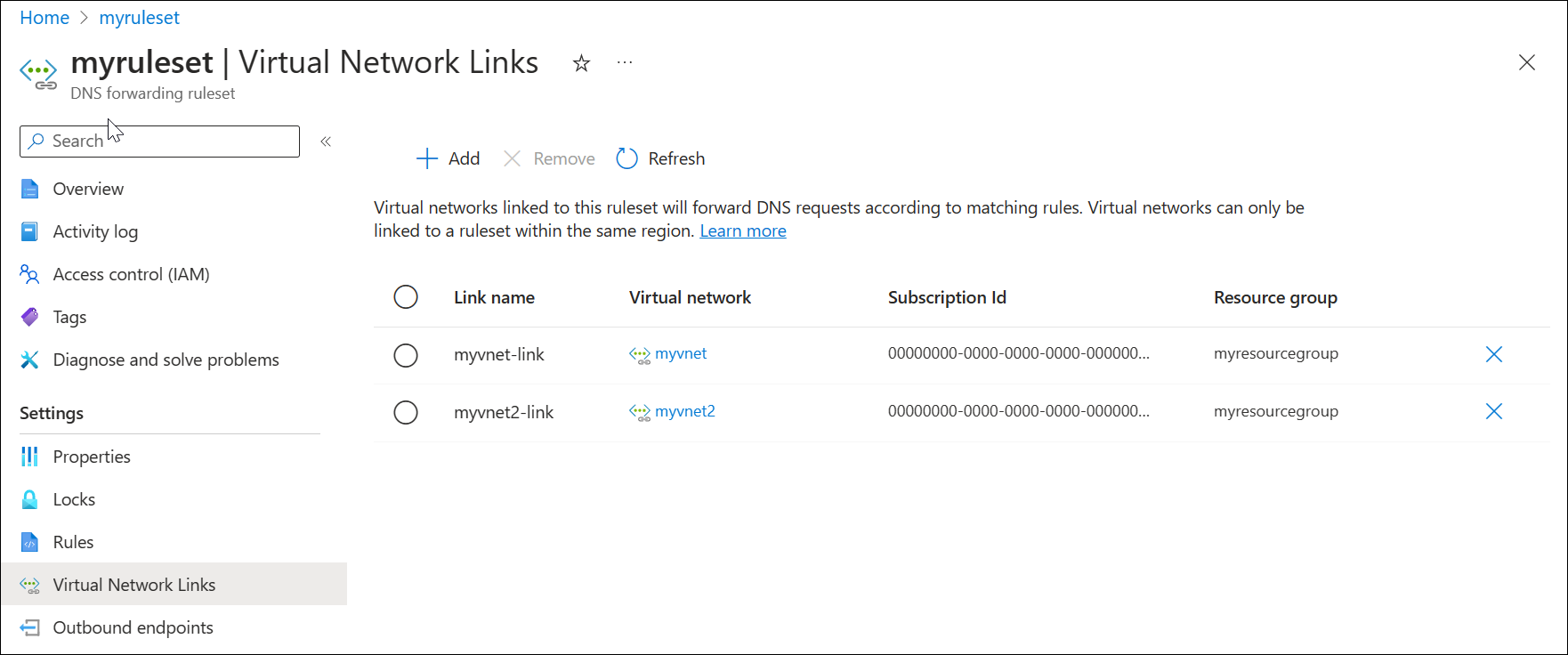

İletme kural kümesinizi ikinci sanal ağa bağlama

İletim kural kümesinizi ikinci sanal ağa uygulamak için bir sanal bağlantı oluşturmanız gerekir.

Azure hizmetleri listesinde DNS iletme kural kümelerini arayın ve kural kümenizi (ör. myruleset) seçin.

Sanal Ağ Bağlantılar'ı seçin, Ekle'yi seçin, myvnet2'yi seçin ve varsayılan Bağlantı Adı myvnet2-link'i kullanın.

Ekle'yi seçin ve bağlantının başarıyla eklendiğini doğrulayın. Sayfayı yenilemeniz gerekebilir.

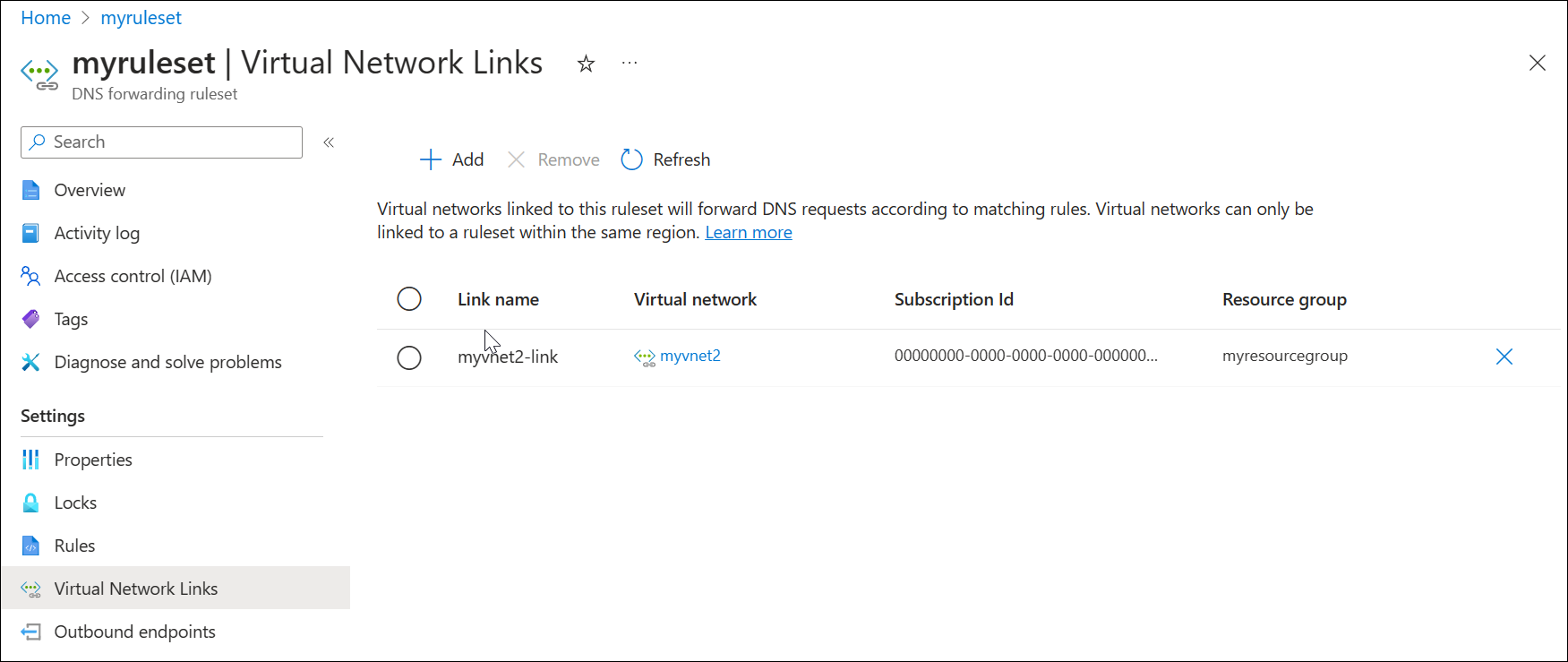

Sanal ağ bağlantısını silme

Bu makalenin ilerleyen bölümlerinde özel çözümleyici gelen uç noktası hedef olarak kullanılarak bir kural oluşturulur. Çözümleyicinin sağlandığı sanal ağ da kural kümesine bağlıysa, bu yapılandırma dns çözümleme döngüsüne neden olabilir. Bu sorunu düzeltmek için myvnet bağlantısını kaldırın.

Azure hizmetleri listesinde DNS iletme kural kümelerini arayın ve kural kümenizi (ör. myruleset) seçin.

Sanal Ağ Bağlantılar'ı seçin, myvnet-link'i seçin, Kaldır'ı ve tamam'ı seçin.

DNS iletme kural kümesini yapılandırma

DNS iletme kural kümesinizi istediğiniz gibi ekleyin veya kaldırın, örneğin:

- Sanal ağınıza bağlı bir Azure Özel DNS bölgesini çözümleme kuralı: azure.contoso.com.

- Şirket içi bölgeyi çözümlemek için bir kural: internal.contoso.com.

- Eşleşmeyen DNS sorgularını koruyucu bir DNS hizmetine iletmek için joker karakter kuralı.

Önemli

Bu hızlı başlangıçta gösterilen kurallar, belirli senaryolar için kullanılabilecek kural örnekleridir. Bu makalede açıklanan yönlendirme kurallarının hiçbiri gerekli değildir. İletme kurallarınızı test etmeye ve kuralların DNS çözümleme sorunlarına neden olmadığından emin olmaya dikkat edin.

Kural kümesine bir joker karakter kuralı eklerseniz, hedef DNS hizmetinin genel DNS adlarını çözümleyebildiğinden emin olun. Bazı Azure hizmetlerinin genel ad çözümlemeye bağımlılıkları vardır.

İletme kural kümesinden kural silme

Tek tek kurallar silinebilir veya devre dışı bırakılabilir. Bu örnekte, bir kural silinir.

- Azure Hizmetleri listesinde Dns İletme Kural Kümeleri'ni arayın ve seçin.

- Daha önce yapılandırdığınız kural kümesini (ör. myruleset) ve ardından Kurallar'ı seçin.

- Daha önce yapılandırdığınız contosocom örnek kuralını seçin, Sil'i ve ardından Tamam'ı seçin.

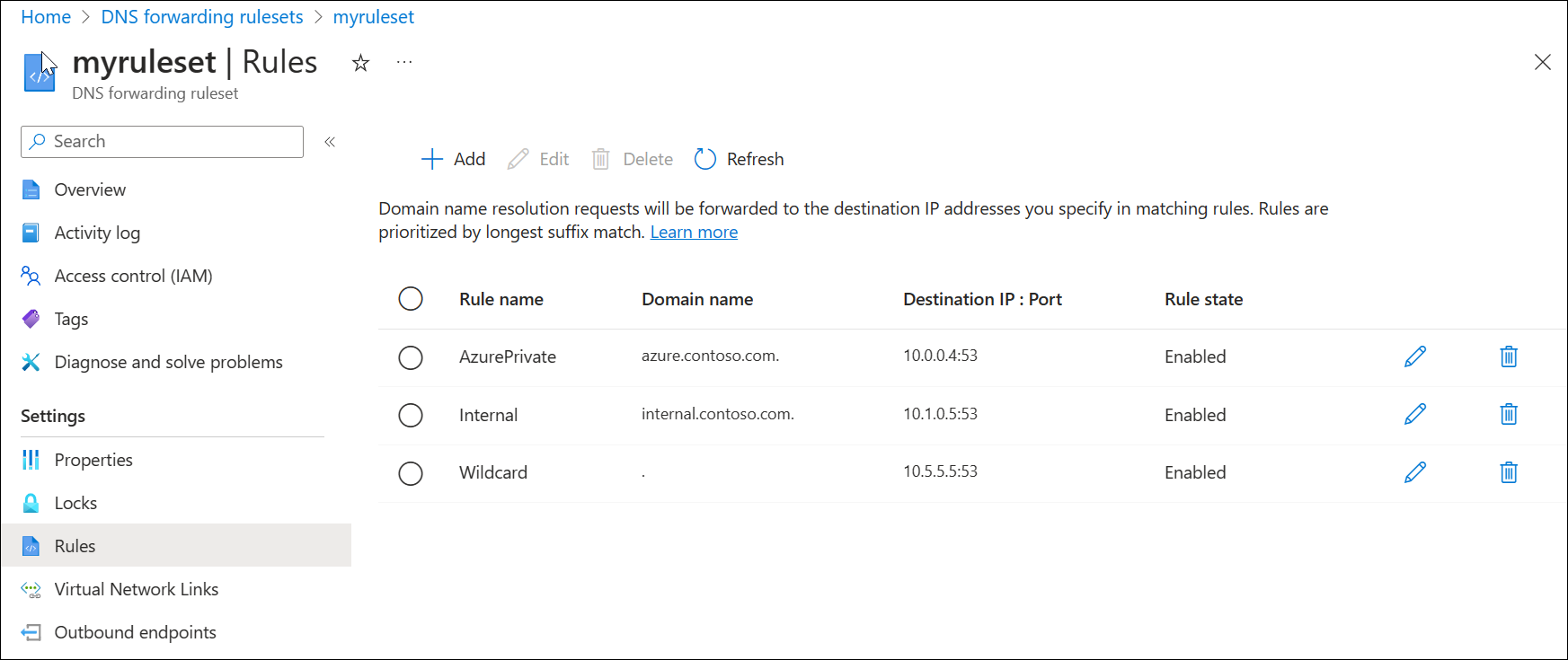

İletme kural kümesine kural ekleme

Kural kümesine üç yeni koşullu iletme kuralı ekleyin.

myruleset üzerinde | Kurallar sayfasında Ekle'yi seçin ve aşağıdaki kural verilerini girin:

- Kural Adı: AzurePrivate

- Etki Alanı Adı: azure.contoso.com.

- Kural Durumu: Etkin

Hedef IP adresi'nin altına 10.0.0.4 yazın ve Ekle'yi seçin.

myruleset üzerinde | Kurallar sayfasında Ekle'yi seçin ve aşağıdaki kural verilerini girin:

- Kural Adı: İç

- Etki Alanı Adı: internal.contoso.com.

- Kural Durumu: Etkin

Hedef IP adresi'nin altına 192.168.1.2 yazın ve Ekle'yi seçin.

myruleset üzerinde | Kurallar sayfasında Ekle'yi seçin ve aşağıdaki kural verilerini girin:

- Kural Adı: Joker Karakter

- Etki Alanı Adı: . (yalnızca bir nokta girin)

- Kural Durumu: Etkin

Hedef IP adresi'nin altına 10.5.5.5 yazın ve Ekle'yi seçin.

Bu örnekte:

- 10.0.0.4, çözümleyicinin gelen uç noktasıdır.

- 192.168.1.2 bir şirket içi DNS sunucusudur.

- 10.5.5.5 koruyucu bir DNS hizmetidir.

Özel çözümleyiciyi test edin

Artık DNS çözümleyicinize DNS trafiği gönderebilmeniz ve kayıtları aşağıdakiler dahil olmak üzere iletme kural kümelerinize göre çözümleyebilmeniz gerekir:

- Çözümleyicinin dağıtıldığı sanal ağa bağlı Azure DNS özel bölgeleri.

- Bir sanal ağ özel bölgenin kendisine bağlıysa, iletme kural kümesindeki özel bölge için bir kurala gerek yoktur. VNet'teki kaynaklar bölgeyi doğrudan çözümleyebilir. Ancak bu örnekte, ikinci sanal ağ özel bölgeye bağlı değildir. İletme kural kümesini kullanarak bölgeyi yine de çözümleyebilir. Bu tasarım hakkında daha fazla bilgi için bkz . Özel Çözümleyici Mimarisi.

- Şirket içinde barındırılan bölgeleri Özel DNS.

- Genel İnternet DNS ad alanında DNS bölgeleri.