Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

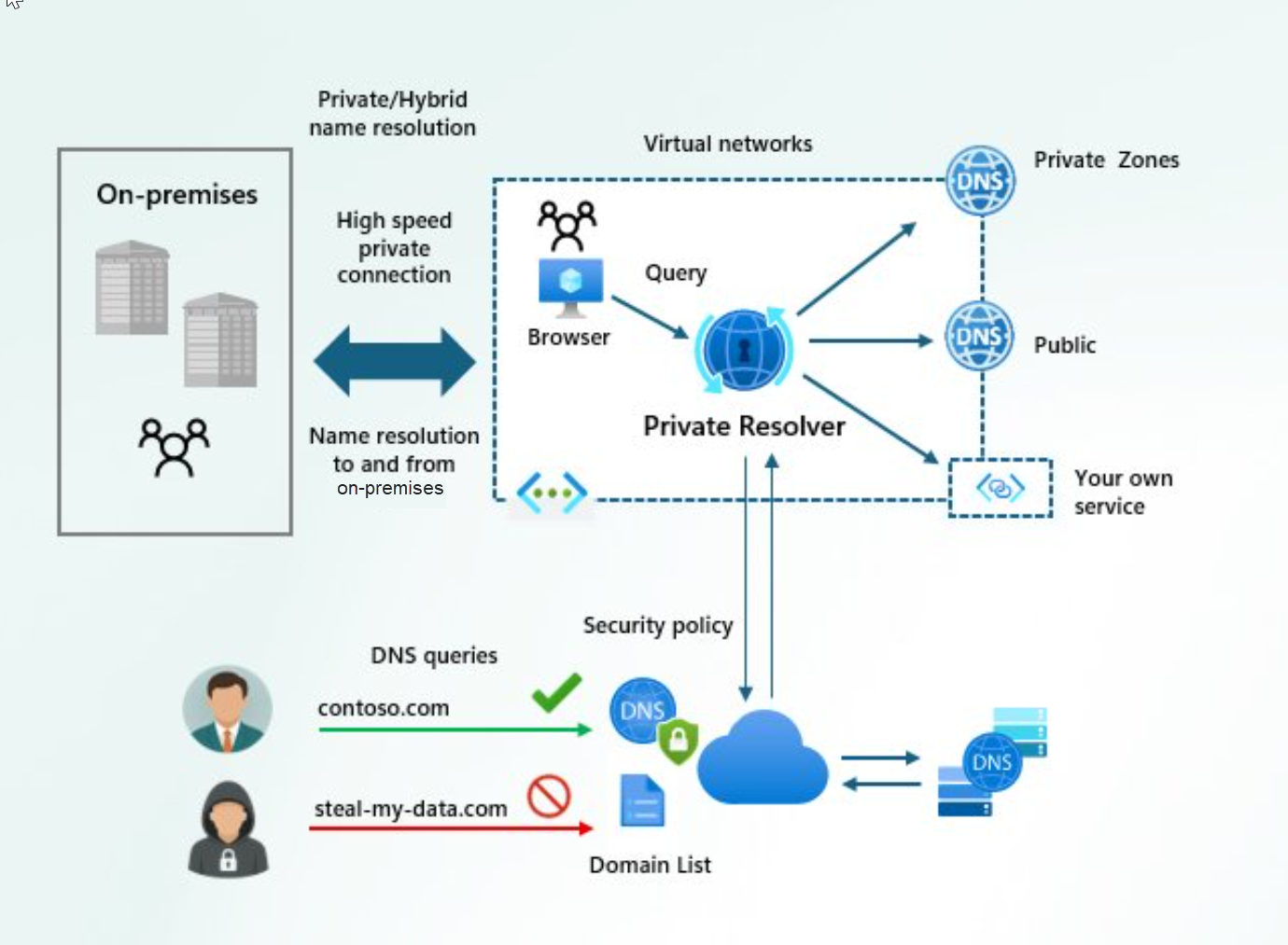

Bu makalede, DNS güvenlik ilkesine ve Tehdit bilgileri akışına genel bir bakış sağlanır.

DNS güvenlik ilkesinin ve Tehdit bilgileri akışının yapılandırması hakkında daha fazla bilgi için aşağıdaki nasıl yapılır kılavuzlarına bakın:

DNS güvenlik ilkesi nedir?

DNS güvenlik ilkesi, DNS sorgularını sanal ağ (VNet) düzeyinde filtreleme ve günlüğe kaydetme olanağı sunar. İlke, bir sanal ağ içindeki hem genel hem de özel DNS trafiği için geçerlidir. DNS günlükleri bir depolama hesabına, log analytics çalışma alanına veya olay hub'larına gönderilebilir. DNS sorgularına izin vermeyi, uyarı vermeyi veya engellemeyi seçebilirsiniz.

DNS güvenlik ilkesiyle:

- Bilinen veya kötü amaçlı etki alanlarının ad çözümlemesini engelleyerek DNS tabanlı saldırılara karşı koruma sağlamak için kurallar oluşturun.

- DNS trafiğinizle ilgili içgörü elde etmek için ayrıntılı DNS günlüklerini kaydedin ve görüntüleyin.

DNS güvenlik ilkesi aşağıdaki ilişkili öğelere ve özelliklere sahiptir:

- Konum: Güvenlik ilkesinin oluşturulduğu ve dağıtıldığı Azure bölgesi.

- DNS trafik kuralları: Öncelik ve etki alanı listelerine göre izin veren, engelleyen veya uyarı veren kurallar.

- Sanal ağ bağlantıları: Güvenlik ilkesini bir sanal ağ ile ilişkilendiren bağlantı.

- DNS etki alanı listeleri: DNS etki alanlarının konum tabanlı listeleri.

DNS güvenlik ilkesi Azure PowerShell veya Azure portalı kullanılarak yapılandırılabilir.

DNS Tehdit Bilgileri nedir?

Tehdit Bilgileri akışı ile Azure DNS güvenlik ilkesi, Microsoft'un Güvenlik Yanıt Merkezi (MSRC) tarafından kaynaklanan bilinen kötü amaçlı etki alanlarının ad çözümlemesinin engellenebildiği müşteri sanal ağlarında güvenlik olaylarının erken algılanması ve önlenmesine olanak tanır.

Önceden sağlanan DNS güvenlik ilkesinin yanı sıra, akış yönetilen etki alanı listesi olarak kullanılabilir ve Microsoft'un kendi yönetilen Tehdit Akıllı akışıyla iş yüklerinin bilinen kötü amaçlı etki alanlarına karşı korunmasını sağlar.

Tehdit Bilgileri akışıyla DNS güvenlik ilkesini kullanmanın avantajları şunlardır:

Akıllı koruma:

- Neredeyse tüm saldırılar bir DNS sorgusuyla başlar. Tehdit Bilgileri tarafından yönetilen etki alanı listesi, güvenlik olaylarının erken algılanıp önlenmesini sağlar.

Sürekli güncelleştirmeler:

- Microsoft, yeni algılanan kötü amaçlı etki alanlarına karşı korumak için akışı otomatik olarak güncelleştirir.

Kötü amaçlı etki alanı izleme ve engelleme:

Etkinliğin yalnızca uyarı modunda gözlemlenmesi veya engelleme modunda şüpheli etkinliğin engellenmesi esnekliği.

Günlükleme etkinleştirmesi, sanal ağdaki tüm DNS trafiğine görünürlük sağlar.

Kullanım örnekleri

Bilinen kötü amaçlı etki alanlarına karşı ek bir koruma katmanı için, Tehdit Zekasını DNS güvenlik ilkelerinde yönetilen etki alanı listesi olarak yapılandırın.

Sanal ağlardan bilinen kötü amaçlı etki alanlarını çözümlemeye teşebbüs eden kompromize edilmiş konakların görünürlüğünü sağlayın.

Tehdit Intel akışının yapılandırıldığı sanal ağlarda kötü amaçlı etki alanları çözümlendiğinde uyarıları günlüğe kaydedip ayarlayın.

Sanal ağlarla ve Azure Özel DNS Bölgeleri, Özel Çözümleyici ve sanal ağdaki diğer hizmetler gibi diğer hizmetlerle sorunsuz bir şekilde tümleştirin.

Yer

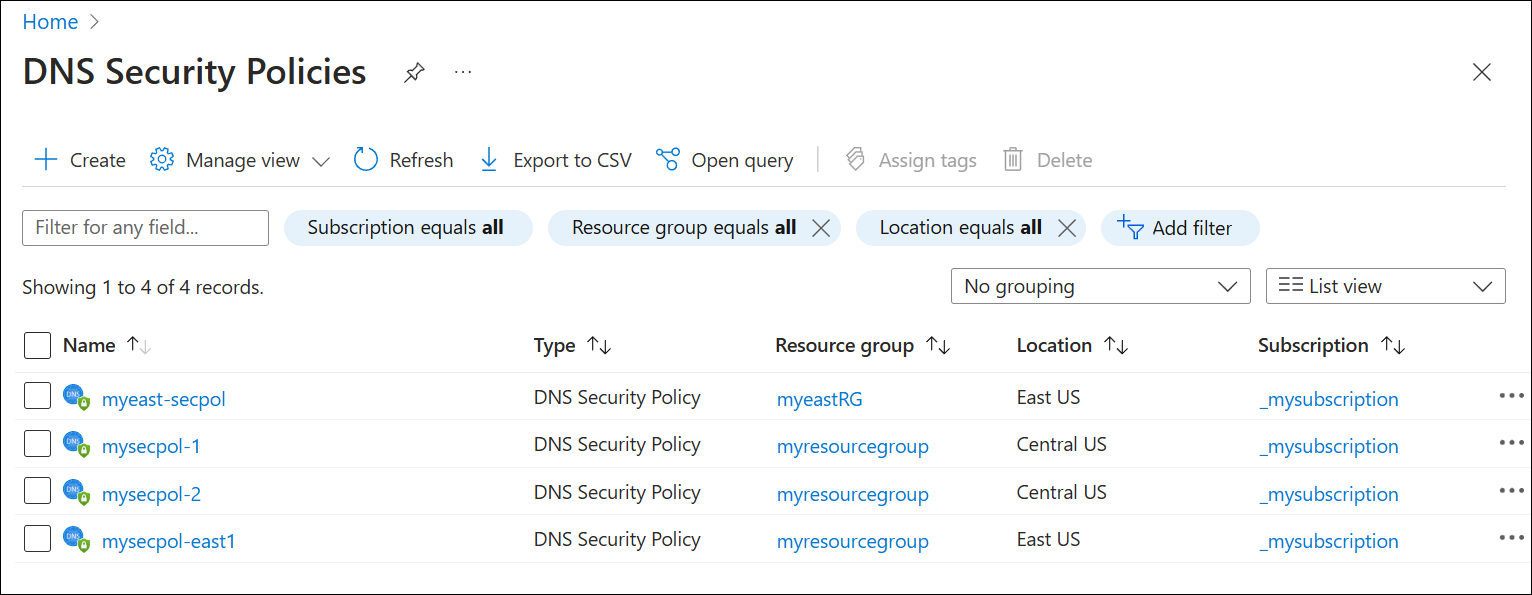

Güvenlik ilkesi yalnızca aynı bölgedeki sanal ağlara uygulanabilir. Aşağıdaki örnekte, iki farklı bölgenin her birinde (Doğu ABD ve Orta ABD) iki ilke oluşturulur.

Önemli

Politika:VNet ilişkisi 1:N şeklindedir. Bir sanal ağ bir güvenlik ilkesiyle ilişkilendirildiğinde ( sanal ağ bağlantıları aracılığıyla), bu sanal ağ önce mevcut sanal ağ bağlantısını kaldırmadan başka bir güvenlik ilkesiyle ilişkilendirılamaz. Tek bir DNS güvenlik ilkesi aynı bölgedeki birden çok sanal ağ ile ilişkilendirilebilir.

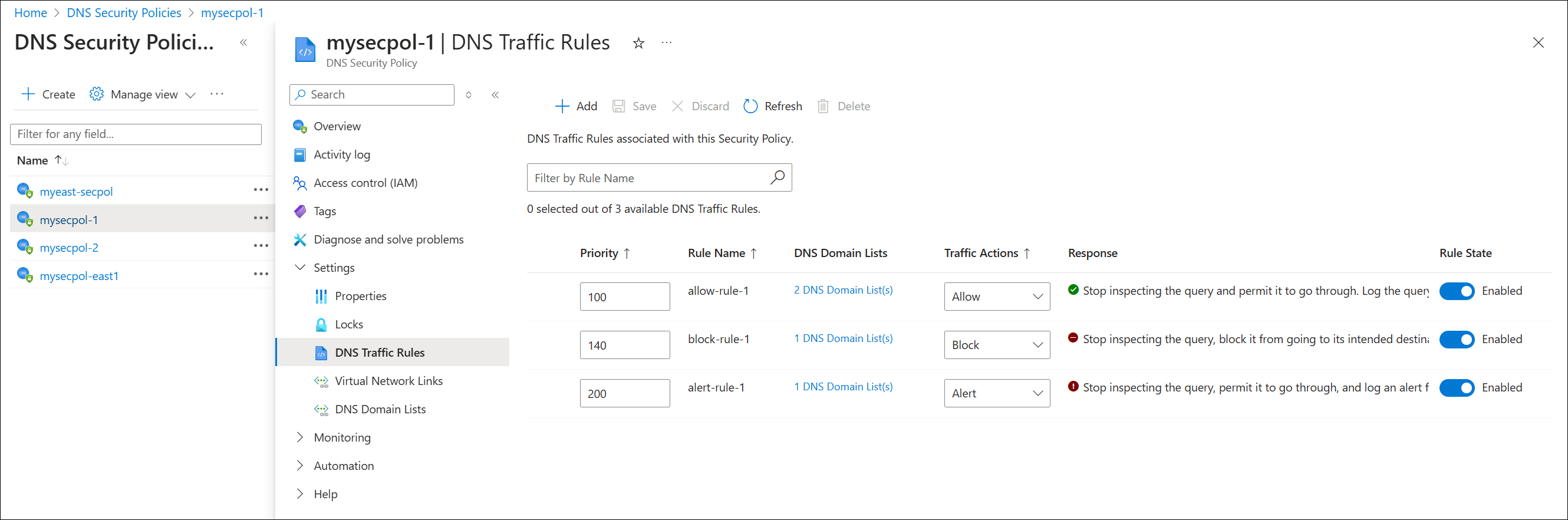

DNS trafik kuralları

DNS trafiği kuralları, dns sorgusu için gerçekleştirilen eylemi belirler.

Azure portalında DNS trafik kurallarını görüntülemek için bir DNS güvenlik ilkesi seçin ve ardından Ayarlar'ın altında DNS Trafik Kuralları'nı seçin. Aşağıdaki örneğe bakın:

- Kurallar 100-65000 aralığında Öncelik sırasına göre işlenir. Düşük sayılar daha yüksek önceliklidir.

- Bir etki alanı adı daha düşük öncelikli bir kuralda engellenirse ve aynı etki alanına daha yüksek öncelikli bir kuralda izin verilirse, etki alanı adına izin verilir.

- Kurallar DNS hiyerarşisini izler. Daha yüksek öncelikli bir kuralda contoso.com izin veriliyorsa, daha düşük öncelikli bir kuralda engellenmiş olsa bile sub.contoso.com için izin verilir.

- "." etki alanına uygulanan bir kural oluşturarak tüm etki alanlarında bir ilke yapılandırabilirsiniz. Azure'un gerekli hizmetlerini engellememek için etki alanlarını engellerken dikkatli olun.

- Listeden dinamik olarak kural ekleyebilir ve silebilirsiniz. Portalda kuralları düzenledikten sonra kaydetmeyi unutmayın.

- Kural başına birden çok DNS Etki Alanı Listesi'ne izin verilir. En az bir DNS etki alanı listenize sahip olmanız gerekir.

- Her kural üç Trafik Eyleminden biriyle ilişkilendirilir: İzin Ver, Engelle veya Uyarı.

- İzin Ver: Sorguya ilişkili etki alanı listelerine erişim izni ver ve sorguyu günlüğe kaydet.

- Engelle: Sorguyu ilişkili etki alanı listelerine engelleyin ve engelleme eylemini günlüğe yazın.

- Uyarı: Sorgunun ilişkili etki alanı listelerine izin ver ve bir uyarıyı kaydet.

- Kurallar tek tek Etkinleştirilebilir veya Devre Dışı Bırakılabilir.

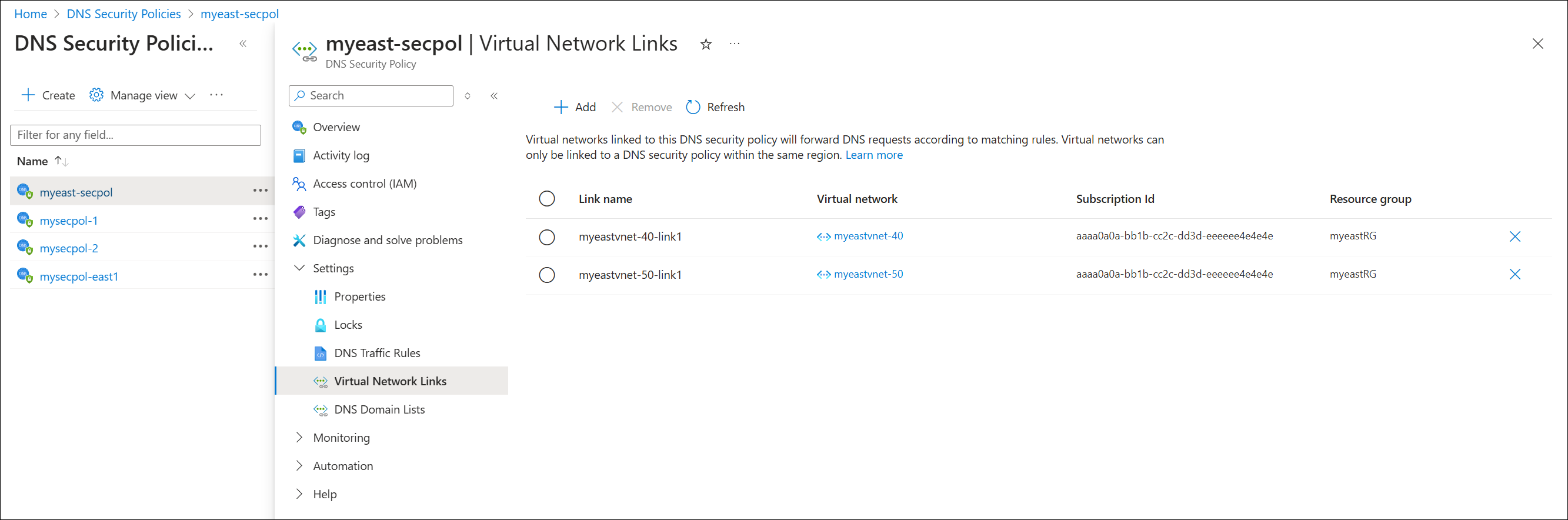

Sanal ağ bağlantıları

DNS güvenlik ilkeleri yalnızca güvenlik ilkesine bağlı sanal ağlar için geçerlidir. Tek bir güvenlik ilkesini birden çok sanal ağa bağlayabilirsiniz, ancak tek bir sanal ağ yalnızca bir DNS güvenlik ilkesine bağlanabilir.

Aşağıdaki örnekte iki sanal ağa (myeastvnet-40, myeastvnet-50) bağlı bir DNS güvenlik ilkesi gösterilmektedir:

- Yalnızca güvenlik ilkesiyle aynı bölgede bulunan VNet'ler bağlanabilir.

- Sanal ağ bağlantısını kullanarak bir sanal ağı bir DNS güvenlik ilkesine bağladığınızda, DNS güvenlik ilkesi sanal ağın içindeki tüm kaynaklar için geçerlidir.

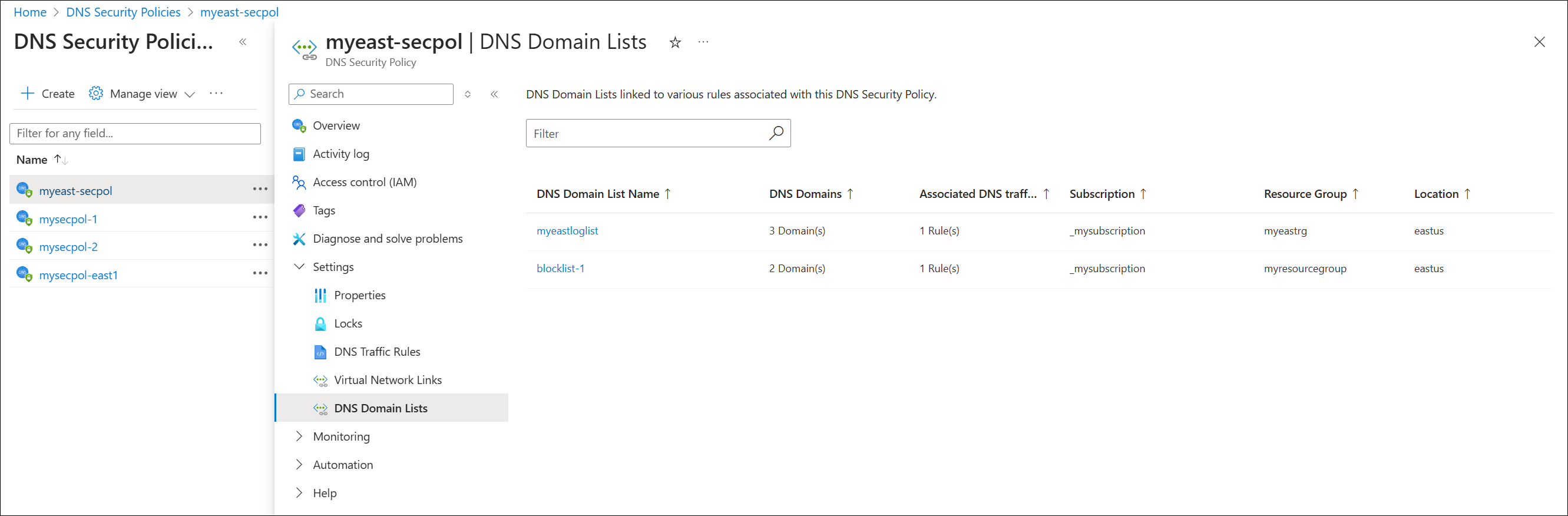

DNS etki alanı listeleri

DNS etki alanı listeleri, trafik kurallarıyla ilişkilendirdiğiniz DNS etki alanlarının listeleridir.

İlkeyle ilişkili geçerli etki alanı listelerini görüntülemek için DNS güvenlik ilkesi ayarları'nın altında DNS Etki Alanı Listeleri'ni seçin.

Uyarı

Bir etki alanıyla ilişkili olan trafik kurallarının geçerli olup olmadığını belirlemek amacıyla CNAME zincirleri incelenir ("takip edilir"). Örneğin, malicious.contoso.com için geçerli olan bir kural, adatum.com malicious.contoso.com ile eşleniyorsa veya adatum.com için CNAME zincirinde herhangi bir yerde malicious.contoso.com görünüyorsa adatum.com için de geçerlidir.

Aşağıdaki örnekte , myeast-secpol DNS güvenlik ilkesiyle ilişkili DNS etki alanı listeleri gösterilmektedir:

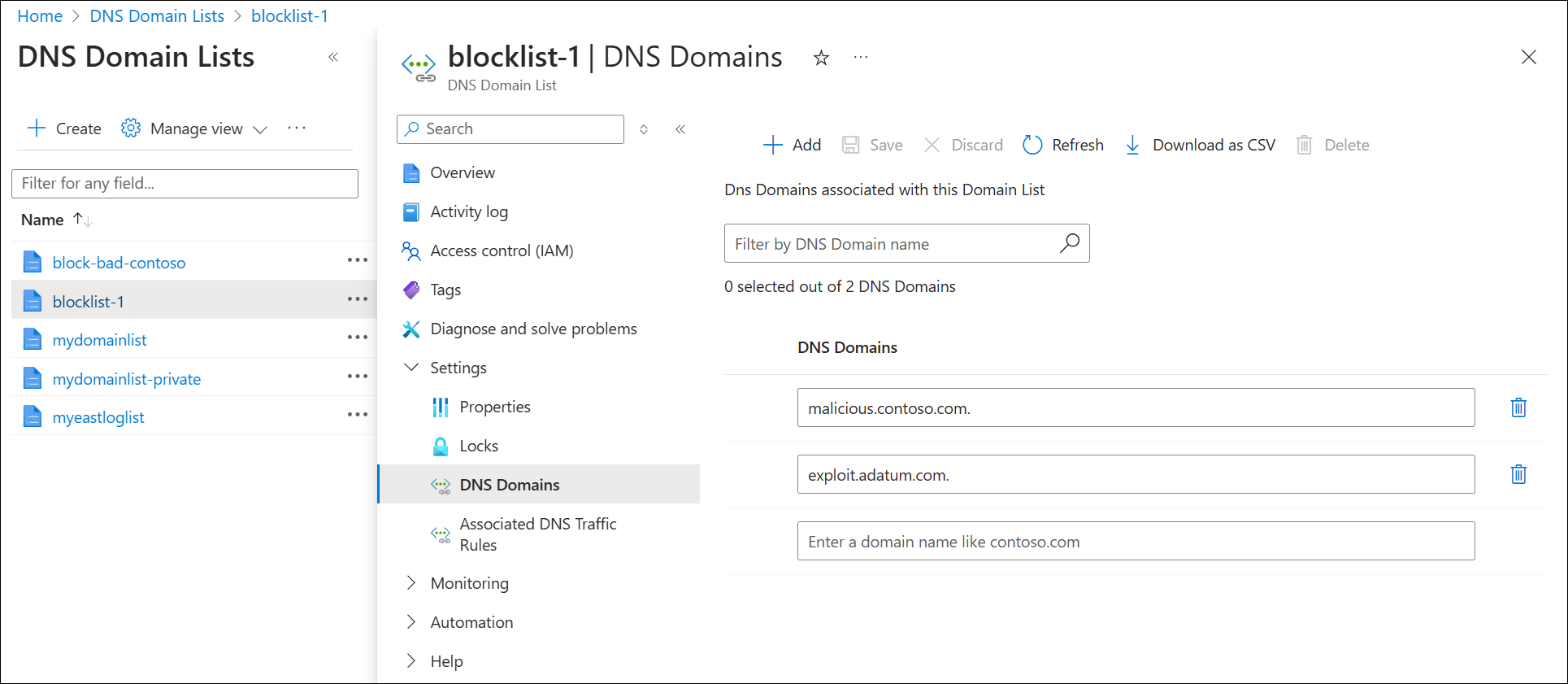

Bir etki alanı listesini farklı güvenlik ilkelerindeki birden çok DNS trafik kuralıyla ilişkilendirebilirsiniz. Güvenlik ilkesi en az bir etki alanı listesi içermelidir. Aşağıda, iki etki alanı (malicious.contoso.com, exploit.adatum.com) içeren bir DNS etki alanı listesi (blocklist-1) örneği verilmiştir:

- DNS etki alanı listesi en az bir etki alanı içermelidir. Joker karakter etki alanlarına izin verilir.

Önemli

Joker etki alanı listeleri oluştururken dikkatli olun. Örneğin, tüm etki alanları için geçerli olan bir etki alanı listesi oluşturursanız (DNS etki alanı olarak girerek . ) ve ardından bu etki alanı listesine yönelik sorguları engelleyecek bir DNS trafik kuralı yapılandırırsanız, gerekli hizmetlerin çalışmasını engelleyebilirsiniz.

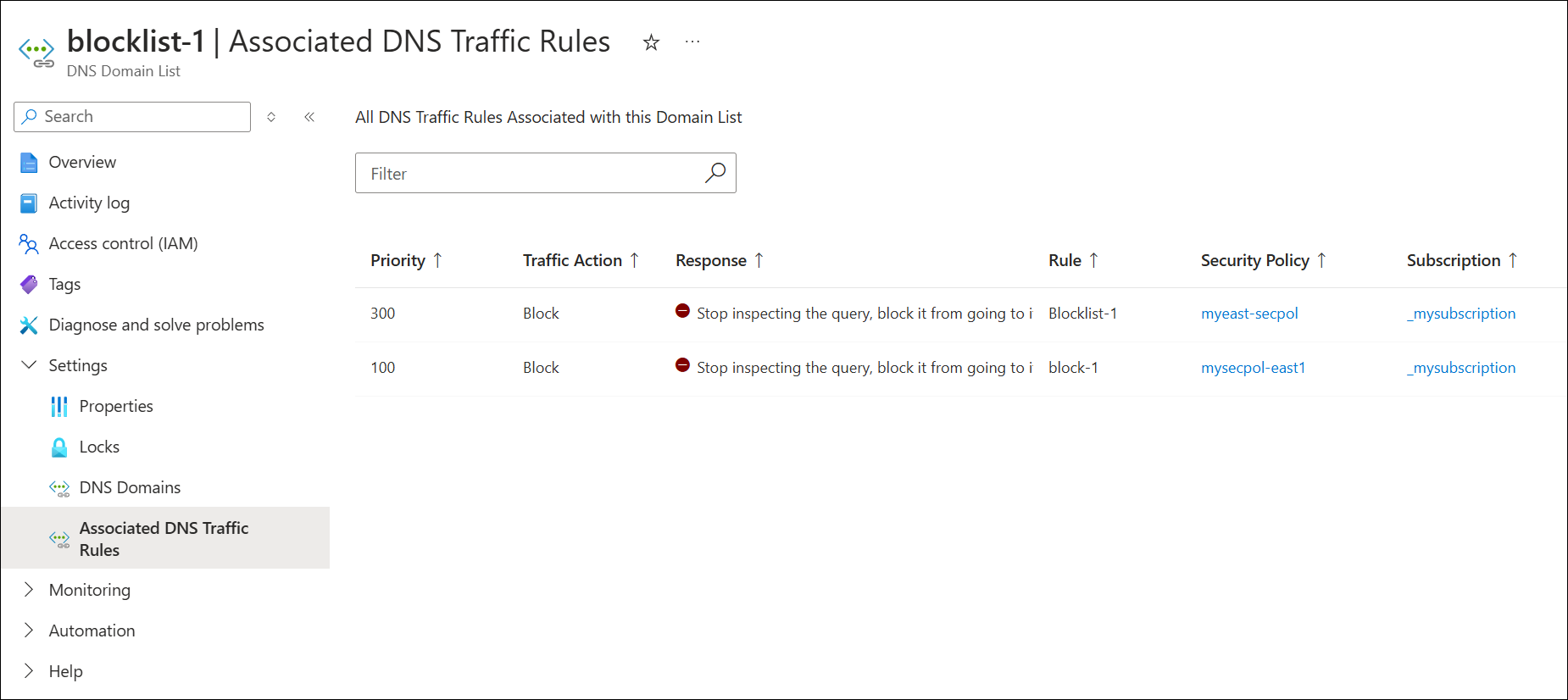

Azure portalında bir DNS etki alanı listesini görüntülerken, tüm trafik kurallarının ve DNS etki alanı listesine başvuran ilişkili DNS güvenlik ilkelerinin listesini görmek için Ayarlar>İlişkili DNS Trafik Kuralları'nı da seçebilirsiniz.

Gereksinimler ve kısıtlamalar

| Kısıtlama Türü | Sınır / Kural |

|---|---|

| Sanal ağ kısıtlamaları | - DNS güvenlik ilkeleri yalnızca DNS güvenlik ilkesiyle aynı bölgedeki sanal ağlara uygulanabilir. - Sanal ağ başına bir güvenlik ilkesi bağlayabilirsiniz. |

| Güvenlik ilkesi kısıtlamaları | 1000 |

| DNS trafik kuralı kısıtlamaları | 100 |

| Domain listesi kısıtlamaları | 2,000 |

| Büyük Etki Alanı listesi kısıtlamaları | 100,000 |

| Etki alanı kısıtlamaları | 100,000 |