ExpressRoute Microsoft eşlemesi üzerinden siteden siteye VPN yapılandırma

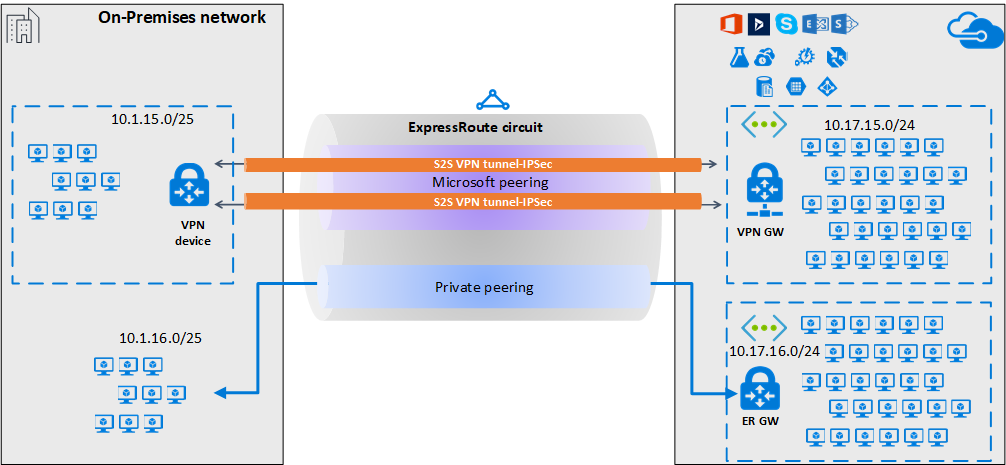

Bu makale, şirket içi ağınızla Azure sanal ağlarınız (VNet) arasında ExpressRoute özel bağlantısı üzerinden güvenli şifreli bağlantı yapılandırmanıza yardımcı olur. Seçtiğiniz şirket içi ağlarla Azure sanal ağları arasında siteden siteye IPsec/IKE VPN tüneli oluşturmak için Microsoft eşlemesini kullanabilirsiniz. ExpressRoute üzerinden güvenli bir tünel yapılandırmak, gizlilik, yeniden yürütmeyi önleme, orijinallik ve bütünlük ile veri alışverişini sağlar.

Not

Microsoft eşlemesi üzerinden siteden siteye VPN ayarladığınızda, VPN ağ geçidi ve VPN çıkışı için ücretlendirilirsiniz. Daha fazla bilgi için bkz . VPN Gateway fiyatlandırması.

Bu makaledeki adımlar ve örnekler Azure PowerShell Az modüllerini kullanır. Az modüllerini bilgisayarınıza yerel olarak yüklemek için bkz . Azure PowerShell'i yükleme. Yeni Az modülü hakkında daha fazla bilgi edinmek için bkz . Yeni Azure PowerShell Az modülüne giriş. PowerShell cmdlet'leri sık sık güncelleştirilir. En son sürümü çalıştırmıyorsanız, yönergelerde belirtilen değerler başarısız olabilir. Sisteminizde Yüklü PowerShell sürümlerini bulmak için cmdlet'ini Get-Module -ListAvailable Az kullanın.

Mimari

Yüksek kullanılabilirlik ve yedeklilik için, ExpressRoute bağlantı hattının iki MSEE-PE çifti üzerinde birden çok tünel yapılandırabilir ve tüneller arasında yük dengelemeyi etkinleştirebilirsiniz.

Microsoft eşlemesi üzerinden VPN tünelleri, VPN ağ geçidi kullanılarak veya Azure Market aracılığıyla kullanılabilen uygun bir Ağ Sanal Gereci (NVA) kullanılarak sonlandırılabilir. Yol değişimini temel alınan Microsoft eşlemesine göstermeden yolları şifrelenmiş tüneller üzerinden statik veya dinamik olarak değiştirebilirsiniz. Bu makaledeki örneklerde, şifrelenmiş tüneller üzerinden ön ekleri dinamik olarak değiştirmek için BGP (Microsoft eşlemesini oluşturmak için kullanılan BGP oturumundan farklı) kullanılır.

Önemli

Şirket içi tarafında genellikle Microsoft eşlemesi DMZ'de sonlandırılır ve özel eşleme çekirdek ağ bölgesinde sonlandırılır. İki bölge güvenlik duvarları kullanılarak ayrıştırılır. Microsoft eşlemesini yalnızca ExpressRoute üzerinden güvenli tüneli etkinleştirmek için yapılandırıyorsanız, yalnızca Microsoft eşlemesi aracılığıyla tanıtılan genel ip'leri filtrelemeyi unutmayın.

İş Akışı

- ExpressRoute bağlantı hattınız için Microsoft eşlemesini yapılandırın.

- Seçili Azure bölgesel genel ön eklerini Microsoft eşlemesi aracılığıyla şirket içi ağınıza tanıtabilirsiniz.

- VPN ağ geçidi yapılandırma ve IPsec tünelleri oluşturma

- Şirket içi VPN cihazını yapılandırın.

- Siteden siteye IPsec/IKE bağlantısını oluşturun.

- (İsteğe bağlı) Şirket içi VPN cihazında güvenlik duvarlarını/filtrelemeyi yapılandırın.

- ExpressRoute bağlantı hattı üzerinden IPsec iletişimini test edin ve doğrulayın.

1. Microsoft eşlemesini yapılandırma

ExpressRoute üzerinden siteden siteye VPN bağlantısı yapılandırmak için ExpressRoute Microsoft eşlemesini kullanmanız gerekir.

Yeni bir ExpressRoute bağlantı hattı yapılandırmak için ExpressRoute önkoşulları makalesiyle başlayın ve ardından ExpressRoute bağlantı hattı oluşturma ve değiştirme.

Zaten bir ExpressRoute bağlantı hattınız varsa ancak Microsoft eşlemesi yapılandırılmadıysa, ExpressRoute bağlantı hattı için eşleme oluşturma ve değiştirme makalesini kullanarak Microsoft eşlemesini yapılandırın.

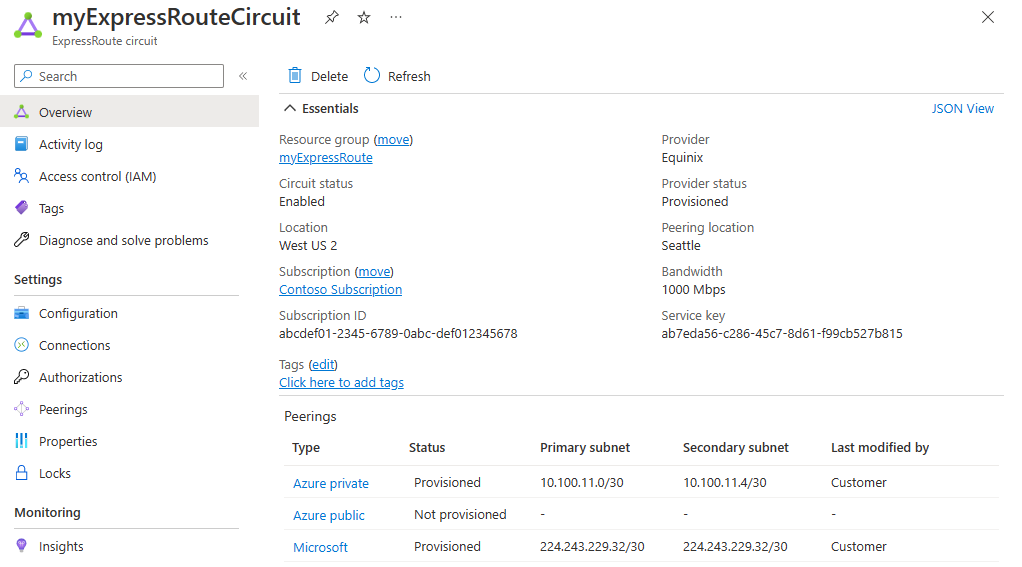

Bağlantı hattınızı ve Microsoft eşlemenizi yapılandırdıktan sonra Azure portalındaki Genel Bakış sayfasını kullanarak kolayca görüntüleyebilirsiniz.

2. Yol filtrelerini yapılandırma

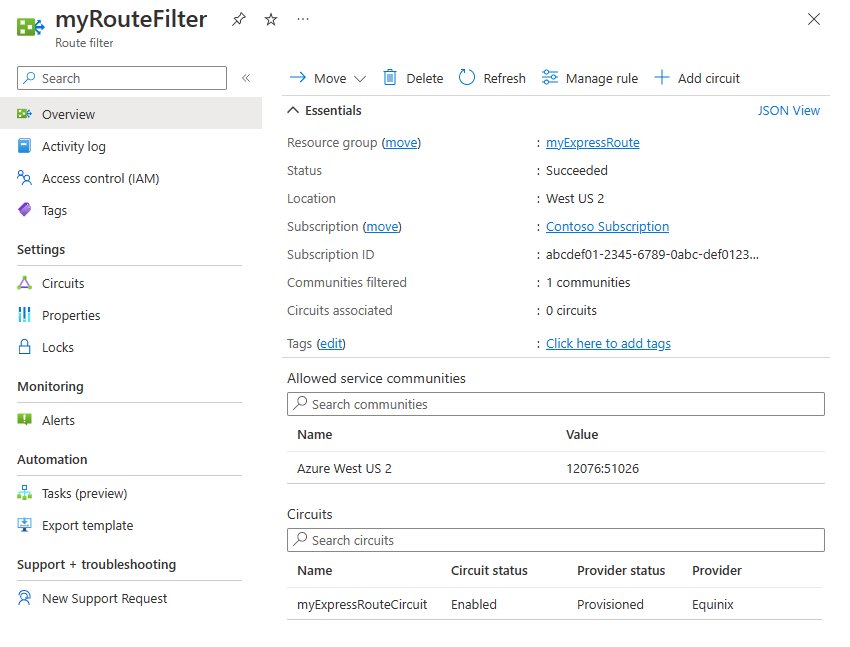

Rota filtresi, ExpressRoute bağlantı hattınızın Microsoft eşlemesi üzerinden kullanmak istediğiniz hizmetleri tanımlamanızı sağlar. Temelde tüm BGP topluluk değerlerinin izin verilenler listesidir.

Bu örnekte dağıtım yalnızca Azure Batı ABD 2 bölgesindedir. Yalnızca BGP topluluk değeri 12076:51026 olan Azure Batı ABD 2 bölgesel ön eklerinin tanıtımına izin vermek için bir yol filtresi kuralı eklenir. Kuralı yönet'i seçerek izin vermek istediğiniz bölgesel ön ekleri belirtirsiniz.

Rota filtresinin içinde, rota filtresinin uygulanacağı ExpressRoute bağlantı hatlarını da seçmeniz gerekir. Bağlantı hattı ekle'yi seçerek ExpressRoute bağlantı hatlarını seçebilirsiniz. Önceki şekilde, yol filtresi örnek ExpressRoute bağlantı hattıyla ilişkilendirilir.

2.1 Yol filtresini yapılandırma

Yol filtresi yapılandırın. Adımlar için bkz . Microsoft eşlemesi için yol filtrelerini yapılandırma.

2.2 BGP yollarını doğrulama

ExpressRoute bağlantı hattınız üzerinden Microsoft eşlemesini başarıyla oluşturduktan ve bağlantı hattıyla bir yol filtresi ilişkilendirdikten sonra, MSEE'lerle eşleyen PE cihazlarında Microsoft Enterprise Edge'den (MSEE) alınan BGP yollarını doğrulayabilirsiniz. Doğrulama komutu, PE cihazlarınızın işletim sistemine bağlı olarak değişir.

Cisco örnekleri

Bu örnekte Cisco IOS-XE komutu kullanılmaktadır. Örnekte, eşleme trafiğini yalıtmak için bir sanal yönlendirme ve iletme (VRF) örneği kullanılır.

show ip bgp vpnv4 vrf 10 summary

Aşağıdaki kısmi çıkış, Otonom Sistem Numarası (ASN) 12076 (MSEE) ile *.243.229.34 komşusundan 68 ön ek alındığını gösterir:

...

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

X.243.229.34 4 12076 17671 17650 25228 0 0 1w4d 68

Komşudan alınan ön eklerin listesini görmek için aşağıdaki örneği kullanın:

sh ip bgp vpnv4 vrf 10 neighbors X.243.229.34 received-routes

Doğru ön ek kümesini aldığınızı onaylamak için çapraz doğrulama yapabilirsiniz. Aşağıdaki Azure PowerShell komut çıktısı, hizmetlerin her biri ve Azure bölgesinin her biri için Microsoft eşlemesi aracılığıyla tanıtılan ön ekleri listeler:

Get-AzBgpServiceCommunity

3. VPN ağ geçidini ve IPsec tünellerini yapılandırma

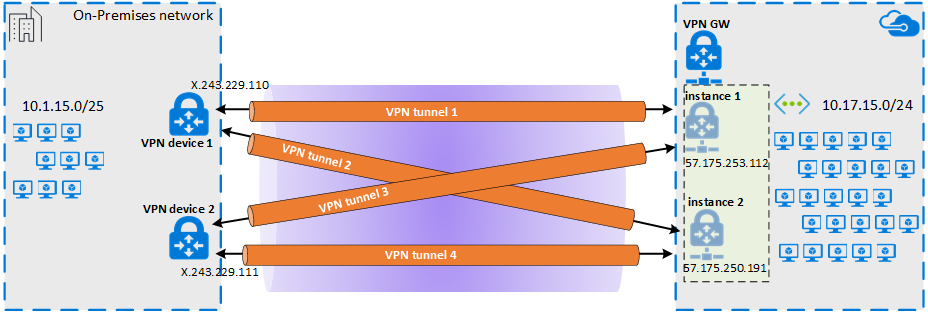

Bu bölümde, Azure VPN ağ geçidi ile şirket içi VPN cihazı arasında IPsec VPN tünelleri oluşturulur. Örneklerde Cisco Bulut Hizmeti Yönlendiricisi (CSR1000) VPN cihazları kullanılır.

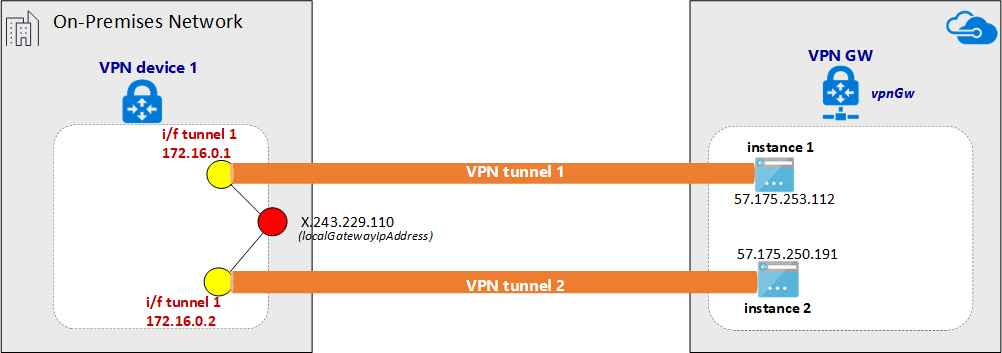

Aşağıdaki diyagramda, şirket içi VPN cihazı 1 ile Azure VPN ağ geçidi örnek çifti arasında kurulan IPsec VPN tünelleri gösterilmektedir. Şirket içi VPN cihazı 2 ile Azure VPN ağ geçidi örnek çifti arasında oluşturulan iki IPsec VPN tüneli diyagramda gösterilmiştir. Yapılandırma ayrıntıları listelenmez. Ancak, daha fazla VPN tüneline sahip olmak yüksek kullanılabilirliği artırır.

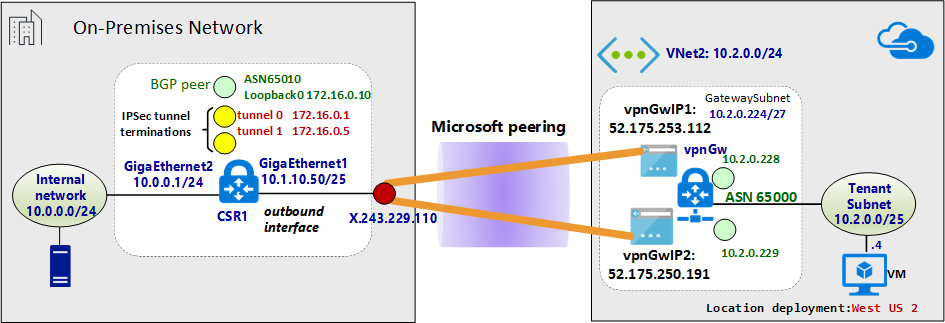

IPsec tünel çifti üzerinden, özel ağ yollarını değiştirmek için bir eBGP oturumu oluşturulur. Aşağıdaki diyagramda IPsec tünel çifti üzerinden kurulan eBGP oturumu gösterilmektedir:

Aşağıdaki diyagramda örnek ağın soyut genel bakışı gösterilmektedir:

Azure Resource Manager şablon örnekleri hakkında

Örneklerde VPN ağ geçidi ve IPsec tüneli sonlandırmaları bir Azure Resource Manager şablonu kullanılarak yapılandırılır. Resource Manager şablonlarını kullanmaya yeniyseniz veya Resource Manager şablonunun temellerini anlamak için bkz . Azure Resource Manager şablonlarının yapısını ve söz dizimini anlama. Bu bölümdeki şablon, yeşil bir Azure ortamı (sanal ağ) oluşturur. Ancak, mevcut bir sanal ağınız varsa şablonda buna başvurabilirsiniz. VPN ağ geçidi IPsec/IKE siteden siteye yapılandırmaları hakkında bilginiz yoksa bkz . Siteden siteye bağlantı oluşturma.

Not

Bu yapılandırmayı oluşturmak için Azure Resource Manager şablonlarını kullanmanız gerekmez. Bu yapılandırmayı Azure portalını veya PowerShell'i kullanarak oluşturabilirsiniz.

3.1 Değişkenleri bildirme

Bu örnekte değişken bildirimleri örnek ağa karşılık gelir. Değişkenleri bildirirken bu bölümü ortamınızı yansıtacak şekilde değiştirin.

- localAddressPrefix değişkeni, IPsec tünellerini sonlandırmak için bir şirket içi IP adresleri dizisidir.

- GatewaySku, VPN aktarım hızını belirler. gatewaySku ve vpnType hakkında daha fazla bilgi için bkz . VPN Gateway yapılandırma ayarları. Fiyatlandırma için bkz . VPN Gateway fiyatlandırması.

- vpnType değerini RouteBased olarak ayarlayın.

"variables": {

"virtualNetworkName": "SecureVNet", // Name of the Azure VNet

"azureVNetAddressPrefix": "10.2.0.0/24", // Address space assigned to the VNet

"subnetName": "Tenant", // subnet name in which tenants exists

"subnetPrefix": "10.2.0.0/25", // address space of the tenant subnet

"gatewaySubnetPrefix": "10.2.0.224/27", // address space of the gateway subnet

"localGatewayName": "localGW1", // name of remote gateway (on-premises)

"localGatewayIpAddress": "X.243.229.110", // public IP address of the on-premises VPN device

"localAddressPrefix": [

"172.16.0.1/32", // termination of IPsec tunnel-1 on-premises

"172.16.0.2/32" // termination of IPsec tunnel-2 on-premises

],

"gatewayPublicIPName1": "vpnGwVIP1", // Public address name of the first VPN gateway instance

"gatewayPublicIPName2": "vpnGwVIP2", // Public address name of the second VPN gateway instance

"gatewayName": "vpnGw", // Name of the Azure VPN gateway

"gatewaySku": "VpnGw1", // Azure VPN gateway SKU

"vpnType": "RouteBased", // type of VPN gateway

"sharedKey": "string", // shared secret needs to match with on-premises configuration

"asnVpnGateway": 65000, // BGP Autonomous System number assigned to the VPN Gateway

"asnRemote": 65010, // BGP Autonmous Syste number assigned to the on-premises device

"bgpPeeringAddress": "172.16.0.3", // IP address of the remote BGP peer on-premises

"connectionName": "vpn2local1",

"vnetID": "[resourceId('Microsoft.Network/virtualNetworks', variables('virtualNetworkName'))]",

"gatewaySubnetRef": "[concat(variables('vnetID'),'/subnets/','GatewaySubnet')]",

"subnetRef": "[concat(variables('vnetID'),'/subnets/',variables('subnetName'))]",

"api-version": "2017-06-01"

},

3.2 Sanal ağ oluşturma (sanal ağ)

Mevcut bir sanal ağı VPN tünelleriyle ilişkilendirdiyseniz bu adımı atlayabilirsiniz.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[variables('virtualNetworkName')]",

"location": "[resourceGroup().location]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('azureVNetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('subnetName')]",

"properties": {

"addressPrefix": "[variables('subnetPrefix')]"

}

},

{

"name": "GatewaySubnet",

"properties": {

"addressPrefix": "[variables('gatewaySubnetPrefix')]"

}

}

]

},

"comments": "Create a Virtual Network with Subnet1 and Gatewaysubnet"

},

3.3 VPN ağ geçidi örneklerine genel IP adresleri atama

VPN ağ geçidinin her örneği için bir genel IP adresi atayın.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName1')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Dynamic"

},

"comments": "Public IP for the first instance of the VPN gateway"

},

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName2')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Dynamic"

},

"comments": "Public IP for the second instance of the VPN gateway"

},

3.4 Şirket içi VPN tüneli sonlandırmasını (yerel ağ geçidi) belirtin

Şirket içi VPN cihazları yerel ağ geçidi olarak adlandırılır. Aşağıdaki json parçacığı uzak BGP eş ayrıntılarını da belirtir:

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/localNetworkGateways",

"name": "[variables('localGatewayName')]",

"location": "[resourceGroup().location]",

"properties": {

"localNetworkAddressSpace": {

"addressPrefixes": "[variables('localAddressPrefix')]"

},

"gatewayIpAddress": "[variables('localGatewayIpAddress')]",

"bgpSettings": {

"asn": "[variables('asnRemote')]",

"bgpPeeringAddress": "[variables('bgpPeeringAddress')]",

"peerWeight": 0

}

},

"comments": "Local Network Gateway (referred to your on-premises location) with IP address of remote tunnel peering and IP address of remote BGP peer"

},

3.5 VPN ağ geçidini oluşturma

Şablonun bu bölümü VPN ağ geçidini etkin-etkin bir yapılandırma için gerekli ayarlarla yapılandırıyor. Aşağıdaki gereksinimleri göz önünde bulundurun:

- "RouteBased" VpnType ile VPN ağ geçidini oluşturun. VPN ağ geçidi ile şirket içi VPN arasında BGP yönlendirmesini etkinleştirmek istiyorsanız bu ayar zorunludur.

- VPN ağ geçidinin iki örneği ile belirli bir şirket içi cihaz arasında etkin-etkin modda VPN tünelleri oluşturmak için Resource Manager şablonunda "activeActive" parametresi true olarak ayarlanır. Yüksek oranda kullanılabilir VPN ağ geçitleri hakkında daha fazla bilgi edinmek için bkz . Yüksek oranda kullanılabilir VPN ağ geçidi bağlantısı.

- VPN tünelleri arasında eBGP oturumlarını yapılandırmak için her iki tarafta iki farklı ASN belirtmeniz gerekir. Özel ASN numaralarının belirtilmesi tercih edilir. Daha fazla bilgi için bkz . BGP ve Azure VPN ağ geçitlerine genel bakış.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworkGateways",

"name": "[variables('gatewayName')]",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName1'))]",

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName2'))]",

"[concat('Microsoft.Network/virtualNetworks/', variables('virtualNetworkName'))]"

],

"properties": {

"ipConfigurations": [

{

"properties": {

"privateIPAllocationMethod": "Dynamic",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName1'))]"

}

},

"name": "vnetGtwConfig1"

},

{

"properties": {

"privateIPAllocationMethod": "Dynamic",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName2'))]"

}

},

"name": "vnetGtwConfig2"

}

],

"sku": {

"name": "[variables('gatewaySku')]",

"tier": "[variables('gatewaySku')]"

},

"gatewayType": "Vpn",

"vpnType": "[variables('vpnType')]",

"enableBgp": true,

"activeActive": true,

"bgpSettings": {

"asn": "[variables('asnVpnGateway')]"

}

},

"comments": "VPN Gateway in active-active configuration with BGP support"

},

3.6 IPSec tünellerini oluşturma

Betiğin son eylemi, Azure VPN ağ geçidi ile şirket içi VPN cihazı arasında IPsec tünelleri oluşturur.

{

"apiVersion": "[variables('api-version')]",

"name": "[variables('connectionName')]",

"type": "Microsoft.Network/connections",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/virtualNetworkGateways/', variables('gatewayName'))]",

"[concat('Microsoft.Network/localNetworkGateways/', variables('localGatewayName'))]"

],

"properties": {

"virtualNetworkGateway1": {

"id": "[resourceId('Microsoft.Network/virtualNetworkGateways', variables('gatewayName'))]"

},

"localNetworkGateway2": {

"id": "[resourceId('Microsoft.Network/localNetworkGateways', variables('localGatewayName'))]"

},

"connectionType": "IPsec",

"routingWeight": 0,

"sharedKey": "[variables('sharedKey')]",

"enableBGP": "true"

},

"comments": "Create a Connection type site-to-site (IPsec) between the Azure VPN Gateway and the VPN device on-premises"

}

4. Şirket içi VPN cihazını yapılandırma

Azure VPN ağ geçidi, farklı satıcıların birçok VPN cihazıyla uyumludur. VPN ağ geçidiyle çalıştığı doğrulanan yapılandırma bilgileri ve cihazlar için bkz . VPN cihazları hakkında.

VPN cihazınızı yapılandırırken aşağıdaki öğelere ihtiyacınız vardır:

- Paylaşılan bir anahtar. Bu değer, siteden siteye VPN bağlantınızı oluştururken belirttiğiniz paylaşılan anahtarla aynıdır. Örneklerde temel bir paylaşılan anahtar kullanılır. Kullanmak için daha karmaşık bir anahtar oluşturmanız önerilir.

- VPN ağ geçidinizin Genel IP adresi. Azure Portal, PowerShell veya CLI kullanarak genel IP adresini görüntüleyebilirsiniz. Azure portalını kullanarak VPN ağ geçidinizin Genel IP adresini bulmak için Sanal ağ geçitleri'ne gidin ve ağ geçidinizin adını seçin.

Genellikle eBGP eşleri doğrudan bağlanır (genellikle wan bağlantısı üzerinden). Ancak ExpressRoute Microsoft eşlemesi aracılığıyla IPsec VPN tünelleri üzerinden eBGP'yi yapılandırırken, eBGP eşleri arasında birden çok yönlendirme etki alanı vardır. Doğrudan bağlı olmayan iki eş arasında eBGP komşu ilişkisini kurmak için ebgp-multihop komutunu kullanın. ebgp-multihop komutunu izleyen tamsayı, BGP paketlerinde yaşam süresi (TTL) değerini belirtir. maximum-paths eibgp 2 komutu, iki BGP yolu arasındaki trafiğin yük dengelemesini sağlar.

Cisco CSR1000 örneği

Aşağıdaki örnekte, şirket içi VPN cihazı olarak bir Hyper-V sanal makinesinde Cisco CSR1000 yapılandırması gösterilmektedir:

!

crypto ikev2 proposal az-PROPOSAL

encryption aes-cbc-256 aes-cbc-128 3des

integrity sha1

group 2

!

crypto ikev2 policy az-POLICY

proposal az-PROPOSAL

!

crypto ikev2 keyring key-peer1

peer azvpn1

address 52.175.253.112

pre-shared-key secret*1234

!

!

crypto ikev2 keyring key-peer2

peer azvpn2

address 52.175.250.191

pre-shared-key secret*1234

!

!

!

crypto ikev2 profile az-PROFILE1

match address local interface GigabitEthernet1

match identity remote address 52.175.253.112 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer1

!

crypto ikev2 profile az-PROFILE2

match address local interface GigabitEthernet1

match identity remote address 52.175.250.191 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer2

!

crypto ikev2 dpd 10 2 on-demand

!

!

crypto ipsec transform-set az-IPSEC-PROPOSAL-SET esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto ipsec profile az-VTI1

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE1

!

crypto ipsec profile az-VTI2

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE2

!

!

interface Loopback0

ip address 172.16.0.3 255.255.255.255

!

interface Tunnel0

ip address 172.16.0.1 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.253.112

tunnel protection ipsec profile az-VTI1

!

interface Tunnel1

ip address 172.16.0.2 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.250.191

tunnel protection ipsec profile az-VTI2

!

interface GigabitEthernet1

description External interface

ip address x.243.229.110 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 10.0.0.1 255.255.255.0

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65010

bgp router-id interface Loopback0

bgp log-neighbor-changes

network 10.0.0.0 mask 255.255.255.0

network 10.1.10.0 mask 255.255.255.128

neighbor 10.2.0.228 remote-as 65000

neighbor 10.2.0.228 ebgp-multihop 5

neighbor 10.2.0.228 update-source Loopback0

neighbor 10.2.0.228 soft-reconfiguration inbound

neighbor 10.2.0.228 filter-list 10 out

neighbor 10.2.0.229 remote-as 65000

neighbor 10.2.0.229 ebgp-multihop 5

neighbor 10.2.0.229 update-source Loopback0

neighbor 10.2.0.229 soft-reconfiguration inbound

maximum-paths eibgp 2

!

ip route 0.0.0.0 0.0.0.0 10.1.10.1

ip route 10.2.0.228 255.255.255.255 Tunnel0

ip route 10.2.0.229 255.255.255.255 Tunnel1

!

5. VPN cihazı filtrelemesini ve güvenlik duvarlarını yapılandırma (isteğe bağlı)

Güvenlik duvarınızı ve filtrelemenizi gereksinimlerinize göre yapılandırın.

6. IPsec tünelini test edin ve doğrulayın

IPsec tünellerinin durumu Azure VPN ağ geçidinde PowerShell komutları tarafından doğrulanabilir:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object ConnectionStatus,EgressBytesTransferred,IngressBytesTransferred | fl

Örnek çıkış:

ConnectionStatus : Connected

EgressBytesTransferred : 17734660

IngressBytesTransferred : 10538211

Azure VPN ağ geçidi örneklerindeki tünellerin durumunu bağımsız olarak denetlemek için aşağıdaki örneği kullanın:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object -ExpandProperty TunnelConnectionStatus

Örnek çıkış:

Tunnel : vpn2local1_52.175.250.191

ConnectionStatus : Connected

IngressBytesTransferred : 4877438

EgressBytesTransferred : 8754071

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:30

Tunnel : vpn2local1_52.175.253.112

ConnectionStatus : Connected

IngressBytesTransferred : 5660773

EgressBytesTransferred : 8980589

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:13

Ayrıca şirket içi VPN cihazınızda tünel durumunu de kontrol edebilirsiniz.

Cisco CSR1000 örneği:

show crypto session detail

show crypto ikev2 sa

show crypto ikev2 session detail

show crypto ipsec sa

Örnek çıkış:

csr1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Tunnel1

Profile: az-PROFILE2

Uptime: 00:52:46

Session status: UP-ACTIVE

Peer: 52.175.250.191 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.250.191

Desc: (none)

Session ID: 3

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.250.191/4500 Active

Capabilities:DN connid:3 lifetime:23:07:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 279 drop 0 life (KB/Sec) 4607976/433

Outbound: #pkts enc'ed 164 drop 0 life (KB/Sec) 4607992/433

Interface: Tunnel0

Profile: az-PROFILE1

Uptime: 00:52:43

Session status: UP-ACTIVE

Peer: 52.175.253.112 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.253.112

Desc: (none)

Session ID: 2

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.253.112/4500 Active

Capabilities:DN connid:2 lifetime:23:07:17

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 668 drop 0 life (KB/Sec) 4607926/437

Outbound: #pkts enc'ed 477 drop 0 life (KB/Sec) 4607953/437

Sanal Tünel Arabirimi'nde (VTI) satır protokolü, IKE 2. aşama tamamlanana kadar "yukarı" olarak değişmez. Aşağıdaki komut güvenlik ilişkisini doğrular:

csr1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.1.10.50/4500 52.175.253.112/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3277 sec

Tunnel-id Local Remote fvrf/ivrf Status

3 10.1.10.50/4500 52.175.250.191/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3280 sec

IPv6 Crypto IKEv2 SA

csr1#show crypto ipsec sa | inc encaps|decaps

#pkts encaps: 177, #pkts encrypt: 177, #pkts digest: 177

#pkts decaps: 296, #pkts decrypt: 296, #pkts verify: 296

#pkts encaps: 554, #pkts encrypt: 554, #pkts digest: 554

#pkts decaps: 746, #pkts decrypt: 746, #pkts verify: 746

Şirket içi ağ ile Azure sanal ağı arasındaki uçtan uca bağlantıyı doğrulama

IPsec tünelleri çalışır durumdaysa ve statik yollar doğru ayarlanmışsa, uzak BGP eşinin IP adresine ping atabilmeniz gerekir:

csr1#ping 10.2.0.228

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.228, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

#ping 10.2.0.229

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.229, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

IPsec üzerinden BGP oturumlarını doğrulama

Azure VPN ağ geçidinde BGP eşlerinin durumunu doğrulayın:

Get-AzVirtualNetworkGatewayBGPPeerStatus -VirtualNetworkGatewayName vpnGtw -ResourceGroupName SEA-C1-VPN-ER | ft

Örnek çıkış:

Asn ConnectedDuration LocalAddress MessagesReceived MessagesSent Neighbor RoutesReceived State

--- ----------------- ------------ ---------------- ------------ -------- -------------- -----

65010 00:57:19.9003584 10.2.0.228 68 72 172.16.0.10 2 Connected

65000 10.2.0.228 0 0 10.2.0.228 0 Unknown

65000 07:13:51.0109601 10.2.0.228 507 500 10.2.0.229 6 Connected

Şirket içi VPN yoğunlaştırıcısından eBGP aracılığıyla alınan ağ ön eklerinin listesini doğrulamak için "Origin" özniteliğine göre filtreleyebilirsiniz:

Get-AzVirtualNetworkGatewayLearnedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG | Where-Object Origin -eq "EBgp" |ft

Örnek çıktıda ASN 65010, şirket içi VPN'deki BGP otonom sistem numarasıdır.

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

65010 10.2.0.228 10.1.10.0/25 172.16.0.10 EBgp 172.16.0.10 32768

65010 10.2.0.228 10.0.0.0/24 172.16.0.10 EBgp 172.16.0.10 32768

Tanıtılan yolların listesini görmek için:

Get-AzVirtualNetworkGatewayAdvertisedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG -Peer 10.2.0.228 | ft

Örnek çıkış:

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

10.2.0.229 10.2.0.0/24 10.2.0.229 Igp 0

10.2.0.229 172.16.0.10/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.5/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.1/32 10.2.0.229 Igp 0

65010 10.2.0.229 10.1.10.0/25 10.2.0.229 Igp 0

65010 10.2.0.229 10.0.0.0/24 10.2.0.229 Igp 0

Şirket içi Cisco CSR1000 örneği:

csr1#show ip bgp neighbors 10.2.0.228 routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.2.0.0/24 10.2.0.228 0 65000 i

r> 172.16.0.1/32 10.2.0.228 0 65000 i

r> 172.16.0.2/32 10.2.0.228 0 65000 i

r> 172.16.0.3/32 10.2.0.228 0 65000 i

Total number of prefixes 4

Şirket içi Cisco CSR1000'ndan Azure VPN ağ geçidine tanıtılan ağların listesi aşağıdaki komut kullanılarak listelenebilir:

csr1#show ip bgp neighbors 10.2.0.228 advertised-routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 i

*> 10.1.10.0/25 0.0.0.0 0 32768 i

Total number of prefixes 2

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin