Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Özel bir DNS sunucusu yapılandırabilir ve Azure Güvenlik Duvarı için DNS proxy'sini etkinleştirebilirsiniz. Güvenlik duvarını dağıtırken bu ayarları yapılandırın veya daha sonra DNS ayarları sayfasından yapılandırın. Varsayılan olarak, Azure Güvenlik Duvarı Azure DNS kullanır ve DNS Ara Sunucusu devre dışı bırakılır.

DNS sunucuları

DNS sunucusu etki alanı adlarını yönetir ve IP adreslerine çözümleyerek dönüştürür. Varsayılan olarak, Azure Güvenlik Duvarı ad çözümlemesi için Azure DNS kullanır. DNS sunucusu ayarı, Azure Güvenlik Duvarı ad çözümlemesi için kendi DNS sunucularınızı yapılandırmanıza olanak tanır. Tek bir sunucu veya birden çok sunucu yapılandırabilirsiniz. Birden çok DNS sunucusu yapılandırdığınızda, kullanılan sunucu rastgele seçilir. Özel DNS'de en fazla 15 DNS sunucusu yapılandırabilirsiniz.

Uyarı

Azure Güvenlik Duvarı Yöneticisi kullanılarak yönetilen Azure Güvenlik Duvarı örnekleri için, DNS ayarları ilişkili Azure Güvenlik Duvarı ilkesinde yapılandırılır.

Özel DNS sunucularını yapılandırma

- Azure Güvenlik Duvarı Ayarları'nın altında DNS Ayarları'nı seçin.

- DNS sunucuları altında, sanal ağınızda daha önce belirtilen mevcut DNS sunucularını yazabilir veya ekleyebilirsiniz.

- seçin, sonra daUygula'yı seçin.

Güvenlik duvarı artık ad çözümlemesi için DNS trafiğini belirtilen DNS sunucularına yönlendirir.

DNS proxy'si

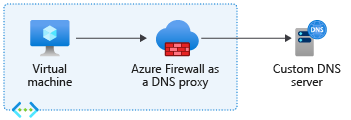

Azure Güvenlik Duvarı'nı bir DNS proxy'si olarak yapılandırabilirsiniz. DNS ara sunucusu, istemci sanal makinelerinden DNS sunucusuna dns istekleri için bir aracıdır.

Ağ kurallarında FQDN (tam etki alanı adı) filtrelemesini etkinleştirmek istiyorsanız, DNS ara sunucusunu etkinleştirin ve sanal makine yapılandırmasını güvenlik duvarını DNS ara sunucusu olarak kullanacak şekilde güncelleştirin.

Ağ kurallarında FQDN filtrelemeyi etkinleştirir ancak istemci sanal makinelerini DNS proxy'si olarak Azure Güvenlik Duvarı'nı kullanacak şekilde yapılandırmazsanız, bu istemcilerden gelen DNS istekleri farklı zamanlarda çözümlenebilir veya Azure Güvenlik Duvarı tarafından görülenlerden farklı sonuçlar döndürebilir. Tutarlı DNS çözümlemesi ve FQDN filtrelemesi sağlamak için istemci sanal makinelerini DNS proxy'si olarak Azure Güvenlik Duvarı'nı kullanacak şekilde yapılandırın. Bu kurulum, tüm DNS isteklerinin güvenlik duvarından geçmesini sağlayarak tutarsızlıkları önler.

Azure Güvenlik Duvarı bir DNS proxy'si olduğunda iki önbelleğe alma işlevi türü mümkündür:

Pozitif önbellek: DNS çözümlemesi başarılı. Güvenlik duvarı, bu yanıtları yanıttaki TTL'ye (yaşam süresi) göre, maksimum 1 saate kadar önbelleğe alır.

Negatif önbellek: DNS çözümlemesi yanıtsız veya çözüm yok sonucunu getirir. Güvenlik duvarı bu yanıtları yanıttaki TTL'ye göre en fazla 30 dakikaya kadar önbelleğe alır.

DNS ara sunucusu, FQDN'lerden çözümlenen tüm IP adreslerini ağ kurallarında depolar. En iyi yöntem olarak, bir IP adresine çözümlenen FQDN'leri kullanın.

İlke devralma

Tek başına güvenlik duvarına uygulanan ilke DNS ayarları, tek başına güvenlik duvarının DNS ayarlarını geçersiz kılar. Alt ilke tüm üst ilke DNS ayarlarını devralır, ancak üst ilkeyi geçersiz kılabilir.

Örneğin, ağ kuralında FQDN'leri kullanmak için DNS proxy'si etkinleştirilmelidir. Ancak bir üst ilkede DNS proxy'si etkin değilse, bu ayarı yerel olarak geçersiz kılmadığınız sürece alt ilke ağ kurallarındaki FQDN'leri desteklemez.

DNS proxy yapılandırması

DNS proxy yapılandırması üç adım gerektirir:

- Azure Güvenlik Duvarı DNS ayarlarında DNS ara sunucusunu etkinleştirin.

- İsteğe bağlı olarak, özel DNS sunucunuzu yapılandırın veya sağlanan varsayılanı kullanın.

- DNS trafiğini Azure Güvenlik Duvarı'na yönlendirmek için Azure Güvenlik Duvarı özel IP adresini sanal ağ DNS sunucusu ayarlarınızda özel bir DNS adresi olarak yapılandırın.

Uyarı

Özel bir DNS sunucusu kullanıyorsanız, sanal ağınızdan Azure Güvenlik Duvarı alt ağının parçası olmayan bir IP adresi seçin.

DNS proxy'sini yapılandırmak için sanal ağ DNS sunucuları ayarınızı güvenlik duvarı özel IP adresini kullanacak şekilde yapılandırmanız gerekir. Ardından Azure Güvenlik Duvarı DNS ayarlarında DNS ara sunucusunu etkinleştirin.

Sanal ağ DNS sunucularını yapılandırma

- DNS trafiğinin Azure Güvenlik Duvarı örneği üzerinden yönlendirildiği sanal ağı seçin.

- Ayarlar'ın altında DNS sunucuları'nı seçin.

- DNS sunucuları'nın altında Özel'i seçin.

- Güvenlik duvarının özel IP adresini girin.

- Kaydetseçeneğini seçin.

- Yeni DNS sunucusu ayarlarına atanması için sanal ağa bağlı VM'leri yeniden başlatın. VM'ler yeniden başlatılana kadar geçerli DNS ayarlarını kullanmaya devam eder.

DNS proxy'sini etkinleştirme

- Azure Güvenlik Duvarı örneğinizi seçin.

- Ayarlar'ın altında DNS ayarları'nı seçin.

- Varsayılan olarak, DNS Ara Sunucusu devre dışıdır. Bu ayar etkinleştirildiğinde, güvenlik duvarı 53 numaralı bağlantı noktasını dinler ve DNS isteklerini yapılandırılmış DNS sunucularına iletir.

- Ayarların ortamınıza uygun olduğundan emin olmak için DNS sunucuları yapılandırmasını gözden geçirin.

- Kaydetseçeneğini seçin.

Yüksek kullanılabilirlik yük devretmesi

DNS proxy'si, algıladığı bir arızalı sunucunun kullanımını durduran ve bunun yerine başka bir kullanılabilir DNS sunucusunu kullanan bir yük devretme mekanizmasına sahiptir.

Tüm DNS sunucuları kullanılamıyorsa, başka bir DNS sunucusuna geri dönüş yoktur.

Sağlık kontrolleri

DNS proxy'si, yukarı akış sunucuları iyi durumda değil olarak bildirdiği sürece beş saniyelik sistem durumu denetimi döngüleri gerçekleştirir. Sistem durumu denetimleri, kök ad sunucusuna yönelik özyinelemeli bir DNS sorgusu. Yukarı akış sunucusu iyi durumda olarak kabul edildiğinde, güvenlik duvarı bir sonraki hataya kadar sistem durumu denetimlerini durdurur. İyi durumda bir ara sunucu hata döndürdüğünde, güvenlik duvarı listeden başka bir DNS sunucusu seçer.

Azure Özel DNS Bölgeleri ile Azure Güvenlik Duvarı

Azure Güvenlik Duvarı, Azure Özel DNS bölgeleriyle tümleştirmeyi destekleyerek özel etki alanı adlarını çözümlemesine olanak sağlar. Özel DNS bölgesini Azure Güvenlik Duvarı'nın dağıtıldığı sanal ağ ile ilişkilendirdiğinizde, güvenlik duvarı bu bölgede tanımlanan adları çözümleyebilir.

Önemli

Microsoft'a ait varsayılan etki alanlarını geçersiz kılan Özel DNS bölgelerinde DNS kayıtları oluşturmaktan kaçının. Bu etki alanlarının devre dışı bırakılması, Azure Güvenlik Duvarı'nın kritik uç noktaları çözümlemesini engelleyebilir, bu da yönetim trafiğinde kesintilere yol açabilir ve günlüğe kaydetme, izleme ve güncellemeler gibi özelliklerin başarısız olmasına neden olabilir.

Azure Güvenlik Duvarı yönetim trafiği bunlara erişim gerektirebileceğinden, geçersiz kılınmaması gereken Microsoft'a ait etki alanlarının tükenmeyen bir listesi aşağıdadır:

azclient.msazure.comcloudapp.netcore.windows.netlogin.microsoftonline.commicrosoft.commsidentity.comtrafficmanager.netvault.azure.netwindows.netmanagement.azure.comtable.core.windows.netstore.core.windows.netazure-api.netmicrosoftmetrics.comtime.windows.comservicebus.windows.netblob.storage.azure.netblob.core.windows.netarm-msedge.netcloudapp.azure.commonitoring.core.windows.net

Örneğin, Azure Güvenlik Duvarı yönetim trafiği, etki alanını blob.core.windows.netkullanarak depolama hesaplarına erişim gerektirir. için *.blob.core.windows.net bir Özel DNS bölgesi oluşturur ve bunu güvenlik duvarının sanal ağıyla ilişkilendirirseniz, varsayılan DNS çözümlemesini geçersiz kılar ve temel güvenlik duvarı işlemlerini kesintiye uğratırsınız. Bu sorunu önlemek için varsayılan etki alanını geçersiz kılmayın. Bunun yerine, *.<unique-domain-name>.blob.core.windows.net gibi benzersiz bir alt etki alanı için bir Özel DNS bölgesi oluşturun.

Alternatif olarak, Özel DNS bölgelerinin Azure Güvenlik Duvarı'nı etkilemesini önlemek için Özel DNS bölgeleri gerektiren hizmetleri ayrı bir sanal ağa dağıtın. Bu şekilde, Özel DNS bölgeleri yalnızca hizmet sanal ağıyla ilişkilendirilir ve Azure Güvenlik Duvarı için DNS çözümlemesini etkilemez.