Azure Güvenlik Duvarı zorlamalı tüneli

Yeni bir Azure Güvenlik Duvarı yapılandırırken internete giden tüm trafiği doğrudan internete gitmek yerine belirlenmiş bir atlamaya gidecek şekilde yönlendirebilirsiniz. Örneğin, şirket içi uç güvenlik duvarına veya diğer ağ sanal gerecine (NVA) giden trafiği İnternet'e geçirilmeden önce işlemeye zorlamak için BGP aracılığıyla veya Kullanıcı Tanımlı Yol (UDR) kullanarak tanıtılan varsayılan bir yolunuz olabilir. Bu yapılandırmayı desteklemek için zorlamalı tünel yapılandırması etkinleştirilmiş Azure Güvenlik Duvarı oluşturmanız gerekir. Bu, hizmet kesintisini önlemek için zorunlu bir gereksinimdir.

Önceden var olan bir güvenlik duvarınız varsa, bu yapılandırmayı desteklemek için zorlamalı tünel modunda güvenlik duvarını durdurmanız/başlatmanız gerekir. Güvenlik duvarını durdurmak/başlatmak, yeni bir güvenlik duvarını yeniden dağıtmaya gerek kalmadan zorlamalı tünel oluşturmayı yapılandırmak için kullanılabilir. Kesintileri önlemek için bakım saatlerinde bunu yapmanız gerekir. Daha fazla bilgi için, zorlamalı tünel modunda güvenlik duvarını durdurma ve yeniden başlatma hakkında Azure Güvenlik Duvarı SSS bölümüne bakın.

Genel IP adresini doğrudan İnternet'te kullanıma sunmamak isteyebilirsiniz. Bu durumda, Azure Güvenlik Duvarı genel IP adresi olmadan zorlamalı tünel modunda dağıtabilirsiniz. Bu yapılandırma, Azure Güvenlik Duvarı tarafından işlemleri için kullanılan genel IP adresine sahip bir yönetim arabirimi oluşturur. Genel IP adresi yalnızca Azure platformu tarafından kullanılır ve başka bir amaçla kullanılamaz. Kiracı veri yolu ağı genel IP adresi olmadan yapılandırılabilir ve İnternet trafiği başka bir güvenlik duvarına zorlamalı tünel oluşturulabilir veya engellenebilir.

Azure Güvenlik Duvarı, genel IP adreslerine giden tüm trafik için otomatik SNAT sağlar. Azure Güvenlik Duvarı, IANA RFC 1918’e göre hedef IP adresi bir özel IP adres aralığı olduğunda SNAT işlemi yapmaz. Bu mantık, doğrudan İnternet'e çıkış yaptığınızda mükemmel çalışır. Ancak zorlamalı tünel etkinleştirildiğinde İnternet'e bağlı trafik, AzureFirewallSubnet'teki güvenlik duvarı özel IP adreslerinden birine SNATed olur. Bu, kaynak adresi şirket içi güvenlik duvarınızdan gizler. Özel IP adresi aralığınız olarak 0.0.0.0/0 ekleyerek hedef IP adresinden bağımsız olarak Azure Güvenlik Duvarı SNAT olmayacak şekilde yapılandırabilirsiniz. Bu yapılandırmayla Azure Güvenlik Duvarı hiçbir zaman doğrudan İnternet'e çıkış yapamayacaktır. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı SNAT özel IP adres aralıkları.

Önemli

Azure Güvenlik Duvarı bir Sanal WAN Hub'ına (Güvenli Sanal Hub) dağıtırsanız Express Route veya VPN Gateway üzerinden varsayılan yolu tanıtma şu anda desteklenmez. Bir düzeltme araştırılıyor.

Önemli

Zorlamalı tünel etkinken DNAT desteklenmez. Zorlamalı tünel etkin olarak dağıtılan güvenlik duvarları, asimetrik yönlendirme nedeniyle İnternet'ten gelen erişimi destekleyemez.

Zorlamalı tünel yapılandırması

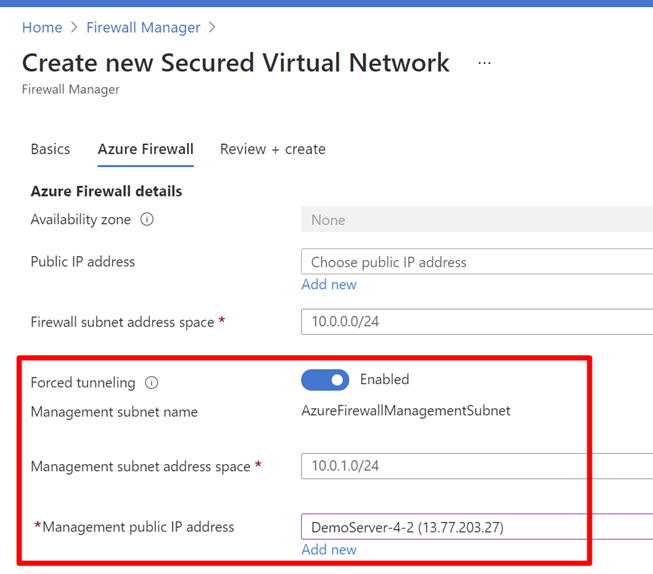

Aşağıdaki ekran görüntüsünde gösterildiği gibi zorlamalı tünel modunu etkinleştirerek Güvenlik duvarı oluşturma sırasında zorlamalı tünel yapılandırabilirsiniz. Zorlamalı tüneli desteklemek için Hizmet Yönetimi trafiği müşteri trafiğinden ayrılır. AzureFirewallManagementSubnet adlı başka bir ayrılmış alt ağ (en düşük alt ağ boyutu /26) kendi ilişkili genel IP adresiyle gereklidir. Bu genel IP adresi yönetim trafiği içindir. Yalnızca Azure platformu tarafından kullanılır ve başka bir amaçla kullanılamaz.

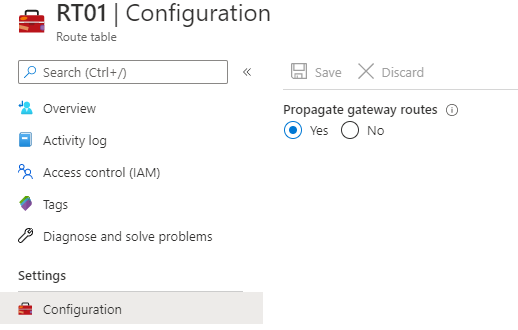

Zorlamalı tünel modunda, Azure Güvenlik Duvarı hizmeti işletimsel amaçları için Yönetim alt alığını (AzureFirewallManagementSubnet) birleştirir. Varsayılan olarak, hizmet sistem tarafından sağlanan bir yol tablosunu Yönetim alt ağıyla ilişkilendirir. Bu alt ağda izin verilen tek yol, İnternet'e giden varsayılan bir yoldur ve Ağ geçidi yollarını yay devre dışı bırakılmalıdır. Güvenlik duvarını oluştururken müşteri rota tablolarını Yönetim alt ağıyla ilişkilendirmekten kaçının.

Bu yapılandırmada AzureFirewallSubnet artık İnternet'e geçirilmeden önce trafiği işlemek için herhangi bir şirket içi güvenlik duvarına veya NVA'ya giden yolları içerebilir. Bu alt ağda Yay ağ geçidi yolları etkinleştirildiyse bu yolları BGP aracılığıyla AzureFirewallSubnet'e de yayımlayabilirsiniz.

Örneğin, şirket içi cihazınıza ulaşmak için sonraki atlama olarak VPN ağ geçidinizle AzureFirewallSubnet'te varsayılan bir yol oluşturabilirsiniz. Ya da şirket içi ağa uygun yolları almak için Ağ geçidi yollarını yay'ı etkinleştirebilirsiniz.

Zorlamalı tüneli etkinleştirirseniz, İnternet'e bağlı trafik AzureFirewallSubnet'teki güvenlik duvarı özel IP adreslerinden birine SNATed olur ve kaynağı şirket içi güvenlik duvarınızdan gizler.

Kuruluşunuz özel ağlar için bir genel IP adresi aralığı kullanıyorsa Azure Güvenlik Duvarı Trafiği AzureFirewallSubnet'teki güvenlik duvarı özel IP adreslerinden birine yönlendirir. Ancak, Azure Güvenlik Duvarı genel IP adresi aralığınızı SNAT olmayacak şekilde yapılandırabilirsiniz. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı SNAT özel IP adres aralıkları.

Azure Güvenlik Duvarı zorlamalı tüneli destekleyecek şekilde yapılandırdıktan sonra yapılandırmayı geri alamazsınız. Güvenlik duvarınızdaki diğer tüm IP yapılandırmalarını kaldırırsanız, yönetim IP yapılandırması da kaldırılır ve güvenlik duvarı serbest bırakılır. Yönetim IP yapılandırmasına atanan genel IP adresi kaldırılamaz, ancak farklı bir genel IP adresi atayabilirsiniz.