Yönetici Kılavuzu: PowerShell'i Azure Information Protection birleşik istemcisiyle kullanma

Not

Eski adı Microsoft Information Protection (MIP) olan Microsoft Purview Bilgi Koruması mi arıyorsunuz?

Azure Information Protection eklentisi kullanımdan kaldırılır ve microsoft 365 uygulama ve hizmetlerinizde yerleşik olarak bulunan etiketlerle değiştirilir. Diğer Azure Information Protection bileşenlerinin destek durumu hakkında daha fazla bilgi edinin.

Yeni Microsoft Purview Bilgi Koruması istemcisi (eklenti olmadan) şu anda önizleme aşamasındadır ve genel kullanılabilirlik için zamanlanmıştır.

Azure Information Protection birleşik etiketleme istemcisini yüklediğinizde PowerShell komutları, etiketleme için cmdlet'ler ile AzureInformationProtection modülünün bir parçası olarak otomatik olarak yüklenir.

AzureInformationProtection modülü, otomasyon betikleri için komutlar çalıştırarak istemciyi yönetmenizi sağlar.

Örneğin:

- Get-AIPFileStatus: Belirtilen dosya veya dosyalar için Azure Information Protection etiketini ve koruma bilgilerini alır.

- Set-AIPFileClassification: İlkede yapılandırılan koşullara göre bir dosya için azure information protection etiketini otomatik olarak ayarlamak üzere bir dosyayı tarar.

- Set-AIPFileLabel: Bir dosya için Azure Information Protection etiketini ayarlar veya kaldırır ve korumayı etiket yapılandırmasına veya özel izinlerine göre ayarlar veya kaldırır.

- Set-AIPAuthentication: Azure Information Protection istemcisi için kimlik doğrulama kimlik bilgilerini ayarlar.

AzureInformationProtection modülü \ProgramFiles (x86)\Microsoft Azure Information Protection klasörüne yüklenir ve ardından bu klasörü PSModulePath sistem değişkenine ekler. Bu modülün .dll AIP.dll olarak adlandırılır.

Önemli

AzureInformationProtection modülü, etiketler veya etiket ilkeleri için gelişmiş ayarları yapılandırmayı desteklemez.

Bu ayarlar için Güvenlik ve Uyumluluk Merkezi PowerShell gerekir. Daha fazla bilgi için bkz . Azure Information Protection birleşik etiketleme istemcisi için özel yapılandırmalar.

İpucu

Yol uzunlukları 260 karakterden uzun olan cmdlet'leri kullanmak için Windows 10, sürüm 1607'den itibaren kullanılabilen aşağıdaki grup ilkesi ayarını kullanın:

Yerel Bilgisayar İlkesi>Bilgisayar Yapılandırması> Yönetici Strative Templates>Tüm Ayarlar> Win32 uzun yollarının kullanılmasını sağlama

Windows Server 2016 için, Windows 10 için en son Yönetici istrative Templates'ı (.admx) yüklerken aynı grup ilkesi ayarını kullanabilirsiniz.

Daha fazla bilgi için Windows 10 geliştirici belgelerinde En Fazla Yol Uzunluğu Sınırlaması bölümüne bakın.

AzureInformationProtection modülünü kullanma önkoşulları

AzureInformationProtection modülünü yükleme önkoşullarına ek olarak, Azure Information Protection için etiketleme cmdlet'lerini kullandığınızda ek önkoşullar vardır:

Azure Rights Management hizmetinin etkinleştirilmesi gerekir.

Azure Information Protection kiracınız etkinleştirilmediyse Azure Information Protection'dan koruma hizmetini etkinleştirme yönergelerine bakın.

Kendi hesabınızı kullanan diğer kişilerin dosyalarından korumayı kaldırmak için:

- Süper kullanıcı özelliği kuruluşunuz için etkinleştirilmelidir.

- Hesabınızın Azure Rights Management için süper kullanıcı olacak şekilde yapılandırılması gerekir.

Örneğin, veri bulma veya kurtarma amacıyla başkalarının korumasını kaldırmak isteyebilirsiniz. Koruma uygulamak için etiketler kullanıyorsanız, koruma uygulamayan yeni bir etiket ayarlayarak bu korumayı kaldırabilir veya etiketi kaldırabilirsiniz.

Korumayı kaldırmak için RemoveProtection parametresiyle Set-AIPFileLabel cmdlet'ini kullanın. Bazı durumlarda korumayı kaldırma özelliği varsayılan olarak devre dışı bırakılabilir ve önce Set-LabelPolicy cmdlet'i kullanılarak etkinleştirilmesi gerekir.

RMS ile birleşik etiketleme cmdlet eşlemesi

Azure RMS'den geçiş yaptıysanız, RMS ile ilgili cmdlet'lerin birleşik etiketlemede kullanılmak üzere kullanım dışı bırakıldığını unutmayın.

Bazı eski cmdlet'ler birleşik etiketleme için yeni cmdlet'lerle değiştirilmiştir. Örneğin, RMS koruması ile New-RMSProtectionLicense kullandıysanız ve birleşik etiketlemeye geçirdiyseniz, bunun yerine New-AIPCustomPermissions kullanın.

Aşağıdaki tablo, RMS ile ilgili cmdlet'leri birleşik etiketleme için kullanılan güncelleştirilmiş cmdlet'lerle eşler:

| RMS cmdlet'i | Birleşik etiketleme cmdlet'i |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Birleşik etiketleme için uygun değildir. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Birleşik etiketleme için uygun değildir. |

| New-RMSProtectionLicense | CustomPermissions parametresiyle New-AIPCustomPermissions ve Set-AIPFileLabel. |

| Koruma-RMSFile | Set-AIPFileLabel |

| RMSFile korumasını kaldırma | RemoveProtection parametresiyle set-AIPFileLabel. |

Azure Information Protection ile dosyaları etkileşimli olmayan bir şekilde etiketleme

Varsayılan olarak, etiketleme için cmdlet'leri çalıştırdığınızda komutlar etkileşimli bir PowerShell oturumunda kendi kullanıcı bağlamınız içinde çalışır.

Daha fazla bilgi için bkz.

- AIP etiketleme cmdlet'lerini katılımsız çalıştırma önkoşulları

- Set-AIPAuthentication için Microsoft Entra uygulamaları oluşturma ve yapılandırma

- Set-AIPAuthentication cmdlet'ini çalıştırma

Not

Bilgisayarın İnternet erişimi yoksa, uygulamayı Microsoft Entra Kimliği'nde oluşturmanız ve Set-AIPAuthentication cmdlet'ini çalıştırmanız gerekmez. Bunun yerine bağlantısı kesilmiş bilgisayarlar için yönergeleri izleyin.

AIP etiketleme cmdlet'lerini katılımsız çalıştırma önkoşulları

Azure Information Protection etiketleme cmdlet'lerini katılımsız çalıştırmak için aşağıdaki erişim ayrıntılarını kullanın:

Etkileşimli olarak oturum açabilen bir Windows hesabı .

temsilci erişimi için bir Microsoft Entra hesabı. Yönetim kolaylığı için, Active Directory'den Microsoft Entra Id'ye eşitlenmiş tek bir hesap kullanın.

Temsilci kullanıcı hesabı için:

Gereksinim Ayrıntılar Etiket ilkesi Bu hesaba atanmış bir etiket ilkeniz olduğundan ve ilkenin kullanmak istediğiniz yayımlanmış etiketleri içerdiğinden emin olun.

Farklı kullanıcılar için etiket ilkeleri kullanıyorsanız, tüm etiketlerinizi yayımlayan yeni bir etiket ilkesi oluşturmanız ve ilkeyi yalnızca bu temsilci kullanıcı hesabında yayımlamanız gerekebilir.İçeriğin şifresini çözme Bu hesabın içeriğin şifresini çözmesi gerekiyorsa ( örneğin, dosyaları yeniden korumak ve başkalarının koruduğu dosyaları incelemek için) Azure Information Protection için süper kullanıcı yapın ve süper kullanıcı özelliğinin etkinleştirildiğinden emin olun. Ekleme denetimleri Aşamalı dağıtım için ekleme denetimleri uyguladıysanız, bu hesabın yapılandırdığınız ekleme denetimlerinize dahil olduğundan emin olun. Temsilci kullanıcının Azure Information Protection'da kimlik doğrulaması için kimlik bilgilerini ayarlayıp depolayan bir Microsoft Entra erişim belirteci. Microsoft Entra Id'deki belirtecin süresi dolduğunda, yeni bir belirteç almak için cmdlet'ini yeniden çalıştırmanız gerekir.

Set-AIPAuthentication parametreleri, Microsoft Entra Id'deki bir uygulama kayıt işlemindeki değerleri kullanır. Daha fazla bilgi için bkz . Set-AIPAuthentication için Microsoft Entra uygulamaları oluşturma ve yapılandırma.

Önce Set-AIPAuthentication cmdlet'ini çalıştırarak etiketleme cmdlet'lerini etkileşimli olmayan bir şekilde çalıştırın.

AIPAuthentication cmdlet'ini çalıştıran bilgisayar, Microsoft Purview uyumluluk portalı temsilci kullanıcı hesabınıza atanan etiketleme ilkesini indirir.

Set-AIPAuthentication için Microsoft Entra uygulamaları oluşturma ve yapılandırma

Set-AIPAuthentication cmdlet'i, AppId ve AppSecret parametreleri için bir uygulama kaydı gerektirir.

Birleşik etiketleme istemcisi Set-AIPAuthentication cmdlet'i için yeni bir uygulama kaydı oluşturmak için:

Yeni bir tarayıcı penceresinde, Azure Information Protection ile kullandığınız Microsoft Entra kiracısında Azure portalında oturum açın.

Microsoft Entra Id>Manage'e> gidin Uygulama kayıtları ve Yeni kayıt'ı seçin.

Uygulamayı kaydet bölmesinde aşağıdaki değerleri belirtin ve Kaydet'e tıklayın:

Seçenek Değer Ad AIP-DelegatedUser

Gerektiğinde farklı bir ad belirtin. Ad kiracı başına benzersiz olmalıdır.Desteklenen hesap türleri Yalnızca bu kuruluş dizinindeki Hesaplar'ı seçin. Yeniden yönlendirme URI'si (isteğe bağlı) Web'i seçin ve girin https://localhost.AIP-DelegatedUser bölmesinde, Uygulama (istemci) kimliği değerini kopyalayın.

Değer aşağıdaki örneğe benzer:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Bu değer, Set-AIPAuthentication cmdlet'ini çalıştırdığınızda AppId parametresi için kullanılır. Daha sonra başvurmak üzere değeri yapıştırın ve kaydedin.

Kenar çubuğunda Sertifikaları ve gizli dizileri yönet'i>seçin.

Ardından, AIP-DelegatedUser - Sertifikalar ve gizli diziler bölmesindeki İstemci gizli dizileri bölümünde Yeni istemci gizli dizisi'ni seçin.

İstemci gizli dizisi ekle için aşağıdakileri belirtin ve ekle'yi seçin:

Alan Value Açıklama Azure Information Protection unified labeling clientSona Erme Tarihi Süre seçiminizi belirtin (1 yıl, 2 yıl veya süresi hiç dolmaz) AIP-DelegatedUser - Sertifikalar ve gizli diziler bölmesindeki İstemci gizli dizileri bölümünde VALUE dizesinin dizesini kopyalayın.

Bu dize aşağıdaki örneğe benzer:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Tüm karakterleri kopyaladığınızdan emin olmak için Panoya kopyala simgesini seçin.

Önemli

Bu dize yeniden görüntülenmediğinden ve alınamadığından bu dizeyi kaydetmeniz önemlidir. Kullandığınız tüm hassas bilgilerde olduğu gibi, kaydedilen değeri güvenli bir şekilde depolayın ve erişimi kısıtlayın.

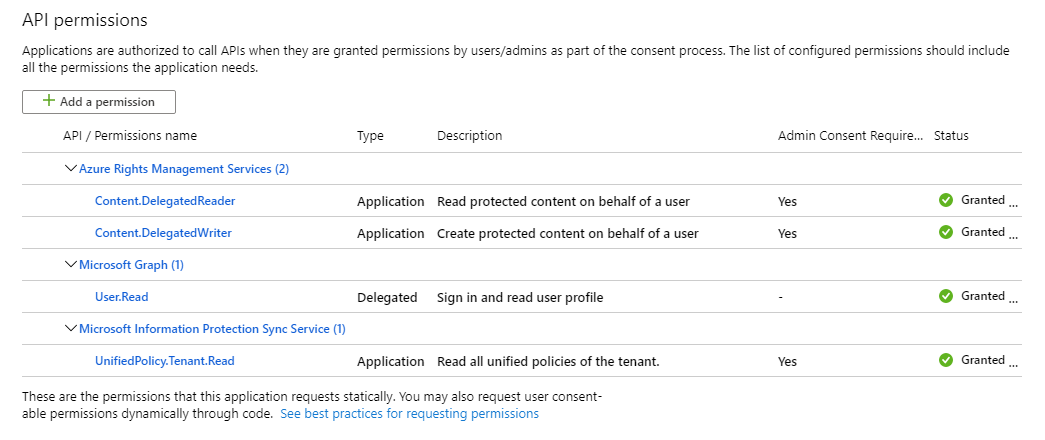

Kenar çubuğunda API izinlerini yönet'i>seçin.

AIP-DelegatedUser - API izinleri bölmesinde İzin ekle'yi seçin.

API izinleri iste bölmesinde Microsoft API'leri sekmesinde olduğunuzdan emin olun ve Azure Rights Management Services'ı seçin.

Uygulamanızın gerektirdiği izin türü istendiğinde Uygulama izinleri'ni seçin.

İzinleri seçin için İçerik'i genişletin ve aşağıdakileri seçin ve ardından İzin ekle'yi seçin.

- Content.DelegatedReader

- Content.DelegatedWriter

AIP-DelegatedUser - API izinleri bölmesine geri dönüp İzin ekle'yi yeniden seçin.

AIP izinleri İste bölmesinde kuruluşumun kullandığı API'leri seçin ve Microsoft Information Protection Eşitleme Hizmeti'ni arayın.

API izinleri iste bölmesinde Uygulama izinleri'ni seçin.

İzinleri seçin için UnifiedPolicy'yi genişletin, UnifiedPolicy.Tenant.Read öğesini ve ardından İzin ekle'yi seçin.

AIP-DelegatedUser - API izinleri bölmesine dönüp Kiracı adınız> için <yönetici onayı ver'i seçin ve onay istemi için Evet'i seçin.

API izinleriniz aşağıdaki görüntü gibi görünmelidir:

Şimdi bu uygulamanın kaydını bir gizli diziyle tamamladınız, AppId ve AppSecret parametreleriyle Set-AIPAuthentication'ı çalıştırmaya hazırsınız. Ayrıca kiracı kimliğiniz de gerekir.

İpucu

Azure portalını kullanarak kiracı kimliğinizi hızla kopyalayabilirsiniz: Microsoft Entra Id>Manage>Properties>Directory Id.

Set-AIPAuthentication cmdlet'ini çalıştırma

Yönetici olarak çalıştır seçeneğiyle Windows PowerShell'i açın.

PowerShell oturumunuzda, etkileşimli olmayan bir şekilde çalışacak Windows kullanıcı hesabının kimlik bilgilerini depolamak için bir değişken oluşturun. Örneğin, tarayıcı için bir hizmet hesabı oluşturduysanız:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Bu hesabın parolasını girmeniz istenir.

OnBeHalfOf parametresiyle, oluşturduğunuz değişkeni değeri olarak belirterek Set-AIPAuthentication cmdlet'ini çalıştırın.

Ayrıca uygulama kayıt değerlerinizi, kiracı kimliğinizi ve Microsoft Entra Id'de temsilci kullanıcı hesabının adını belirtin. Örneğin:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

PowerShell cmdlet'leri için ortak parametreler

Ortak parametreler hakkında bilgi için bkz . Ortak parametreler hakkında.

Sonraki adımlar

PowerShell oturumundayken cmdlet yardımı için yazın Get-Help <cmdlet name> -online. Örneğin:

Get-Help Set-AIPFileLabel -online

Daha fazla bilgi için bkz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin