X.509 cihaz sertifikalarını alma

IoT çözümünüzün yaşam döngüsü boyunca sertifikaları almanız gerekir. Sertifikaların sıralı olmasının başlıca nedenlerinden ikisi güvenlik ihlali ve sertifika süre sonu olabilir.

Sıralı sertifikalar, bir ihlal durumunda sisteminizin güvenliğini sağlamaya yardımcı olan en iyi güvenlik uygulamasıdır. Varsayılan İhlal Metodolojisi kapsamında Microsoft, önleyici önlemlerin yanı sıra reaktif güvenlik süreçlerine sahip olma gereksinimini de savunur. Cihaz sertifikalarınızın sıralanması bu güvenlik işlemlerinin bir parçası olarak dahil edilmelidir. Sertifikalarınızı alma sıklığı, çözümünüzün güvenlik gereksinimlerine bağlıdır. Son derece hassas veriler içeren çözümlere sahip müşteriler her gün sertifika alabilirken, diğerleri birkaç yılda bir sertifikalarını alabilir.

Sıralı cihaz sertifikaları, cihazda ve IoT hub'larında depolanan sertifikanın güncelleştirilmesini içerir. Daha sonra cihaz, Cihaz Sağlama Hizmeti (DPS) ile normal sağlamayı kullanarak IoT hub'ı ile kendini yeniden sağlayabilir.

Yeni sertifikalar alma

IoT cihazlarınız için yeni sertifikalar almanın birçok yolu vardır. Bunlar arasında cihaz fabrikasından sertifika alma, kendi sertifikalarınızı oluşturma ve üçüncü bir tarafın sizin için sertifika oluşturmayı yönetmesi yer alır.

Sertifikalar, kök CA sertifikasından yaprak sertifikaya bir güven zinciri oluşturmak için birbirleri tarafından imzalar. İmzalama sertifikası, güven zincirinin sonunda yaprak sertifikayı imzalamak için kullanılan sertifikadır. İmzalama sertifikası bir kök CA sertifikası veya güven zincirindeki bir ara sertifika olabilir. Daha fazla bilgi için bkz . X.509 sertifikaları.

İmzalama sertifikası almanın iki farklı yolu vardır. Üretim sistemleri için önerilen ilk yol, bir kök sertifika yetkilisinden (CA) imzalama sertifikası satın almaktır. Bu şekilde güvenliği güvenilir bir kaynağa zincirler.

İkinci yol, OpenSSL gibi bir araç kullanarak kendi X.509 sertifikalarınızı oluşturmaktır. Bu yaklaşım, X.509 sertifikalarını test etmede harikadır, ancak güvenlikle ilgili birkaç garanti sağlar. Bu yaklaşımı yalnızca kendi CA sağlayıcınız olarak hareket etmeye hazırlanmadığınız sürece test için kullanmanızı öneririz.

Cihazda sertifikayı alma

Bir cihazdaki sertifikalar her zaman donanım güvenlik modülü (HSM) gibi güvenli bir yerde depolanmalıdır. Cihaz sertifikalarını nasıl topladığınız, ilk etapta bunların nasıl oluşturulduğuna ve cihazlara nasıl yüklendiğine bağlıdır.

Sertifikalarınızı bir üçüncü taraftan aldıysanız, sertifikalarını nasıl aldıklarını incelemeniz gerekir. Süreç, kendi düzenlemenize dahil edilebilir veya sundukları ayrı bir hizmet olabilir.

Kendi cihaz sertifikalarınızı yönetiyorsanız sertifikaları güncelleştirmek için kendi işlem hattınızı oluşturmanız gerekir. Hem eski hem de yeni yaprak sertifikaların aynı ortak ada (CN) sahip olduğundan emin olun. Aynı CN'ye sahip olan cihaz, yinelenen kayıt kaydı oluşturmadan kendisini yeniden sağlayabilir.

Bir cihaza yeni sertifika yükleme mekanizması genellikle aşağıdaki yaklaşımlardan birini içerir:

Etkilenen cihazları tetikleyebilir ve PKI Sertifika Yetkilinize (CA) yeni bir sertifika imzalama isteği (CSR) gönderebilirsiniz. Bu durumda, her cihaz büyük olasılıkla yeni cihaz sertifikasını doğrudan CA'dan indirebilir.

Her cihazdan bir CSR saklayabilir ve bunu kullanarak PKI CA'dan yeni bir cihaz sertifikası alabilirsiniz. Bu durumda, IoT Hub için Cihaz Güncelleştirmesi gibi güvenli bir OTA güncelleştirme hizmeti kullanarak üretici yazılımı güncelleştirmesindeki her cihaza yeni sertifika göndermeniz gerekir.

DPS'de sertifikayı alma

Cihaz sertifikası bir IoT hub'ına el ile eklenebilir. Sertifika bir Cihaz Sağlama Hizmeti örneği kullanılarak da otomatikleştirilebilir. Bu makalede, otomatik sağlamayı desteklemek için bir Cihaz Sağlama Hizmeti örneğinin kullanıldığını varsayacağız.

Bir cihaz ilk olarak otomatik sağlama yoluyla sağlandığında, cihaz önyüklemesini başlatır ve sağlama hizmetiyle iletişim kurar. Sağlama hizmeti, kimlik bilgisi olarak cihazın yaprak sertifikasını kullanarak ioT hub'ında cihaz kimliği oluşturmadan önce kimlik denetimi gerçekleştirerek yanıt verir. Sağlama hizmeti daha sonra cihaza atandığı IoT hub'ını bildirir ve ardından cihaz kimlik doğrulaması yapmak ve IoT hub'ına bağlanmak için yaprak sertifikasını kullanır.

Cihaza yeni bir yaprak sertifika alındıktan sonra, bağlanmak için yeni bir sertifika kullandığından IoT hub'ına bağlanamıyor. IoT hub'ı yalnızca eski sertifikaya sahip cihazı tanır. Cihazın bağlantı girişiminin sonucu "yetkisiz" bir bağlantı hatası olacaktır. Bu hatayı çözmek için, cihazın yeni yaprak sertifikasını hesaba katılması için cihazın kayıt girdisini güncelleştirmeniz gerekir. Ardından sağlama hizmeti, cihaz yeniden sağlandığında ioT Hub cihaz kayıt defteri bilgilerini gerektiği gibi güncelleştirebilir.

Bu bağlantı hatasının olası bir özel durumu, sağlama hizmetinde cihazınız için bir Kayıt Grubu oluşturduğunuz bir senaryo olabilir. Bu durumda, kök veya ara sertifikaları cihazın sertifika güven zincirinde sıralamıyorsanız, yeni sertifika kayıt grubunda tanımlanan güven zincirinin bir parçasıysa cihaz tanınacaktır. Bu senaryo bir güvenlik ihlaline tepki olarak ortaya çıkarsa, grupta ihlal edildiği kabul edilen belirli cihaz sertifikalarına izin vermemelisiniz. Daha fazla bilgi için bkz . Kayıt grubundaki belirli cihazlara izin verme

Kayıt girdisini güncelleştirme işlemini nasıl yapacağınız, bireysel kayıtları mı yoksa grup kayıtlarını mı kullandığınıza bağlıdır. Ayrıca önerilen yordamlar, güvenlik ihlali veya sertifika süre sonu nedeniyle sertifikaları sıraladığınıza bağlı olarak farklılık gösterir. Aşağıdaki bölümlerde bu güncelleştirmelerin nasıl işleneceğini açıklanmaktadır.

Bireysel kayıtlar için sertifikaları alma

Güvenlik ihlaline yanıt olarak sertifikalar dağıtıyorsanız, güvenliği aşılmış sertifikaları hemen silmeniz gerekir.

Sertifika süre sonlarını işlemek için sertifikalar dağıtıyorsanız, sağlamayı deneyen cihazların kapalı kalma süresini azaltmak için ikincil sertifika yapılandırmasını kullanmanız gerekir. Daha sonra, ikincil sertifika süre sonu yaklaştığında ve alınması gerektiğinde, birincil yapılandırmayı kullanarak döndürebilirsiniz. Birincil ve ikincil sertifikalar arasında bu şekilde döndürmek, sağlama girişiminde bulunan cihazların kapalı kalma süresini azaltır.

Alınan sertifikalar için kayıt girdilerinin güncelleştirilmesi, Kayıtları yönet sayfasında gerçekleştirilir. Bu sayfaya erişmek için şu adımları izleyin:

Azure portalında oturum açın ve cihazınız için kayıt girişini içeren Cihaz Sağlama Hizmeti örneğine gidin.

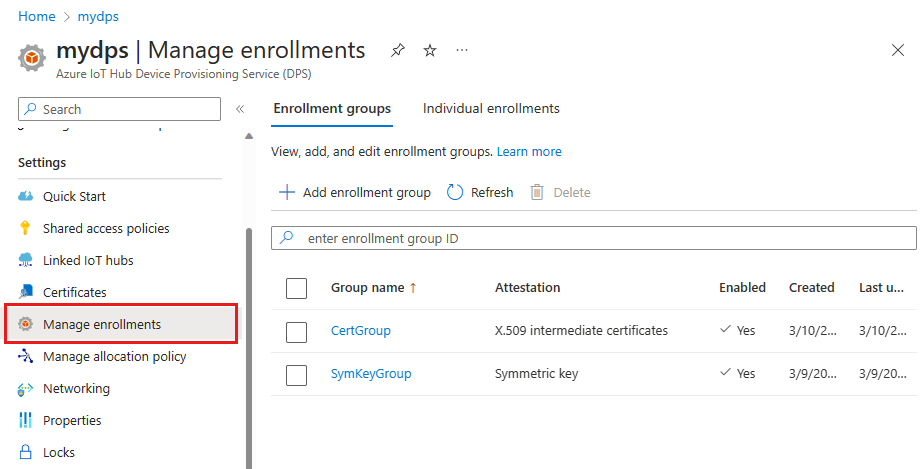

Kayıtları yönetme'yi seçin.

Bireysel kayıtlar sekmesini seçin ve listeden kayıt kimliği girişini seçin.

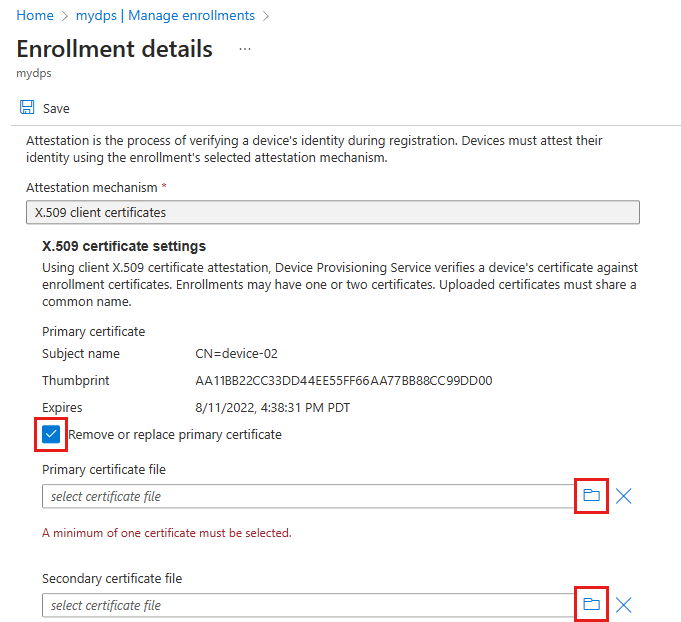

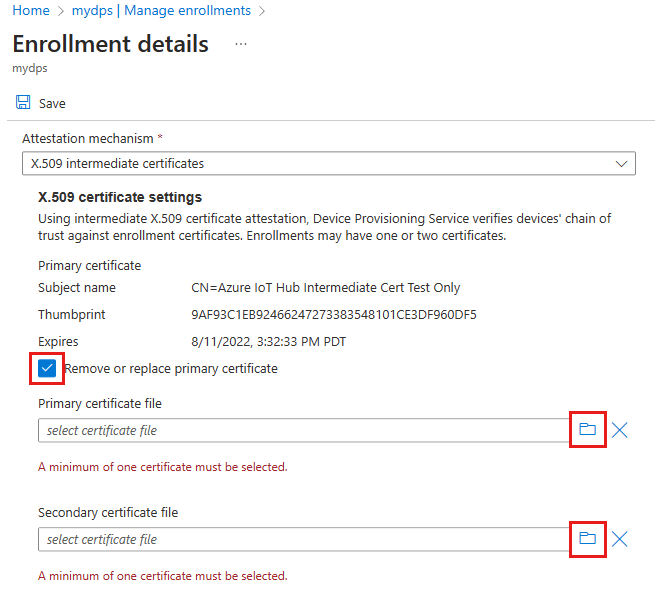

Var olan bir sertifikayı silmek istiyorsanız Birincil/ikincil sertifikayı kaldır veya değiştir onay kutularını işaretleyin. Yeni sertifikalara göz atmak ve karşıya yüklemek için dosya klasörü simgesini seçin.

Sertifikalarınızdan herhangi birinin güvenliği aşıldıysa, bunları mümkün olan en kısa sürede kaldırmanız gerekir.

Sertifikalarınızdan biri süresi dolmak üzereyse, ikinci sertifika bu tarihten sonra da etkin olacağı sürece sertifikayı yerinde tutabilirsiniz.

bitirdiğinizde Kaydet'i seçin.

Güvenliği aşılmış bir sertifikayı sağlama hizmetinden kaldırdıysanız, sertifika orada cihaz kaydı olduğu sürece IoT hub'ına cihaz bağlantıları yapmak için kullanılabilir. Bu iki yolu ele alabilirsiniz:

İlk yol, IoT hub'ınıza el ile gitmek ve güvenliği aşılmış sertifikayla ilişkili cihaz kaydını hemen kaldırmaktır. Ardından cihaz yeniden güncelleştirilmiş bir sertifika sağladığında yeni bir cihaz kaydı oluşturulur.

İkinci yol, cihazı aynı IoT hub'ına yeniden sağlamak için yeniden sağlama desteğini kullanmaktır. Bu yaklaşım, IoT hub'ına cihaz kaydı için sertifikayı değiştirmek için kullanılabilir. Daha fazla bilgi için bkz . Cihazları yeniden sağlama.

Kayıt grupları için sertifikaları alma

Güvenlik ihlaline yanıt olarak bir grup kaydını güncelleştirmek için, güvenliği aşılmış kök CA'yı veya ara sertifikayı hemen silmeniz gerekir.

Sertifika süre sonlarını işlemek için sertifikaları sıralarsanız, sağlamayı deneyen cihazlarda kapalı kalma süresi olmadığından emin olmak için ikincil sertifika yapılandırmasını kullanmanız gerekir. Daha sonra, ikincil sertifika da süre sonu yaklaştığında ve alınması gerektiğinde, birincil yapılandırmayı kullanarak döndürebilirsiniz. Birincil ve ikincil sertifikalar arasında bu şekilde döndürmek, sağlamaya çalışan cihazlar için kapalı kalma süresi olmamasını sağlar.

Kök CA sertifikalarını güncelleştirme

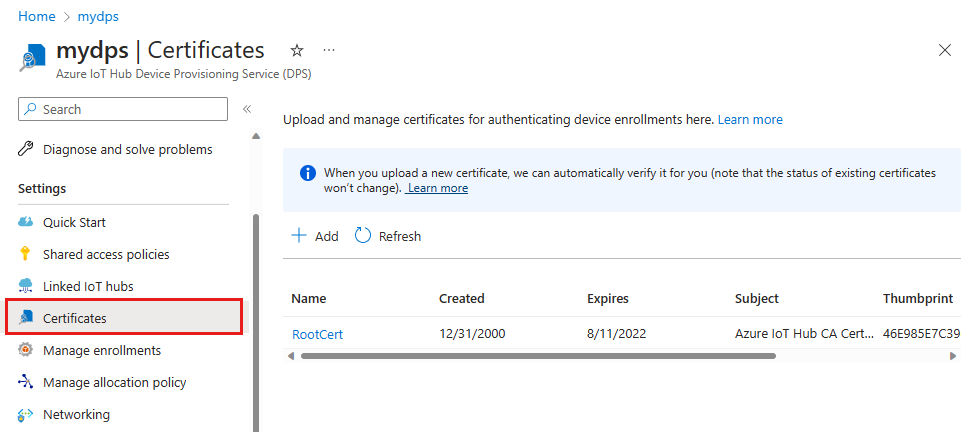

Cihaz Sağlama Hizmeti örneğinizin gezinti menüsünün Ayarlar bölümünden Sertifikalar'ı seçin.

Listeden güvenliği aşılmış veya süresi dolmuş sertifikayı seçin ve ardından Sil'i seçin. Sertifika adını girip Tamam'ı seçerek silme işlemini onaylayın.

Yeni kök CA sertifikaları eklemek ve doğrulamak için Doğrulanmış CA sertifikalarını yapılandırma başlığı altında açıklanan adımları izleyin.

Cihaz Sağlama Hizmeti örneğinizin gezinti menüsünün Ayarlar bölümünden Kayıtları yönet'i seçin ve ardından Kayıt grupları sekmesini seçin.

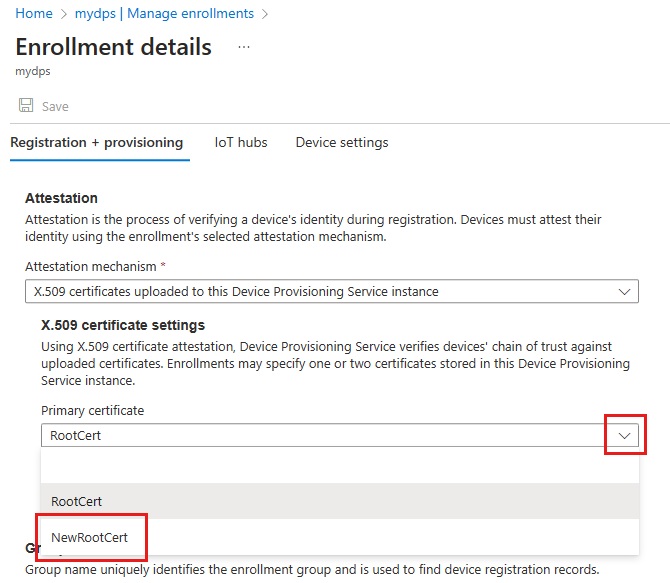

Listeden kayıt grubu adınızı seçin.

X.509 sertifika ayarları bölümünde, güvenliği aşılmış veya süresi dolmuş sertifikayı değiştirmek veya ikincil sertifika olarak eklemek için yeni kök CA sertifikanızı seçin.

Kaydet'i seçin.

Güvenliği aşılmış bir sertifikayı sağlama hizmetinden kaldırdıysanız sertifika, cihaz kayıtları orada mevcut olduğu sürece IoT hub'ına cihaz bağlantıları yapmak için kullanılabilir. Bu iki yolu ele alabilirsiniz:

İlk yol, IoT hub'ınıza el ile gitmek ve güvenliği aşılmış sertifikayla ilişkili cihaz kayıtlarını hemen kaldırmaktır. Ardından cihazlarınız yeniden güncelleştirilmiş sertifikalar sağladığında, her biri için yeni bir cihaz kaydı oluşturulur.

İkinci yol, cihazlarınızı aynı IoT hub'ına yeniden sağlamak için yeniden sağlama desteğini kullanmaktır. Bu yaklaşım, IoT hub'ına cihaz kayıtları için sertifikaları değiştirmek için kullanılabilir. Daha fazla bilgi için bkz . Cihazları yeniden sağlama.

Ara sertifikaları güncelleştirme

Cihaz Sağlama Hizmeti örneğinizin gezinti menüsünün Ayarlar bölümünden Kayıtları yönet'i seçin ve ardından Kayıt grupları sekmesini seçin.

Listeden grup adını seçin.

Var olan bir sertifikayı silmek istiyorsanız Birincil/ikincil sertifikayı kaldır veya değiştir onay kutularını işaretleyin. Yeni sertifikalara göz atmak ve karşıya yüklemek için dosya klasörü simgesini seçin.

Sertifikalarınızdan herhangi birinin güvenliği aşıldıysa, bunları mümkün olan en kısa sürede kaldırmanız gerekir.

Sertifikalarınızdan biri süresi dolmak üzereyse, ikinci sertifika bu tarihten sonra da etkin olacağı sürece sertifikayı yerinde tutabilirsiniz.

Her ara sertifika, sağlama hizmetine zaten eklenmiş bir doğrulanmış kök CA sertifikası tarafından imzalanmalıdır. Daha fazla bilgi için bkz . X.509 sertifikaları.

Güvenliği aşılmış bir sertifikayı sağlama hizmetinden kaldırdıysanız sertifika, cihaz kayıtları orada mevcut olduğu sürece IoT hub'ına cihaz bağlantıları yapmak için kullanılabilir. Bu iki yolu ele alabilirsiniz:

İlk yol, IoT hub'ınıza el ile gitmek ve güvenliği aşılmış sertifikayla ilişkili cihaz kaydını hemen kaldırmaktır. Ardından cihazlarınız yeniden güncelleştirilmiş sertifikalar sağladığında, her biri için yeni bir cihaz kaydı oluşturulur.

İkinci yol, cihazlarınızı aynı IoT hub'ına yeniden sağlamak için yeniden sağlama desteğini kullanmaktır. Bu yaklaşım, IoT hub'ına cihaz kayıtları için sertifikaları değiştirmek için kullanılabilir. Daha fazla bilgi için bkz . Cihazları yeniden sağlama.

Cihazı yeniden sağlama

Sertifika hem cihazda hem de Cihaz Sağlama Hizmeti'nde dağıtıldıktan sonra cihaz, Cihaz Sağlama Hizmeti'ne başvurarak kendisini yeniden sağlayabilir.

Cihazları yeniden sağlamanın kolay yollarından biri, cihazın IoT hub'ına bağlanma girişiminden "yetkisiz" hata alması durumunda sağlama akışından geçmek için cihazı sağlama hizmetiyle iletişim kuracak şekilde programlamaktır.

Bir diğer yol da hem eski hem de yeni sertifikaların kısa bir çakışma için geçerli olması ve IoT hub'ını kullanarak cihazlara IoT Hub bağlantı bilgilerini güncelleştirmek üzere sağlama hizmeti aracılığıyla yeniden kaydolmalarını sağlamak üzere bir komut göndermektir. Her cihaz komutları farklı şekilde işleyebildiğinden, komut çağrıldığında ne yapacağınızı öğrenmek için cihazınızı programlamanız gerekir. IoT Hub aracılığıyla cihazınıza komut vermenin çeşitli yolları vardır ve işlemi başlatmak için doğrudan yöntemler veya işler kullanmanızı öneririz.

Yeniden sağlama tamamlandıktan sonra cihazlar yeni sertifikalarını kullanarak IoT Hub'a bağlanabilir.

Sertifikalara izin verme

Bir güvenlik ihlaline yanıt olarak, cihaz sertifikasına izin vermemelisiniz. Cihaz sertifikasına izin vermemek için, hedef cihaz/sertifika için kayıt girişini devre dışı bırakın. Daha fazla bilgi için Kayıt kaldırmayı yönetme makalesindeki cihazlara izin verme bölümüne bakın.

Bir sertifika devre dışı bırakılmış bir kayıt girişinin parçası olarak eklendikten sonra, başka bir kayıt girdisinin parçası olarak etkinleştirildiğinde bile bu sertifikaları kullanarak bir IoT hub'ına kaydolma girişimleri başarısız olur.

Sonraki adımlar

- Cihaz Sağlama Hizmeti'nde X.509 sertifikaları hakkında daha fazla bilgi edinmek için bkz . X.509 sertifika kanıtlaması

- Azure IoT Hub Cihazı Sağlama Hizmeti ile X.509 CA sertifikaları için sahiplik kanıtı gerçekleştirme hakkında bilgi edinmek için bkz . Sertifikaları doğrulama

- Kayıt grubu oluşturmak için portalı kullanma hakkında bilgi edinmek için bkz . Azure portal ile cihaz kayıtlarını yönetme.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin