Azure Key Vault sertifikaları hakkında

Azure Key Vault sertifika desteği, X.509 sertifikalarınızın yönetimini ve aşağıdaki davranışları sağlar:

Sertifika sahibinin anahtar kasası oluşturma işlemi aracılığıyla veya mevcut bir sertifikayı içeri aktarma yoluyla sertifika oluşturmasına izin verir. İçeri aktarılan sertifikalar hem otomatik olarak imzalanan sertifikaları hem de bir sertifika yetkilisinden (CA) oluşturulan sertifikaları içerir.

Key Vault sertifika sahibinin özel anahtar malzemeleriyle etkileşim kurmadan X.509 sertifikalarının güvenli depolama ve yönetimini uygulamasına izin verir.

Sertifika sahibinin Key Vault'u bir sertifikanın yaşam döngüsünü yönetmeye yönlendiren bir ilke oluşturmasına izin verir.

Sertifika sahibinin süre sonu ve yenileme yaşam döngüsü olayları hakkındaki bildirimler için iletişim bilgileri sağlamasına izin verir.

Seçili verenlerle otomatik yenilemeyi destekler: Key Vault iş ortağı X.509 sertifika sağlayıcıları ve CA'lar.

Not

İş ortağı olmayan sağlayıcılara ve yetkililere de izin verilir, ancak otomatik yenilemeyi desteklemez.

Sertifika oluşturma hakkında ayrıntılı bilgi için bkz . Sertifika oluşturma yöntemleri.

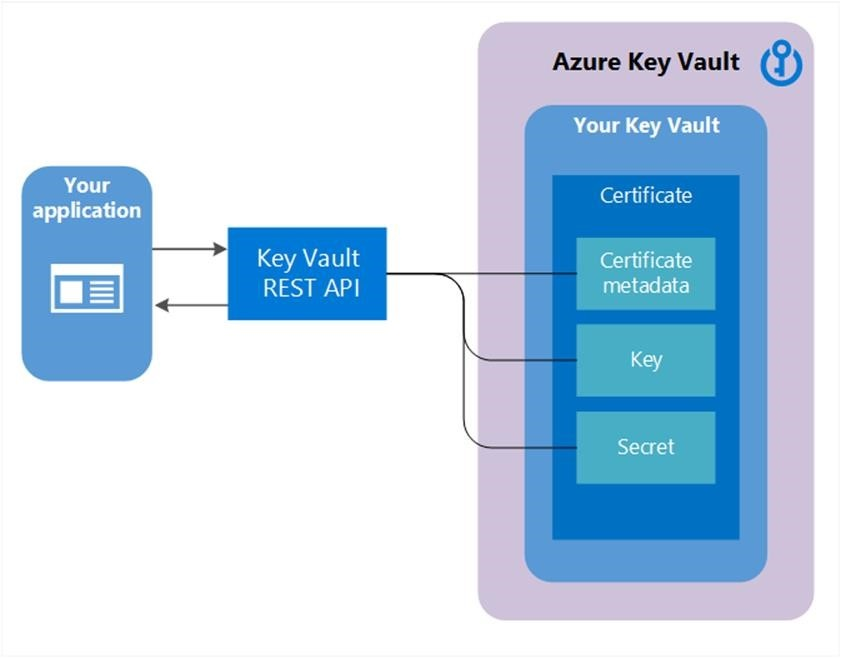

Sertifikanın birleşimi

Key Vault sertifikası oluşturulduğunda, aynı adla adreslenebilir bir anahtar ve gizli dizi de oluşturulur. Key Vault anahtarı anahtar işlemlerine ve Key Vault gizli dizisi de sertifika değerinin gizli dizi olarak alınmasına izin verir. Key Vault sertifikası genel X.509 sertifika meta verilerini de içerir.

Sertifikaların tanımlayıcısı ve sürümü anahtarların ve gizli dizilerinkine benzer. Key Vault sertifika sürümüyle oluşturulan adreslenebilir anahtarın ve gizli anahtarın belirli bir sürümü Key Vault sertifika yanıtında kullanılabilir.

Dışarı aktarılabilir veya dışarı aktarılamaz anahtar

Bir Key Vault sertifikası oluşturulduğunda, pfx veya PEM biçiminde özel anahtarla adreslenebilir gizli diziden alınabilir. Sertifikayı oluşturmak için kullanılan ilke, anahtarın dışarı aktarılabilir olduğunu belirtmelidir. İlke anahtarın dışarı aktarılamaz olduğunu belirtiyorsa, özel anahtar gizli dizi olarak alındığında değerin bir parçası değildir.

Adreslenebilir anahtar, dışarı aktarılamayan Key Vault sertifikalarıyla daha ilgili hale gelir. Adreslenebilir Key Vault anahtarının işlemleri, Key Vault sertifikasını keyusage oluşturmak için kullanılan Key Vault sertifika ilkesinin alanıyla eşlenir.

Desteklenen anahtar türlerinin tam listesi için bkz . Anahtarlar hakkında: Anahtar türleri ve koruma yöntemleri. Dışarı aktarılabilir anahtarlara yalnızca RSA ve EC ile izin verilir. HSM anahtarları dışarı aktarılamaz.

Sertifika öznitelikleri ve etiketleri

Sertifika meta verilerine, adreslenebilir anahtara ve adreslenebilir gizli diziye ek olarak, Key Vault sertifikası öznitelikleri ve etiketleri içerir.

Özellikler

Sertifika öznitelikleri, Key Vault sertifikası oluşturulduğunda oluşturulan adreslenebilir anahtarın ve gizli anahtarın özniteliklerine yansıtılır.

Key Vault sertifikası aşağıdaki özniteliğe sahiptir:

enabled: Bu Boole özniteliği isteğe bağlıdır. Varsayılantruedeğeridir. Sertifika verilerinin gizli dizi olarak mı alınabileceğini yoksa anahtar olarak mı çalıştırılabilir olduğunu belirtmek için belirtilebilir.Bu öznitelik ile ve

nbfexparasındanbfexpbir işlem gerçekleştiğinde de kullanılır, ancak yalnızca olarak ayarlanırsaenabledtruekullanılır. veexppenceresininnbfdışındaki işlemlere otomatik olarak izin verilmez.

Yanıt şu ek salt okunur öznitelikleri içerir:

created:IntDatesertifikanın bu sürümünün ne zaman oluşturulduğunu gösterir.updated:IntDatesertifikanın bu sürümünün ne zaman güncelleştirildiğini gösterir.exp:IntDateX.509 sertifikasının son kullanma tarihinin değerini içerir.nbf:IntDateX.509 sertifikasının "önce değil" tarihinin değerini içerir.

Not

Key Vault sertifikasının süresi dolarsa yine de alınabilir, ancak sertifikanın süre sonunun doğrulandığı TLS koruması gibi senaryolarda sertifika kullanılamaz duruma gelebilir.

Etiketler

Sertifika etiketleri, anahtarlardaki ve gizli dizilerdeki etiketlere çok benzeyen, istemci tarafından belirtilen anahtar/değer çiftleri sözlüğülerdir.

Not

Arayan, listeye sahipse etiketleri okuyabilir veya bu nesne türü (anahtarlar, gizli diziler veya sertifikalar) için izin alabilir.

Sertifika ilkesi

Sertifika ilkesi, Key Vault sertifikasının yaşam döngüsünü oluşturma ve yönetme hakkında bilgi içerir. Özel anahtara sahip bir sertifika anahtar kasasına aktarıldığında, Key Vault hizmeti X.509 sertifikasını okuyarak varsayılan bir ilke oluşturur.

Sıfırdan bir Key Vault sertifikası oluşturulduğunda bir ilke sağlanması gerekir. İlke, bu Key Vault sertifika sürümünün veya sonraki Key Vault sertifika sürümünün nasıl oluşturulacağını belirtir. İlke oluşturulduktan sonra, sonraki sürümler için ardışık oluşturma işlemleri için gerekli değildir. Key Vault sertifikasının tüm sürümleri için bir ilkenin yalnızca bir örneği vardır.

Yüksek düzeyde bir sertifika ilkesi aşağıdaki bilgileri içerir:

X.509 sertifika isteği oluşturmak için kullanılan konu adı, konu alternatif adları ve diğer özellikleri içeren X.509 sertifika özellikleri.

Anahtar türü, anahtar uzunluğu, dışarı aktarılabilir ve

ReuseKeyOnRenewalalanları içeren anahtar özellikleri. Bu alanlar Key Vault'a bir anahtarın nasıl oluşturulacağı hakkında bilgi içerir.Desteklenen anahtar türleri RSA, RSA-HSM, EC, EC-HSM ve oct'tir.

Bir sertifikayı gizli dizi olarak almak için gizli dizi değerini oluşturmak için adreslenebilir bir gizli dizinin içerik türü gibi gizli dizi özellikleri.

Key Vault sertifikası için yaşam süresi eylemleri. Her yaşam süresi eyleminin içeriği:

- Tetikleyici: Süre sonu veya yaşam süresi yüzdesinden önceki günler olarak belirtilir.

- Eylem:

emailContactsveyaautoRenew.

Sertifika doğrulama türü: DigiCert ve GlobalSign verenler için kuruluş tarafından doğrulanmış (OV-SSL) ve genişletilmiş doğrulama (EV-SSL).

X.509 sertifikalarını vermek için kullanılacak sertifika veren hakkındaki parametreler.

İlkeyle ilişkili öznitelikler.

Daha fazla bilgi için bkz . Set-AzKeyVaultCertificatePolicy.

X.509 kullanımını anahtar işlemleriyle eşleme

Aşağıdaki tablo, X.509 anahtar kullanım ilkelerinin Key Vault sertifika oluşturma işlemi kapsamında oluşturulan bir anahtarın etkili anahtar işlemlerine eşlendiğini temsil eder.

| X.509 anahtar kullanım bayrakları | Key Vault anahtar işlemleri | Varsayılan davranış |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Uygulanamaz |

DecipherOnly |

decrypt |

Uygulanamaz |

DigitalSignature |

sign, verify |

Sertifika oluşturma zamanında kullanım belirtimi olmadan Varsayılan Key Vault |

EncipherOnly |

encrypt |

Uygulanamaz |

KeyCertSign |

sign, verify |

Uygulanamaz |

KeyEncipherment |

wrapKey, unwrapKey |

Sertifika oluşturma zamanında kullanım belirtimi olmadan Varsayılan Key Vault |

NonRepudiation |

sign, verify |

Uygulanamaz |

crlsign |

sign, verify |

Uygulanamaz |

Sertifika veren

Key Vault sertifika nesnesi, X.509 sertifikalarını sipariş etmek için seçilen sertifika veren sağlayıcıyla iletişim kurmak için kullanılan bir yapılandırmaya sahiptir.

Key Vault, TLS/SSL sertifikaları için aşağıdaki sertifika veren sağlayıcılarla iş ortağıdır.

| Sağlayıcı adı | Yerleşimler |

|---|---|

| DigiCert | Genel bulut ve Azure Kamu tüm Key Vault hizmet konumlarında desteklenir |

| Globalsign | Genel bulut ve Azure Kamu tüm Key Vault hizmet konumlarında desteklenir |

Bir sertifika verenin anahtar kasasında oluşturulabilmesi için yöneticinin aşağıdaki önkoşul adımlarını gerçekleştirmesi gerekir:

En az bir CA sağlayıcısıyla kuruluşa ekleme.

Key Vault'un TLS/SSL sertifikalarını kaydetmesi (ve yenilemesi) için istek sahibi kimlik bilgileri oluşturun. Bu adım, anahtar kasasında sağlayıcının veren nesnesini oluşturmaya yönelik yapılandırmayı sağlar.

Sertifika portalından veren nesneleri oluşturma hakkında daha fazla bilgi için Key Vault Ekip Blogu'na bakın.

Key Vault, farklı veren sağlayıcı yapılandırmalarına sahip birden çok veren nesnesi oluşturulmasını sağlar. Bir veren nesnesi oluşturulduktan sonra, bir veya birden çok sertifika ilkesinde bu nesnenin adına başvurulabilir. Sertifikayı veren nesnesine başvurmak, Sertifika oluşturma ve yenileme sırasında CA sağlayıcısından X.509 sertifikası istediğinde Key Vault'a sertifikayı veren nesnesinde belirtilen yapılandırmayı kullanma talimatı verir.

Veren nesneleri kasada oluşturulur. Bunlar yalnızca aynı kasadaki Key Vault sertifikalarıyla kullanılabilir.

Not

Genel olarak güvenilen sertifikalar kayıt sırasında Azure sınırının dışındaki CA'lara ve sertifika saydamlığı (CT) günlüklerine gönderilir. Bunlar, bu varlıkların GDPR ilkeleri kapsamındadır.

Sertifika kişileri

Sertifika kişileri, sertifika yaşam süresi olayları tarafından tetiklenen bildirimleri göndermek için iletişim bilgilerini içerir. Anahtar kasasındaki tüm sertifikalar kişi bilgilerini paylaşır.

Anahtar kasasında herhangi bir sertifika için bir olay için belirtilen tüm kişilere bildirim gönderilir. Sertifika kişisini ayarlama hakkında bilgi için bkz . Azure Key Vault sertifikalarınızı yenileme.

Sertifika erişimi denetimi

Key Vault, sertifikalar için erişim denetimini yönetir. Bu sertifikaları içeren anahtar kasası erişim denetimi sağlar. Sertifikaların erişim denetimi ilkesi, aynı anahtar kasasındaki anahtarlar ve gizli diziler için erişim denetimi ilkelerinden farklıdır.

Kullanıcılar, sertifikaların senaryoya uygun kesimlemesini ve yönetimini korumak için sertifikaları tutmak için bir veya daha fazla kasa oluşturabilir. Daha fazla bilgi için bkz . Sertifika erişim denetimi.

Sertifika kullanım örnekleri

Güvenli iletişim ve kimlik doğrulaması

TLS sertifikaları, internet üzerinden iletişimleri şifrelemeye ve web sitelerinin kimliğini belirlemeye yardımcı olabilir. Bu şifreleme, iletişim giriş noktasını ve modunu daha güvenli hale getirir. Ayrıca, genel CA tarafından imzalanan zincirlenmiş bir sertifika, sertifikaları tutan varlıkların meşru olduğunu doğrulamaya yardımcı olabilir.

Örneğin, iletişimin güvenliğini sağlamak ve kimlik doğrulamasını etkinleştirmek için sertifikaları kullanmayla ilgili bazı kullanım örnekleri aşağıda verilmiştir:

- İntranet/internet web siteleri: İntranet sitenize erişimi koruyun ve TLS sertifikaları aracılığıyla İnternet üzerinden şifrelenmiş veri aktarımından emin olun.

- IoT ve ağ cihazları: Kimlik doğrulaması ve iletişim için sertifikalar kullanarak cihazlarınızı koruyun ve güvenliğini sağlayın.

- Bulut/çoklu bulut: Şirket içi, bulutlar arası veya bulut sağlayıcınızın kiracısında bulut tabanlı uygulamaların güvenliğini sağlayın.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin