Yönetilen HSM kullanarak verilerinizi bulutta denetleme

Microsoft gizliliği değerlendirir, korur ve korur. Kişilerin ve kuruluşların verilerini denetleyebilmesi ve bunların nasıl kullanıldığı konusunda anlamlı seçeneklere sahip olabilmesi için saydamlığa inanıyoruz. Ürünlerimizi ve hizmetlerimizi kullanan her kişinin gizlilik seçimlerini güçlendiriyoruz ve savunuyoruz.

Bu makalede şifrelemeye yönelik Azure Key Vault Yönetilen HSM güvenlik denetimlerini ve müşterilerimizin uyumluluk gereksinimlerini karşılamasına yardımcı olmak için ek güvenlik önlemleri ve teknik önlemleri nasıl sağladığını ayrıntılı olarak ele alacağız.

Şifreleme, verilerinizin tek denetimini elde etmek için alabileceğiniz önemli teknik önlemlerden biridir. Azure, hem bekleyen veriler hem de aktarımdaki veriler için en son teknoloji şifreleme teknolojileriyle verilerinizi iyileştirir. Şifreleme ürünlerimiz, tek bir katmanın risklerine karşı koruma sağlamak için iki veya daha fazla bağımsız şifreleme katmanı da dahil olmak üzere verilere yetkisiz erişime karşı engeller oluşturur. Ayrıca Azure, müşterilerimize buluttaki verilerinin nihai denetimini sağlamak için net bir şekilde tanımlanmış, iyi oluşturulmuş yanıtlar, ilkeler ve süreçler, güçlü sözleşme taahhütleri ve katı fiziksel, operasyonel ve altyapı güvenlik denetimleri tanımlamıştır. Azure'ın temel yönetim stratejisi, müşterilerimize verileri üzerinde daha fazla denetim sağlamaktır. Microsoft'un müşteri anahtarlarına ve verilerine erişimini azaltan gelişmiş kapanım teknolojileri, donanım güvenlik modülleri (HSM' ler) ve kimlik yalıtımı ile sıfır güven duruşu kullanırız.

Bekleyen şifreleme, bekleyen depolanan veriler için ve bir kuruluşun veri idaresi ve uyumluluk çabalarına ihtiyacının gerektirdiği şekilde veri koruması sağlar. Microsoft'un uyumluluk portföyü HIPAA, Genel Veri Koruma Yönetmeliği ve Federal Bilgi İşleme Standartları (FIPS) 140-2 ve 3 gibi sektör standartları ve kamu düzenlemeleri ile dünya genelindeki tüm genel bulutlarda en geniş kapsamlıdır. Bu standartlar ve düzenlemeler, veri koruma ve şifreleme gereksinimleri için belirli korumalar sağlar. Çoğu durumda uyumluluk için zorunlu bir ölçü gereklidir.

Bekleyen şifreleme nasıl çalışır?

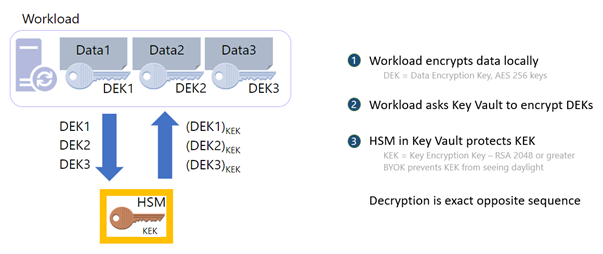

Azure Key Vault hizmetleri, bulut uygulamalarının ve hizmetlerinin bekleyen verileri korumak ve denetlemek için kullandığı şifreleme anahtarlarını, sertifikaları ve diğer gizli dizileri koruyan şifreleme ve anahtar yönetimi çözümleri sağlar.

Güvenli anahtar yönetimi, buluttaki verileri korumak ve denetlemek için gereklidir. Azure, şifreleme anahtarlarına erişimi yönetmek ve denetlemek için kullanabileceğiniz çeşitli çözümler sunar, böylece sıkı veri koruma ve uyumluluk gereksinimlerini karşılamak için seçenek ve esneklik elde edebilirsiniz.

- Azure platform şifrelemesi, konak düzeyinde şifreleme kullanarak şifreleyen platform tarafından yönetilen bir şifreleme çözümüdür. Platform tarafından yönetilen anahtarlar, tamamen Azure tarafından oluşturulan, depolanan ve yönetilen şifreleme anahtarlarıdır.

- Müşteri tarafından yönetilen anahtarlar , tamamen müşteri tarafından oluşturulan, okunan, silinen, güncelleştirilen ve yönetilen anahtarlardır. Müşteri tarafından yönetilen anahtarlar, Azure Key Vault gibi bir bulut anahtarı yönetim hizmetinde depolanabilir.

- Azure Key Vault Standard , bir yazılım anahtarı kullanarak şifreler ve FIPS 140-2 Düzey 1 ile uyumludur.

- Azure Key Vault Premium , FIPS 140 doğrulanmış HSM'ler tarafından korunan anahtarları kullanarak şifreler.

- Azure Key Vault Yönetilen HSM , tek kiracılı FIPS 140-2 Düzey 3 HSM korumalı anahtarları kullanarak şifreler ve tamamen Microsoft tarafından yönetilir.

Daha fazla güvence için Azure Key Vault Premium ve Azure Key Vault Yönetilen HSM'de kendi anahtarınızı (BYOK) getirebilir ve şirket içi HSM'den HSM korumalı anahtarları içeri aktarabilirsiniz.

Azure anahtar yönetimi ürünleri portföyü

| Azure Key Vault Standard | Azure Key Vault Premium | Azure Key Vault Yönetilen HSM | |

|---|---|---|---|

| Kiracı | Çok Kiracılı | Çok Kiracılı | Tek kiracılı |

| Uyumluluk | FIPS 140-2 Düzey 1 | FIPS 140-2 Düzey 3 | FIPS 140-2 Düzey 3 |

| Yüksek kullanılabilirlik | Otomatik | Otomatik | Otomatik |

| Kullanım örnekleri | Bekleme sırasında şifreleme | Bekleme sırasında şifreleme | Bekleme sırasında şifreleme |

| Anahtar denetimleri | Müşteri | Müşteri | Müşteri |

| Güven denetiminin kökü | Microsoft | Microsoft | Customer |

Azure Key Vault, gizli dizileri güvenli bir şekilde depolamak ve erişmek için kullanabileceğiniz bir bulut hizmetidir. Gizli dizi, erişimi güvenli bir şekilde denetlemek istediğiniz ve API anahtarlarını, parolaları, sertifikaları ve şifreleme anahtarlarını içerebilir.

Key Vault iki tür kapsayıcıyı destekler:

Kasalar

- Standart katman: Kasalar gizli dizilerin, sertifikaların ve yazılım destekli anahtarların depolanmasını destekler.

- Premium katman: Kasalar gizli dizilerin, sertifikaların, yazılım destekli anahtarların ve HSM destekli anahtarların depolanmasını destekler.

Yönetilen donanım güvenlik modülü (HSM)

- Yönetilen HSM yalnızca HSM destekli anahtarları destekler.

Daha fazla bilgi için bkz . Azure Key Vault Kavramları ve Azure Key Vault REST API'ye genel bakış.

Azure Key Vault Yönetilen HSM nedir?

Azure Key Vault Yönetilen HSM, FIPS 140-2 Düzey 3 doğrulanmış HSM'leri kullanarak bulut uygulamalarınız için şifreleme anahtarlarını depolamanıza olanak tanıyan, müşteri denetimindeki bir güvenlik etki alanına sahip, tam olarak yönetilen, yüksek oranda kullanılabilir, tek kiracılı, standartlara uyumlu bir bulut hizmetidir.

Azure Key Vault Yönetilen HSM anahtarlarınızı nasıl korur?

Azure Key Vault Yönetilen HSM, verilerinizi korumak ve savunmak için fiziksel, teknik ve yönetim güvenlik denetimleri dahil olmak üzere birden çok katman kullanan derinlemesine savunma ve sıfır güven güvenlik duruşu kullanır.

Azure Key Vault ve Azure Key Vault Yönetilen HSM; Microsoft'un ve aracılarının şifreleme anahtarları da dahil olmak üzere hizmette depolanan verilere erişmesini, bunları kullanmasını veya ayıklamasını engelleyebilecek şekilde tasarlanır, dağıtılır ve çalıştırılır.

Müşteri tarafından aksi ayarlanmadığı sürece, HSM cihazlarında güvenli bir şekilde oluşturulan veya HSM cihazlarına güvenli bir şekilde içeri aktarılan müşteri tarafından yönetilen anahtarlar ayıklanamaz ve Microsoft sistemleri, çalışanları veya aracıları için hiçbir zaman düz metin olarak görünmez.

Key Vault ekibinin, bir müşteri tarafından yetkilendirilmiş olsa bile Microsoft'a ve aracılarına bu tür bir erişim vermek için açıkça çalışma yordamları yoktur.

Azure Key Vault veya Azure Key Vault Yönetilen HSM gibi müşteri tarafından denetlenen şifreleme özelliklerini yenmeye çalışmayacağız. Bunu yapmak için yasal bir taleple karşı karşıya kalırsak, bu talebi müşteri taahhütlerimizle tutarlı bir şekilde yasal olarak talep ederiz.

Ardından, bu güvenlik denetimlerinin nasıl uygulandığına ayrıntılı bir bakış yapacağız.

Azure Key Vault Yönetilen HSM'de güvenlik denetimleri

Azure Key Vault Yönetilen HSM aşağıdaki güvenlik denetimi türlerini kullanır:

- Fiziksel

- Teknik

- İdari

Fiziksel güvenlik denetimleri

Yönetilen HSM'nin temeli donanım güvenlik modülüdür (HSM). HSM, FIPS 140-2 Düzey 3 standardına doğrulanmış özelleştirilmiş, sağlamlaştırılmış, kurcalamaya dayanıklı, yüksek entropili, ayrılmış bir şifreleme işlemcidir. HSM'nin tüm bileşenleri, anahtarlarınızı bir saldırgandan korumak için sertleştirilmiş epoksi ve metal kasa ile kaplanmıştır. HSM'ler çeşitli veri merkezleri, bölgeler ve coğrafyalardaki sunucu raflarında yer alır. Bu coğrafi olarak dağınık veri merkezleri, güvenlik ve güvenilirlik için ISO/IEC 27001:2013 ve NIST SP 800-53 gibi önemli endüstri standartlarına uygundur.

Microsoft, veri merkezlerini anahtarlarınızın ve verilerinizin depolandığı alanlara fiziksel erişimi kesinlikle denetleyen bir şekilde tasarlar, derler ve çalıştırır. Beton ve çelikten yapılmış yüksek çitler, ölü cıvata çelik kapılar, termal alarm sistemleri, kapalı devre canlı kamera izleme, 7/24 güvenlik personeli, kat başına onay ile erişim ihtiyacı temeli, sıkı personel eğitimi, biyometri, arka plan denetimleri ve erişim isteği ve onayı gibi ek fiziksel güvenlik katmanları zorunludur. HSM cihazları ve ilgili sunucular bir kafeste kilitlenir ve kameralar sunucuların ön ve arkasını çeker.

Teknik güvenlik denetimleri

Yönetilen HSM'deki çeşitli teknik denetim katmanları, önemli malzemelerinizi daha da korur. Ancak en önemlisi, Microsoft'un anahtar malzemeye erişmesini engeller.

Gizlilik: Yönetilen HSM hizmeti, Intel Software Guard Uzantıları (Intel SGX) üzerinde oluşturulan güvenilir bir yürütme ortamında çalışır. Intel SGX, kullanımdaki verileri koruyan kuşatmalarda donanım yalıtımı kullanarak iç ve dış saldırganlara karşı gelişmiş koruma sağlar.

Kuşatmalar, donanımın işlemcisinin ve belleğinin güvenli bölümleridir. Bir hata ayıklayıcıyla bile, kapanım içindeki verileri veya kodu görüntüleyemezsiniz. Güvenilmeyen kod kapanım belleğindeki içeriği değiştirmeye çalışırsa, Intel SGX ortamı devre dışı bırakır ve işlemi reddeder.

Bu benzersiz özellikler, şifreleme anahtarı malzemenizi erişilebilir veya net bir metin olarak görünür olmaktan korumanıza yardımcı olur. Ayrıca Azure gizli bilgi işlem, hassas verilerinizin bulutta işlenirken yalıtılmasını sağlayan çözümler sunar.

Güvenlik etki alanı: Güvenlik etki alanı , son derece hassas şifreleme bilgileri içeren şifrelenmiş bir blobdur. Güvenlik etki alanı HSM yedeklemesi, kullanıcı kimlik bilgileri, imzalama anahtarı ve yönetilen HSM'nize özgü veri şifreleme anahtarı gibi yapıtlar içerir.

Güvenlik etki alanı, başlatma sırasında hem yönetilen HSM donanımında hem de hizmet yazılımı kuşatmalarında oluşturulur. Yönetilen HSM sağlandıktan sonra en az üç RSA anahtar çifti oluşturmanız gerekir. Güvenlik etki alanı indirme isteğinde bulunurken ortak anahtarları hizmete gönderirsiniz. Güvenlik etki alanı indirildikten sonra, yönetilen HSM etkinleştirilmiş duruma geçer ve kullanıma hazır hale gelir. Microsoft personelinin güvenlik etki alanını kurtarma yolu yoktur ve güvenlik etki alanı olmadan anahtarlarınıza erişemezler.

Erişim denetimleri ve yetkilendirme: Yönetilen bir HSM'ye erişim, yönetim düzlemi ve veri düzlemi olmak üzere iki arabirim üzerinden denetlenmektedir.

Yönetim düzlemi, HSM'nin kendisini yönettiğiniz yerdir. Bu düzlemdeki işlemler, yönetilen HSM'leri oluşturup silmeyi ve yönetilen HSM özelliklerini almayı içerir.

Veri düzlemi, HSM destekli şifreleme anahtarları olan yönetilen bir HSM'de depolanan verilerle çalıştığınız yerdir. Veri düzlemi arabiriminden şifreleme işlemleri gerçekleştirmek, anahtarlara erişimi denetlemek için rol atamalarını yönetmek, tam bir HSM yedeklemesi oluşturmak, tam yedeklemeyi geri yüklemek ve güvenlik etki alanını yönetmek için anahtarları ekleyebilir, silebilir, değiştirebilir ve kullanabilirsiniz.

Yönetilen HSM'ye her iki düzlemde de erişmek için tüm arayanların doğru kimlik doğrulaması ve yetkilendirmeye sahip olması gerekir. Kimlik doğrulaması , çağıranın kimliğini oluşturur. Yetkilendirme , çağıranın hangi işlemleri yürütebileceğini belirler. Çağıran, Microsoft Entra Kimliği: Kullanıcı, grup, hizmet sorumlusu veya yönetilen kimlikte tanımlanan güvenlik sorumlularından herhangi biri olabilir.

Her iki düzlemde de kimlik doğrulaması için Microsoft Entra Kimliği kullanılır. Yetkilendirme için farklı sistemler kullanır:

- Yönetim düzlemi, Azure Resource Manager üzerinde oluşturulmuş bir yetkilendirme sistemi olan Azure rol tabanlı erişim denetimini (Azure RBAC) kullanır.

- Veri düzlemi, yönetilen HSM düzeyinde uygulanan ve uygulanan bir yetkilendirme sistemi olan yönetilen HSM düzeyinde RBAC (Yönetilen HSM yerel RBAC) kullanır. Yerel RBAC denetim modeli, atanmış HSM yöneticilerinin yönetim grubu, abonelik veya kaynak grubu yöneticilerinin bile geçersiz kılamadıkları HSM havuzları üzerinde tam denetime sahip olmasını sağlar.

- Aktarım sırasında şifreleme: TlS sonlandırmasının güvenilmeyen konakta değil SGX kapanım içinde gerçekleştiği veri kurcalama ve dinlemeye karşı koruma sağlamak için Yönetilen HSM'ye gelen ve gelen tüm trafik HER zaman TLS ile şifrelenir (Aktarım Katmanı Güvenliği sürümleri 1.3 ve 1.2 desteklenir)

- Güvenlik duvarları: Yönetilen HSM, hizmete kimlerin ulaşabileceğini ilk etapta kısıtlanacak şekilde yapılandırılabilir ve bu da saldırı yüzeyini daha da küçültür. Yönetilen HSM'yi genel İnternet'ten erişimi reddedecek şekilde yapılandırmanıza ve yalnızca güvenilen Azure hizmetlerinden gelen trafiğe (Azure Depolama gibi) izin vermenizi sağlarız

- Özel uç noktalar: Özel uç noktayı etkinleştirerek Yönetilen HSM hizmetini sanal ağınıza getirerek bu hizmeti yalnızca sanal ağınız ve Azure hizmetleri gibi güvenilen uç noktalara yalıtmanıza olanak tanırsınız. Yönetilen HSM'nize gelen ve gelen tüm trafik, genel İnternet'ten geçmek zorunda kalmadan güvenli Microsoft omurga ağı boyunca hareket eder.

- İzleme ve günlüğe kaydetme: En dıştaki koruma katmanı, Yönetilen HSM'nin izleme ve günlüğe kaydetme özellikleridir. Azure İzleyici hizmetini kullanarak, erişim desenlerinin beklentilerinize uygun olduğundan emin olmak için günlüklerinizi analiz ve uyarılar için de kontrol edebilirsiniz. Bu, güvenlik ekibinizin üyelerinin Yönetilen HSM hizmetinde neler olduğuna ilişkin görünürlük sahibi olmasını sağlar. Bir şey doğru görünmüyorsa, istediğiniz zaman anahtarlarınızı alabilir veya izinleri iptal edebilirsiniz.

- Kendi anahtarını getir (BYOK): BYOK, Azure müşterilerinin desteklenen şirket içi HSM'leri kullanarak anahtar oluşturmasını ve ardından bunları yönetilen HSM'ye aktarmasını sağlar. Bazı müşteriler, mevzuat ve uyumluluk gereksinimlerini karşılayacak anahtarlar oluşturmak için şirket içi HSM'leri kullanmayı tercih ediyor. Ardından, bir HSM korumalı anahtarı yönetilen HSM'ye güvenli bir şekilde aktarmak için KAG kullanır. Aktarılacak anahtar hiçbir zaman düz metin biçiminde bir HSM'nin dışında bulunmaz. İçeri aktarma işlemi sırasında anahtar malzemesi yönetilen HSM'de tutulan bir anahtarla korunur.

- Dış HSM: Bazı müşteriler, verileri ve anahtarları üçüncü taraf bir bulutta veya şirket içinde bir dış HSM ile ayrı tutmak için HSM'nin Azure bulutu dışında tutulması seçeneğini keşfedip keşfedemediğini sordu. Azure dışında bir üçüncü taraf HSM kullanmak müşterilere anahtarlar üzerinde daha fazla denetim veriyor gibi görünse de, performans sorunlarına neden olan gecikme süresi, üçüncü taraf HSM ile ilgili sorunların neden olduğu SLA notu ve bakım ve eğitim maliyetleri gibi çeşitli endişeler doğurmaktadır. Ayrıca, üçüncü taraf HSM geçici silme ve temizleme koruması gibi temel Azure özelliklerini kullanamaz. Karmaşık güvenlik ve uyumluluk ortamına gitmelerine yardımcı olmak için müşterilerimizle birlikte bu teknik seçeneği değerlendirmeye devam ediyoruz.

Yönetici strative security controls

Bu yönetim güvenlik denetimleri Azure Key Vault Yönetilen HSM'de bulunur:

- Veri savunma. Microsoft'un kamu isteklerine meydan okuma ve verilerinizi savunma konusunda güçlü bir taahhüdü vardır.

- Sözleşme yükümlülükleri. Microsoft Güven Merkezi'nde açıklandığı gibi güvenlik ve müşteri veri koruması için denetim yükümlülükleri sunar.

- Bölgeler arası çoğaltma. HSM'leri ikincil bir bölgeye dağıtmak için Yönetilen HSM'de çok bölgeli çoğaltma kullanabilirsiniz.

- Olağanüstü durum kurtarma. Azure basit, güvenli, ölçeklenebilir ve uygun maliyetli bir uçtan uca yedekleme ve olağanüstü durum kurtarma çözümü sunar:

- Microsoft Güvenlik Yanıt Merkezi (MSRC). Yönetilen HSM hizmet yönetimi MSRC ile sıkı bir şekilde tümleştirilir.

- Tam 7/24 güvenlik yanıtıyla beklenmeyen yönetim işlemleri için güvenlik izleme

- Buluta dayanıklı ve güvenli tedarik zinciri. Yönetilen HSM, dayanıklı bir bulut tedarik zinciri aracılığıyla güvenilirliği ilerletir.

- Mevzuat uyumluluğu yerleşik girişimi. Azure İlkesi uyumluluğu, sorumluluk temelinde denetim ve uyumluluk etki alanlarının listesini görüntülemek için yerleşik girişim tanımları sağlar (Müşteri, Microsoft, Paylaşılan). Microsoft'un sorumlu olduğu denetimler için, üçüncü taraf kanıtlamaya dayalı denetim sonuçlarımızın ek ayrıntılarını ve bu uyumluluğu elde etmek için uygulama ayrıntılarımızı sağlarız.

- Denetim raporları. Bilgi güvenliği ve uyumluluk uzmanlarının bulut özelliklerini anlamasına ve teknik uyumluluk ve denetim gereksinimlerini doğrulamalarına yardımcı olan kaynaklar

- İhlal felsefesini varsay. Herhangi bir bileşenin herhangi bir zamanda gizliliğinin ihlal edilebileceğini varsayıyoruz ve uygun şekilde tasarlayıp test ediyoruz. Düzenli Olarak Kırmızı Takım/Mavi Takım alıştırmaları yapıyoruz (saldırı simülasyonu).

Yönetilen HSM güçlü fiziksel, teknik ve yönetim güvenlik denetimleri sunar. Yönetilen HSM, artan uyumluluk, güvenlik ve gizlilik gereksinimlerini karşılamaya yardımcı olan ölçeklenebilir, merkezi bir bulut anahtarı yönetim çözümü için anahtar malzemenizin tek denetimini size verir. En önemlisi, uyumluluk için gerekli olan şifreleme korumalarını sağlar. Müşterilerimiz, Microsoft AB Veri Sınırı'nın uygulanmasında ilerlediğimizde uygulamalarımız hakkında verilerinin saydamlık ile korunmasını sağlama konusunda kararlı olduğumuzdan emin olabilir.

Daha fazla bilgi için Azure Anahtar Yönetimi ürün ekibiyle tartışmayı kolaylaştırmak için Azure hesap ekibinize ulaşın.