Azure Machine Learning veri sızdırmayı önleme

Azure Machine Learning'in çeşitli gelen ve giden bağımlılıkları vardır. Bu bağımlılıklardan bazıları, kuruluşunuzdaki kötü amaçlı aracılar tarafından veri sızdırma riskini ortaya çıkarabilir. Bu belgede, gelen ve giden gereksinimleri sınırlayarak veri sızdırma riskini en aza indirme açıklanmaktadır.

Gelen: İşlem örneğiniz veya kümeniz genel IP adresi kullanıyorsa, gelen (bağlantı noktası 44224) hizmet etiketine sahipsinizdir

azuremachinelearning. Bu gelen trafiği bir ağ güvenlik grubu (NSG) ve hizmet etiketleri kullanarak denetleyebilirsiniz. Azure hizmet IP'lerini gizlemek zordur, bu nedenle veri sızdırma riski düşüktür. Ayrıca, gelen gereksinimleri kaldıran bir genel IP kullanmamak için de işlem yapılandırabilirsiniz.Giden: Kötü amaçlı aracıların giden hedef kaynaklarına yazma erişimi yoksa, veri sızdırma için bu giden aracıyı kullanamazlar. Microsoft Entra Id, Azure Resource Manager, Azure Machine Learning ve Microsoft Container Registry bu kategoriye aittir. Öte yandan veri sızdırma için Depolama ve AzureFrontDoor.frontend kullanılabilir.

Depolama Giden: Bu gereksinim işlem örneğinden ve işlem kümesinden gelir. Kötü amaçlı bir aracı, kendi depolama hesabında veri sağlayarak ve kaydederek verileri dışarı çıkarmak için bu giden kuralını kullanabilir. Azure Hizmet Uç Noktası İlkesi'ni ve Azure Batch'in basitleştirilmiş düğüm iletişim mimarisini kullanarak veri sızdırma riskini kaldırabilirsiniz.

AzureFrontDoor.frontend giden: Azure Front Door, Azure Machine Learning stüdyosu kullanıcı arabirimi ve AutoML tarafından kullanılır. Hizmet etiketine (AzureFrontDoor.frontend) gidene izin vermek yerine aşağıdaki tam etki alanı adlarına (FQDN) geçin. Bu FQDN'lere geçiş, hizmet etiketine dahil edilen gereksiz giden trafiği kaldırır ve yalnızca Azure Machine Learning stüdyosu kullanıcı arabirimi ve AutoML için gerekenlere izin verir.

ml.azure.comautomlresources-prod.azureedge.net

İpucu

Bu makaledeki bilgiler öncelikli olarak Azure Sanal Ağ kullanma hakkındadır. Azure Machine Learning yönetilen sanal ağları da kullanabilir. Yönetilen bir sanal ağ ile Azure Machine Learning, çalışma alanınız ve yönetilen işlemleriniz için ağ yalıtımı işini işler.

Yönetilen sanal ağlar, veri sızdırma sorunlarını gidermek için çıkışı yalnızca onaylanan giden trafikle kısıtlamanıza olanak sağlar. Daha fazla bilgi için bkz. Çalışma alanı yönetilen ağ izolasyonu.

Önkoşullar

- Bir Azure aboneliği

- Azure Sanal Ağ (VNet)

- Sanal ağa bağlanan özel uç noktaya sahip bir Azure Machine Learning çalışma alanı.

- Çalışma alanı tarafından kullanılan depolama hesabının da özel uç nokta kullanarak sanal ağa bağlanması gerekir.

- İşlem örneğini yeniden oluşturmanız veya işlem kümesini sıfır düğüme azaltmanız gerekir.

- Önizlemeye katıldıysanız gerekli değildir.

- Aralık 2022'de oluşturulan yeni işlem örneği ve işlem kümeniz varsa gerekli değildir.

Hizmet uç noktası ilkesini neden kullanmam gerekiyor?

Hizmet uç noktası ilkeleri, çıkış sanal ağ trafiğini hizmet uç noktası üzerinden Azure Depolama hesaplarına filtrelemenize ve yalnızca belirli Azure Depolama hesaplarına veri sızdırmaya izin vermenizi sağlar. Azure Machine Learning işlem örneği ve işlem kümesi, sağlanması için Microsoft tarafından yönetilen depolama hesaplarına erişim gerektirir. Hizmet uç noktası ilkelerindeki Azure Machine Learning diğer adı, Microsoft tarafından yönetilen depolama hesaplarını içerir. Veri sızdırmayı önlemek veya hedef depolama hesaplarını denetlemek için Azure Machine Learning diğer adıyla hizmet uç noktası ilkelerini kullanırız. Hizmet Uç Noktası ilkesi belgelerinde daha fazla bilgi edinebilirsiniz.

1. Hizmet uç noktası ilkesini oluşturma

Azure portalından yeni bir Hizmet Uç Noktası İlkesi ekleyin. Temel Bilgiler sekmesinde gerekli bilgileri sağlayın ve İleri'yi seçin.

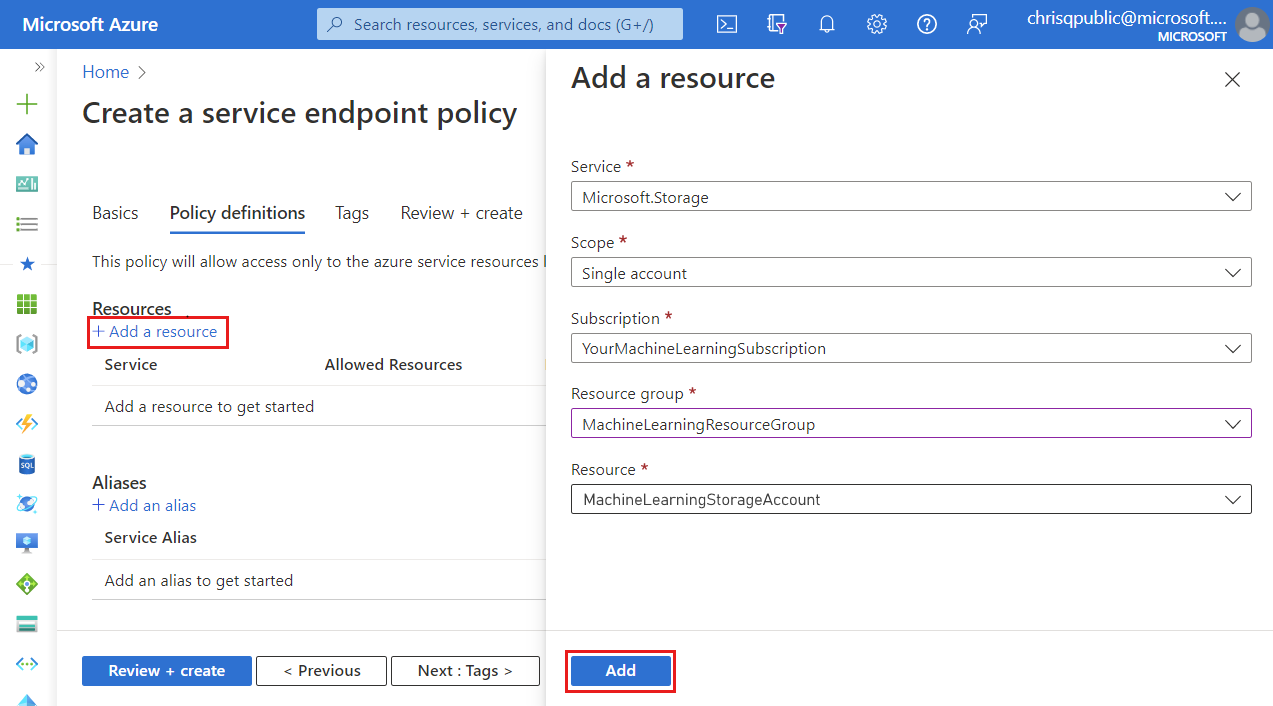

İlke tanımları sekmesinde aşağıdaki eylemleri gerçekleştirin:

+ Kaynak ekle'yi seçin ve aşağıdaki bilgileri sağlayın:

- Hizmet: Microsoft.Depolama

- Kapsam: Ağ trafiğini tek bir depolama hesabıyla sınırlamak için kapsamı Tek hesap olarak seçin.

- Abonelik: Depolama hesabını içeren Azure aboneliği.

- Kaynak grubu: Depolama hesabını içeren kaynak grubu.

- Kaynak: Çalışma alanınızın varsayılan depolama hesabı.

Kaynak bilgilerini eklemek için Ekle'yi seçin.

+ Diğer ad ekle'yi seçin ve ardından Sunucu Diğer Adı değeri olarak seçin

/services/Azure/MachineLearning. Diğer adı eklemek için Ekle'yi seçin.Not

Azure CLI ve Azure PowerShell, ilkeye diğer ad ekleme desteği sağlamaz.

Gözden Geçir + Oluştur'u ve ardından Oluştur'u seçin.

Önemli

İşlem örneğinizin ve işlem kümenizin ek depolama hesaplarına erişmesi gerekiyorsa, hizmet uç noktası ilkeniz kaynaklar bölümünde ek depolama hesaplarını içermelidir. Depolama özel uç noktaları kullanıyorsanız gerekli olmadığını unutmayın. Hizmet uç noktası ilkesi ve özel uç nokta birbirinden bağımsızdır.

2. Gelen ve giden ağ trafiğine izin ver

Gelen

Önemli

Aşağıdaki bilgiler, Eğitim ortamının güvenliğini sağlama makalesinde sağlanan yönergeleri değiştirir.

Önemli

Aşağıdaki bilgiler, Eğitim ortamının güvenliğini sağlama makalesinde sağlanan yönergeleri değiştirir.

Azure Machine Learning işlem örneğinigenel IP adresiyle kullanırken, Azure Batch yönetiminden gelen trafiğe izin verin (hizmet etiketi BatchNodeManagement.<region>). Genel IP'ye sahip olmayan bir işlem örneği bu gelen iletişimi gerektirmez.

Giden

Önemli

Aşağıdaki bilgiler, Sanal ağlarla güvenli eğitim ortamı ve Gelen ve giden ağ trafiğini yapılandırma makalelerinde sağlanan yönergelere ek olarak verilmiştir.

Önemli

Aşağıdaki bilgiler, Sanal ağlarla güvenli eğitim ortamı ve Gelen ve giden ağ trafiğini yapılandırma makalelerinde sağlanan yönergelere ek olarak verilmiştir.

Kullandığınız yapılandırmayı seçin:

Aşağıdaki hizmet etiketlerine giden trafiğe izin verin. değerini, işlem kümenizi veya örneğinizi içeren Azure bölgesiyle değiştirin <region> :

| Hizmet etiketi | Protokol | Bağlantı noktası |

|---|---|---|

BatchNodeManagement.<region> |

HERHANGİ BİRİ | 443 |

AzureMachineLearning |

TCP | 443 |

Storage.<region> |

TCP | 443 |

Not

Giden depolama için, giden trafiği sınırlamak için sonraki bir adımda bir Hizmet Uç Noktası İlkesi uygulanacaktır.

Daha fazla bilgi için bkz . Eğitim ortamlarının güvenliğini sağlama ve Gelen ve giden ağ trafiğini yapılandırma.

Daha fazla bilgi için bkz . Eğitim ortamlarının güvenliğini sağlama ve Gelen ve giden ağ trafiğini yapılandırma.

3. Alt ağ için depolama uç noktasını etkinleştirme

Azure Machine Learning işlem kümelerinizi ve işlem örneklerinizi içeren alt ağ için bir depolama uç noktasını etkinleştirmek için aşağıdaki adımları kullanın:

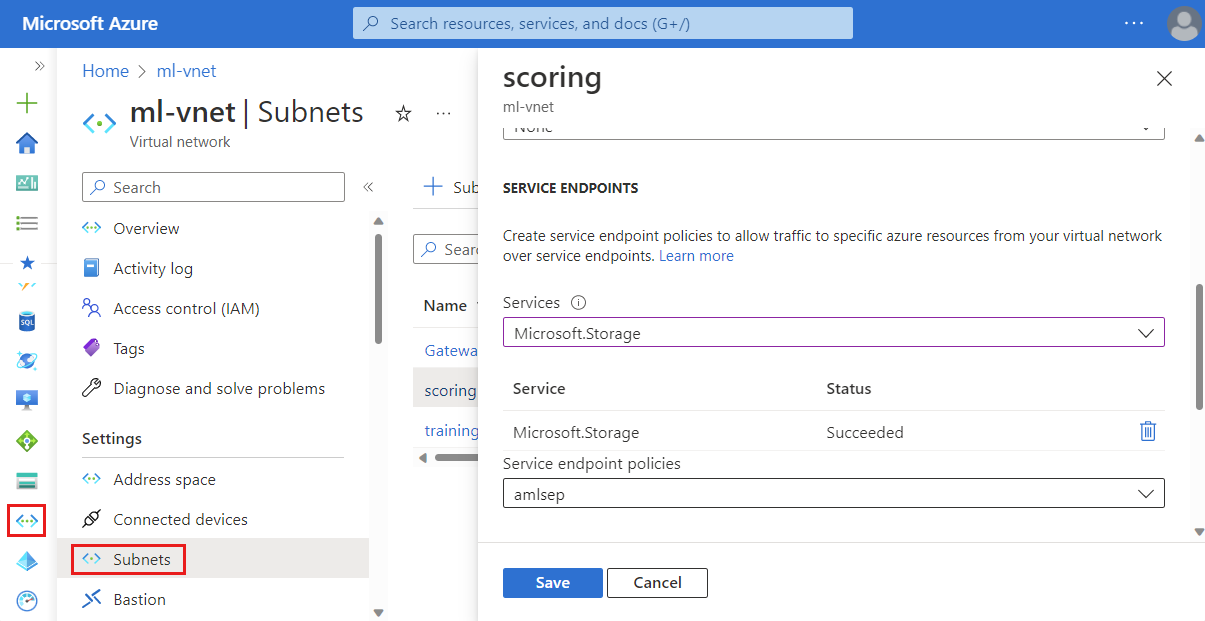

- Azure portalından Azure Machine Learning çalışma alanınız için Azure Sanal Ağ seçin.

- Sayfanın sol tarafından Alt ağlar'ı ve ardından işlem kümenizi ve işlem örneğinizi içeren alt ağı seçin.

- Görüntülenen formda Hizmetler açılan listesini genişletin ve Microsoft.Depolama'ı etkinleştirin. Bu değişiklikleri kaydetmek için Kaydet'i seçin.

- Hizmet uç noktası ilkesini çalışma alanı alt ağınıza uygulayın.

4. Seçilmiş ortamlar

Azure Machine Learning'in seçilmiş ortamlarını kullanırken en son ortam sürümünü kullandığınızdan emin olun. Ortamın kapsayıcı kayıt defteri de olmalıdır mcr.microsoft.com. Kapsayıcı kayıt defterini denetlemek için aşağıdaki adımları kullanın:

Azure Machine Learning stüdyosu çalışma alanınızı ve ardından Ortamlar'ı seçin.

Azure kapsayıcı kayıt defterinin değeriyle

mcr.microsoft.combaşladığını doğrulayın.Önemli

Kapsayıcı kayıt defteri ise

viennaglobal.azurecr.io, veri sızdırma ile seçilmiş ortamı kullanamazsınız. Seçilen ortamın en son sürümüne yükseltmeyi deneyin.kullanırken

mcr.microsoft.com, aşağıdaki kaynaklara giden yapılandırmaya da izin vermelisiniz. Kullanmakta olduğunuz yapılandırma seçeneğini belirtin:443 numaralı TCP bağlantı noktası üzerinden aşağıdaki hizmet etiketlerine giden trafiğe izin verin. değerini işlem kümenizi veya örneğinizi içeren Azure bölgesiyle değiştirin

<region>.MicrosoftContainerRegistry.<region>AzureFrontDoor.FirstParty

Sonraki adımlar

Daha fazla bilgi için aşağıdaki makaleleri inceleyin: