İstem akışında ağ yalıtımı

Özel ağları kullanarak istem akışının güvenliğini sağlayabilirsiniz. Bu makalede, özel ağlar tarafından güvenliği sağlanan bir ortamda istem akışını kullanma gereksinimleri açıklanmaktadır.

İlgili hizmetler

LLM uygulamanızı istem akışını kullanarak geliştirirken güvenli bir ortam istiyorsunuz. Aşağıdaki hizmetleri ağ ayarı aracılığıyla özel hale getirebilirsiniz.

- Çalışma alanı: Azure Machine Learning çalışma alanını özel yapabilir ve gelenleri ile gidenlerini sınırlayabilirsiniz.

- İşlem kaynağı: Çalışma alanında işlem kaynağının gelen ve giden kuralını da sınırlayabilirsiniz.

- Depolama hesabı: Depolama hesabının erişilebilirliğini belirli bir sanal ağ ile sınırlayabilirsiniz.

- Kapsayıcı kayıt defteri: Kapsayıcı kayıt defterinizin güvenliğini sanal ağ ile de sağlamak istiyorsunuz.

- Uç nokta: Uç noktanıza erişim için Azure hizmetlerini veya IP adresini sınırlamak istiyorsunuz.

- Azure OpenAI, Azure içerik güvenliği ve Azure AI Search gibi ilgili Azure Bilişsel Hizmetler'i kullanarak ağ yapılandırması kullanarak bunları özel hale getirebilirsiniz ve ardından Azure Machine Learning hizmetlerinin onlarla iletişim kurmasına izin vermek için özel uç nokta kullanabilirsiniz.

- SerpAPI gibi Diğer Azure dışı kaynaklar. Katı giden kuralınız varsa, bunlara erişmek için FQDN kuralı eklemeniz gerekir.

Farklı ağ kurulumundaki seçenekler

Azure makine öğrenmesinde ağ yalıtımının güvenliğini sağlamak, kendi ağınızı getirmek veya çalışma alanı tarafından yönetilen sanal ağı kullanmak için iki seçeneğiniz vardır. Güvenli çalışma alanı kaynakları hakkında daha fazla bilgi edinin.

Burada, istem akışı için farklı ağ kümesindeki seçenekleri gösteren tablo yer alır.

| Giriş | Çıkış | Yazmada işlem türü | İşlem türü çıkarımı | Çalışma alanı için ağ seçenekleri |

|---|---|---|---|---|

| Genel | Genel | Sunucusuz (önerilen), İşlem örneği | Yönetilen çevrimiçi uç nokta (önerilen), K8s çevrimiçi uç noktası | Yönetilen (önerilen) /Kendi ürününü getir |

| Özel | Genel | Sunucusuz (önerilen), İşlem örneği | Yönetilen çevrimiçi uç nokta (önerilen), K8s çevrimiçi uç noktası | Yönetilen (önerilen) /Kendi ürününü getir |

| Genel | Özel | Sunucusuz (önerilen), İşlem örneği | Yönetilen çevrimiçi uç nokta | Yönetilen |

| Özel | Özel | Sunucusuz (önerilen), İşlem örneği | Yönetilen çevrimiçi uç nokta | Yönetilen |

- Özel sanal ağ senaryosunda, çalışma alanı etkin yönetilen sanal ağı kullanmanızı öneririz. Bu, çalışma alanınızın ve ilgili kaynaklarınızın güvenliğini sağlamanın en kolay yoludur.

- Ayrıca, sanal ağınızla istem akışı yazmak için bir çalışma alanınız ve çalışma alanı yönetilen sanal ağı ile yönetilen çevrimiçi uç nokta kullanarak istem akışı dağıtımı için başka bir çalışma alanınız da olabilir.

- Yönetilen sanal ağın kullanılmasını ve tek bir çalışma alanında kendi sanal ağınızı getirmenin karma kullanılmasını desteklemedik. Yönetilen çevrimiçi uç nokta yalnızca yönetilen sanal ağı desteklediğinden, kendi sanal ağınızı getir özelliğini etkinleştiren çalışma alanında yönetilen çevrimiçi uç noktaya istem akışı dağıtamazsınız.

Çalışma alanı tarafından yönetilen sanal ağ ile güvenli istem akışı

Çalışma alanı tarafından yönetilen sanal ağ, komut istemi akışında ağ yalıtımını desteklemenin önerilen yoludur. Çalışma alanınızın güvenliğini sağlamak için kolayca yapılandırma sağlar. Yönetilen sanal ağı çalışma alanı düzeyinde etkinleştirdikten sonra, aynı sanal ağdaki çalışma alanıyla ilgili kaynaklar çalışma alanı düzeyinde aynı ağ ayarını kullanır. Ayrıca çalışma alanını Azure OpenAI, Azure içerik güvenliği ve Azure AI Search gibi diğer Azure kaynaklarına erişmek için özel uç nokta kullanacak şekilde yapılandırabilirsiniz. FQDN kuralını, SerpAPI gibi istem akışınız tarafından kullanılan Azure dışı kaynaklara gidenleri onaylamak için de yapılandırabilirsiniz.

Çalışma alanı yönetilen sanal ağını etkinleştirmek için Çalışma alanı tarafından yönetilen ağ izolasyonu bölümünü izleyin.

Önemli

Yönetilen sanal ağın oluşturulması, işlem kaynağı oluşturulana veya sağlama el ile başlatılana kadar ertelenebilir. Ağ sağlamayı el ile tetikleme için aşağıdaki komutu kullanabilirsiniz.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Çalışma alanıyla bağlantılı depolama hesabına çalışma alanı MSI'sini

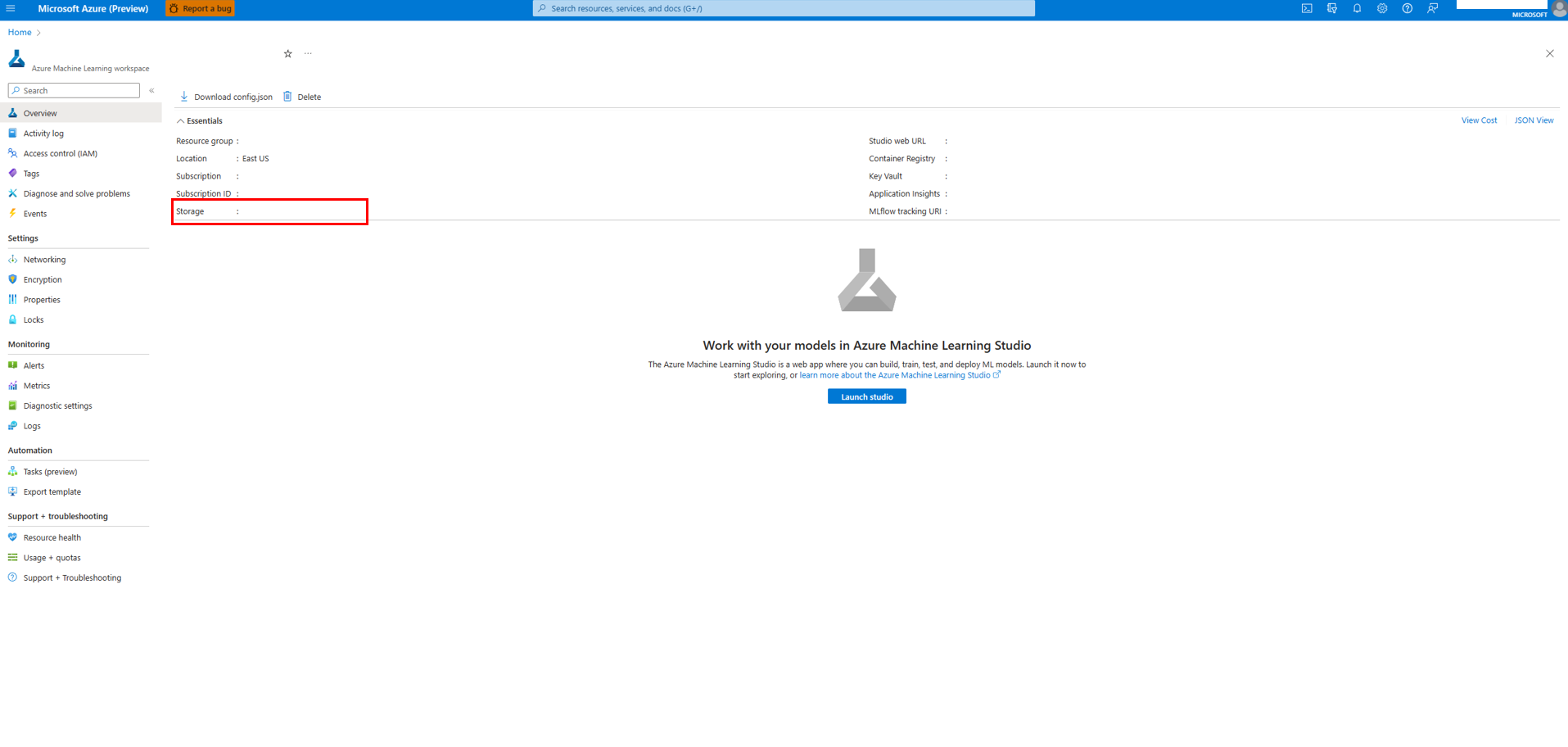

Storage File Data Privileged Contributorolarak ekleyin.2.1 Azure portalına gidin, çalışma alanını bulun.

2.2 Çalışma alanıyla bağlantılı depolama hesabını bulun.

2.3 Depolama hesabının rol atama sayfasına atlayın.

2.4 Depolama dosyası verileri ayrıcalıklı katkıda bulunan rolünü bulun.

2.5 Çalışma alanı yönetilen kimliğine depolama dosyası verileri ayrıcalıklı katkıda bulunan rolü atayın.

Not

Bu işlemin etkili olması birkaç dakika sürebilir.

Özel Azure Bilişsel Hizmetler ile iletişim kurmak istiyorsanız ilgili kaynağa ilgili kullanıcı tanımlı giden kuralları eklemeniz gerekir. Azure Machine Learning çalışma alanı, otomatik onay ile ilgili kaynakta özel uç nokta oluşturur. Durum beklemede kalırsa özel uç noktayı el ile onaylamak için ilgili kaynağa gidin.

Giden trafiği yalnızca belirli hedeflere izin verecek şekilde kısıtlarsanız ilgili FQDN'ye izin vermek için ilgili kullanıcı tanımlı giden kuralını eklemeniz gerekir.

Yönetilen sanal ağın etkinleştirildiği çalışma alanlarında yalnızca yönetilen çevrimiçi uç noktaya istem akışı dağıtabilirsiniz. Yönetilen çevrimiçi uç noktanızın güvenliğini sağlamak için Yönetilen çevrimiçi uç noktalarınızı ağ yalıtımıyla güvenlileştirme'yi izleyebilirsiniz.

Güvenli istem akışı kendi sanal ağınızı kullanın

Azure Machine Learning ile ilgili kaynakları özel olarak ayarlamak için bkz. Çalışma alanı kaynaklarının güvenliğini sağlama.

Giden kuralınız katıysa Gerekli genel internet erişimi seçeneğini açtığınızdan emin olun.

Çalışma alanıyla bağlantılı depolama hesabına çalışma alanı MSI'sini

Storage File Data Privileged Contributorolarak ekleyin. Çalışma alanı tarafından yönetilen sanal ağ ile güvenli istem akışı bölümünde 2. adımı izleyin.Akış yazmada sunucusuz işlem türü kullanıyorsanız, özel sanal ağı çalışma alanı düzeyinde ayarlamanız gerekir. Sanal ağlarla Azure Machine Learning eğitim ortamının güvenliğini sağlama hakkında daha fazla bilgi edinin

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeBu arada, özel Azure Bilişsel Hizmetler'i takip ederek bunları özel hale getirebilirsiniz.

İstem akışını kendi sanal ağınız tarafından güvenliği sağlanan çalışma alanında dağıtmak istiyorsanız aynı sanal ağda bulunan AKS kümesine dağıtabilirsiniz. AKS kümenizin güvenliğini sağlamak için Azure Kubernetes Service çıkarım ortamının güvenliğini sağlama bölümünü izleyebilirsiniz. Komut istemi akışını kod aracılığıyla ASK kümesine dağıtma hakkında daha fazla bilgi edinin.

Aynı sanal ağa özel uç nokta oluşturabilir ya da birbirleriyle iletişim kurmalarını sağlamak için sanal ağ eşleştirmesinden yararlanabilirsiniz.

Bilinen sınırlamalar

- AI studio kendi sanal ağınızı getirmeyi desteklemez, yalnızca çalışma alanı tarafından yönetilen sanal ağı destekler.

- Seçili çıkışa sahip yönetilen çevrimiçi uç nokta yalnızca yönetilen sanal ağa sahip çalışma alanını destekler. Kendi sanal ağınızı kullanmak istiyorsanız, sanal ağınızla istem akışı yazmak için bir çalışma alanına ve çalışma alanı yönetilen sanal ağıyla yönetilen çevrimiçi uç nokta kullanarak istem akışı dağıtımı için başka bir çalışma alanına ihtiyacınız olabilir.