Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

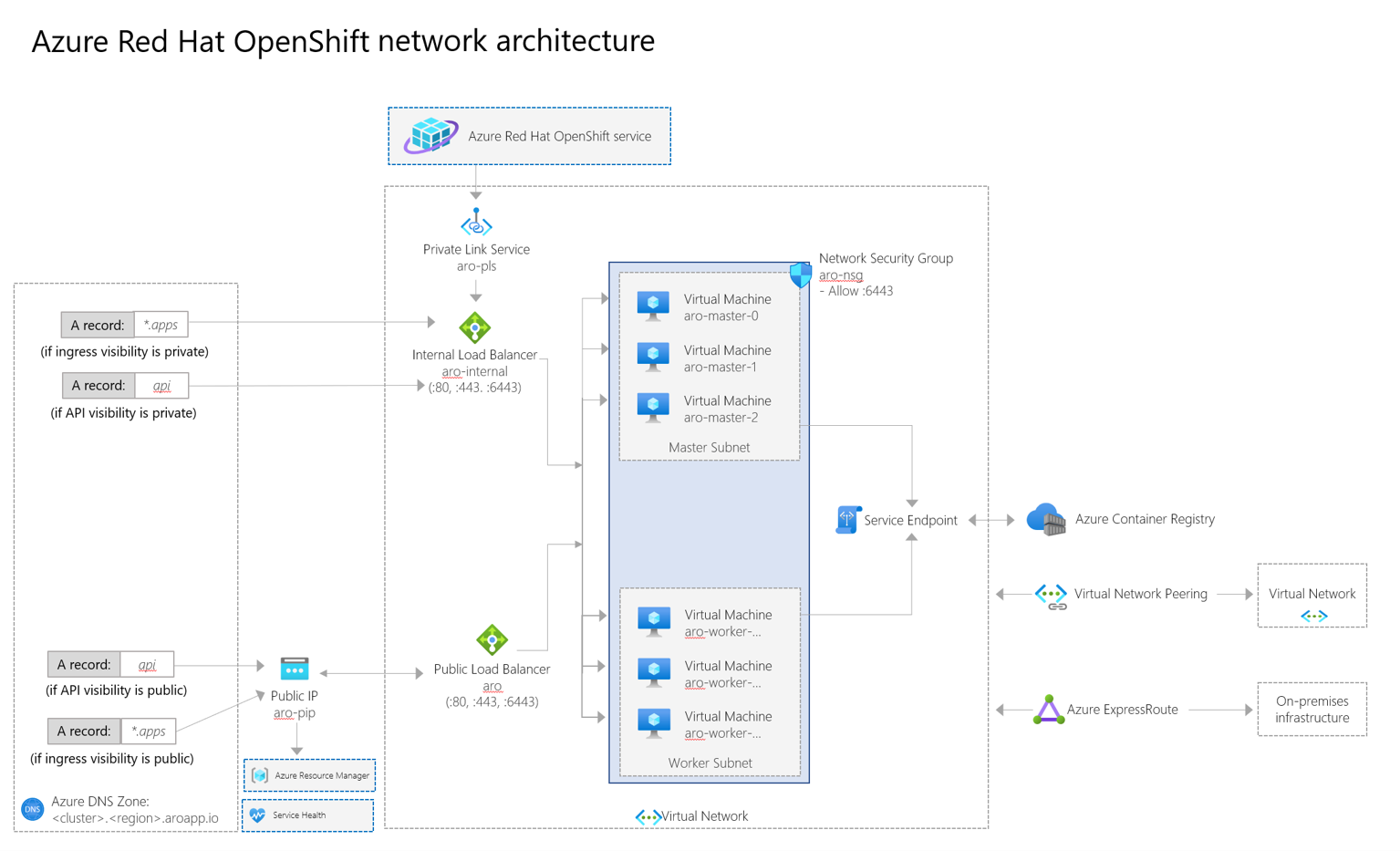

Bu kılavuzda, OpenShift 4 kümelerinde Azure Red Hat OpenShift ağına genel bir bakış ve bir diyagram ve önemli uç noktaların listesi yer alır. Temel OpenShift ağ kavramları hakkında daha fazla bilgi için Azure Red Hat OpenShift 4 ağ belgelerine bakın.

Azure Red Hat OpenShift'i OpenShift 4'te dağıttığınızda, kümenizin tamamı bir sanal ağ içinde yer alır. Bu sanal ağ içinde, denetim düzlemi düğümleriniz ve çalışan düğümlerinizin her biri kendi alt ağında yaşar. Her alt ağ bir iç yük dengeleyici ve genel yük dengeleyici kullanır.

Uyarı

En son değişiklikler hakkında bilgi için bkz. Azure Red Hat OpenShift ile ilgili yenilikler.

Ağ bileşenleri

Aşağıdaki liste, Azure Red Hat OpenShift kümesindeki önemli ağ bileşenlerini kapsar.

aro-pls

- Bu Azure Özel Bağlantı uç noktası, kümeyi yönetmek için Microsoft ve Red Hat site güvenilirlik mühendisleri tarafından kullanılır.

aro-internal

- Bu uç nokta, API sunucusuna ve iç hizmet trafiğine yönelik trafiği dengeler. Denetim düzlemi düğümleri ve çalışan düğümleri arka uç havuzundadır.

- Bu yük dengeleyici varsayılan olarak oluşturulmaz. Doğru ek açıklamalarla türde

LoadBalancerbir hizmet oluşturduktan sonra oluşturulur. Örneğin:service.beta.kubernetes.io/azure-load-balancer-internal: "true".

Aro

- Bu uç nokta tüm genel trafik için kullanılır. Bir uygulama ve yol oluşturduğunuzda, bu uç nokta giriş trafiğinin yoludur.

- Bu uç nokta ayrıca trafiği API sunucusuna yönlendirir ve dengeler (API genelse). Bu uç nokta, denetim düzlemlerinin Azure Resource Manager'a erişebilmesi ve küme durumuyla ilgili rapor verebilmesi için bir genel giden IP atar.

- Bu yük dengeleyici, Azure Load Balancer giden kuralları aracılığıyla çalışan düğümlerinde çalışan herhangi bir poddan çıkış İnternet bağlantısını da kapsar.

- Şu anda giden kurallar yapılandırılamaz. Her düğüme 1.024 TCP bağlantı noktası ayırır.

- DisableOutboundSnat LB kurallarında yapılandırılmadığından podlar bu ALB'de yapılandırılmış tüm genel IP'ler çıkış IP'sine sahip olabilir.

- Önceki iki noktanın sonucu olarak kısa ömürlü SNAT bağlantı noktaları eklemenin tek yolu Azure Red Hat OpenShift'e genel LoadBalancer türü hizmetler eklemektir.

aro-nsg

- Bir hizmeti kullanıma açtığınızda, API bu ağ güvenlik grubunda bir kural oluşturur, böylece trafik 6443 numaralı bağlantı noktası üzerinden kontrol düzlemi ve düğümler üzerinden akar ve ulaşır.

- Varsayılan olarak bu ağ güvenlik grubu tüm giden trafiğe izin verir. Şu anda giden trafik yalnızca Azure Red Hat OpenShift kontrol düzlemi ile sınırlandırılabilir.

Azure Container Registry

- Kapsayıcı kayıt defteri Microsoft tarafından dahili olarak sağlanır ve kullanılır. Salt okunur olup Azure Red Hat OpenShift kullanıcıları tarafından kullanılmak üzere tasarlanmamıştır.

- Bu kayıt defteri konak platformu görüntüleri ve küme bileşenleri sağlar. Örneğin, kapsayıcıları izleme veya günlüğe kaydetme.

- Bu kayıt defterine bağlantılar hizmet uç noktası (Azure hizmetleri arasındaki iç bağlantı) üzerinden gerçekleşir.

- Varsayılan olarak, bu iç kayıt defteri küme dışında kullanılamaz.

- Kapsayıcı kayıt defteri Microsoft tarafından dahili olarak sağlanır ve kullanılır. Salt okunur olup Azure Red Hat OpenShift kullanıcıları tarafından kullanılmak üzere tasarlanmamıştır.

Özel Bağlantı

- Özel Bağlantı, yönetim düzleminden kümeye ağ bağlantısına izin verir. Bu, Kümenizi yönetmenize yardımcı olmak için Microsoft ve Red Hat site güvenilirlik mühendisleri tarafından kullanılır.

Ağ ilkeleri

Giriş: Giriş ağ ilkesi, OpenShift SDN'nin bir parçası olarak desteklenir. Bu ağ ilkesi varsayılan olarak etkindir ve zorlama kullanıcılar tarafından gerçekleştirilir. Giriş ağ ilkesi V1 NetworkPolicy uyumlu olsa da Çıkış ve IPBlock Türleri desteklenmez.

Çıkış: Çıkış ağ ilkeleri, OpenShift'teki çıkış güvenlik duvarı özelliği kullanılarak desteklenir. Ad alanı/proje başına yalnızca bir çıkış ilkesi vardır. Çıkış ilkeleri "varsayılan" ad alanında desteklenmez ve sırayla değerlendirilir (ilk son).

OpenShift'te ağ temelleri

OpenShift Yazılım Tanımlı Ağ (SDN), Kapsayıcı Ağ Arabirimi (CNI) belirtimine dayalı bir OpenFlow uygulaması olan Open vSwitch (OVS) kullanarak bir katman ağı yapılandırmak için kullanılır. SDN farklı eklentileri destekler. Ağ İlkesi, OpenShift 4 üzerinde Azure Red Hat'te kullanılan eklentidir. SDN tüm ağ iletişimini yönetir, bu nedenle poddan pod iletişimine ulaşmak için sanal ağlarınızda ek yollar gerekmez.

Azure Red Hat OpenShift için ağ oluşturma

Aşağıdaki ağ özellikleri Azure Red Hat OpenShift'e özeldir:

- Kullanıcılar mevcut bir sanal ağda Azure Red Hat OpenShift kümelerini oluşturabilir veya kümelerini oluştururken yeni bir sanal ağ oluşturabilir.

- Pod ve Hizmet Ağı CIDR'leri yapılandırılabilir.

- Düğümler ve kontrol düzlemleri farklı alt ağlarda bulunur.

- Düğümler ve denetim düzlemi sanal ağ alt ağları en az /27 olmalıdır.

- Varsayılan Pod CIDR 10.128.0.0/14'dür.

- Varsayılan Hizmet CIDR 172.30.0.0/16'dır.

- Pod ve Hizmet Ağı CIDR'leri ağınızda kullanılan diğer adres aralıklarıyla çakışmamalıdır. Kümenizin sanal ağ IP adresi aralığında olmamalıdır.

- Pod CIDR'lerinin boyutu en az /18 olmalıdır. (Pod ağı yönlendirilemez IP'lerdir ve yalnızca OpenShift SDN içinde kullanılır.)

- Her düğüm podları için /23 alt ağı (512 IP) ayrılır. Bu değer değiştirilemez.

- Birden çok ağa pod ekleyemezsiniz.

- OVN-Kubernetes ağ eklentisi kullanan özel kümeler için çıkış IP'lerini yapılandırmak mümkündür. Bilgi için bkz . Çıkış IP adresini yapılandırma.

Ağ ayarları

Azure Red Hat OpenShift 4 kümeleri için aşağıdaki ağ ayarları kullanılabilir:

-

API Görünürlüğü - az aro create komutunu çalıştırırken API görünürlüğünü ayarlayın.

- Genel - API Sunucusuna dış ağlar tarafından erişilebilir.

- Özel - API Sunucusu, denetim düzlemi alt ağından özel bir IP atamış, yalnızca bağlı ağlar (eşlenmiş sanal ağlar ve kümedeki diğer alt ağlar) kullanılarak erişilebilir.

-

Giriş Görünürlüğü - az aro create komutunu çalıştırırken API görünürlüğünü ayarlayın.

- Genel yollar varsayılan olarak genel Standart Load Balancer'a yönlendirilir. (Varsayılan değer değiştirilebilir.)

- Özel yollar varsayılan olarak bir iç yük dengeleyiciye yönlendirilir. (Varsayılan değer değiştirilebilir.)

Ağ güvenlik grupları

Ağ güvenlik grupları düğümün kaynak grubunda oluşturulur ve kullanıcılara kilitlenir. Ağ güvenlik grupları düğümün NIC'lerinde değil doğrudan alt ağlara atanır. Ağ güvenlik grupları sabittir. Kullanıcıların bunları değiştirme izinleri yoktur.

Herkese açık bir API sunucusuyla ağ güvenlik grupları oluşturup bunları NIC'lere atayamazsınız.

Etki alanı iletme

Azure Red Hat OpenShift, CoreDNS kullanır. Etki alanı iletme yapılandırılabilir. Sanal ağlarınıza kendi DNS'nizi getiremezsiniz. Daha fazla bilgi için DNS iletmeyi kullanma belgelerine bakın.

Sonraki Adımlar

Giden trafik ve Azure Red Hat OpenShift'in çıkış için neleri desteklediği hakkında daha fazla bilgi için destek ilkeleri belgelerine bakın.