Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, PostgreSQL için Azure Veritabanı'nda geçiş hizmetini kullanarak kaynak veritabanını PostgreSQL için Azure Veritabanı esnek sunucusuna bağlamaya yönelik çeşitli senaryolar özetlenmiştir. Her senaryo, geçiş için başarıyla bağlantı kurmak için farklı ağ gereksinimlerine ve yapılandırmalarına sahiptir. Belirli ayrıntılar, gerçek ağ kurulumuna ve kaynak ortamın ve hedef ortamın gereksinimlerine göre değişir.

Aşağıdaki tabloda geçiş senaryoları özetlemektedir. Tablo, her senaryonun kaynak ve hedef ortamların yapılandırmalarına göre desteklenip desteklenmediğini gösterir.

| PostgreSQL kaynağı | Hedef | Desteklenir |

|---|---|---|

| Genel IP adresine sahip yerinde | Genel erişime sahip PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Yerinde, sanal özel ağ (VPN) veya Azure ExpressRoute üzerinden özel IP adresiyle. | Sanal ağ (VNet) ile tümleşik PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Amazon Relational Database Service (Amazon RDS) for PostgreSQL veya genel IP adresiyle Amazon Aurora PostgreSQL | Genel erişime sahip PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Vpn veya ExpressRoute üzerinden özel erişime sahip PostgreSQL için Amazon RDS veya Amazon Aurora PostgreSQL | PostgreSQL için sanal ağla entegre Azure Veritabanı esnek sunucu | Yes |

| PostgreSQL için Google Cloud SQL | Genel erişime sahip PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Vpn veya ExpressRoute aracılığıyla özel erişime sahip PostgreSQL için Google Cloud SQL | PostgreSQL için sanal ağla entegre Azure Veritabanı esnek sunucu | Yes |

| Aynı sanal ağda veya farklı bir sanal ağda bulunan bir Azure sanal makinesine (VM) yüklenen PostgreSQL | VNet ile entegre edilmiş, PostgreSQL için Azure Veritabanı esnek sunucusu, aynı sanal ağda veya farklı bir sanal ağda | Yes |

| PostgreSQL için Azure Veritabanı - Genel erişime sahip tek sunucu | PostgreSQL için sanal ağla entegre Azure Veritabanı esnek sunucu | Yes |

| PostgreSQL için Azure Veritabanı - Özel uç nokta içeren tek sunucu | PostgreSQL için sanal ağla entegre Azure Veritabanı esnek sunucu | Yes |

| PostgreSQL için Azure Veritabanı - Özel uç nokta içeren tek sunucu | Özel uç nokta ile PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Özel erişimi olan PostgreSQL kaynakları | Özel uç nokta ile PostgreSQL için Azure Veritabanı esnek sunucusu | Yes |

| Özel erişimi olan PostgreSQL kaynakları | Genel erişime sahip PostgreSQL için Azure Veritabanı esnek sunucusu | Hayır |

Şirket içi (genel IP) ile esnek sunucu (genel erişim)

Ağ adımları:

- Kaynak veritabanı sunucusunun bir genel IP adresine sahip olduğundan emin olun.

- Güvenlik duvarını PostgreSQL bağlantı noktasında giden bağlantılara izin verecek şekilde yapılandırın (varsayılan bağlantı noktası 5432'dir).

- Kaynak veritabanı sunucusunun İnternet üzerinden erişilebilir olduğundan emin olun.

- PostgreSQL için Azure Veritabanı hedef örneğinden kaynak veritabanına bağlantıyı doğrulayarak kurulumu test edin. Geçiş hizmetinin kaynak verilere erişebildiğini onaylayın.

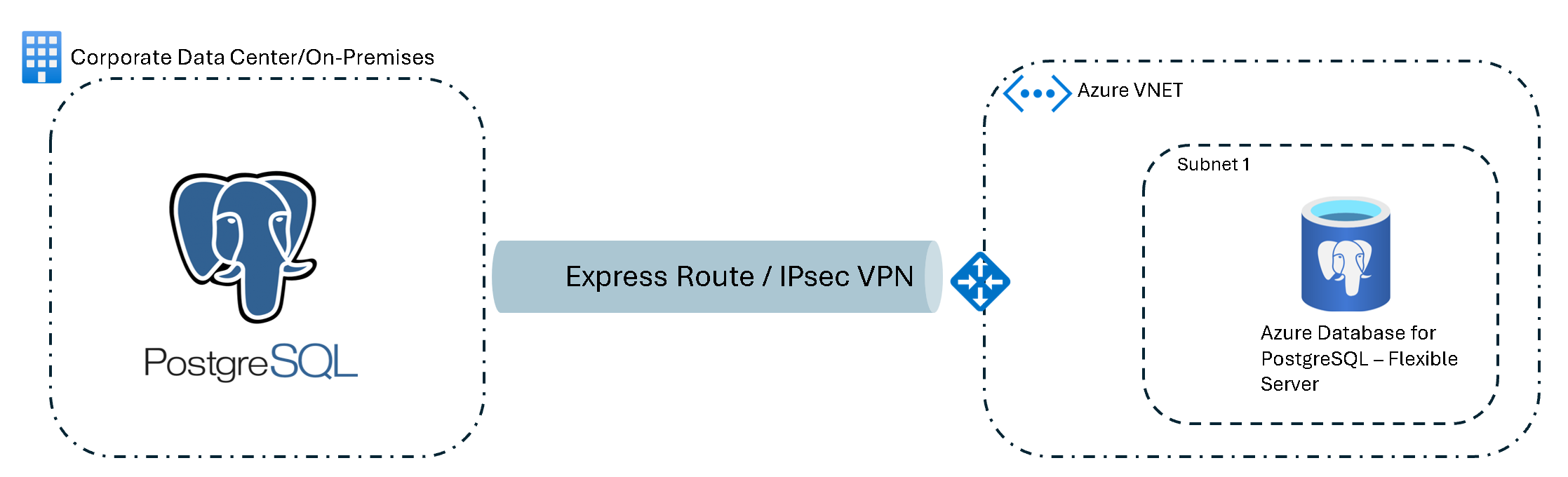

Şirket içi özel IP'den sanal ağ ile entegre esnek sunucuya (ExpressRoute veya VPN)

Ağ adımları:

- Şirket içi ağ ile Azure arasında güvenli ve güvenilir bir bağlantı için siteden siteye VPN veya ExpressRoute örneği ayarlayın.

- Azure sanal ağını şirket içi IP adresi aralığından erişime izin verecek şekilde yapılandırın.

- Şirket içi ağdan PostgreSQL bağlantı noktasında (varsayılan bağlantı noktası 5432) trafiğe izin vermek için ağ güvenlik grubu kurallarını ayarlayın.

- PostgreSQL için Azure Veritabanı hedef örneğinden kaynak veritabanına bağlantıyı doğrulayarak kurulumu test edin. Geçiş hizmetinin kaynak verilere erişebildiğini onaylayın.

Yönetilen PostgreSQL hizmetinden (genel IP) esnek sunucuya (genel/özel erişim)

Bulut sağlayıcısındaki (örneğin AWS veya GCP) kaynak PostgreSQL örneğinin genel IP adresine veya Azure'a doğrudan bağlantısı olmalıdır.

Ağ adımları:

Genel erişim

- Amazon Web Services (AWS), Google Cloud Platform (GCP) veya başka bir yönetilen PostgreSQL hizmetindeki PostgreSQL örneğiniz herkese açık değilse örneği Azure'dan bağlantılara izin verecek şekilde değiştirin. Bulut sağlayıcısının konsolunda (örneğin AWS Yönetim Konsolu'nda veya Google Bulut konsolunda), genel erişilebilirliğe izin verecek şekilde ayarı değiştirin.

- Bulut sağlayıcısının güvenlik ayarlarında (örneğin, AWS'deki güvenlik gruplarında veya GCP'deki güvenlik duvarı kurallarında), PostgreSQL için Azure Veritabanı genel IP adresinden veya etki alanından gelen trafiğe izin vermek için bir gelen kuralı ekleyin.

Özel erişim

- Bulut sağlayıcısından (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) Azure'a ExpressRoute, IPsec VPN veya eşdeğer bir özel bağlantı hizmeti kullanarak güvenli bir bağlantı kurun.

- Kaynak bulut sağlayıcısının güvenlik ayarlarında (örneğin AWS güvenlik grupları veya GCP güvenlik duvarı kuralları), PostgreSQL için Azure Veritabanı genel IP adresinden veya etki alanından ya da PostgreSQL bağlantı noktasında azure sanal ağının IP adresi aralığından gelen trafiğe izin vermek için bir gelen kuralı ekleyin (varsayılan bağlantı noktası 5432'dir).

- Azure'da PostgreSQL için Azure Veritabanı örneğiniz ile aynı bölgede bir sanal ağ oluşturun. Varsayılan bağlantı noktası 5432'de kaynak bulut sağlayıcısının PostgreSQL örneğinin IP adresine giden bağlantılara izin vermek için ağ güvenlik grubunu ayarlayın.

- Bulut sağlayıcısından (örneğin AWS veya GCP) PostgreSQL için Azure Veritabanı IP adresi aralığına gelen bağlantılara izin vermek için Azure'da ağ güvenlik grubu kuralları ayarlayın.

- Yönetilen PostgreSQL hizmetindeki (AWS, GCP veya Heroku gibi) PostgreSQL örneğiniz ile PostgreSQL için Azure Veritabanı arasındaki bağlantıyı test edin ve hiçbir ağ sorunu oluşmadığından emin olun.

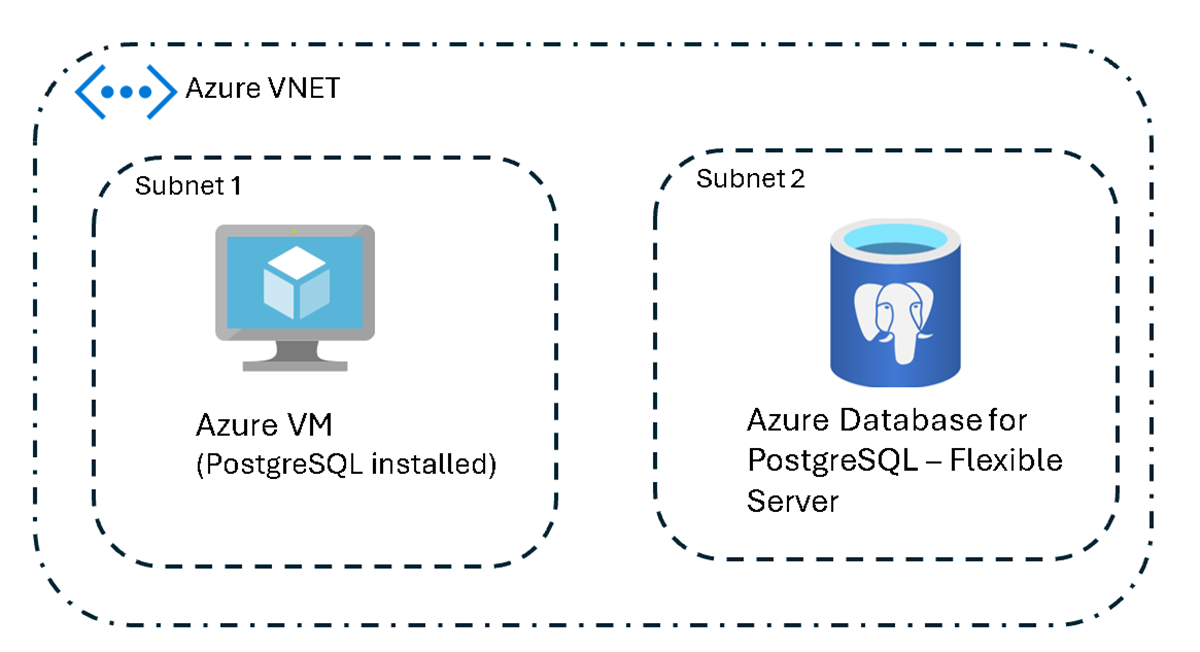

Azure VM (Özel Erişim) PostgreSQL için Azure Veritabanı (Farklı Sanal Ağlar)

Bu senaryoda, farklı sanal ağlarda bulunan bir Azure Sanal Makineler örneği ile PostgreSQL için Azure Veritabanı esnek sunucusu arasındaki bağlantı açıklanmaktadır. Sanal ağlar arasındaki trafiği kolaylaştırmak için sanal ağ eşlemesi ve uygun ağ güvenlik grubu kuralları gereklidir.

Ağ adımları:

- Doğrudan ağ bağlantısını etkinleştirmek için iki sanal ağ arasında sanal ağ eşlemesi ayarlayın.

- Ağ güvenlik grubu kurallarını, PostgreSQL bağlantı noktasından sanal ağlar arasında trafiğe izin verecek şekilde yapılandırın.

Azure VM ile PostgreSQL için Azure Veritabanı (aynı sanal ağ üzerinde)

Bir Azure VM ile PostgreSQL için Azure Veritabanı esnek sunucusu aynı sanal ağda olduğunda yapılandırma basittir. PostgreSQL bağlantı noktasında iç trafiğe izin vermek için ağ güvenlik grubu kurallarını ayarlayın. Trafik sanal ağda kaldığından başka güvenlik duvarı kuralı gerekmez.

Ağ adımları:

- VM ve PostgreSQL sunucusunun aynı sanal ağda olduğundan emin olun.

- Ağ güvenlik grubu kurallarını PostgreSQL bağlantı noktasındaki sanal ağ içindeki trafiğe izin verecek şekilde yapılandırın.

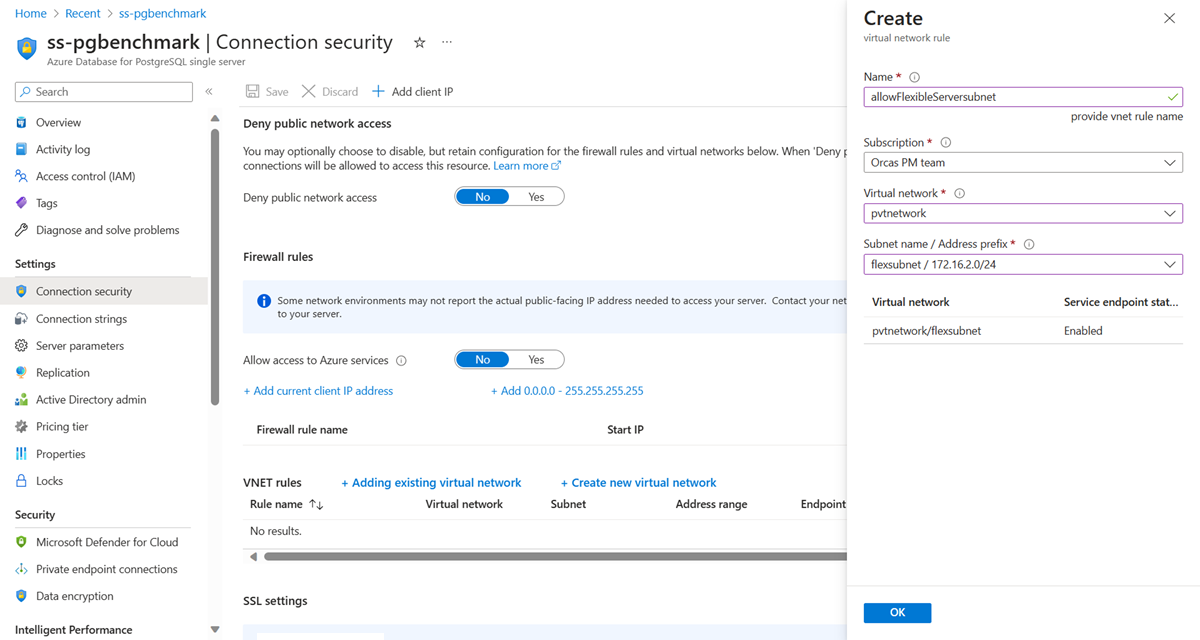

Sanal ağ ile tümleşik esnek sunucuya Tek Sunucu (genel erişim)

PostgreSQL için Azure Veritabanı esnek sunucusu - Genel erişime sahip Tek Sunucu ile sanal ağ ile tümleşik esnek sunucu arasındaki bağlantıyı kolaylaştırmak için, tek sunucuyu esnek sunucunun dağıtıldığı alt ağdan bağlantılara izin verecek şekilde yapılandırın.

Bu bağlantıyı ayarlama adımlarının kısa bir ana hattı aşağıdadır:

Tek bir sunucuya sanal ağ kuralı ekleyin:

Azure portalında PostgreSQL için Azure Veritabanı - Tek Sunucu örneğinize gidin.

Bağlantı Güvenliği ayarlarına gidin.

Sanal ağ kuralları bölümünde Var olan sanal ağı ekle'yi seçin.

Tek sunucunuza bağlanabilecek sanal ağı belirtin.

Kural ayarlarını yapılandırma:

Yapılandırma bölmesinde, yeni sanal ağ kuralı için bir ad girin.

Esnek sunucunuzun bulunduğu aboneliği seçin.

Sanal ağı ve esnek sunucunuzla ilişkili belirli bir alt ağı seçin.

Ayarları onaylamak için Tamam'ı seçin.

Bu adımları tamamladıktan sonra tek sunucu, iki sunucu arasındaki güvenli iletişim için esnek sunucunun alt ağından gelen bağlantıları kabul etmek üzere ayarlanır.

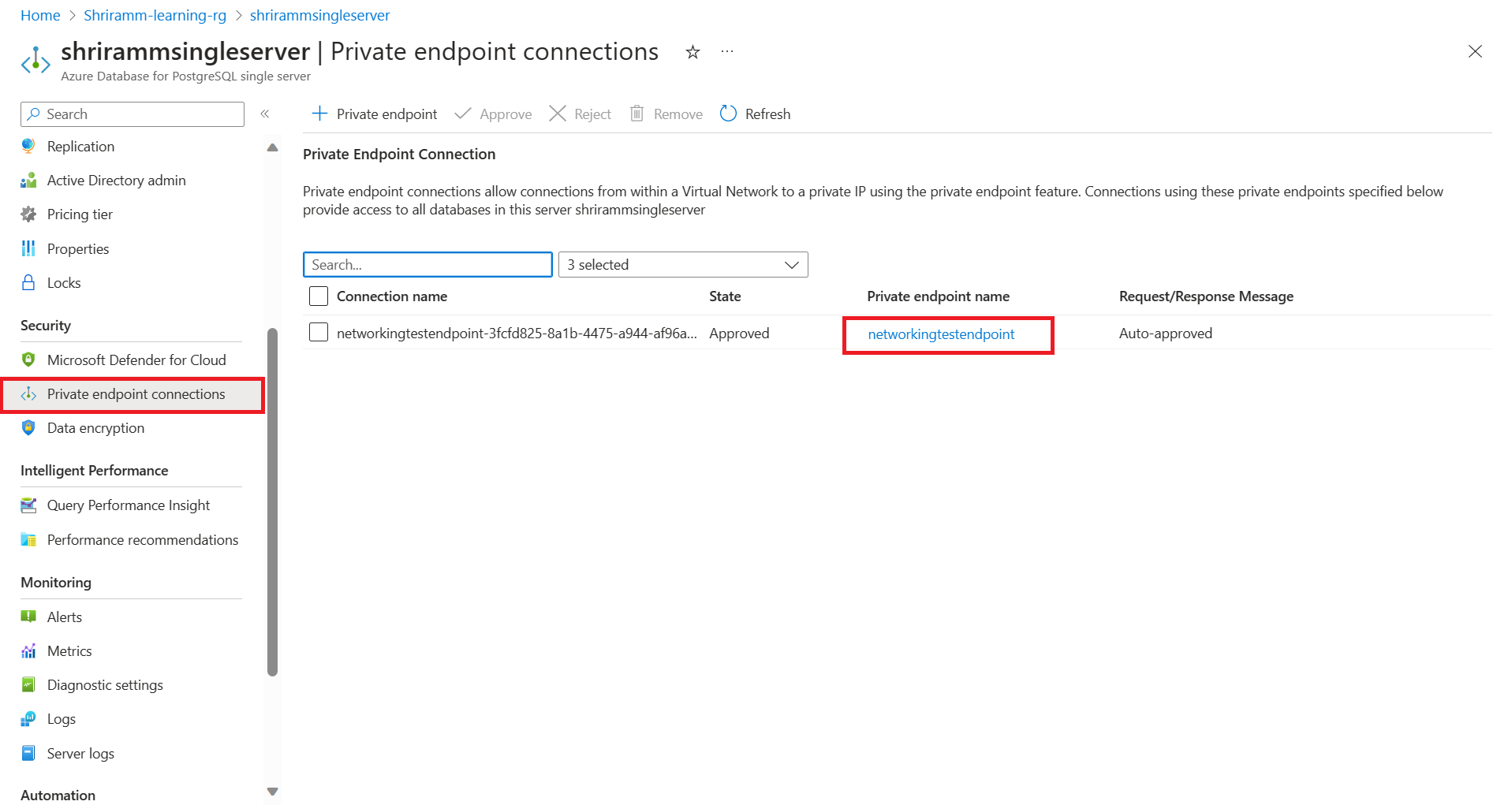

Tek Sunucu (özel uç nokta) - VNet ile tümleşik esnek sunucu.

PostgreSQL için Azure Veritabanı esnek sunucusundan bağlantıyı kolaylaştırmak için - Sanal ağ ile tümleşik esnek sunucuya özel uç noktası olan Tek Sunucu:

Özel uç nokta ayrıntılarını alın:

Azure portalında PostgreSQL için Azure Veritabanı - Tek Sunucu örneğine gidin. Sanal ağ ve alt ağ ayrıntılarını görüntülemek için özel uç noktayı seçin.

Esnek sunucunun Ağ bölmesine gidin. Sunucunun sanal ağ ve alt ağ bilgilerini not edin.

Sanal ağ eşleme gereksinimlerini değerlendirme:

Her iki sunucu da farklı sanal ağlardaysa, sanal ağları bağlamak için sanal ağ eşlemesini etkinleştirmeniz gerekir. Sunucular aynı sanal ağda ancak farklı alt ağlardaysa eşleme isteğe bağlıdır. Esnek sunucudan tek sunucuya gelen trafiği hiçbir ağ güvenlik grubunun engellemediğinden emin olun.

Özel DNS bölgesini yapılandırın:

Esnek sunucu için Ağ bölmesine gidin ve özel bir DNS bölgesinin yapılandırılıp yapılandırılmadığını denetleyin. Özel bir DNS bölgesi kullanılıyorsa portalda özel DNS bölgesine gidin. Sol bölmede Sanal ağ bağlantıları'nı seçin ve tek sunucunun ve esnek sunucunun sanal ağının bu listede görünüp görünmediğini denetleyin.

Özel bir DNS bölgesi kullanımda değilse Ekle düğmesini seçin ve tek sunucunun ve esnek sunucunun sanal ağları için bu özel DNS bölgesine bir bağlantı oluşturun.

Tek sunucunuz için özel uç noktaya gidin ve DNS yapılandırma bölmesini seçin. Bu uç noktaya özel bir DNS bölgesinin eklenip eklenmediğini denetleyin. Aksi takdirde, Yapılandırma Ekle düğmesini seçerek özel bir DNS bölgesi ekleyin.

Tek sunucunuzun özel uç noktasında özel DNS bölgesini seçin. Sanal ağ bağlantılarında tek sunucunun ve esnek sunucunun sanal ağlarının göründüğünü doğrulayın. Aksi takdirde, daha önce açıklanan adımları tamamlayarak tek sunucunun sanal ağlarına ve esnek sunucunun bağlantılarını bu özel DNS bölgesine ekleyin.

Son bir denetim için, tek sunucunuzdaki özel uç noktanın özel DNS bölgesine gidin ve özel IP adresini işaret eden tek sunucunuz için bir A kaydı ayarlanıp ayarlanmadığını denetleyin.

Bu adımların tamamlanması PostgreSQL için Azure Veritabanı esnek sunucusunun PostgreSQL için Azure Veritabanı - Tek Sunucu örneğine bağlanmasına olanak tanır.

Tek Sunucudan (özel uç nokta) esnek sunucuya (özel uç nokta)

Bu bölümde, özel uç noktası olan tek bir sunucudan PostgreSQL için Azure Veritabanı'de özel uç noktası olan esnek bir sunucuya geçiş yapmak için gereken temel ağ adımları açıklanmaktadır. Bir çalışma zamanı sunucu sanal ağının bir özel uç nokta ile entegrasyonunu içerir. Daha fazla bilgi için Geçiş çalışma zamanı sunucusu sayfasına bakın.

Tek sunucu için özel uç nokta ayrıntılarını toplayın:

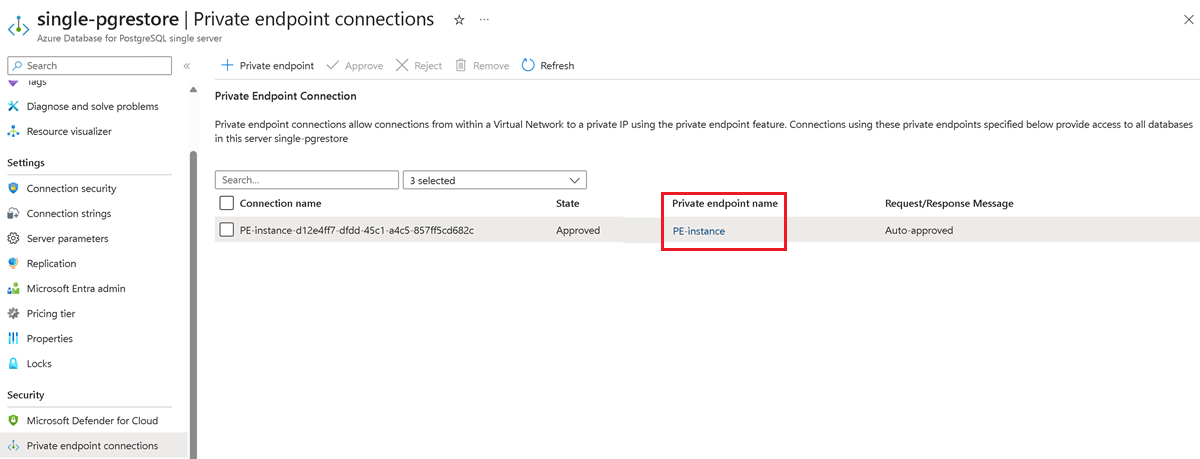

- Azure portalında PostgreSQL için Azure Veritabanı - Tek Sunucu örneğine gidin.

- Tek sunucunun özel uç nokta bağlantısı altında listelenen sanal ağ ve alt ağ ayrıntılarını kaydedin.

Esnek sunucu için özel uç nokta ayrıntılarını toplayın:

- Azure portalında PostgreSQL için Azure Veritabanı esnek sunucusu örneğine gidin.

- Esnek sunucunun özel uç nokta bağlantısı altında listelenen sanal ağ ve alt ağ ayrıntılarını kaydedin.

Geçiş çalışma zamanı sunucusu için sanal ağ ayrıntılarını toplayın:

- Azure portalında geçiş çalışma zamanı sunucusuna gidin. Diğer bir ifadeyle Sanal ağ ile tümleşik PostgreSQL için Azure Veritabanı esnek sunucusu örneğine gidin.

- Sanal ağ altında listelenen sanal ağ ve alt ağ ayrıntılarını kaydedin.

Sanal ağ eşleme gereksinimlerini değerlendirme:

- Sunucular farklı sanal ağlardaysa sanal ağ eşlemesini etkinleştirin. Sunucular aynı sanal ağda ancak farklı alt ağlardaysa eşleme gerekmez.

- Hiçbir ağ güvenlik grubunun kaynak sunucu, geçiş çalışma zamanı sunucusu ve hedef sunucu arasındaki trafiği engellemediğinden emin olun.

Özel DNS bölge yapılandırması:

Esnek sunucu için Ağ bölmesine gidin ve özel bir DNS bölgesinin yapılandırılıp yapılandırılmadığını denetleyin.

Özel bir DNS bölgesi kullanılıyorsa portalda özel DNS bölgesine gidin. Sol bölmede Sanal ağ bağlantıları'nı seçin ve tek sunucunun ve esnek sunucunun sanal ağının bu listede görünüp görünmediğini denetleyin.

Henüz yapılandırılmamışsa, tek sunucunun özel uç noktasına özel bir DNS bölgesi ekleyin:

- Tek sunucu ve geçiş çalışma zamanı sunucusu için sanal ağ bağlantılarını özel DNS bölgesine ekleyin.

- Esnek sunucunun özel uç noktası için DNS bölgesi ekini ve sanal ağ bağlama işlemini yineleyin.

Alternatif olarak, özel bir DNS sunucusu veya özel DNS ad alanları kullanılırken, özel bir DNS bölgesini bağlamak yerine özel FQDN/IP alanını kullanabilirsiniz. Bu kurulum, özel DNS bölgesi tümleştirmesi gerektirmeden FQDN'leri veya IP'leri doğrudan çözmenizi sağlar.

PostgreSQL kaynağından (özel IP) esnek sunucuya (özel uç nokta)

Bu bölümde, bir PostgreSQL veritabanını bulut tabanlı bir PostgreSQL hizmetinden, şirket içi kurulumdan veya özel IP adreslerine sahip bir VM'den özel uç nokta ile güvenliği sağlanan PostgreSQL için Azure Veritabanı esnek sunucusuna geçirmeye yönelik ağ adımları açıklanmaktadır. Geçiş, şirket içi bağlantılar ve sanal ağ eşlemesi için Azure VPN veya ExpressRoute veya buluttan buluta geçişler için VPN kullanarak özel ağ alanı içinde güvenli veri aktarımı sağlar. Daha fazla bilgi için Geçiş çalışma zamanı sunucusu sayfasına bakın.

Ağ bağlantısı kurma:

- Şirket içi kaynaklar için bir siteden siteye VPN ayarlayın veya Yerel ağınızı Azure'ın sanal ağına bağlamak için ExpressRoute'u ayarlayın.

- Azure VM veya Amazon örneği ya da Google Compute Engine için Azure'ın sanal ağına güvenli bağlantı için sanal ağ eşlemesi, VPN ağ geçidi veya ExpressRoute örneği olduğundan emin olun.

Geçiş çalışma zamanı sunucusu için sanal ağ ayrıntılarını toplayın:

- Azure portalında geçiş çalışma zamanı sunucusuna gidin. Diğer bir ifadeyle Sanal ağ ile tümleşik PostgreSQL için Azure Veritabanı esnek sunucusu örneğine gidin.

- Sanal ağ altında listelenen sanal ağ ve alt ağ ayrıntılarını kaydedin.

Sanal ağ eşleme gereksinimlerini değerlendirme:

- Sunucular farklı sanal ağlardaysa sanal ağ eşlemesini etkinleştirin. Sunucular aynı sanal ağda ancak farklı alt ağlardaysa eşleme gerekmez.

- Hiçbir ağ güvenlik grubunun kaynak sunucu, geçiş çalışma zamanı sunucusu ve hedef sunucu arasındaki trafiği engellemediğinden emin olun.

Özel DNS bölge yapılandırması:

- Geçiş çalışma zamanı sunucusunun Ağ bölmesinde, özel bir DNS bölgesinin kullanımda olduğunu onaylayın.

- Hem kaynak hem de hedef esnek sunucuların sanal ağlarının, geçiş çalışma zamanı sunucusunun özel DNS bölgesine bağlı olduğundan emin olun.

- Henüz yapılandırılmamışsa, esnek sunucunun özel uç noktasına özel bir DNS bölgesi ekleyin.

- Esnek sunucu ve geçiş çalışma zamanı sunucusu için sanal ağ bağlantılarını özel DNS bölgesine ekleyin.

Alternatif olarak, özel bir DNS sunucusu veya özel DNS ad alanları kullanılırken, özel bir DNS bölgesini bağlamak yerine özel FQDN/IP alanını kullanabilirsiniz. Bu kurulum, özel DNS bölgesi tümleştirmesi gerektirmeden FQDN'leri veya IP'leri doğrudan çözmenizi sağlar.