Azure sanal makineleri

Azure sanal makinelerinden VM'lerinizde JIT'yi etkinleştirme

Vm'de JIT'yi Azure portalının Azure sanal makineleri sayfalarından etkinleştirebilirsiniz.

İpucu

Vm'de JIT zaten etkinleştirilmişse, VM yapılandırma sayfasında JIT'nin etkinleştirildiği gösterilir. Ayarları görüntülemek ve değiştirmek için bağlantıyı kullanarak JIT VM erişim sayfasını Bulut için Defender açabilirsiniz.

Azure portalında Sanal makineler'i arayın ve seçin.

JIT ile korumak istediğiniz sanal makineyi seçin.

Menüde Yapılandırma'yı seçin.

Tam zamanında erişim'in altında Tam zamanında erişimi etkinleştir'i seçin.

Varsayılan olarak, VM için tam zamanında erişim şu ayarları kullanır:

- Windows makineleri

- RDP bağlantı noktası: 3389

- İzin verilen en yüksek erişim: Üç saat

- İzin verilen kaynak IP adresleri: Tümü

- Linux makineleri

- SSH bağlantı noktası: 22

- İzin verilen en yüksek erişim: Üç saat

- İzin verilen kaynak IP adresleri: Tümü

Bu değerlerden herhangi birini düzenlemek veya JIT yapılandırmanıza daha fazla bağlantı noktası eklemek için Bulut için Microsoft Defender tam zamanında sayfasını kullanın:

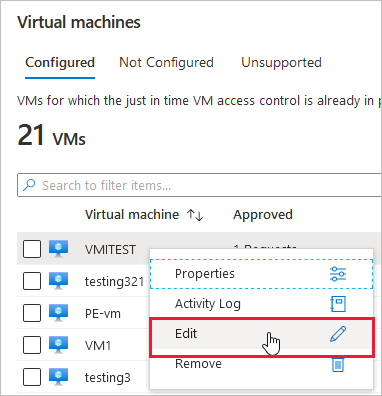

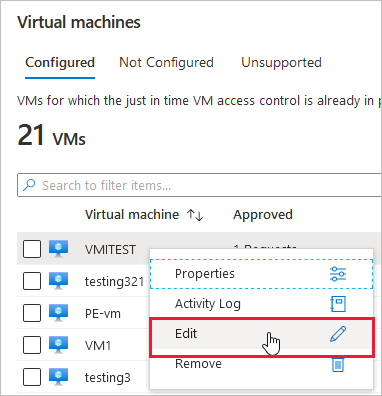

Bulut için Defender menüsünden Tam zamanında VM erişimi'ni seçin.

Yapılandırılan sekmesinde, bağlantı noktası eklemek istediğiniz VM'ye sağ tıklayın ve Düzenle'yi seçin.

JIT VM erişim yapılandırması altında, zaten korunan bir bağlantı noktasının mevcut ayarlarını düzenleyebilir veya yeni bir özel bağlantı noktası ekleyebilirsiniz.

Bağlantı noktalarını düzenlemeyi bitirdiğinizde Kaydet'i seçin.

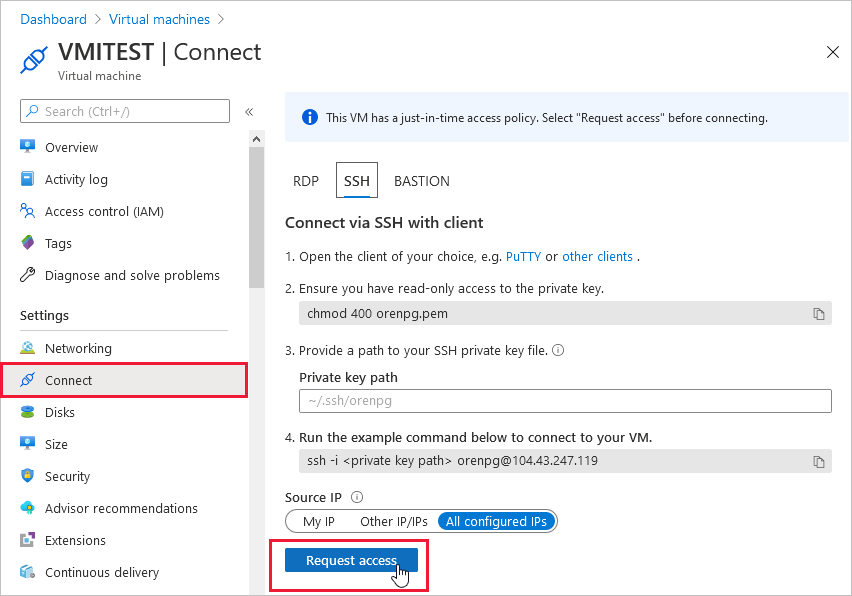

Azure sanal makinesinin bağlantı sayfasından JIT özellikli bir VM'ye erişim isteme

Vm'de JIT etkinleştirildiğinde, vm'ye bağlanmak için erişim istemeniz gerekir. JIT'yi nasıl etkinleştirdiğinize bakılmaksızın desteklenen yollarla erişim isteyebilirsiniz.

Azure sanal makinelerinden erişim istemek için:

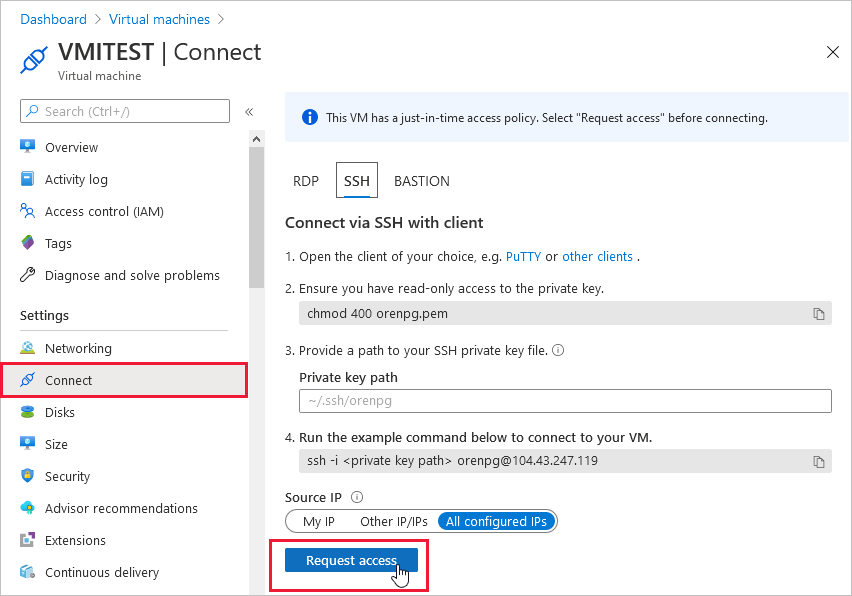

Azure portalında sanal makine sayfalarını açın.

Bağlanmak istediğiniz VM'yi seçin ve Bağlan sayfasını açın.

Azure, JIT'nin bu VM'de etkinleştirilip etkinleştirilmediğini denetler.

VM için JIT etkinleştirilmediyse etkinleştirmeniz istenir.

JIT etkinleştirildiyse erişim isteğinde bulunmak için erişim isteğinde bulunup bu VM için yapılandırılmış ip, zaman aralığı ve bağlantı noktaları seçin.

Not

Azure Güvenlik Duvarı tarafından korunan bir VM için istek onaylandıktan sonra, Bulut için Defender kullanıcıya VM'ye bağlanmak için kullanılacak uygun bağlantı ayrıntılarını (DNAT tablosundan bağlantı noktası eşlemesi) sağlar.

PowerShell

PowerShell kullanarak VM'lerinizde JIT'yi etkinleştirme

PowerShell'den tam zamanında VM erişimini etkinleştirmek için resmi Bulut için Microsoft Defender PowerShell cmdlet'ini Set-AzJitNetworkAccessPolicykullanın.

Örnek - Aşağıdaki kurallarla belirli bir VM'de tam zamanında VM erişimini etkinleştirin:

- 22 ve 3389 bağlantı noktalarını kapatma

- Onaylanan istek başına açılabilmesi için her biri için en fazla 3 saat zaman aralığı ayarlayın

- Erişim isteyen kullanıcının kaynak IP adreslerini denetlemesine izin ver

- Erişim isteyen kullanıcının onaylı tam zamanında erişim isteği üzerine başarılı bir oturum oluşturmasına izin ver

Aşağıdaki PowerShell komutları bu JIT yapılandırmasını oluşturur:

Bir VM için tam zamanında VM erişim kurallarını barındıran bir değişken atayın:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

VM tam zamanında VM erişim kurallarını bir diziye ekleyin:

$JitPolicyArr=@($JitPolicy)

Seçili VM'de tam zamanında VM erişim kurallarını yapılandırın:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

Vm belirtmek için -Name parametresini kullanın. Örneğin, vm1 ve VM2 olmak üzere iki farklı VM için JIT yapılandırmasını oluşturmak için şunu kullanın: Set-AzJitNetworkAccessPolicy -Name VM1 ve Set-AzJitNetworkAccessPolicy -Name VM2.

PowerShell kullanarak JIT özellikli VM'ye erişim isteme

Aşağıdaki örnekte, 22 numaralı bağlantı noktası, belirli bir IP adresi ve belirli bir süre için belirli bir VM'ye tam zamanında VM erişim isteği görebilirsiniz:

PowerShell'de aşağıdaki komutları çalıştırın:

VM isteği erişim özelliklerini yapılandırın:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

VM erişim isteği parametrelerini bir diziye ekleyin:

$JitPolicyArr=@($JitPolicyVm1)

İstek erişimini gönderme (1. adımdaki kaynak kimliğini kullanın)

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

PowerShell cmdlet belgelerinde daha fazla bilgi edinin.

REST API

REST API kullanarak VM'lerinizde JIT'yi etkinleştirme

Tam zamanında VM erişimi özelliği Bulut için Microsoft Defender API aracılığıyla kullanılabilir. Yapılandırılmış VM'ler hakkında bilgi almak, yenilerini eklemek, VM'ye erişim istemek ve daha fazlası için bu API'yi kullanın.

Daha fazla bilgi için bkz . JIT ağ erişim ilkeleri.

REST API kullanarak JIT özellikli bir VM'ye erişim isteme

Tam zamanında VM erişimi özelliği Bulut için Microsoft Defender API aracılığıyla kullanılabilir. Yapılandırılmış VM'ler hakkında bilgi almak, yenilerini eklemek, VM'ye erişim istemek ve daha fazlası için bu API'yi kullanın.

Daha fazla bilgi için bkz . JIT ağ erişim ilkeleri.

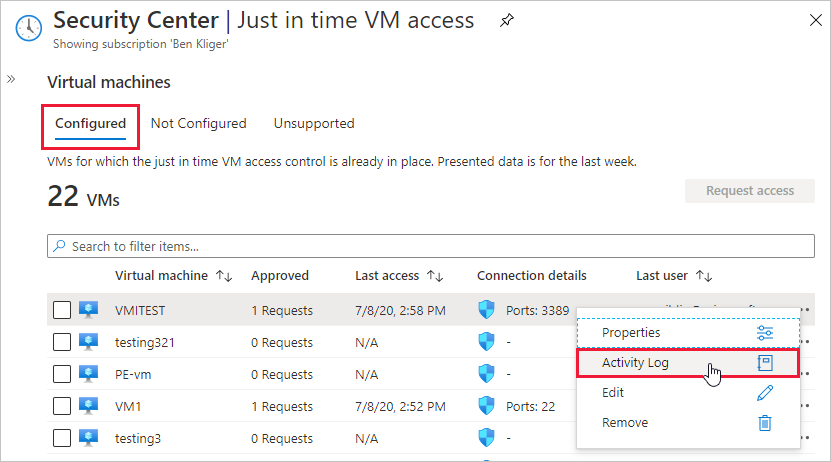

Bulut için Defender'de JIT erişim etkinliğini denetleme

Günlük araması kullanarak VM etkinlikleriyle ilgili içgörüler elde edebilirsiniz. Günlükleri görüntülemek için: