Azure'da fidye yazılımı koruması

Fidye yazılımı ve haraç, hedeflenen kuruluşlar, ulusal/bölgesel güvenlik, ekonomik güvenlik ve halk sağlığı ve güvenliği üzerinde zayıflatıcı bir etkiye sahip olan yüksek kârlı, düşük maliyetli bir işletmedir. Basit, tek bilgisayarlı fidye yazılımı olarak başlayan şey, her tür kurumsal ağa ve bulut platformuna yönelik çeşitli haraç tekniklerini içerecek şekilde büyüdü.

Azure'da çalışan müşterilerin fidye yazılımı saldırılarına karşı korunmasını sağlamak için Microsoft, bulut platformlarımızın güvenliğine büyük ölçüde yatırım yapar ve Azure bulut iş yüklerinizi korumak için ihtiyacınız olan güvenlik denetimlerini sağlar

Azure yerel fidye yazılımı korumalarını kullanarak ve bu makalede önerilen en iyi yöntemleri uygulayarak, kuruluşunuzu Azure varlıklarınıza yönelik olası fidye yazılımı saldırılarını önlemek, korumak ve algılamak için konumlandıran önlemler alırsınız.

Bu makalede fidye yazılımı saldırılarına yönelik temel Azure yerel özellikleri ve savunmaları ele alınarak Azure bulutundaki varlıklarınızı korumak için bunların proaktif olarak nasıl kullanılacağına ilişkin yönergeler verilmektedir.

Büyüyen bir tehdit

Fidye yazılımı saldırıları, günümüzde işletmelerin karşılaştığı en büyük güvenlik güçlüklerinden biridir. Başarılı olduğunda fidye yazılımı saldırıları, bir işletmenin temel BT altyapısını devre dışı bırakabilir ve bir işletmenin fiziksel, ekonomik güvenliği veya güvenliği üzerinde zayıflatıcı bir etkiye neden olabilecek bir yıkıma neden olabilir. Fidye yazılımı saldırıları her türden işletmeye yöneliktir. Bunun için tüm işletmelerin koruma sağlamak için önleyici önlemler alması gerekir.

Saldırı sayısıyla ilgili son eğilimler endişe vericidir. 2020, işletmelere yönelik fidye yazılımı saldırıları için iyi bir yıl olmasa da, 2021 kötü bir yolda başladı. 7 Mayıs'ta, Koloni boru hattı (Koloni) saldırısı dizel, benzin ve jet yakıtı boru hattı taşımacılığı gibi hizmetleri geçici olarak durdurdu. Koloni, kalabalık doğu eyaletlerini sağlayan kritik yakıt ağını kapattı.

Geçmişte siber saldırılar, belirli sektörleri hedefleyen gelişmiş bir eylem kümesi olarak görülmüştür ve bu da geri kalan sektörleri siber suç kapsamı dışında olduklarına ve hangi siber güvenlik tehditlerine hazırlanmaları gerektiği konusunda bağlam olmadan bıraktı. Fidye yazılımı, bu tehdit alanında büyük bir değişimi temsil eder ve siber saldırıları herkes için gerçek ve her yerde geçerli bir tehlike haline getirmektedir. Şifrelenmiş ve kayıp dosyalar ve tehdit amaçlı fidye notları artık çoğu yönetici ekibi için en önemli korku haline geldi.

Fidye yazılımının ekonomik modeli, fidye yazılımı saldırısının yalnızca bir kötü amaçlı yazılım olayı olduğu yanılgısını kullanır. Oysa gerçekte fidye yazılımı, bir ağa saldıran insan saldırganları kapsayan bir ihlaldir.

Birçok kuruluş için, bir fidye yazılımı olayından sonra sıfırdan yeniden oluşturma maliyeti, talep edilen orijinal fidyeden çok daha ağır basıyor. Tehdit ortamını ve fidye yazılımının nasıl çalıştığını sınırlı bir şekilde anlayarak fidyeyi ödemek, operasyonlara geri dönmek için daha iyi bir iş kararı gibi görünüyor. Bununla birlikte, gerçek zarar genellikle siber suçluların dosyaları serbest bırakma veya satış için dışarı çıkarmaları, gelecekteki suç faaliyetleri için ağda arka kapı bırakmaları ve bu riskler fidyenin ödenip ödenmediği konusunda devam eder.

Fidye yazılımı nedir?

Fidye yazılımı, bilgisayara bulaşan ve kullanıcının virüslü sisteme veya belirli dosyalara erişimini para için haraç almak için kısıtlayan bir kötü amaçlı yazılım türüdür. Hedef sistemin güvenliği aşıldıktan sonra genellikle çoğu etkileşimi kilitler ve genellikle sistemin kilitlendiğini veya tüm dosyalarının şifrelendiğini belirten bir ekran uyarısı görüntüler. Daha sonra sistem serbest bırakılmadan veya dosyaların şifresi çözülmeden önce önemli bir fidye ödenmesini talep eder.

Fidye yazılımı genellikle başarılı olmak için kuruluşunuzun BT sistemlerindeki veya altyapılarındaki zayıflıklardan veya güvenlik açıklarından yararlanacaktır. Saldırılar o kadar açıktır ki, işletmenizin saldırıya uğradığını veya bir olayın bildirilmesi gerektiğini onaylamak için çok fazla araştırma gerekmez. Bunun istisnası, sözde ödün veren malzemeler karşılığında fidye talep eden bir istenmeyen posta e-postası olabilir. Bu durumda, e-posta son derece özel bilgiler içermediği sürece bu tür olaylar istenmeyen posta olarak ele alınmalıdır.

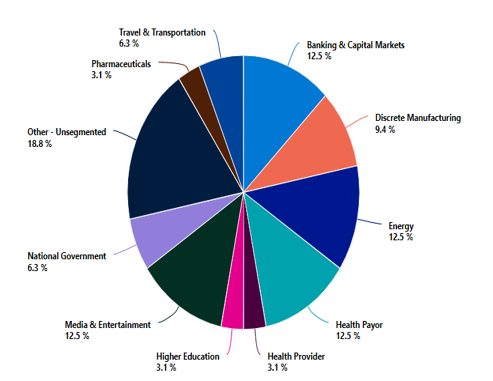

BIR BT sistemini içinde verilerle çalıştıran tüm işletmeler veya kuruluşlar saldırıya uğrayabilir. Bir fidye yazılımı saldırısında bireyler hedeflense de saldırıların çoğu işletmelere yöneliktir. Mayıs 2021'deki Koloni fidye yazılımı saldırısı kamuoyunda önemli ölçüde dikkat çekse de, Algılama ve Yanıt ekibimizin (DART) fidye yazılımı katılım verileri enerji sektörünün finans, sağlık ve eğlence sektörleriyle birlikte en çok hedeflenen sektörlerden birini temsil ettiğini göstermektedir. Ve bir pandemi sırasında hastanelere veya sağlık şirketlerine saldırmama vaatlerine rağmen, sağlık hizmetleri insan tarafından işletilen fidye yazılımlarının bir numaralı hedefi olmaya devam ediyor.

Varlıklarınız nasıl hedeflenir?

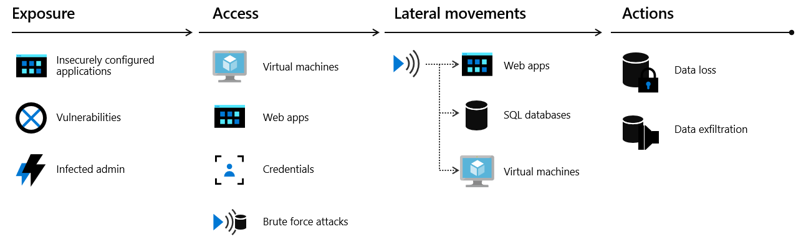

Bulut altyapısına saldırırken saldırganlar genellikle müşteri verilerine veya şirket gizli dizilerine erişim elde etmek için birden çok kaynağa saldırır. Bulut "sonlandırma zinciri" modeli, saldırganların dört adımlı bir işlemle genel bulutta çalışan kaynaklarınıza erişmeye nasıl çalıştığını açıklar: pozlama, erişim, yanal hareket ve eylemler.

- Maruz kalma, saldırganların altyapınıza erişim elde etme fırsatlarını arayabileceği yerdir. Örneğin saldırganlar, müşterilere yönelik uygulamaların yasal kullanıcıların bunlara erişebilmesi için açık olması gerektiğini bilir. Bu uygulamalar İnternet'e açıktır ve bu nedenle saldırılara açıktır.

- Saldırganlar, genel bulut altyapınıza erişim elde etmek için açıklardan yararlanmaya çalışır. Bu, güvenliği aşılmış kullanıcı kimlik bilgileri, güvenliği aşılmış örnekler veya yanlış yapılandırılmış kaynaklar aracılığıyla yapılabilir.

- Yanal hareket aşamasında, saldırganlar erişimleri olan kaynakları ve bu erişimin kapsamını keşfeder. Örneklere yapılan başarılı saldırılar, saldırganlara veritabanlarına ve diğer hassas bilgilere erişim sağlar. Saldırgan daha sonra diğer kimlik bilgilerini arar. Bulut için Microsoft Defender verilerimiz, saldırıyı size hızla bildiren bir güvenlik aracı olmadan kuruluşların bir ihlali keşfetmesinin ortalama 101 gün sürdüğünü gösteriyor. Bu arada, bir ihlalden yalnızca 24-48 saat sonra saldırgan genellikle ağın tam denetimine sahiptir.

- Bir saldırganın yanal hareket sonrasında gerçekleştirdikleri eylemler büyük ölçüde yanal hareket aşamasında erişim sağlayabilecekleri kaynaklara bağlıdır. Saldırganlar veri sızdırmaya, veri kaybına veya başka saldırılara neden olan eylemler gerçekleştirebilir. Kuruluşlar için veri kaybının ortalama finansal etkisi şu anda 1,23 milyon ABD dolarını aşıyor.

Saldırıların başarılı olmasının nedeni

Fidye yazılımı saldırılarının başarılı olmasının çeşitli nedenleri vardır. Savunmasız olan işletmeler genellikle fidye yazılımı saldırılarına maruz kalır. Saldırının kritik başarı faktörlerinden bazıları şunlardır:

- Daha fazla işletme dijital satış noktaları aracılığıyla daha fazla hizmet sundukçe saldırı yüzeyi artar

- Kullanıma açık kötü amaçlı yazılım, Hizmet Olarak Fidye Yazılımı (RaaS) edinmenin önemli bir kolaylığı vardır

- Şantaj ödemeleri için kripto para birimi kullanma seçeneği, kötüye kullanıma yönelik yeni yollar açar

- Her biri kötü amaçlı yazılım için olası bir erişim noktası olan farklı iş yerlerinde (yerel okul bölgeleri, polis departmanları, polis ekipleri, vb.) bilgisayarların ve kullanımlarının genişletilmesi, olası saldırı yüzeyiyle sonuçlanır

- Eski, eski ve eski altyapı sistemlerinin ve yazılımlarının yaygınlığı

- Kötü yama yönetimi rejimleri

- Destek sonu tarihlerine yakın olan veya bu tarihlerin ötesine geçmiş eski veya eski işletim sistemleri

- BT ayak izini modernleştirmek için kaynak eksikliği

- Bilgi boşluğu

- Vasıflı personel ve önemli personel fazla bağımlılığı eksikliği

- Kötü güvenlik mimarisi

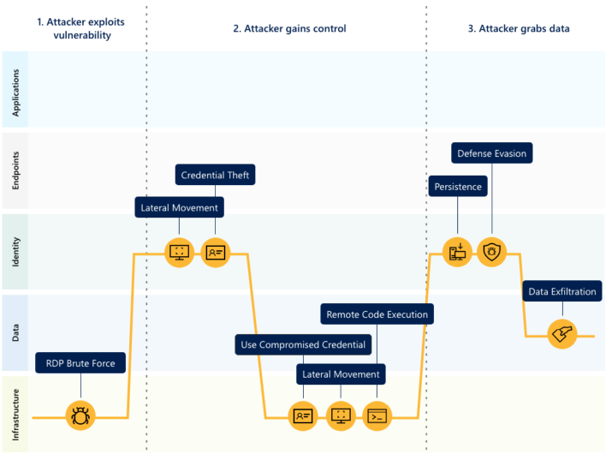

Saldırganlar, güvenlik açıklarından yararlanmak için Uzak Masaüstü Protokolü (RDP) deneme yanılma saldırısı gibi farklı teknikler kullanır.

Ödemeli misin?

Bu taleple karşı karşıya kalındığında en iyi seçeneğin ne olduğu konusunda çeşitli görüşler vardır. Federal Soruşturma Bürosu (FBI), kurbanlara fidye ödememelerini, bunun yerine tetikte olmalarını ve saldırıdan önce verilerinin güvenliğini sağlamak için proaktif önlemler almalarını önerir. Bu kişiler, ödemenin kilitli sistemlerin ve şifrelenmiş verilerin yeniden piyasaya sürüldüğünü garanti etmediğini iddia etti. FBI, ödememelerinin bir diğer nedeni de siber suçlulara yapılan ödemelerin, kuruluşlara saldırmaya devam etmelerini teşvik etmesi olduğunu söylüyor

Bununla birlikte, bazı kurbanlar fidyeyi ödedikten sonra sistem ve veri erişimi garanti edilemese bile fidye talebini ödemeyi seçer. Bu tür kuruluşlar ödeme yaparak, sistem ve verilerini geri alma ve normal işlemleri hızlı bir şekilde devam ettirebilmek umuduyla ödeme yapma riskiyle karşı karşıyadır. Hesaplamanın bir parçası, üretkenlik kaybı, zaman içindeki gelirin azalması, hassas verilerin açığa çıkarılması ve olası itibar hasarı gibi ikincil maliyetlerde azalmadır.

Fidye ödemesini önlemenin en iyi yolu önleyici önlemler uygulayarak ve kuruluşunuzu saldırganın sisteminize girmek için tamamen veya artımlı olarak girdiği her adımdan korumak için araç doygunluğuna sahip olarak kurban olmak değildir. Ayrıca, etkilenen varlıkları kurtarma özelliğine sahip olmak, iş operasyonlarının zamanında geri yüklenmesini sağlar. Azure Cloud, size yol gösterecek güçlü bir araç kümesine sahiptir.

İşletmenin tipik maliyeti nedir?

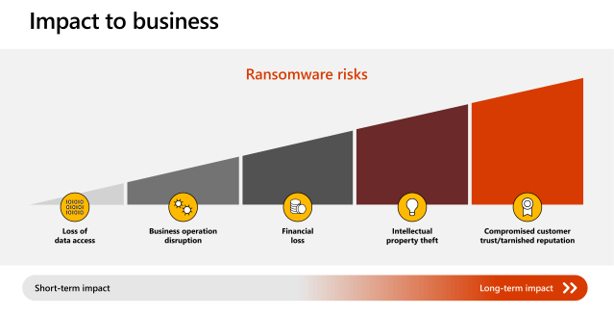

Fidye yazılımı saldırısının herhangi bir kuruluş üzerindeki etkisini doğru şekilde ölçmek zordur. Ancak, kapsama ve türe bağlı olarak etki çok boyutludur ve genel olarak şu şekilde ifade edilir:

- Veri erişimi kaybı

- İş operasyon kesintisi

- Finansal kayıp

- Fikri mülkiyet hırsızlığı

- Risk altındaki müşteri güveni ve lekelenmiş bir itibar

Koloni Boru Hattı, verilerinin yayımlanması için yaklaşık 4,4 Milyon dolar fidye ödedi. Bu, kapalı kalma süresinin maliyetini, üretkenliğini kaybetmeyi, satış kaybını ve hizmetleri geri yükleme maliyetini içermez. Daha geniş anlamda, önemli bir etki, yerel bölgelerindeki kasabalar ve şehirler de dahil olmak üzere her türlü işletme ve kuruluşun çok sayıdaki etkisinin "etkisinin" etkili olmasıdır. Finansal etki de şaşırtıcıdır. Microsoft'a göre fidye yazılımı kurtarmayla ilişkili genel maliyetin 2021'de 20 milyar ABD dolarını aştığı tahmin edilir.

Sonraki adımlar

Teknik incelemeye bakın: Fidye yazılımı saldırısı için Azure savunmaları teknik incelemesi.

Bu serideki diğer makaleler: