Microsoft Sentinel için AMA bağlayıcıları aracılığıyla Syslog ve Ortak Olay Biçimi (CEF)

Microsoft Sentinel için AMA veri bağlayıcıları aracılığıyla AMA ve Ortak Olay Biçimi (CEF) aracılığıyla Syslog, Linux makinelerinden, ağ ve güvenlik cihazlarından ve gereçlerinden gelen Ortak Olay Biçimi (CEF) iletileri de dahil olmak üzere Syslog iletilerini filtreleyip alır. Bu bağlayıcılar, Syslog ve/veya CEF iletilerini toplamak istediğiniz herhangi bir Linux makinesine Azure İzleyici Aracısı'nı (AMA) yükler. Bu makine iletilerin kaynağı olabilir veya ağ veya güvenlik cihazları ve gereçler gibi diğer makinelerden ileti toplayan bir iletici olabilir. Bağlayıcı, tanımladığınız Veri Toplama Kuralları'na (DCR) göre aracı yönergelerini gönderir. DCR'ler, izlenecek sistemleri ve toplayacak günlük veya ileti türlerini belirtir. Daha iyi performans ve daha verimli sorgulama ve analiz için, ileti alımından önce iletilere uygulanacak filtreler tanımlar.

Syslog ve CEF, farklı cihazlardan ve uygulamalardan verileri günlüğe kaydetmeye yönelik iki yaygın biçimdir. Sistem yöneticilerinin ve güvenlik analistlerinin ağı izlemesine ve sorunlarını gidermesine ve olası tehditleri veya olayları tanımlamasına yardımcı olur.

Syslog nedir?

Syslog, ağ üzerinden farklı cihazlar veya uygulamalar arasında ileti göndermek ve almak için kullanılan standart bir protokoldür. Başlangıçta Unix sistemleri için geliştirilmiştir, ancak şimdi çeşitli platformlar ve satıcılar tarafından yaygın olarak desteklenmektedir. Syslog iletileri öncelik, zaman damgası, konak adı, uygulama adı, işlem kimliği ve ileti metninden oluşan önceden tanımlanmış bir yapıya sahiptir. Syslog iletileri, yapılandırmaya ve güvenlik gereksinimlerine bağlı olarak UDP, TCP veya TLS üzerinden gönderilebilir.

Azure İzleyici Aracısı Syslog RFC 3164 ve 5424'i destekler.

Ortak Olay Biçimi (CEF) nedir?

CEF veya Ortak Olay Biçimi, güvenlik duvarları, yönlendiriciler, algılama ve yanıt çözümleri ve yetkisiz erişim algılama sistemleri gibi ağ ve güvenlik cihazlarından ve gereçlerinden ve web sunucuları gibi diğer sistem türlerinden gelen verileri günlüğe kaydetmek için satıcıdan bağımsız bir biçimdir. Syslog'un bir uzantısı olan bu uzantı, özellikle güvenlik bilgileri ve olay yönetimi (SIEM) çözümleri için geliştirilmiştir. CEF iletileri, cihaz satıcısı, cihaz ürünü, cihaz sürümü, olay sınıfı, olay önem derecesi ve olay kimliği gibi bilgileri içeren standart bir üst bilgiye sahiptir. CEF iletileri ayrıca kaynak ve hedef IP adresleri, kullanıcı adı, dosya adı veya gerçekleştirilen eylem gibi olay hakkında daha fazla ayrıntı sağlayan çeşitli uzantılara sahiptir.

AMA ile Syslog ve CEF iletilerinin koleksiyonu

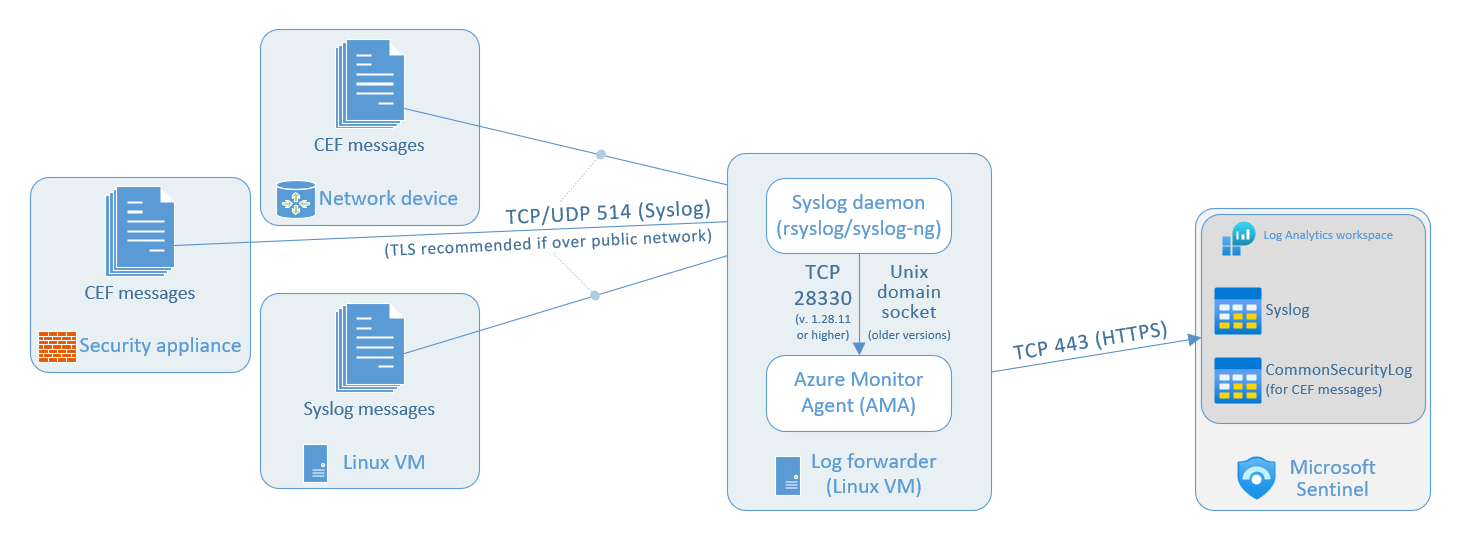

Aşağıdaki diyagramlarda, AMA aracılığıyla Syslog ve AMA bağlayıcıları aracılığıyla Ortak Olay Biçimi (CEF) kullanılarak Microsoft Sentinel'de Syslog ve CEF ileti koleksiyonunun mimarisi gösterilmektedir.

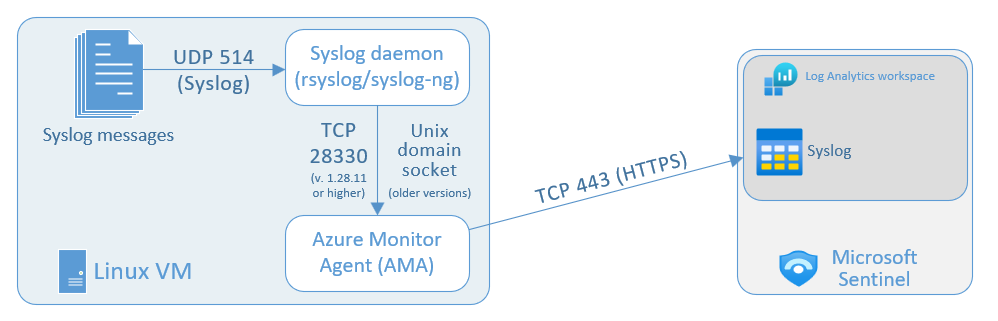

Bu diyagramda, Azure İzleyici Aracısı'nın (AMA) yüklü olduğu tek bir Linux sanal makinesinden toplanan Syslog iletileri gösterilir.

Azure İzleyici Aracısı'nı kullanan veri alma işlemi aşağıdaki bileşenleri ve veri akışlarını kullanır:

Günlük kaynakları , ortamınızda Syslog iletileri üreten çeşitli Linux VM'lerinizdir. Bu iletiler TCP veya UDP bağlantı noktası 514 (veya tercihinize göre başka bir bağlantı noktası) üzerinde yerel Syslog daemon tarafından toplanır.

Yerel Syslog daemon'ı (

rsyslogveyasyslog-ng) TCP veya UDP bağlantı noktası 514'te (veya tercihinize göre başka bir bağlantı noktasında) günlük iletilerini toplar. Daemon daha sonra bu günlükleri AMA sürümüne bağlı olarak iki farklı yolla Azure İzleyici Aracısı'na gönderir:- AMA sürüm 1.28.11 ve üzeri, TCP bağlantı noktası 28330'da günlükleri alır.

- AMA'nın önceki sürümleri Unix etki alanı yuvası aracılığıyla günlükleri alır.

Syslog/CEF iletilerini almak için 514 dışında bir bağlantı noktası kullanmak istiyorsanız, Syslog daemon'unun bağlantı noktası yapılandırmasının iletileri oluşturan uygulamayla eşleştiğinden emin olun.

Veri bağlayıcısını ayarlayarak Syslog iletilerini toplamak istediğiniz her Linux VM'sine yüklediğiniz Azure İzleyici Aracısı. Aracı günlükleri ayrıştırıp Microsoft Sentinel (Log Analytics) çalışma alanınıza gönderir.

Microsoft Sentinel (Log Analytics) çalışma alanınız : Buraya gönderilen Syslog iletileri, güvenlik tehditlerini algılamak ve yanıtlamak için günlükleri sorgulayabileceğiniz ve bunlar üzerinde analiz gerçekleştirebileceğiniz Syslog tablosunda yer alır.

Günlük iletilerini toplamak için kurulum işlemi

Microsoft Sentinel'deki İçerik hub'ından Syslog veya Ortak Olay Biçimi için uygun çözümü yükleyin. Bu adım, syslog ilgili veri bağlayıcılarını AMA veya Ortak Olay Biçimi (CEF) aracılığıyla AMA veri bağlayıcısı aracılığıyla yükler. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

Kurulum işleminin bir parçası olarak bir veri toplama kuralı oluşturun ve Azure İzleyici Aracısı'nı (AMA) günlük ileticisine yükleyin. Bu görevleri Azure veya Microsoft Defender portalını veya Azure İzleyici günlükleri alma API'sini kullanarak gerçekleştirin.

Azure veya Microsoft Defender portalında Microsoft Sentinel için veri bağlayıcısını yapılandırdığınızda, çalışma alanı başına DCR'ler oluşturabilir, yönetebilir ve silebilirsiniz. AMA, bağlayıcı yapılandırmasında seçtiğiniz VM'lere otomatik olarak yüklenir.

Alternatif olarak, Günlük alımı API'sine HTTP istekleri gönderin. Bu kurulumla DCR'leri oluşturabilir, yönetebilir ve silebilirsiniz. Bu seçenek portaldan daha esnektir. Örneğin, API ile belirli günlük düzeylerine göre filtreleyebilirsiniz. Azure veya Defender portalında yalnızca en düşük günlük düzeyini seçebilirsiniz. Bu yöntemi kullanmanın dezavantajı, DCR oluşturmadan önce Azure İzleyici Aracısı'nı günlük ileticisine el ile yüklemeniz gerekir.

DCR'yi oluşturduktan ve AMA yüklendikten sonra günlük ileticisinde "yükleme" betiğini çalıştırın. Bu betik, Syslog daemon'ını diğer makinelerden gelen iletileri dinleyecek ve gerekli yerel bağlantı noktalarını açacak şekilde yapılandırıyor. Ardından güvenlik cihazlarını veya gereçlerini gerektiği gibi yapılandırın.

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

- Azure İzleyici Aracısı ile Syslog ve CEF iletilerini Microsoft Sentinel'e alma

- AMA veri bağlayıcısı aracılığıyla CEF - Microsoft Sentinel veri alımı için belirli bir aleti veya cihazı yapılandırma

- AMA veri bağlayıcısı aracılığıyla Syslog - Microsoft Sentinel veri alımı için belirli bir aleti veya cihazı yapılandırma

Veri alımı yinelemesi önleme

Hem Syslog hem de CEF iletileri için aynı özelliğin kullanılması CommonSecurityLog ve Syslog tabloları arasında veri alımı yinelemesine neden olabilir.

Bu senaryodan kaçınmak için şu yöntemlerden birini kullanın:

Kaynak cihaz hedef tesisin yapılandırılmasını etkinleştirirse: Günlük ileticisine CEF biçiminde günlük gönderen her kaynak makinede, SYSlog yapılandırma dosyasını düzenleyerek CEF iletileri göndermek için kullanılan özellikleri kaldırın. Bu şekilde, CEF ile gönderilen tesisler syslog'a da gönderilmez. Sonraki adımlarda yapılandırdığınız her DCR'nin sırasıyla CEF veya Syslog için ilgili tesisi kullandığından emin olun.

Aynı aracıdan hem Syslog hem de CEF iletilerini almak için DCR'nin nasıl düzenlenip düzenleneceğini gösteren bir örnek görmek için aynı DCR'deki Syslog ve CEF akışları'na gidin.

Kaynak gerecin özelliğini değiştirmek geçerli değilse: Aşağıdaki sorgu örneğinde gösterildiği gibi yinelemeyi önlemek için Syslog akışından CEF iletilerini filtrelemek için alma zamanı dönüştürmesi kullanın.

source | where ProcessName !contains "CEF"

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin