Microsoft Defender XDR'den Microsoft Sentinel'e veri bağlama

Microsoft Sentinel için Microsoft Defender XDR bağlayıcısı, tüm Microsoft Defender XDR olaylarını, uyarılarını ve gelişmiş tehdit avcılığı olaylarını Microsoft Sentinel'e akışla aktarabilirsiniz. Bu bağlayıcı, olayların her iki portal arasında eşitlenmesini sağlar. Microsoft Defender XDR olayları, tüm Microsoft Defender ürün ve hizmetlerinden gelen uyarıları, varlıkları ve diğer ilgili bilgileri içerir. Daha fazla bilgi için bkz . Microsoft Sentinel ile Microsoft Defender XDR tümleştirmesi.

Defender XDR bağlayıcısı, özellikle de olay tümleştirme özelliği, birleşik güvenlik operasyonları platformunun temelini oluşturur. Microsoft Sentinel'i Microsoft Defender portalına ekliiyorsanız, önce olay tümleştirmesi ile bu bağlayıcıyı etkinleştirmeniz gerekir.

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Önkoşullar

Başlamadan önce, bu bölümde açıklanan uygun lisanslama, erişim ve yapılandırılmış kaynaklara sahip olmanız gerekir.

- Microsoft Defender XDR önkoşullarında açıklandığı gibi Microsoft Defender XDR için geçerli bir lisansınız olmalıdır.

- Kullanıcınızın, günlükleri akışı yapmak istediğiniz kiracıda Güvenlik Yöneticisi rolüne veya eşdeğer izinlere sahip olması gerekir.

- Microsoft Sentinel çalışma alanınızda okuma ve yazma izinleriniz olmalıdır.

- Bağlayıcı ayarlarında herhangi bir değişiklik yapmak için hesabınızın, Microsoft Sentinel çalışma alanınızın ilişkilendirildiği aynı Microsoft Entra kiracısının üyesi olması gerekir.

- Microsoft Sentinel'deki İçerik Hub'ından Microsoft Defender XDR çözümünü yükleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

- Kuruluşunuza uygun şekilde Microsoft Sentinel'e erişim izni verin. Daha fazla bilgi için bkz . Microsoft Sentinel'de roller ve izinler.

Kimlik için Microsoft Defender aracılığıyla şirket içi Active Directory eşitleme için:

- Kiracınızın Kimlik için Microsoft Defender eklenmelidir.

- Kimlik için Microsoft Defender algılayıcısını yüklemiş olmanız gerekir.

Microsoft Defender XDR'ye bağlanma

Microsoft Sentinel'de Veri bağlayıcıları'nı seçin. Galeriden Microsoft Defender XDR'yi ve Bağlayıcıyı aç sayfasını seçin.

Yapılandırma bölümünde üç bölüm vardır:

Olayları ve uyarıları bağlama, Microsoft Defender XDR ile Microsoft Sentinel arasında temel tümleştirmeyi sağlar ve olayları ve uyarılarını iki platform arasında eşitler.

Connect varlıkları, Kimlik için Microsoft Defender aracılığıyla şirket içi Active Directory kullanıcı kimliklerinin Microsoft Sentinel ile tümleştirilmesini sağlar.

Bağlama olayları , Defender bileşenlerinden ham gelişmiş avlanma olaylarının toplanmasına olanak tanır.

Daha fazla bilgi için bkz . Microsoft Sentinel ile Microsoft Defender XDR tümleştirmesi.

Olayları ve uyarıları bağlama

Microsoft Defender XDR olaylarını almak ve tüm uyarılarıyla Microsoft Sentinel olay kuyruğunuza eşitlemek için aşağıdaki adımları tamamlayın.

Bu ürünler için tüm Microsoft olay oluşturma kurallarını kapat etiketli onay kutusunu işaretleyin. Olayların çoğaltılmasını önlemek için önerilir. Microsoft Defender XDR bağlayıcısı bağlandıktan sonra bu onay kutusu görünmez.

Olayları ve uyarıları bağla düğmesini seçin.

Microsoft Sentinel'in Microsoft Defender XDR olay verilerini topladığını doğrulayın. Azure portalındaki Microsoft Sentinel Günlükleri'nde sorgu penceresinde aşağıdaki deyimi çalıştırın:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Microsoft Defender XDR bağlayıcısını etkinleştirdiğinizde, daha önce bağlı olan tüm Microsoft Defender bileşenlerinin bağlayıcıları arka planda otomatik olarak kesilir. Bağlı görünmeye devam etse de, bunların içinden veri akışı yapılmaz.

Varlıkları bağlama

kullanıcı varlıklarını şirket içi Active Directory Microsoft Sentinel'e eşitlemek için Kimlik için Microsoft Defender kullanın.

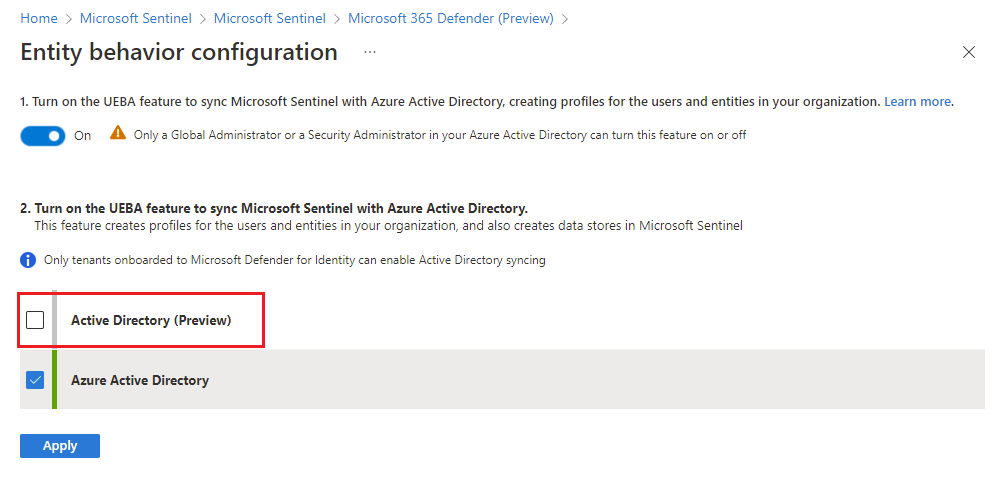

UEBA yapılandırma sayfasına git bağlantısını seçin.

Varlık davranışı yapılandırması sayfasında UEBA'yı etkinleştirmediyseniz, sayfanın en üstünde iki durumlu düğmeyi Açık konuma getirin.

Active Directory (Önizleme) onay kutusunu işaretleyin ve Uygula'yı seçin.

Olayları bağlama

Uç Nokta için Microsoft Defender veya Office 365 için Microsoft Defender gelişmiş avcılık olaylarını toplamak istiyorsanız, aşağıdaki olay türleri ilgili gelişmiş av tablolarından toplanabilir.

Tabloların onay kutularını toplamak istediğiniz olay türleriyle işaretleyin:

- Uç Nokta için Defender

- Office 365 için Defender

- Kimlik için Defender

- Bulut için Defender Uygulamaları

- Defender uyarıları

Tablo adı Olay türü DeviceInfo İşletim sistemi bilgileri de dahil olmak üzere makine bilgileri DeviceNetworkInfo Fiziksel bağdaştırıcılar, IP ve MAC adreslerinin yanı sıra bağlı ağlar ve etki alanları da dahil olmak üzere cihazların ağ özellikleri DeviceProcessEvents İşlem oluşturma ve ilgili olaylar DeviceNetworkEvents Ağ bağlantısı ve ilgili olaylar DeviceFileEvents Dosya oluşturma, değiştirme ve diğer dosya sistemi olayları DeviceRegistryEvents Kayıt defteri girdilerini oluşturma ve değiştirme DeviceLogonEvents Cihazlarda oturum açma işlemleri ve diğer kimlik doğrulama olayları DeviceImageLoadEvents DLL yükleme olayları DeviceEvents Windows Defender Virüsten Koruma ve açıklardan yararlanma koruması gibi güvenlik denetimleri tarafından tetiklenen olaylar da dahil olmak üzere birden çok olay türü DeviceFileCertificateInfo Uç noktalarda sertifika doğrulama olaylarından alınan imzalı dosyaların sertifika bilgileri Değişiklikleri Uygula'yı seçin.

Log Analytics'teki gelişmiş tehdit avcılığı tablolarında sorgu çalıştırmak için sorgu penceresine tablo adını girin.

Veri alımını doğrulama

Bağlayıcı sayfasındaki veri grafiği verileri aldığınızı gösterir. Olaylar, uyarılar ve olaylar için her biri bir satır gösterdiğine ve olay satırının tüm etkin tablolarda olay hacminin bir toplaması olduğuna dikkat edin. Bağlayıcıyı etkinleştirdikten sonra, daha belirli grafikler oluşturmak için aşağıdaki KQL sorgularını kullanın.

Gelen Microsoft Defender XDR olaylarının grafiği için aşağıdaki KQL sorgusunu kullanın:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Tek bir tablo için olay hacmi grafiği oluşturmak için aşağıdaki KQL sorgusunu kullanın (DeviceEvents tablosunu seçtiğiniz gerekli tabloyla değiştirin):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Sonraki adımlar

Bu belgede, Microsoft Defender XDR bağlayıcısını kullanarak Microsoft Defender hizmetlerinden gelen Microsoft Defender XDR olaylarını, uyarılarını ve gelişmiş tehdit avcılığı olay verilerini Microsoft Sentinel ile tümleştirmeyi öğrendiniz.

Birleşik güvenlik işlemleri platformunda Defender XDR ile tümleşik Microsoft Sentinel'i kullanmak için bkz . Microsoft Sentinel'i Microsoft Defender XDR'ye bağlama.