Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Sentinel'deki Kullanıcı ve Varlık Davranışı Analizi (UEBA) davranış katmanı, yüksek hacimli ham günlükleri net, düz dildeki güvenlik eylemleri desenleri halinde toplayarak özetler ve "kimin kime ne yaptığını" yapılandırılmış bir şekilde açıklar.

Uyarılardan veya anomalilerden farklı olarak, davranışlar riski belirtmesi gerekmez; aşağıdakileri geliştirerek verilerinizi araştırma, tehdit avcılığı ve algılama için en iyi duruma getiren bir soyutlama katmanı oluşturur:

- Verimlilik: İlgili olayları uyumlu hikayelere birleştirerek araştırma süresini azaltın.

- Netlik: Gürültülü, düşük düzeyli günlükleri düz dil özetlerine çevirin.

- Bağlam: Güvenlik bağlamında anında uygunluk sağlamak için MITRE ATT&CK eşlemesi ve varlık rolleri ekleyin.

- Tutarlılık: Farklı günlük kaynakları arasında birleşik bir şema sağlayın.

Bu soyutlama katmanı, her günlük kaynağı hakkında ayrıntılı bilgi sahibi olmayı gerektirmeden güvenlik işlemlerinizde daha hızlı tehdit algılama, araştırma ve yanıt sağlar.

Bu makalede UEBA davranış katmanının nasıl çalıştığı, davranış katmanının nasıl etkinleştirileceği ve güvenlik işlemlerini geliştirmek için davranışların nasıl kullanılacağı açıklanmaktadır.

UEBA davranış katmanı nasıl çalışır?

Davranışlar, Microsoft Sentinel'in Anomali algılamayı tamamlayan ve araştırmalarını zenginleştiren normalleştirilmiş, bağlamsallaştırılmış etkinlik özetleri sağlayan Kullanıcı ve Varlık Davranışı Analizi (UEBA) özelliklerinin bir parçasıdır.

Davranışları, anomalileri ve uyarıları karşılaştırma

Bu tablo, davranışların anomalilerden ve uyarılardan nasıl farklı olduğunu gösterir:

| Yetenek | Temsil ettiği şey | Purpose |

|---|---|---|

| Anomalies | Yerleşik taban çizgilerinden sapan desenler | Olağan dışı veya şüpheli etkinlikleri vurgulama |

| Uyarılar | Dikkat gerektiren olası bir güvenlik sorununun sinyalini verme | Olay yanıtı iş akışlarını tetikleme |

| Davranışlar | Zaman pencereleri veya tetikleyicilere dayanan normal veya anormal etkinlikle ilgili, MiTRE ATT&CK eşlemeleri ve entite rolleriyle zenginleştirilmiş nötr, yapılandırılmış özetler. | Araştırma, avcılık ve algılama için bağlam ve netlik sağlama |

Davranış türleri ve kayıtlar

UEBA davranış katmanını etkinleştirdiğinizde Microsoft Sentinel, Sentinel çalışma alanınızda gerçek zamanlıya yakın bir şekilde topladığınız desteklenen güvenlik günlüklerini işler ve iki tür davranış desenini özetler:

| Davranış türü | Açıklama | Examples | Kullanım örneği |

|---|---|---|---|

| Toplanan davranışlar | Zaman içindeki pencerelerde ilgili olayları toplayarak birim tabanlı desenleri algılama |

|

Yüksek hacimli günlükleri eyleme dönüştürülebilir güvenlik içgörülerine dönüştürün. Bu davranış türü, olağan dışı etkinlik düzeylerini belirlemede mükemmeldir. |

| Sıralı davranışlar | Tek tek olaylara baktığınızda belirgin olmayan çok adımlı desenleri veya karmaşık saldırı zincirlerini tanımlama | Yeni IP > ayrıcalıklı API çağrılarından kullanılan erişim anahtarı oluşturuldu > | Gelişmiş saldırı dizilerini ve çok aşamalı tehditleri algılama. |

UEBA davranış katmanı, her davranışın mantığına özgü uyarlanmış zaman aralıklarında davranışları özetler, desenleri tanımladığında veya zaman pencereleri kapandığında hemen davranış kayıtları oluşturur.

Her davranış kaydı şunları içerir:

- Basit, bağlamsal bir açıklama: Güvenlikle ilgili terimlerde olanlar hakkında doğal bir dil açıklaması ( örneğin, kimin kimene yaptığını ve neden önemli olduğunu).

- Birleştirilmiş şema ve temel alınan ham günlüklere başvurular: Tüm davranışlar farklı ürünlerde ve günlük türlerinde tutarlı bir veri yapısı kullanır, bu nedenle analistlerin farklı günlük biçimlerini çevirmesi veya yüksek hacimli tabloları birleştirmesi gerekmez.

- MITRE ATT&CK eşlemesi: Her davranış, ilgili MITRE taktikleri ve teknikleri ile etiketlenir ve böylece endüstri standardı bağlamı hızlıca anlamanızı sağlar. Yalnızca ne olduğunu değil, aynı zamanda bir saldırı çerçevesine veya zaman çizelgesine nasıl uyduğunu da görürsünüz.

- Varlık ilişkisi eşlemesi: Her davranış, ilgili varlıkları (kullanıcılar, konaklar, IP adresleri) ve rollerini (aktör, hedef veya diğer) tanımlar.

Davranışlar soyutlama katmanı

Bu diyagramda UEBA davranış katmanının ham günlükleri güvenlik işlemlerini geliştiren yapılandırılmış davranış kayıtlarına nasıl dönüştürdüğü gösterilmektedir:

Davranış saklama ve tablolar

UEBA davranış katmanı, davranış kayıtlarını iki tür tabloda depolar:

- Davranış başlığı, açıklama, MITRE eşlemeleri, kategoriler ve ham günlüklere bağlantılar içeren bir davranış bilgileri tablosu ve

- Davranışla ilgili varlıklar tablosu, davranışa dahil olan tüm varlıkları ve bunların rollerini listeler.

Bu tablolar algılama kuralları, araştırma ve olay analizi için mevcut iş akışlarınızla sorunsuz bir şekilde tümleştirilir. Yalnızca şüpheli olayları değil tüm güvenlik etkinliklerini işler ve hem normal hem de anormal davranış desenleri için kapsamlı görünürlük sağlar.

Davranış tablolarını kullanma hakkında bilgi için bkz. Davranışları sorgulamak için en iyi yöntemler ve sorun giderme ipuçları.

Önemli

Üretken yapay zeka, sağladığı içgörüleri oluşturmak ve ölçeklendirmek için UEBA Davranış katmanını çalıştırır. Microsoft, şeffaflık ve açıklanabilirlik sağlamak için Davranışlar özelliğini gizlilik ve sorumlu yapay zeka ilkelerine göre tasarladı. Davranışlar, SOC'nize yeni uyumluluk riskleri veya opak "kara kutu" analizi eklemez. Bu özellikte yapay zekanın nasıl uygulandığı ve Microsoft'un sorumlu yapay zeka yaklaşımı hakkında ayrıntılı bilgi için bkz. Microsoft UEBA davranış katmanı için sorumlu yapay zeka hakkında SSS.

Kullanım durumları ve örnekler

Analistler, avcılar ve algılama mühendisleri araştırma, tehdit avcılığı ve uyarı oluşturma sırasındaki davranışları şu şekilde kullanabilir.

Araştırma ve olay geliştirme

Davranışlar, birden çok ham günlük tablosu arasında geçiş yapmadan SOC analistlerine bir uyarının çevresinde ne olduğunu anında net bir şekilde gösterir.

Davranışsız iş akışı: Analistlerin genellikle olaya özgü tabloları sorgulayarak ve sonuçları birleştirerek zaman çizelgelerini el ile yeniden oluşturması gerekir.

Örnek: Şüpheli bir AWS etkinliğinde uyarı verilir. Analist

AWSCloudTrailtablosunu sorgular, ardından kullanıcının veya konağın ne yaptığını anlamak için güvenlik duvarı verilerini analiz eder. Bu, her şema hakkında bilgi gerektirir ve önceliklendirmeyi yavaşlatıyor.Davranışlarla iş akışı: UEBA davranış katmanı, ilgili olayları otomatik olarak bir olaya eklenebilen veya isteğe bağlı olarak sorgulanabilen davranış girdileri halinde toplar.

Örnek: Uyarı, olası kimlik bilgisi sızdırmayı gösterir.

BehaviorInfoTabloda analist, MITRE Technique T1552 (Güvenli Olmayan Kimlik Bilgileri) ile eşlenen User123 tarafından AWS IAM aracılığıyla Şüpheli toplu gizli erişim davranışını görür. UEBA davranış katmanı, 20 AWS günlük girdisini toplayarak bu davranışı oluşturdu. Analist, User123'in 20 log kaydının tümünü el ile gözden geçirmeden birçok gizli bilgiye erişildiğini, olayı ilerletmek için kritik bağlam olarak, hemen anlar.

Tehdit avcılığı

Davranışlar, avcıların karmaşık birleşimler yazmak veya ham günlükleri kendi başlarına normalleştirmek yerine TTP'ler ve etkinlik özetleri üzerinde arama yapmalarına olanak sağlar.

Davranışsız iş akışı: Av operasyonları, karmaşık KQL, tablo birleştirmeleri ve her veri kaynağı formatına aşina olmayı gerektirir. Önemli etkinlikler, çok az yerleşik güvenlik bağlamına sahip büyük veri kümelerine gömülebilir.

Örnek: Keşif işaretlerini avlamak, tarama

AWSCloudTrailolaylarını ve belirli güvenlik duvarı bağlantı desenlerini ayrı ayrı gerektirebilir. Bağlam çoğunlukla olaylar ve uyarılarda bulunur ve proaktif avcılığı zorlaştırır.Davranışlarla iş akışı: Davranışlar normalleştirilir, zenginleştirilir ve MITRE taktikleri ve teknikleriyle eşlenir. Avcılar, her kaynağın şemasına bağlı olmadan anlamlı desenler arayabilir.

Bir avcı BehaviorInfo tablosunu taktik (

Categories), teknik, başlık veya varlığa göre filtreleyebilir. Örneğin:BehaviorInfo | where Categories has "Discovery" | summarize count() by TitleAvcılar da şunları yapabilir:

-

count distinctkullanarakTitlealanında nadir davranışları belirleyin. - İlgi çekici bir davranış türünü keşfedin, ilgili varlıkları belirleyin ve daha fazla araştırın.

- Genellikle temel alınan ham günlüklere başvuran

BehaviorIdveAdditionalFieldssütunlarını kullanarak ham günlüklerde ayrıntılara inin.

Örnek: Gizli kimlik bilgisi erişimine yönelik davranışları araştıran bir avcı,

Titlesütununda "kimlik bilgilerini numaralandır" ifadesi geçen davranışlar için sorgular. Sonuçlar, birkaç örnekte AdminJoe kullanıcısı tarafından Vault'tan kimlik bilgisi dökümü denendiğini gösteriyor (günlüklerden türetilmiştir). Uyarılar tetiklenmemiş olsa da, bu davranış AdminJoe için yaygın değildir ve ayrıntılı Kasa denetim günlüklerinde tespit etmek zor olan daha fazla araştırma ister.Avcılar ayrıca şunları yaparak da avlanabilir:

MITRE taktiği:

// Find behaviors by MITRE tactic BehaviorInfo | where Categories == "Lateral Movement"Tekniği:

// Find behaviors by MITRE technique BehaviorInfo | where AttackTechniques has "T1078" // Valid Accounts | extend AF = parse_json(AdditionalFields) | extend TableName = tostring(AF.TableName) | project TimeGenerated, Title, Description, TableNameBelirli kullanıcı:

// Find all behaviors for a specific user over last 7 days BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(7d) | where EntityType == "User" and AccountUpn == "user@domain.com" | project TimeGenerated, Title, Description, Categories | order by TimeGenerated descNadir davranışlar (olası anomaliler):

// Find rare behaviors (potential anomalies) BehaviorInfo | where TimeGenerated >= ago(30d) | summarize Count=count() by Title | where Count < 5 // Behaviors seen less than 5 times | order by Count asc

-

Uyarı ve otomasyon

Davranışlar, yerleşik bağlam ile normalleştirilmiş, yüksek kaliteli sinyaller sağlayarak kural mantığını basitleştirir ve yeni bağıntı olasılıkları sağlar.

Davranışsız iş akışı: Her günlük biçimi farklı olduğundan kaynaklar arası korelasyon kuralları karmaşıktır. Kurallar genellikle şunları gerektirir:

- Normalleştirme mantığı

- Şemaya özgü koşullar

- Birden çok ayrı kural

- Ham etkinlik yerine uyarılara dayanıklılık

Otomasyon, düşük düzeyli olaylar tarafından yönlendirildiyse de çok sık tetiklenebilir.

Davranışlarla iş akışı: Davranışlar zaten ilgili olayları toplar ve MITRE eşlemelerini, varlık rollerini ve tutarlı şemaları içerir, böylece algılama mühendisleri daha basit, daha net algılama kuralları oluşturabilir.

Örnek: Bir algılama mühendisi, olası bir anahtar güvenliğinin aşılması ve ayrıcalık yükseltme sırası hakkında uyarı almak için şu mantığı kullanarak bir algılama kuralı yazar: "Kullanıcının 'Yeni AWS erişim anahtarı oluşturma' davranışına ve ardından 1 saat içinde 'AWS'de ayrıcalıkların yükseltilmesi' davranışına sahip olması durumunda uyarı verin."

UEBA davranış katmanı olmadan, bu kural ham

AWSCloudTrailolayları birleştirmeyi ve kural mantığında yorumlamayı gerektirir. Davranışlarda, şema birleştirilmiş olduğundan şema değişikliklerini günlüğe kaydetmek kolay ve dayanıklıdır.Davranışlar, otomasyon için güvenilir tetikleyiciler olarak da görev alır. Riskli olmayan etkinlikler için uyarılar oluşturmak yerine, davranışları kullanarak otomasyonu tetikleyebilir (örneğin, e-posta göndermek veya doğrulamayı başlatmak için).

Desteklenen veri kaynakları ve davranışları

Desteklenen veri kaynaklarının ve bu veri kaynaklarına günlük gönderen satıcıların veya hizmetlerin listesi gelişmektedir. UEBA davranış katmanı, topladığınız günlük verilere dayanarak desteklenen tüm tedarikçiler için içgörüleri otomatik olarak toplar.

Genel önizleme sırasında UEBA davranış katmanı, Microsoft Sentinel'de geleneksel olarak kolay davranış bağlamı olmayan bu Microsoft dışı veri kaynaklarına odaklanır:

| Veri kaynağı | Desteklenen satıcılar, hizmetler ve günlükler | Connector | Desteklenen davranışlar |

|---|---|---|---|

| CommonSecurityLog1 |

|

||

| AWSCloudTrail |

|

||

| GCPAuditLogs |

|

1CommonSecurityLog , birçok satıcının günlüklerini içerebilir. UEBA davranış katmanı yalnızca desteklenen satıcılar ve günlük türleri için davranışlar oluşturur. Tablo, desteklenmeyen bir satıcıdan log kayıtları alıyorsa, veri kaynağı bağlı olsa bile herhangi bir davranış göremezsiniz.

Önemli

Bu kaynakları diğer UEBA özelliklerinden ayrı olarak etkinleştirmeniz gerekir. Örneğin UEBA analizi ve anomalileri için AWSCloudTrail'i etkinleştirdiyseniz, davranışlar için ayrı olarak etkinleştirmeniz gerekir.

Önkoşullar

UEBA davranış katmanını kullanmak için şunları yapmanız gerekir:

- Defender portalına eklenen bir Microsoft Sentinel çalışma alanı.

- Desteklenen veri kaynaklarından birini veya daha fazlasını Analiz katmanına alın. Veri katmanları hakkında daha fazla bilgi için bkz. Microsoft Sentinel'de veri katmanlarını ve saklamayı yönetme.

Gerekli izinler

UEBA davranış katmanını etkinleştirmek ve kullanmak için şu izinlere sahip olmanız gerekir:

| Kullanıcı eylemi | İzin gerekiyor |

|---|---|

| Davranışları etkinleştirme | En azından Microsoft Entra Id'deki Güvenlik Yöneticisi rolü. |

| Sorgu davranışı tabloları |

|

Defender portalında birleşik RBAC hakkında daha fazla bilgi için bkz. Microsoft Defender XDR Birleşik rol tabanlı erişim denetimi (RBAC).

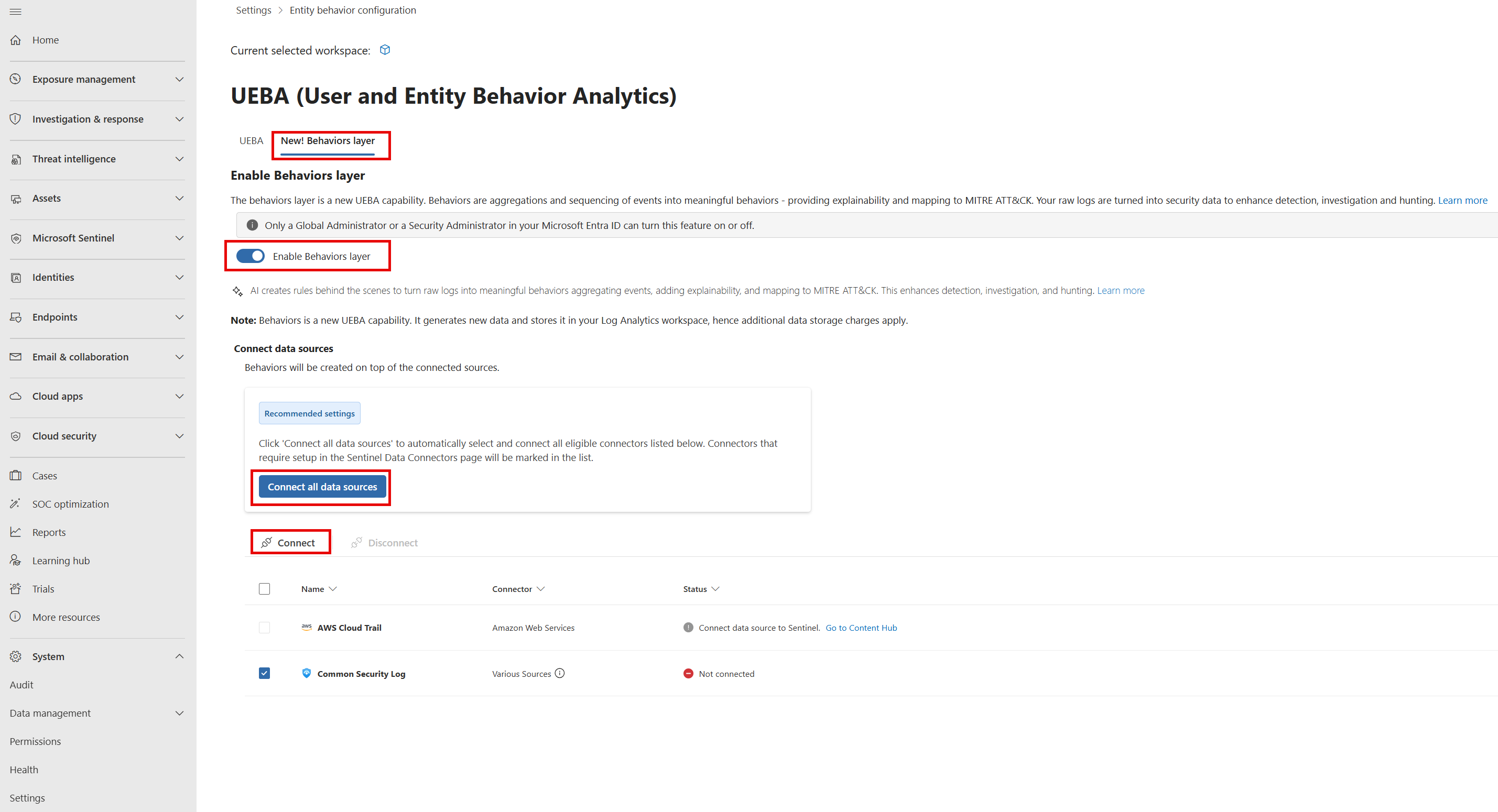

UEBA davranış katmanını etkinleştirme

UEBA davranışlarını toplamaya başlamak için desteklenen en az bir veri kaynağına bağlandığınızdan emin olun. UEBA davranış katmanı yalnızca desteklenen veri kaynakları bağlandığında ve günlükleri Analytics katmanına etkin bir şekilde gönderdiğinde davranışları toplar.

Çalışma alanınızda UEBA davranış katmanını etkinleştirmek için:

Defender portalında Sistem > Ayarları > Microsoft Sentinel > SIEM çalışma alanları'nı seçin.

UEBA davranış katmanını etkinleştirmek istediğiniz Sentinel çalışma alanını seçin.

Davranış analizlerini > etkinleştirin UEBA'yı > yapılandırın! Yeni davranışlar katmanı.

Davranışlar katmanını etkinleştir'i açın.

Tüm veri kaynaklarını bağla'yı seçin veya listeden belirli veri kaynaklarını seçin.

Desteklenen veri kaynaklarını henüz Sentinel çalışma alanınıza bağlamadıysanız, ilgili bağlayıcıları bulmak ve bağlamak için İçerik Hub'ına Git'i seçin.

Bağlan seçeneğini seçin.

Önemli

Genel önizleme sırasında, davranışları yalnızca kiracınızdaki tek bir çalışma alanında etkinleştirebilirsiniz.

Fiyatlandırma modeli

UEBA davranış katmanının kullanılması aşağıdaki maliyetlerle sonuçlanabilir:

Ek lisans maliyeti yoktur: Davranışlar Microsoft Sentinel'in bir parçası olarak dahil edilir (şu anda önizleme aşamasındadır). Ayrı bir SKU, UEBA eklentisi veya ek lisanslama gerekmez. Çalışma alanınız Sentinel'e bağlıysa ve Defender portalına eklendiyse, ek özellik maliyeti olmadan davranışları kullanabilirsiniz.

Kayıt veri alımı ücretleri: Davranış kayıtları, Sentinel çalışma alanınızdaki

SentinelBehaviorInfoveSentinelBehaviorEntitiestablolarında depolanır. Her davranış çalışma alanınızın veri alımı hacmine katkıda bulunur ve mevcut Log Analytics/Sentinel alım oranınızdan faturalandırılır. Davranışlar eklenir. Bunlar mevcut ham günlüklerinizin yerini tutmaz.

Davranışları sorgulamak için en iyi yöntemler ve sorun giderme ipuçları

Bu bölümde, hem Defender portalından hem de Sentinel çalışma alanınızdan davranışları sorgulama açıklanmaktadır. Şemalar aynı olsa da, veri kapsamı farklıdır:

- Defender portalında davranış tabloları, Cloud Apps için Microsoft Defender ve Bulut için Microsoft Defender gibi bağlı Defender hizmetlerinden gelen UEBA davranışlarını ve davranışlarını içerir.

- Sentinel çalışma alanında, davranış tabloları yalnızca belirli bir çalışma alanına alınan günlüklerden oluşturulan UEBA davranışlarını içerir.

Bu tablo, her ortamda hangi davranış tablolarının kullanılacağını gösterir:

| Çevre | Kullanılacak tablolar | Kullanım örnekleri |

|---|---|---|

| Defender portalı - Gelişmiş Avlama |

BehaviorInfo BehaviorEntities |

Defender portalında algılama kuralları, olay araştırması, tehdit avcılığı |

| Sentinel çalışma alanı |

SentinelBehaviorInfo SentinelBehavior Özneleri |

Sentinel çalışma alanında Azure İzleyici çalışma kitapları, alım izleme, KQL sorguları |

Davranışları kullanmanın daha pratik örnekleri için bkz . Kullanım örnekleri ve örnekler.

Kusto Sorgu Dili (KQL) hakkında daha fazla bilgi için bkz. Kusto sorgu diline genel bakış.

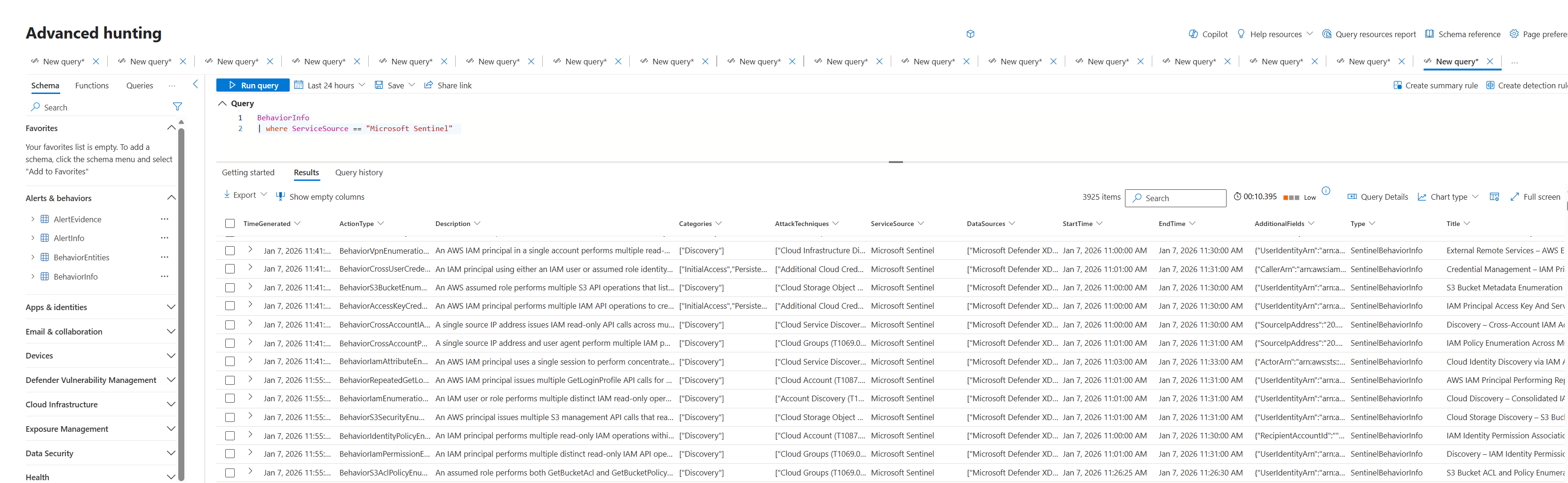

Defender portalında UEBA davranışları için filtre uygulama

BehaviorInfoveBehaviorEntitiestabloları tüm UEBA davranışlarını içerir ve Microsoft Defender hizmetlerinden gelen davranışları da içerebilir.Microsoft Sentinel UEBA davranış katmanındaki davranışları filtrelemek için sütununu

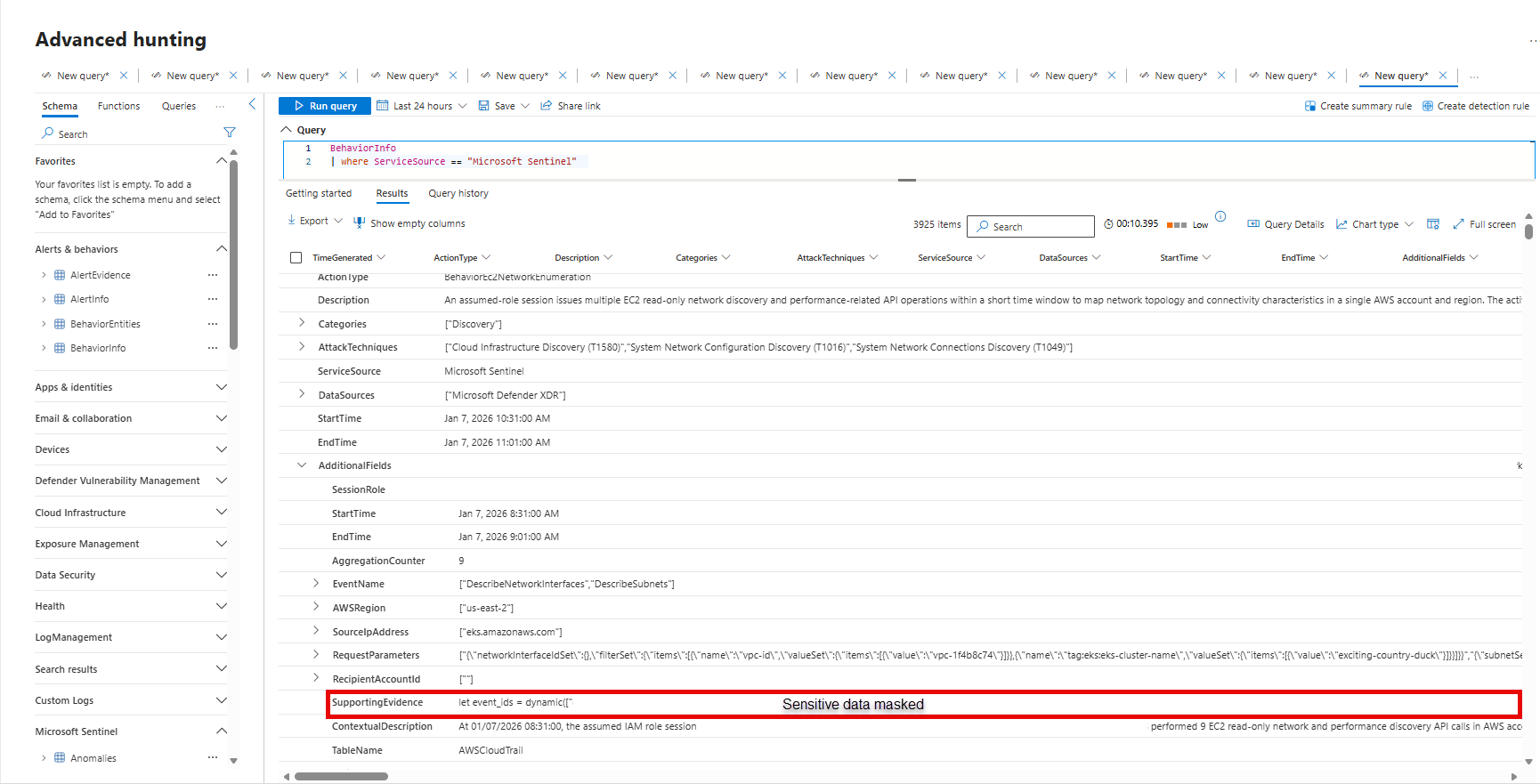

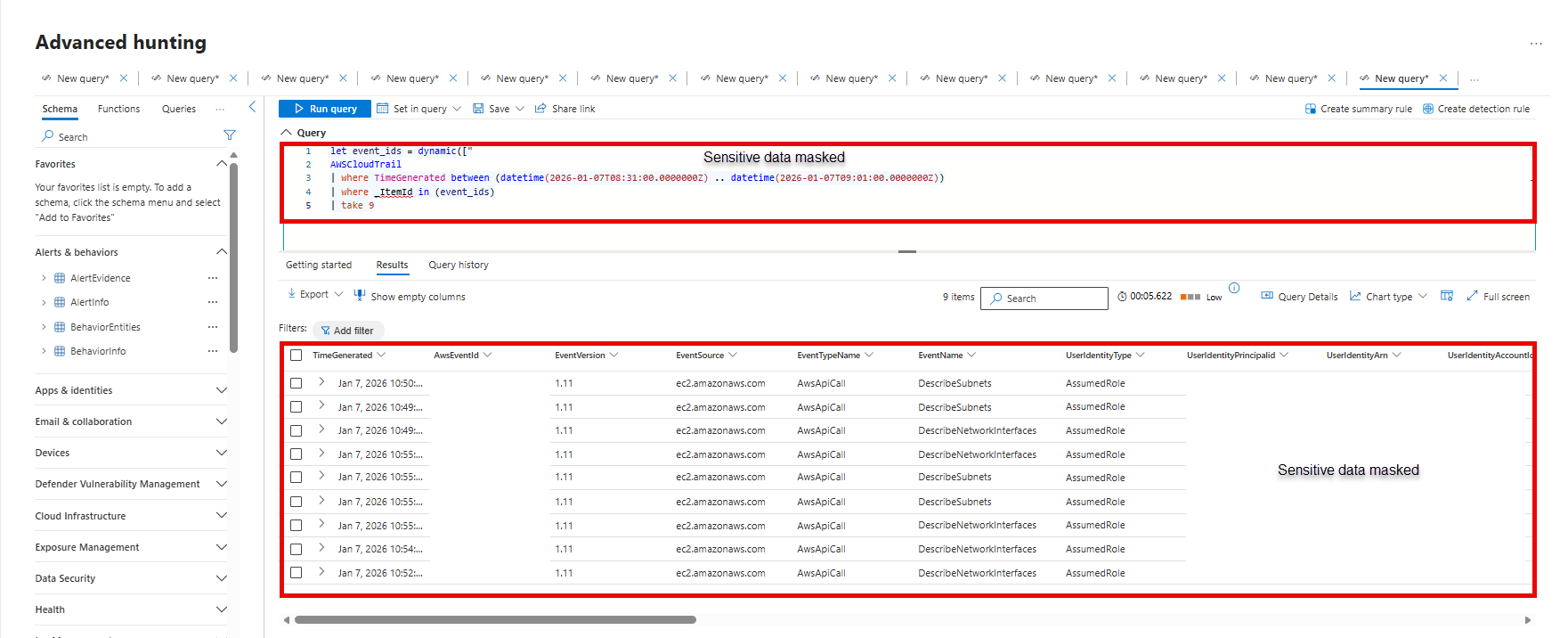

ServiceSourcekullanın. Örneğin:BehaviorInfo | where ServiceSource == "Microsoft Sentinel"Davranışlardan ham günlüklere derinlemesine in

BehaviorInfoalanındaki,SupportingEvidencealanında özgün olay kimliklerine başvurular içerenAdditionalFieldssütununu kullanın.Bir davranışa katkıda bulunan ham günlükleri bulmak için

SupportingEvidencealan değerine bir sorgu çalıştırın.BehaviorInfo ve Davranış Varlıklarını Birleştirme

BehaviorIdalanını,BehaviorInfoileBehaviorEntitiesbirleştirmek için kullanın.Örneğin:

BehaviorInfo | join kind=inner BehaviorEntities on BehaviorId | where TimeGenerated >= ago(1d) | project TimeGenerated, Title, Description, EntityType, EntityRole, AccountUpnBu size her davranışı ve bu davranışa dahil olan her varlığı verir. Varlığın

AccountUpnveya tanımlayıcı bilgileriBehaviorEntitiesiçindedir, oysaBehaviorInfometinde "Kullanıcı" veya "Ana Bilgisayar" ifadelerine başvurabilir.Davranış verilerinin alımını izleme

Davranış verilerinin alımını izlemek için

Usageile ilgiliSentinelBehaviorInfogirdileri için tablosunu sorgulaSentinelBehaviorEntities.Davranışlara göre otomasyon, çalışma kitapları ve algılama kuralları oluşturma

- Tabloyu Defender portalında

BehaviorInfoalgılama kuralları veya otomasyon playbook'ları için veri kaynağı olarak kullanın. Örneğin, belirli bir davranış görüntülendiğinde tetiklenen zamanlanmış bir sorgu kuralı oluşturun. - Doğrudan Sentinel çalışma alanınızda oluşturulan Azure İzleyici çalışma kitapları ve tüm yapıtlar için, Sentinel çalışma alanınızdaki

SentinelBehaviorInfoveSentinelBehaviorEntitiestablolarını sorguladığınızdan emin olun.

- Tabloyu Defender portalında

Sorun giderme

- Davranışlar oluşturulmuyorsa: Desteklenen veri kaynaklarının günlükleri Analytics katmanına etkin bir şekilde gönderdiğinden emin olun, veri kaynağı geçiş düğmesinin açık olduğunu onaylayın ve etkinleştirildikten sonra 15-30 dakika bekleyin.

- Beklenenden daha az davranış görüyorum: Desteklenen davranış türleri kapsamımız kısmen ve büyüyor. Daha fazla bilgi için bkz . Desteklenen veri kaynakları ve davranışları. Belirli bir davranış türünün çok az örneği varsa UEBA davranış katmanı da bir davranış desenini algılayamayabilir.

- Davranış sayıları: Tek bir davranış onlarca veya yüzlerce ham olayı temsil edebilir. Bu, gürültüyü azaltmak için tasarlanmıştır.

Genel önizlemedeki sınırlamalar

Bu sınırlamalar UEBA davranış katmanının genel önizlemesi sırasında geçerlidir:

- Kiracı başına tek bir Sentinel çalışma alanında davranışları etkinleştirebilirsiniz.

- UEBA davranış katmanı, sınırlı sayıda desteklenen veri kaynağı ve satıcı veya hizmet için davranışlar oluşturur.

- UEBA davranış katmanı şu anda desteklenen kaynaklar için bile her olası eylem veya saldırı tekniğini yakalamaz. Bazı olaylar karşılık gelen davranışlar üretmeyebilir. Bir davranışın olmamasının etkinlik gerçekleşmediğini varsaymayın. Bir şeyin eksik olabileceğine şüpheleniyorsanız her zaman ham günlükleri gözden geçirin.

- Davranışlar olayları toplayarak ve sıralayarak gürültüyü azaltmayı amaçlar, ancak yine de çok fazla davranış kaydı görebilirsiniz. Kapsamı ve ilgi düzeyini geliştirmeye yardımcı olmak için belirli davranış türleriyle ilgili geri bildirimlerinizi bekliyoruz.

- Davranışlar uyarı veya anomali değildir. Kötü amaçlı veya zararsız olarak sınıflandırılmamış nötr gözlemlerdir. Bir davranışın varlığı "bu oldu" anlamına gelir, "bu bir tehdittir" anlamına gelmez. Anomali algılama UEBA'da ayrı kalır. Dikkate değer desenleri belirlemek için yargıyı kullanın veya davranışları UEBA anomali verileriyle birleştirin.