Toplanan verileri Genel Bakış sayfasında görselleştirme

Veri kaynaklarınızı Microsoft Sentinel'e bağladıktan sonra ortamınızdaki etkinlikleri görüntülemek, izlemek ve analiz etmek için Genel Bakış sayfasını kullanın. Bu makalede, Microsoft Sentinel'in Genel Bakış panosunda bulunan pencere öğeleri ve grafikler açıklanmaktadır.

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Önkoşullar

- Microsoft Sentinel kaynaklarına okuyucu erişiminiz olduğundan emin olun. Daha fazla bilgi için bkz . Microsoft Sentinel'de roller ve izinler.

Genel Bakış sayfasına erişme

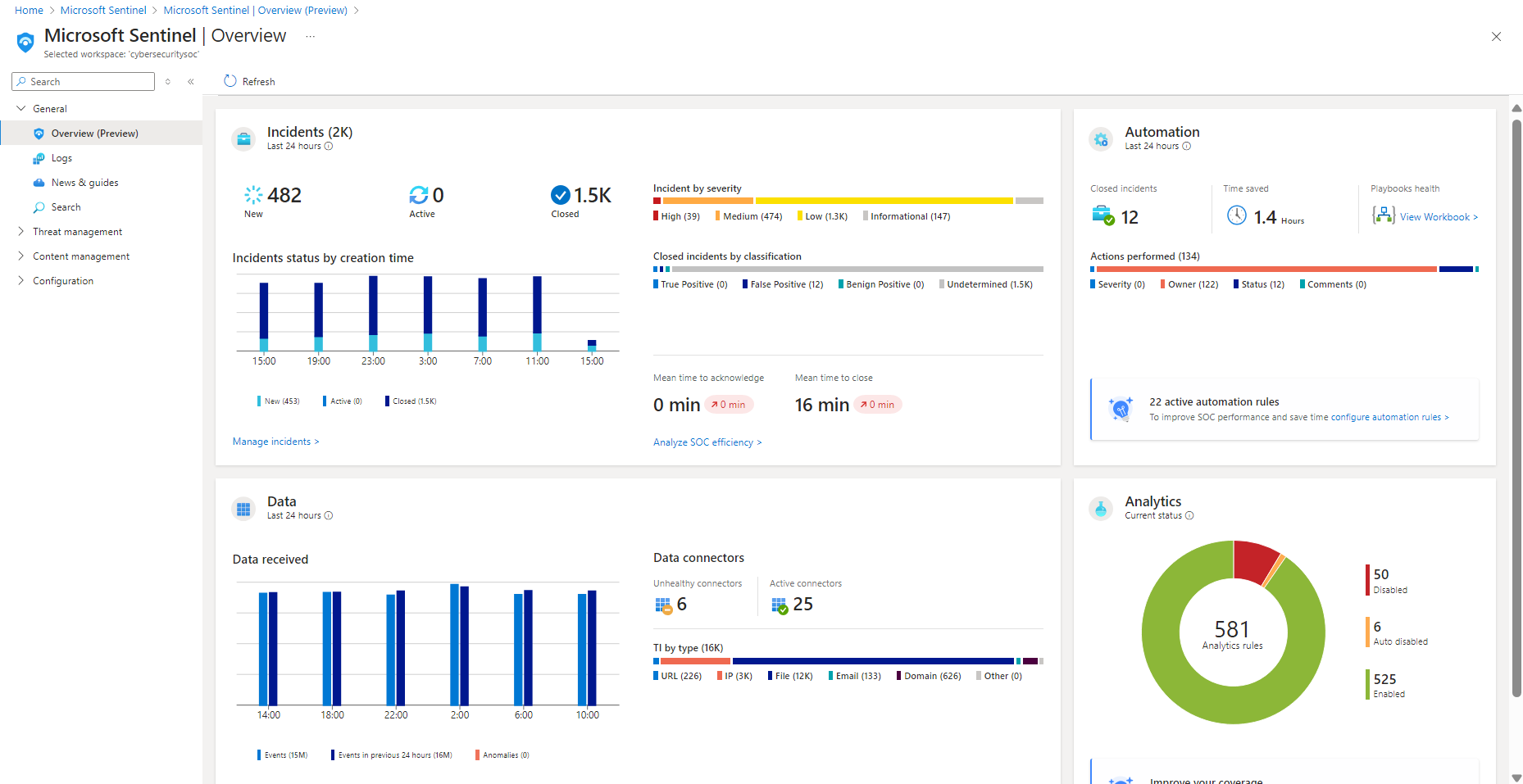

Çalışma alanınız birleşik güvenlik operasyonları platformuna eklendiyse Genel > Genel Bakış'ı seçin. Aksi takdirde doğrudan Genel bakış'ı seçin. Örneğin:

Panonun her bölümü için veriler önceden hesaplanır ve her bölümün en üstünde son yenileme zamanı gösterilir. Sayfanın tamamını yenilemek için sayfanın üst kısmındaki Yenile'yi seçin.

Olay verilerini görüntüleme

Microsoft Sentinel, gürültüyü azaltmaya ve gözden geçirmeniz ve araştırmanız gereken uyarı sayısını en aza indirmeye yardımcı olmak için uyarıları olaylarla ilişkilendirmek için bir füzyon tekniği kullanır. Olaylar, araştırmanız ve çözmeniz için eyleme dönüştürülebilir ilgili uyarı gruplarıdır.

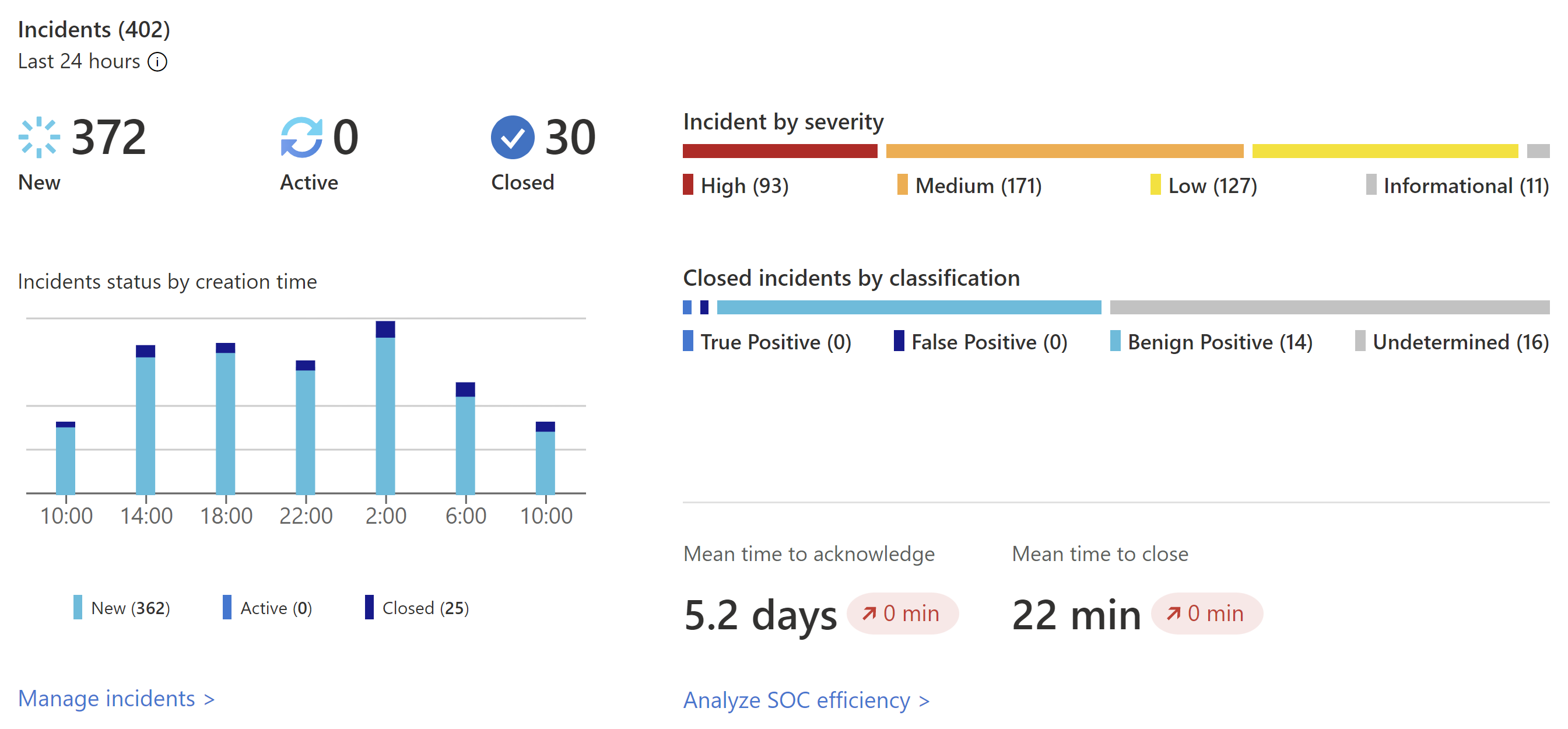

Aşağıdaki görüntüde, Genel Bakış panosundaki Olaylar bölümünün bir örneği gösterilmektedir:

Olaylar bölümünde aşağıdaki veriler listelenir:

- Son 24 saat içindeki yeni, etkin ve kapatılan olayların sayısı.

- Her önem derecesine ait olayların toplam sayısı.

- Her kapatma sınıflandırması türündeki kapalı olayların sayısı.

- Dört saatlik aralıklarla oluşturma zamanına göre olay durumları.

- SoC verimlilik çalışma kitabına bağlantı içeren bir olayın kabul etme ortalama süresi ve bir olayı kapatma süresi.

Daha fazla ayrıntı için Microsoft Sentinel Olayları sayfasına atlamak için Olayları yönet'i seçin.

Otomasyon verilerini görüntüleme

Microsoft Sentinel ile otomasyon dağıtıldıktan sonra Genel Bakış panosunun Otomasyon bölümünde çalışma alanınızın otomasyonunu izleyin.

Otomasyon kuralları etkinliğinin özetiyle başlayın: Otomasyon tarafından kapatılan olaylar, otomasyonun kaydettiği süre ve ilgili playbook'ların durumu.

Microsoft Sentinel, tek bir otomasyonun kaydettiği ortalama süreyi otomasyon tarafından çözümlenen olay sayısıyla çarparak otomasyon tarafından kaydedilen süreyi hesaplar. Formül aşağıdaki gibidir:

(avgWithout - avgWith) * resolvedByAutomationWhere:

- avgWithout , bir olayın otomasyon olmadan çözümlenmesi için geçen ortalama süredir.

- avgWith , bir olayın otomasyon tarafından çözümlenmesi için gereken ortalama süredir.

- resolvedByAutomation , otomasyon tarafından çözümlenen olayların sayısıdır.

Özetin altında, bir grafik otomasyon tarafından gerçekleştirilen eylem sayısını eylem türüne göre özetler.

Bölümün en altında, Otomasyon sayfasına bağlantı içeren etkin otomasyon kurallarının sayısını bulun.

Otomasyon kurallarını yapılandır bağlantısını seçerek Otomasyon sayfasına gidin ve burada daha fazla otomasyon yapılandırabilirsiniz.

Veri kayıtlarının, veri toplayıcıların ve tehdit bilgilerinin durumunu görüntüleme

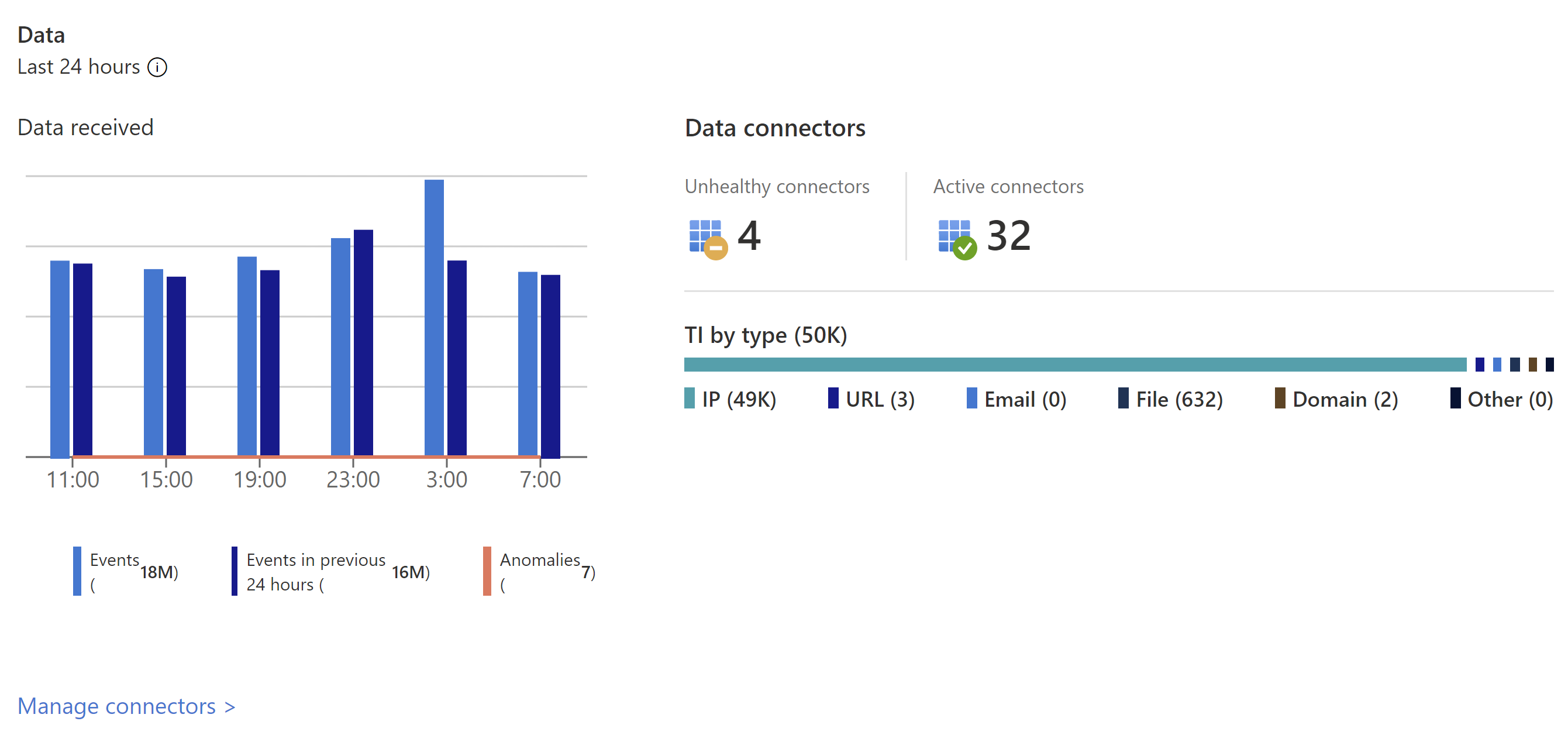

Genel Bakış panosunun Veri bölümünde veri kayıtları, veri toplayıcıları ve tehdit bilgileri hakkındaki bilgileri izleyin.

Aşağıdaki ayrıntıları görüntüleyin:

Microsoft Sentinel'in son 24 saat içinde topladığı kayıtların sayısı, önceki 24 saatle karşılaştırıldığında ve bu dönemde algılanan anomaliler.

Veri bağlayıcınızın durumunun özeti, iyi durumda olmayan ve etkin bağlayıcılara bölünür. İyi durumda olmayan bağlayıcılar , kaç bağlayıcıda hata olduğunu gösterir. Etkin bağlayıcılar , bağlayıcıya dahil edilen bir sorgu tarafından ölçüldükçe Microsoft Sentinel'e veri akışı yapılan bağlayıcılardır.

Microsoft Sentinel'deki tehdit bilgileri, güvenliğin aşılmış olduğunu gösteren bir göstergeyle kaydeder.

Veri bağlayıcılarınızı görüntüleyip yönetebileceğiniz Veri bağlayıcıları sayfasına atlamak için Bağlayıcıları yönet'i seçin.

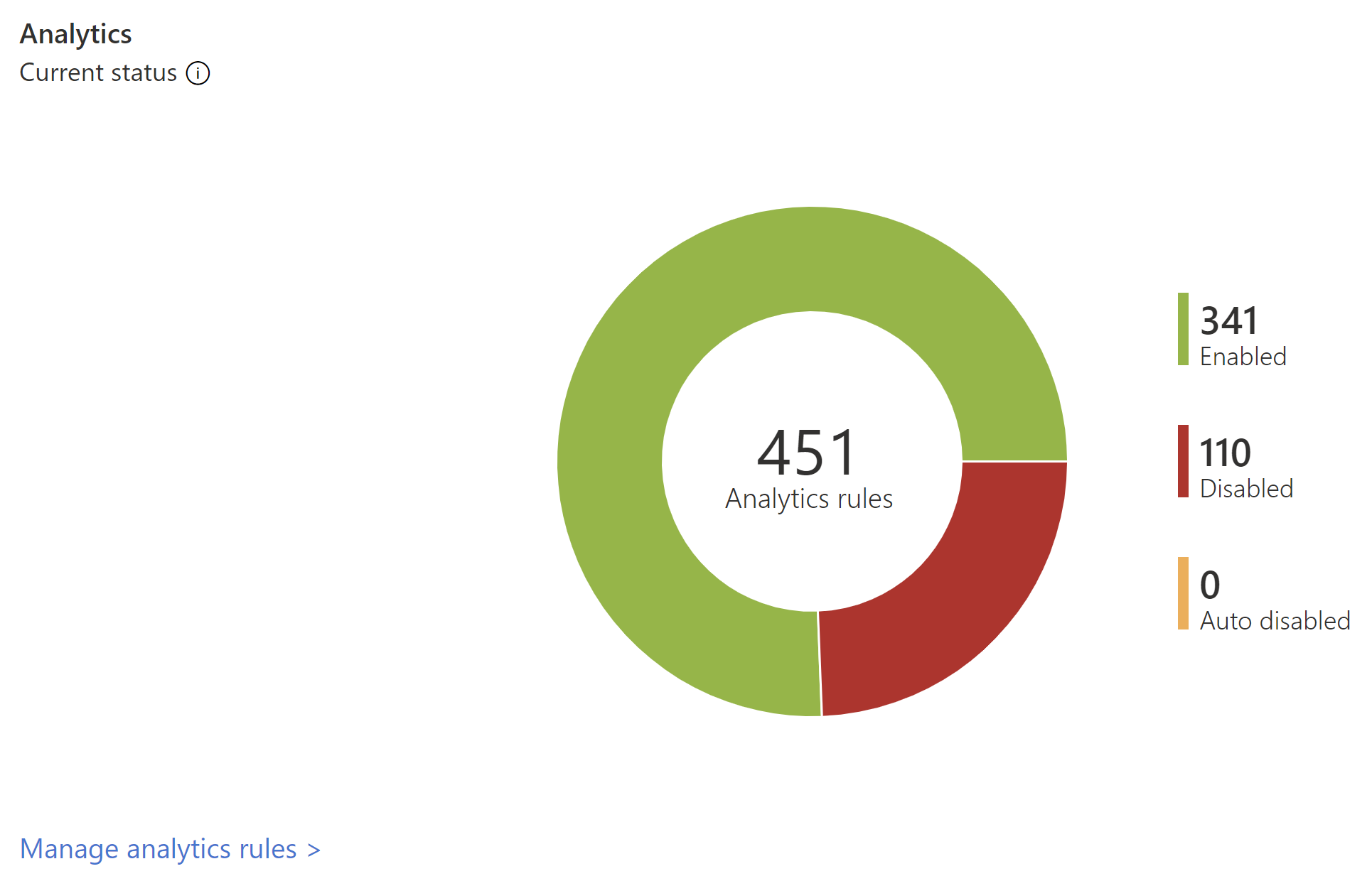

Analiz verilerini görüntüleme

Genel Bakış panosunun Analiz bölümünde analiz kurallarınız için verileri izleyin.

Microsoft Sentinel'deki analiz kurallarının sayısı etkin, devre dışı ve otomatik olarak dağıtılabilir de dahil olmak üzere duruma göre gösterilir.

MITRE ATT&CK'ye atlamak için MITRE görünüm bağlantısını seçin; burada ortamınızın MITRE ATT&CK taktiklerine ve tekniklerine karşı nasıl korunduğunu görüntüleyebilirsiniz. Uyarıların nasıl tetiklendiğini yapılandıran kuralları görüntüleyip yönetebileceğiniz Analiz sayfasına atlamak için Analiz kurallarını yönet bağlantısını seçin.

Sonraki adımlar

Çalışma kitabı şablonlarını kullanarak ortamınızda oluşturulan olaylara daha ayrıntılı bir şekilde göz atabilirsiniz. Daha fazla bilgi için bkz . Microsoft Sentinel'de çalışma kitaplarını kullanarak verilerinizi görselleştirme ve izleme.

Tüm sorguların çalışma alanınızdan çalıştırılmasını sağlamak için Log Analytics sorgu günlüklerini açın. Daha fazla bilgi için bkz . Microsoft Sentinel sorgularını ve etkinliklerini denetleme.

Genel Bakış pano pencere öğelerinin arkasında kullanılan sorgular hakkında bilgi edinin. Daha fazla bilgi için bkz . Microsoft Sentinel'in yeni Genel Bakış panosuna ayrıntılı bakış.