Öğretici: IoT cihazları için tehditleri araştırma ve algılama

IoT için Microsoft Defender ile Microsoft Sentinel arasındaki tümleştirme, SOC ekiplerinin ağınızdaki güvenlik tehditlerini verimli ve etkili bir şekilde algılamasını ve yanıtlamasını sağlar. Analiz kuralları, çalışma kitapları ve playbook'lar içeren, IoT için Defender verileri için özel olarak yapılandırılmış paketlenmiş bir içerik kümesi olan IoT için Microsoft Defender çözümüyle güvenlik özelliklerinizi geliştirin.

Bu öğreticide şunları yaptınız:

- Microsoft Sentinel çalışma alanınıza IoT için Microsoft Defender çözümünü yükleme

- Microsoft Sentinel olaylarında IoT için Defender uyarılarını araştırmayı öğrenin

- IoT için Microsoft Defender çözümüyle Microsoft Sentinel çalışma alanınıza dağıtılan analiz kuralları, çalışma kitapları ve playbook'lar hakkında bilgi edinin

Önemli

Microsoft Sentinel içerik hub'ı deneyimi şu anda IoT için Microsoft Defender çözümü gibi ÖNİzLEME aşamasındadır. Beta, önizleme veya başka bir şekilde genel kullanıma sunulmamış Azure özellikleri için geçerli olan ek yasal koşullar için Bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Önkoşullar

Başlamadan önce şunları yaptığınızdan emin olun:

Microsoft Sentinel çalışma alanınızda Okuma ve Yazma izinleri. Daha fazla bilgi için bkz . Microsoft Sentinel'de izinler.

Tamamlanan Öğretici: Microsoft Sentinel ile IoT için Microsoft Defender'ı Bağlan.

IoT için Defender çözümünü yükleme

Microsoft Sentinel çözümleri , tek bir işlem kullanarak belirli bir veri bağlayıcısı için Microsoft Sentinel güvenlik içeriği eklemenize yardımcı olabilir.

IoT için Microsoft Defender çözümü, otomatik yanıt ve önleme özellikleri için hazır ve iyileştirilmiş playbook'lar sağlayarak IoT için Defender verilerini Microsoft Sentinel'in güvenlik düzenleme, otomasyon ve yanıt (SOAR) özellikleriyle tümleştirir.

Çözümü yüklemek için:

Microsoft Sentinel'de İçerik yönetimi'nin altında İçerik hub'ı seçin ve ioT için Microsoft Defender çözümünü bulun.

Sağ alt kısımda Ayrıntıları görüntüle'yi ve ardından Oluştur'u seçin. Çözümü yüklemek istediğiniz aboneliği, kaynak grubunu ve çalışma alanını seçin ve dağıtılacak ilgili güvenlik içeriğini gözden geçirin.

İşiniz bittiğinde, çözümü yüklemek için Gözden Geçir + Oluştur'u seçin.

Daha fazla bilgi için bkz. Microsoft Sentinel içeriği ve çözümleri hakkında ve Kullanıma hazır içeriği ve çözümleri merkezi olarak bulma ve dağıtma.

IoT için Defender verileriyle tehditleri kullanıma hazır olarak algılama

IoT için Microsoft Defender veri bağlayıcısı, algılanan tüm yeni IoT için Defender uyarıları için otomatik olarak yeni olaylar oluşturan IOT için Azure Defender uyarılarını temel alan olaylar oluşturma adlı varsayılan bir Microsoft Güvenlik kuralı içerir.

IoT için Microsoft Defender çözümü, IoT için Defender verileri için özel olarak oluşturulan ve ilgili uyarılar için Microsoft Sentinel'de oluşturulan olaylara ince ayar yapan daha ayrıntılı bir hazır analiz kuralları kümesi içerir.

IoT için hazır Defender uyarılarını kullanmak için:

Microsoft Sentinel Analytics sayfasında IOT için Azure Defender uyarılarını temel alan olaylar oluşturma kuralını arayın ve devre dışı bırakın. Bu adım, aynı uyarılar için Microsoft Sentinel'de yinelenen olayların oluşturulmasını engeller.

IoT için Microsoft Defender çözümüyle birlikte yüklenen aşağıdaki hazır analiz kurallarından herhangi birini arayın ve etkinleştirin:

Kural Adı Açıklama ICS/SCADA trafiği için geçersiz işlev kodları Denetim denetimi ve veri alımı (SCADA) ekipmanındaki geçersiz işlev kodları aşağıdakilerden birini gösterebilir:

- Üretici yazılımı güncelleştirmesi veya yeniden yükleme gibi yanlış uygulama yapılandırması.

- Kötü amaçlı etkinlik. Örneğin, arabellek taşması gibi programlanabilir mantık denetleyicisindeki (PLC) bir güvenlik açığından yararlanmak için protokol içinde yasa dışı değerler kullanmaya çalışan bir siber tehdit.Üretici yazılımı güncelleştirmesi Yetkisiz üretici yazılımı güncelleştirmeleri, PLC üretici yazılımını PLC işlevini tehlikeye atacak şekilde işlemeye çalışan bir siber tehdit gibi ağ üzerindeki kötü amaçlı etkinlikleri gösterebilir. Yetkisiz PLC değişiklikleri PLC merdiven mantık kodunda yetkisiz değişiklikler aşağıdakilerden biri olabilir:

- PLC'de yeni işlevselliğin göstergesi.

- Üretici yazılımı güncelleştirmesi veya yeniden yükleme gibi bir uygulamanın yanlış yapılandırması.

- PLC işlevini tehlikeye atmak için PLC programlamasını işlemeye çalışan bir siber tehdit gibi ağ üzerindeki kötü amaçlı etkinlikler.PLC güvenli olmayan anahtar durumu Yeni mod PLC'nin güvenli olmadığını gösterebilir. PLC'nin güvenli olmayan bir çalışma modunda bırakılması, saldırganların program indirme gibi kötü amaçlı etkinlikler gerçekleştirmesine izin verebilir.

PLC'nin güvenliği ihlal edilirse, onunla etkileşim kuran cihazlar ve işlemler etkilenebilir. genel sistem güvenliğini ve güvenliğini etkileyebilir.PLC durağı PLC stop komutu, PLC'nin çalışmayı durdurmasına veya ağda kötü amaçlı etkinliğin durmasına neden olan bir uygulamanın yanlış yapılandırmasını gösterebilir. Örneğin, AĞın işlevselliğini etkilemek için PLC programlamasını işlemeye çalışan bir siber tehdit. Ağda şüpheli kötü amaçlı yazılım bulundu Ağda bulunan şüpheli kötü amaçlı yazılımlar, şüpheli kötü amaçlı yazılımların üretimi tehlikeye atmaya çalıştığını gösterir. Ağda birden çok tarama Ağdaki birden çok tarama aşağıdakilerden birinin göstergesi olabilir:

- Ağda yeni bir cihaz

- Mevcut bir cihazın yeni işlevselliği

- Üretici yazılımı güncelleştirmesi veya yeniden yükleme nedeniyle bir uygulamanın yanlış yapılandırılması

- Keşif için ağda kötü amaçlı etkinlikİnternet bağlantısı İnternet adresleriyle iletişim kuracak bir OT cihazı, bir dış sunucudan güncelleştirmeleri indirmeye çalışan virüsten koruma yazılımı veya ağdaki kötü amaçlı etkinlik gibi yanlış bir uygulama yapılandırmasını gösterebilir. SCADA ağında yetkisiz cihaz Ağdaki yetkisiz bir cihaz, yakın zamanda ağdaki yasal, yeni bir cihaz veya SCADA ağını işlemeye çalışan bir siber tehdit gibi ağda yetkisiz veya hatta kötü amaçlı bir etkinliğin göstergesi olabilir. SCADA ağında yetkisiz DHCP yapılandırması Ağdaki yetkisiz BIR DHCP yapılandırması, ağda çalışan yeni, yetkisiz bir cihaz olduğunu gösterebilir.

Bu, yakın zamanda ağda dağıtılan meşru, yeni bir cihaz veya SCADA ağını işlemeye çalışan bir siber tehdit gibi ağ üzerinde yetkisiz veya hatta kötü amaçlı bir etkinliğin göstergesi olabilir.Aşırı oturum açma girişimleri Aşırı oturum açma girişimleri yanlış hizmet yapılandırması, insan hatası veya SCADA ağını işlemeye çalışan bir siber tehdit gibi ağ üzerindeki kötü amaçlı etkinlikleri gösterebilir. Ağda yüksek bant genişliği Olağan dışı yüksek bir bant genişliği, ağdaki yedekleme gibi yeni bir hizmetin/işlemin göstergesi veya SCADA ağını işlemeye çalışan bir siber tehdit gibi ağdaki kötü amaçlı etkinliklerin göstergesi olabilir. Hizmet Reddi Bu uyarı, DCS sisteminin kullanımını veya düzgün çalışmasını engelleyecek saldırıları algılar. Ağa yetkisiz uzaktan erişim Ağa yetkisiz uzaktan erişim hedef cihazın güvenliğini tehlikeye atabilir.

Bu, ağdaki başka bir cihazın güvenliğinin aşılması durumunda hedef cihazlara uzaktan erişilebileceği ve saldırı yüzeyinin artırılacağı anlamına gelir.Algılayıcıda trafik algılanmadı Artık ağ trafiğini algılamayan bir algılayıcı, sistemin güvenli olmayabileceğini gösterir.

IoT için Defender olaylarını araştırma

IoT için Defender verilerinizi Microsoft Sentinel'de yeni olayları tetikecek şekilde yapılandırdıktan sonra, diğer olaylar gibi Microsoft Sentinel'de de bu olayları araştırmaya başlayın.

IoT için Microsoft Defender olaylarını araştırmak için:

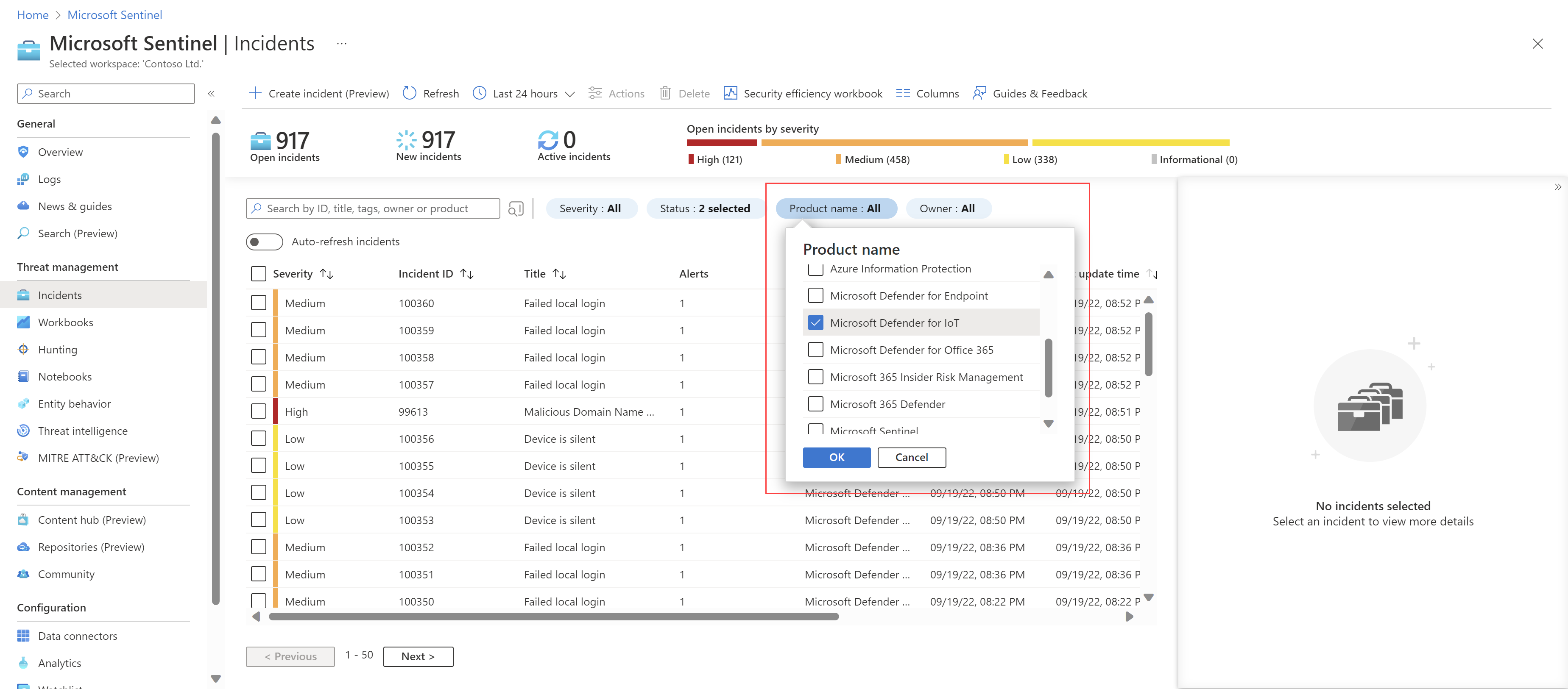

Microsoft Sentinel'de Olaylar sayfasına gidin.

Olay kılavuzunun üst kısmında Ürün adı filtresini seçin ve Tümünü seç seçeneğini temizleyin. Ardından, yalnızca IoT için Defender uyarıları tarafından tetiklenen olayları görüntülemek için IoT için Microsoft Defender'ı seçin. Örneğin:

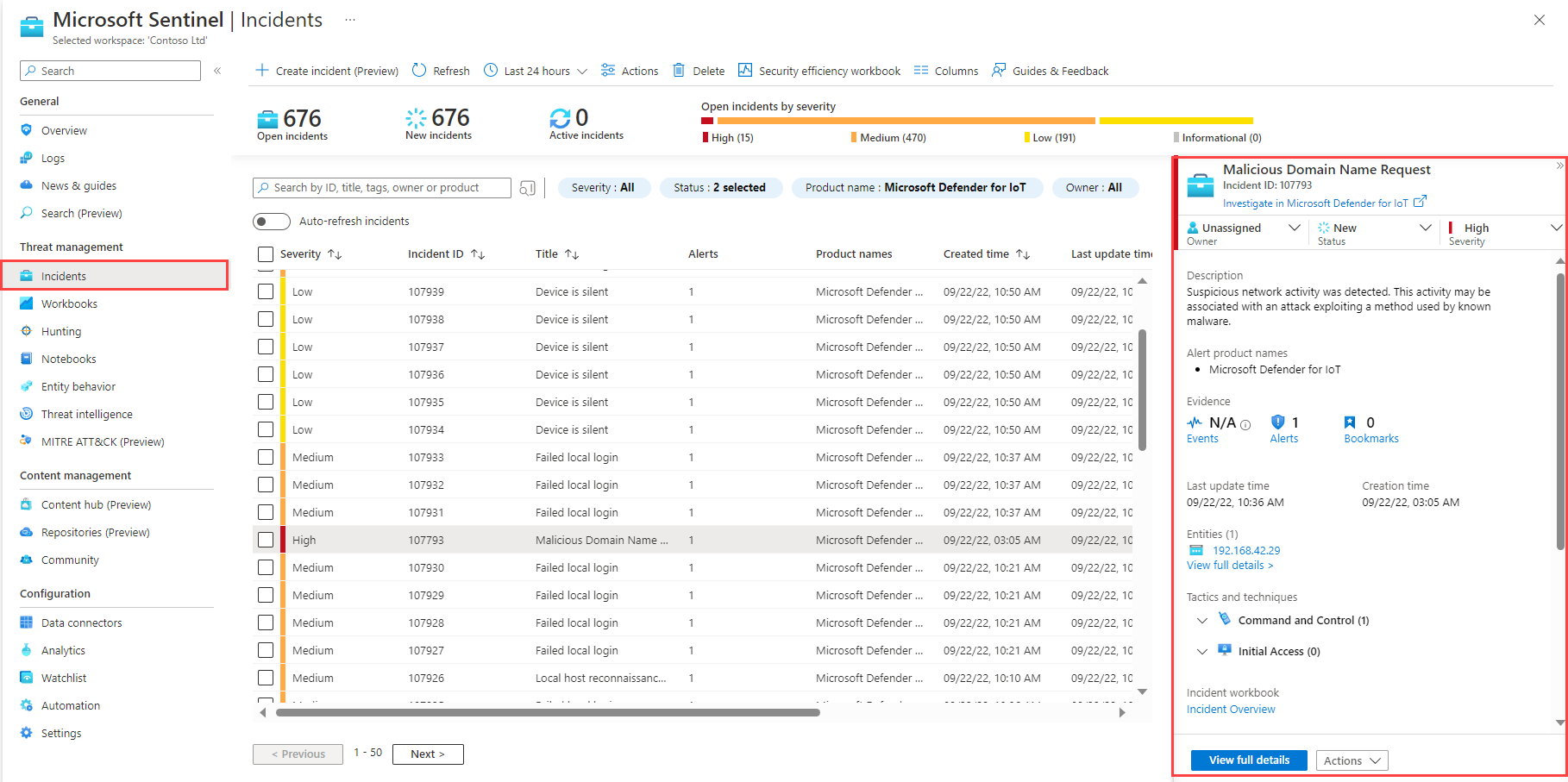

Araştırmanıza başlamak için belirli bir olayı seçin.

Sağdaki olay ayrıntıları bölmesinde olay önem derecesi, ilgili varlıkların özeti, eşlenmiş MITRE ATT&CK taktikleri veya teknikleri gibi ayrıntıları ve daha fazlasını görüntüleyin. Örneğin:

Olay ayrıntıları sayfasını açmak için Tüm ayrıntıları görüntüle'yi seçin. Burada daha fazla detaya gidebilirsiniz. Örneğin:

IoT cihazının sitesi, bölgesi, algılayıcı adı ve cihaz önemi gibi ayrıntıları kullanarak olayın iş etkisini ve fiziksel konumunu anlayın.

Olay zaman çizelgesinde bir uyarı seçip Düzeltme adımları alanını görüntüleyerek önerilen düzeltme adımları hakkında bilgi edinin.

Varlıklar listesinden bir IoT cihaz varlığı seçerek cihaz varlığı sayfasını açın. Daha fazla bilgi için bkz . IoT cihaz varlıklarıyla daha fazla araştırma.

Daha fazla bilgi için bkz . Microsoft Sentinel ile olayları araştırma.

Bahşiş

IoT için Defender'da olayı araştırmak için Olaylar sayfasındaki olay ayrıntıları bölmesinin üst kısmındaki IoT için Microsoft Defender'da araştır bağlantısını seçin.

IoT cihaz varlıklarıyla daha fazla araştırma

Microsoft Sentinel'de bir olayı araştırırken sağ tarafta olay ayrıntıları bölmesini açtığınızda, seçili varlık hakkında daha fazla ayrıntı görüntülemek için Varlıklar listesinden bir IoT cihaz varlığı seçin. IoT cihazı simgesiyle IoT cihazını tanımlama:![]()

IoT cihaz varlığınızı hemen görmüyorsanız, Olay sayfasının tamamını açmak için Tüm ayrıntıları görüntüle'yi seçin ve ardından Varlıklar sekmesini denetleyin. Temel cihaz ayrıntıları, sahip kişi bilgileri ve cihazda gerçekleşen olayların zaman çizelgesi gibi daha fazla varlık verilerini görüntülemek için bir IoT cihaz varlığı seçin.

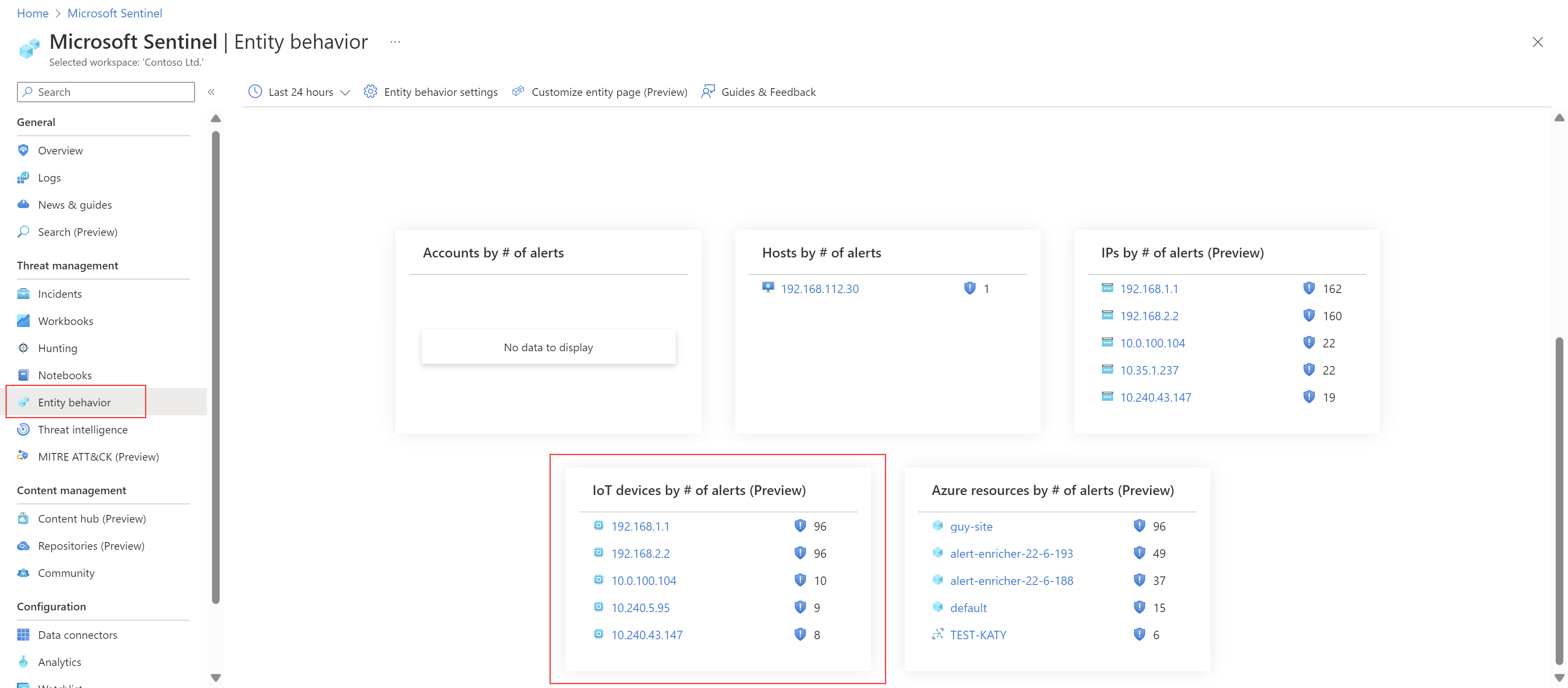

Daha da detaya gitmek için IoT cihaz varlığı bağlantısını seçin ve cihaz varlığı ayrıntıları sayfasını açın veya Microsoft Sentinel Varlık davranışı sayfasında güvenlik açığı bulunan cihazları arayın. Örneğin, en fazla uyarıya sahip ilk beş IoT cihazını görüntüleyin veya IP adresine veya cihaz adına göre bir cihaz arayın:

Daha fazla bilgi için bkz. Microsoft Sentinel'de varlık sayfalarıyla varlıkları araştırma ve Microsoft Sentinel ile olayları araştırma.

IoT için Defender'da uyarıyı araştırma

Uyarı PCAP verilerine erişim de dahil olmak üzere daha fazla araştırma için IoT için Defender'da bir uyarı açmak için olay ayrıntıları sayfanıza gidin ve IoT için Microsoft Defender'da Araştır'ı seçin. Örneğin:

İlgili uyarı için IoT için Defender uyarı ayrıntıları sayfası açılır. Daha fazla bilgi için bkz . OT ağ uyarısını araştırma ve yanıtlama.

IoT için Defender verilerini görselleştirme ve izleme

IoT için Defender verilerinizi görselleştirmek ve izlemek için, IoT için Microsoft Defender çözümünün bir parçası olarak Microsoft Sentinel çalışma alanınıza dağıtılan çalışma kitaplarını kullanın.

IoT için Defender çalışma kitapları açık olaylara, uyarı bildirimlerine ve OT varlıklarına yönelik etkinliklere dayalı olarak OT varlıkları için kılavuzlu araştırma sağlar. Ayrıca ICS için MITRE ATT&CK® çerçevesi genelinde bir tehdit avcılığı deneyimi sağlar ve analistlerin, güvenlik mühendislerinin ve MSSP'lerin OT güvenlik duruşu hakkında durumsal farkındalık elde etmelerini sağlamak için tasarlanmıştır.

Tehdit yönetimi > Çalışma Kitaplarım > sekmesinde Microsoft Sentinel'de çalışma kitaplarını görüntüleyin. Daha fazla bilgi için bkz. Toplanan verileri görselleştirme.

Aşağıdaki tabloda, IoT için Microsoft Defender çözümüne dahil edilen çalışma kitapları açıklanmaktadır:

| Çalışma Kitabı | Açıklama | Günlükler |

|---|---|---|

| Genel bakış | Cihaz envanteri, tehdit algılama ve güvenlik açıkları için önemli ölçümlerin özetini görüntüleyen pano. | Azure Kaynak Grafı (ARG) verilerini kullanır |

| Cihaz Envanteri | Ot cihaz adı, türü, IP adresi, Mac adresi, Model, İşletim Sistemi, Seri Numarası, Satıcı, Protokoller, Açık uyarılar ve CVE'ler ve cihaz başına öneriler gibi verileri görüntüler. Site, bölge ve algılayıcıya göre filtrelenebilir. | Azure Kaynak Grafı (ARG) verilerini kullanır |

| Olay | Verileri görüntüler, örneğin: - Olay Ölçümleri, En ÜstTeki Olay, Zaman içindeki Olay, Protokole Göre Olay, Cihaz Türüne Göre Olay, Satıcıya Göre Olay ve IP adresine göre Olay. - Önem Derecesine Göre Olay, Olay Ortalaması yanıt verme süresi, Olay Ortalaması çözüm süresi ve Olay kapatma nedenleri. |

Aşağıdaki günlükten verileri kullanır: SecurityAlert |

| Uyarılar | Şu verileri görüntüler: Uyarı Ölçümleri, En Önemli Uyarılar, Zaman içinde Uyarı, Önem Derecelerine Göre Uyarı, Altyapıya Göre Uyarı, Cihaz Türüne Göre Uyarı, Satıcıya Göre Uyarı ve IP adresine göre Uyarı. | Azure Kaynak Grafı (ARG) verilerini kullanır |

| ICS için MITRE ATT&CK® | Taktik Sayısı, Taktik Ayrıntıları, Zaman içinde taktik, Teknik Sayısı gibi verileri görüntüler. | Aşağıdaki günlükten verileri kullanır: SecurityAlert |

| Güvenlik açıkları | Güvenlik açığı olan cihazlar için güvenlik açıklarını ve CVE'leri görüntüler. Cihaz sitesine ve CVE önem derecelerine göre filtrelenebilir. | Azure Kaynak Grafı (ARG) verilerini kullanır |

IoT için Defender uyarılarına yanıtı otomatikleştirme

Playbook'lar , Rutin olarak Microsoft Sentinel'den çalıştırabileceğiniz otomatik düzeltme eylemlerinden oluşan koleksiyonlardır. Playbook, tehdit yanıtınızı otomatikleştirmeye ve düzenlemeye yardımcı olabilir; el ile çalıştırılabilir veya sırasıyla bir analiz kuralı veya otomasyon kuralı tarafından tetiklendiğinde belirli uyarılara veya olaylara yanıt olarak otomatik olarak çalışacak şekilde ayarlanabilir.

IoT için Microsoft Defender çözümü, aşağıdaki işlevleri sağlayan kullanıma hazır playbook'lar içerir:

- Olayları otomatik olarak kapatma

- Üretim hattına göre e-posta bildirimleri gönderme

- Yeni bir ServiceNow bileti oluşturma

- IoT için Defender'da uyarı durumlarını güncelleştirme

- Etkin CVE'ler ile olaylar için iş akışlarını otomatikleştirme

- IoT/OT cihaz sahibine e-posta gönderme

- Son derece önemli cihazları içeren önceliklendirme olayları

Kullanıma yönelik playbook'ları kullanmadan önce, aşağıda listelenen önkoşul adımlarını gerçekleştirdiğinden emin olun.

Daha fazla bilgi için bkz.

- Öğretici: Microsoft Sentinel'de playbook'ları otomasyon kurallarıyla kullanma

- Microsoft Sentinel'de playbook'larla tehdit yanıtlarını otomatikleştirme

Playbook önkoşulları

Kullanıma hazır playbook'ları kullanmadan önce, her playbook için gerektiği gibi aşağıdaki önkoşulları gerçekleştirdiğinizden emin olun:

- Geçerli playbook bağlantılarının olduğundan emin olun

- Aboneliğinize gerekli bir rol ekleme

- Olaylarınızı, ilgili analiz kurallarını ve playbook'unuzu Bağlan

Geçerli playbook bağlantılarının olduğundan emin olun

Bu yordam, playbook'unuzda her bağlantı adımının geçerli bağlantıları olduğundan ve tüm çözüm playbook'ları için gerekli olduğundan emin olunmasını sağlar.

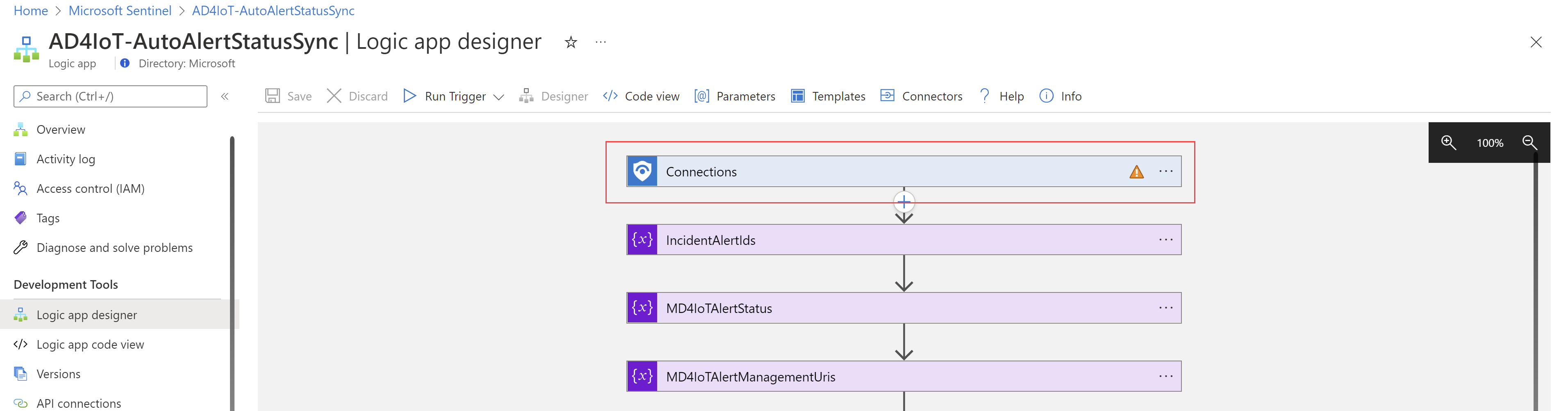

Geçerli bağlantılarınızdan emin olmak için:

Microsoft Sentinel'de Automation>Active playbook'larından playbook'u açın.

Mantıksal uygulama olarak açmak için bir playbook seçin.

Playbook bir Mantıksal uygulama olarak açıldığında Mantıksal uygulama tasarımcısı'nı seçin. Turuncu bir uyarı üçgeni ile gösterilen geçersiz bağlantıları denetlemek için mantıksal uygulamadaki her adımı genişletin. Örneğin:

Önemli

Mantıksal uygulamadaki her adımı genişletmeyi unutmayın. Diğer adımlarda geçersiz bağlantılar gizleniyor olabilir.

Kaydet'i seçin.

Aboneliğinize gerekli bir rol ekleme

Bu yordamda, playbook'un yüklü olduğu Azure aboneliğine gerekli rolün nasıl ekleneceği açıklanır ve yalnızca aşağıdaki playbook'lar için gereklidir:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Gerekli roller playbook başına farklılık gösterir, ancak adımlar aynı kalır.

Aboneliğinize gerekli bir rol eklemek için:

Microsoft Sentinel'de Automation>Active playbook'larından playbook'u açın.

Mantıksal uygulama olarak açmak için bir playbook seçin.

Playbook bir Mantıksal uygulama olarak açıldığında Kimlik > Sistemi atandı'yı seçin ve ardından İzinler alanında Azure rol atamaları düğmesini seçin.

Azure rol atamaları sayfasında Rol ataması ekle'yi seçin.

Rol ataması ekle bölmesinde:

Kapsamı Abonelik olarak tanımlayın.

Açılan listeden playbook'unuzun yüklü olduğu Aboneliği seçin.

Rol açılan listesinden, üzerinde çalıştığınız playbook'a bağlı olarak aşağıdaki rollerden birini seçin:

Playbook adı Role AD4IoT-AutoAlertStatusSync Güvenlik Yöneticisi AD4IoT-CVEAutoWorkflow Okuyucu AD4IoT-SendEmailtoIoTOwner Okuyucu AD4IoT-AutoTriageIncident Okuyucu

Bitirdiğinizde, Kaydet'i seçin.

Olaylarınızı, ilgili analiz kurallarını ve playbook'unuzu Bağlan

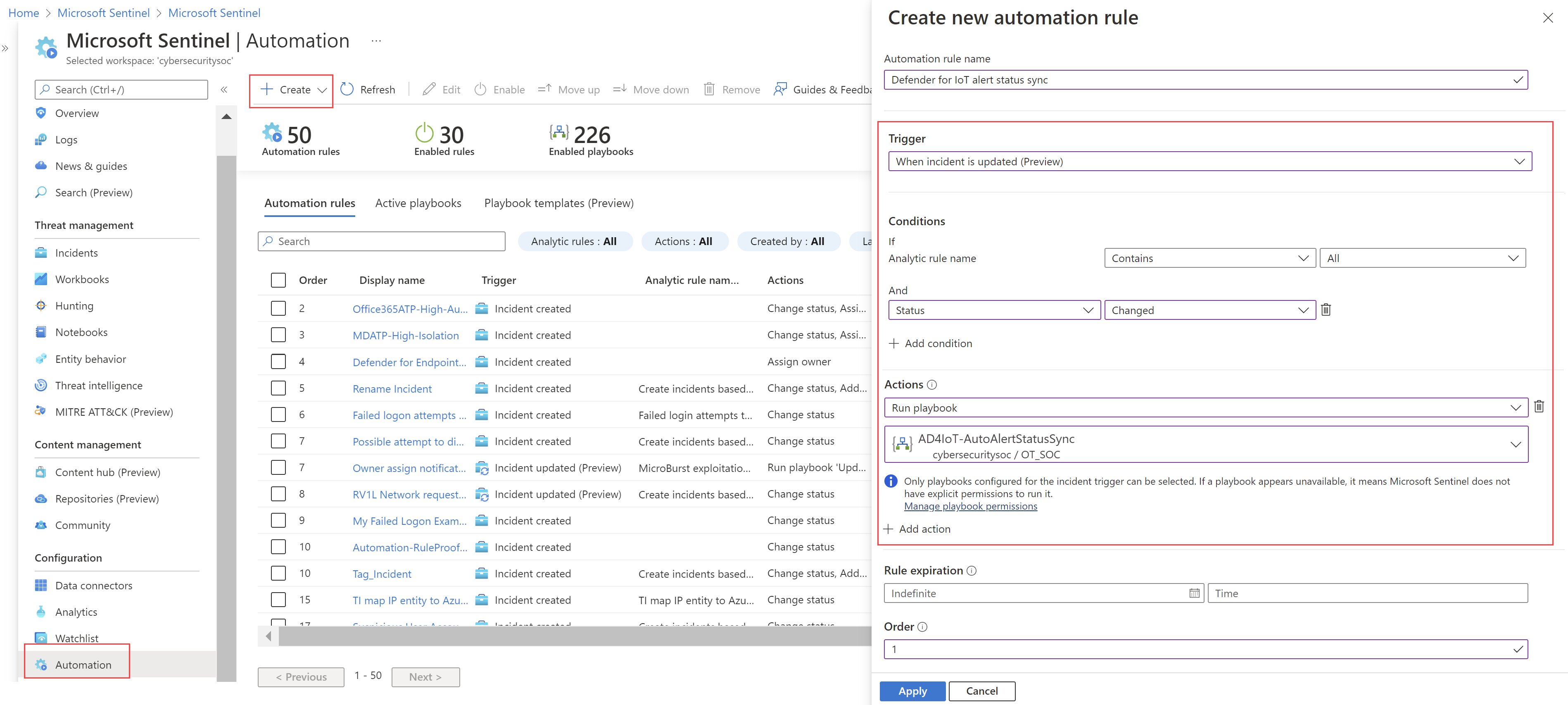

Bu yordamda, playbook'larınızı bir olay tetikleyicisine göre otomatik olarak çalıştırmak için bir Microsoft Sentinel analiz kuralının nasıl yapılandırıldığı açıklanır ve tüm çözüm playbook'ları için gereklidir.

Analiz kuralınızı eklemek için:

Microsoft Sentinel'de Otomasyon Otomasyonu>kuralları'na gidin.

Yeni bir otomasyon kuralı oluşturmak için Otomasyon kuralı oluştur'u>seçin.

Tetikleyici alanında, üzerinde çalıştığınız playbook'a bağlı olarak aşağıdaki tetikleyicilerden birini seçin:

- AD4IoT-AutoAlertStatusSync playbook'u: Bir olay güncelleştirildiğinde tetikleyicisini seçin

- Diğer tüm çözüm playbook'ları: Olay oluşturulduğunda tetikleyicisini seçin

Koşullar alanında Analiz kuralı adı > İçerirse'yi >seçin ve ardından kuruluşunuzdaki IoT için Defender ile ilgili belirli analiz kurallarını seçin.

Örneğin:

Hazır analiz kuralları kullanıyor olabilirsiniz veya kullanıma hazır içeriği değiştirmiş veya kendi içeriğinizi oluşturmuş olabilirsiniz. Daha fazla bilgi için bkz . IoT için Defender verileriyle tehditleri kullanıma hazır olarak algılama.

Eylemler alanında Playbook playbook>adını çalıştır'ı seçin.

Çalıştır seçin.

Bahşiş

Playbook'u isteğe bağlı olarak el ile de çalıştırabilirsiniz. Bu, düzenleme ve yanıt işlemleri üzerinde daha fazla denetim sahibi olmak istediğiniz durumlarda yararlı olabilir. Daha fazla bilgi için bkz . İsteğe bağlı playbook çalıştırma.

Olayları otomatik olarak kapatma

Playbook adı: AD4IoT-AutoCloseIncidents

Bazı durumlarda bakım etkinlikleri Microsoft Sentinel'de bir SOC ekibinin gerçek sorunları işlemesini engelleyebilecek uyarılar oluşturur. Bu playbook, belirtilen bakım döneminde bu tür uyarılardan oluşturulan olayları otomatik olarak kapatır ve IoT cihaz varlığı alanlarını açıkça ayrıştırır.

Bu playbook'u kullanmak için:

- Bakımın gerçekleşmesinin beklendiği ilgili süreyi ve Excel dosyasında listelenenler gibi ilgili varlıkların IP adreslerini girin.

- Uyarıların otomatik olarak işlenmesi gereken tüm varlık IP adreslerini içeren bir izleme listesi oluşturun.

Üretim hattına göre e-posta bildirimleri gönderme

Playbook adı: AD4IoT-MailByProductionLine

Bu playbook, ortamınızda gerçekleşen uyarılar ve olaylar hakkında belirli paydaşları bilgilendirmek için posta gönderir.

Örneğin, belirli ürün satırlarına veya coğrafi konumlara atanmış belirli güvenlik ekipleriniz olduğunda, bu ekibin sorumluluklarıyla ilgili uyarılar hakkında bilgilendirilmesini istersiniz.

Bu playbook'u kullanmak için, uyarmak istediğiniz paydaşların her birinin algılayıcı adları ve posta adresleri arasında eşleyen bir izleme listesi oluşturun.

Yeni bir ServiceNow bileti oluşturma

Playbook adı: AD4IoT-NewAssetServiceNowTicket

Genellikle, PLC programlama yetkisi olan varlık Mühendislik İş İstasyonu'dur. Bu nedenle saldırganlar kötü amaçlı PLC programlaması oluşturmak için yeni Mühendislik İş İstasyonları oluşturabilir.

Bu playbook, her yeni Mühendislik İş İstasyonu algılandığında ServiceNow'da bir bilet açar ve IoT cihaz varlığı alanlarını açıkça ayrıştırır.

IoT için Defender'da uyarı durumlarını güncelleştirme

Playbook adı: AD4IoT-AutoAlertStatusSync

Bu playbook, Microsoft Sentinel'deki ilgili bir uyarıda Durum güncelleştirmesi olduğunda IoT için Defender'daki uyarı durumlarını güncelleştirir.

Bu eşitleme, Uyarı durumlarının ilgili olayla eşleşmesi için Azure portalında veya algılayıcı konsolunda IoT için Defender'da tanımlanan tüm durumları geçersiz kılar.

Etkin CVE'ler ile olaylar için iş akışlarını otomatikleştirme

Playbook adı: AD4IoT-CVEAutoWorkflow

Bu playbook, etkilenen cihazların olay açıklamalarına etkin CV'ler ekler. CVE kritikse otomatik bir önceliklendirme gerçekleştirilir ve IoT için Defender'da site düzeyinde tanımlandığı gibi cihaz sahibine bir e-posta bildirimi gönderilir.

Cihaz sahibi eklemek için, IoT için Defender'ın Siteler ve algılayıcılar sayfasında site sahibini düzenleyin. Daha fazla bilgi için bkz . Azure portalındaki site yönetimi seçenekleri.

IoT/OT cihaz sahibine e-posta gönderme

Playbook adı: AD4IoT-SendEmailtoIoTOwner

Bu playbook, ioT için Defender'da site düzeyinde tanımlandığı şekilde cihaz sahibine olay ayrıntılarını içeren bir e-posta gönderir, böylece doğrudan otomatik e-postadan yanıt ve hatta araştırmaya başlayabilirler. Yanıt seçenekleri şunlardır:

Evet, bu beklenen bir durumdur. Olayı kapatmak için bu seçeneği belirleyin.

Hayır, bu beklenmez. Olayı etkin tutmak, önem derecesini artırmak ve olaya bir onay etiketi eklemek için bu seçeneği belirleyin.

Olay, cihaz sahibi tarafından seçilen yanıta göre otomatik olarak güncelleştirilir.

Cihaz sahibi eklemek için, IoT için Defender'ın Siteler ve algılayıcılar sayfasında site sahibini düzenleyin. Daha fazla bilgi için bkz . Azure portalındaki site yönetimi seçenekleri.

Son derece önemli cihazları içeren önceliklendirme olayları

Playbook adı: AD4IoT-AutoTriageIncident

Bu playbook, olay önem derecesini ilgili cihazların önem düzeyine göre güncelleştirir.

Sonraki adımlar

Daha fazla bilgi için blogumuza bakın: Microsoft Sentinel ile Kritik Altyapıyı Savunma: BT/OT Tehdit İzleme Çözümü