Azure Static Web Apps için Azure Key Vault'ta kimlik doğrulama gizli dizilerinin güvenliğini sağlama

Özel kimlik doğrulama sağlayıcılarını yapılandırırken, bağlantı gizli dizilerini Azure Key Vault'ta depolamak isteyebilirsiniz. Bu makalede, özel kimlik doğrulama gizli dizileri için Azure Static Web Apps'e Key Vault erişimi vermek üzere yönetilen kimliğin nasıl kullanılacağı gösterilmektedir.

Not

Azure Sunucusuz İşlevleri doğrudan Key Vault tümleştirmeyi desteklemez. Yönetilen İşlev uygulamanızla Key Vault tümleştirmesi gerekiyorsa, uygulamanızın koduna Key Vault erişimi uygulamanız gerekir.

Güvenlik gizli dizileri aşağıdaki öğelerin yerinde olmasını gerektirir.

- Statik web uygulamanızda sistem tarafından atanan bir kimlik oluşturun.

- Anahtar Kasası gizli dizisine kimlik erişimi verme.

- Statik Web Uygulamaları uygulama ayarlarından Key Vault gizli dizisine başvurun.

Bu makalede, kendi işlev uygulamalarınızı getirmek için bu öğelerin her birinin üretim ortamında nasıl ayarlanacağı gösterilmektedir.

Key Vault tümleştirmesi şu amaçla kullanılamaz:

- Statik web uygulamanızın hazırlama sürümleri. Key Vault tümleştirmesi yalnızca üretim ortamında desteklenir.

- Yönetilen işlevleri kullanan statik web uygulamaları.

Not

Yönetilen kimlik kullanımı yalnızca Azure Static Web Apps Standart planında kullanılabilir.

Önkoşullar

- Kendi işlevlerinizi getir seçeneğini kullanan mevcut Azure Static Web Apps sitesi.

- Gizli dizi değerine sahip mevcut Key Vault kaynağı.

Kimlik oluşturma

Statik web uygulamalarınızı Azure portalında açın.

Ayarlar'ın altında Kimlik'i seçin.

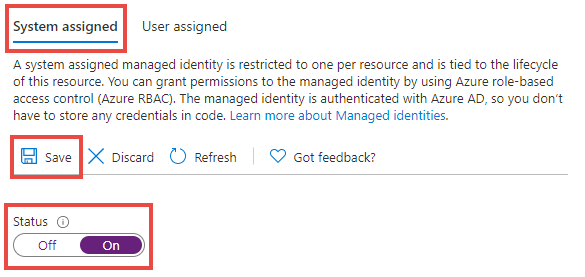

Sistem tarafından atanan sekmesini seçin.

Durum etiketi altında Açık'ı seçin.

Kaydet'i seçin.

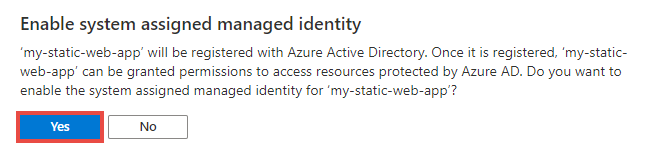

Onay iletişim kutusu görüntülendiğinde Evet'i seçin.

Artık statik web uygulamanızın Key Vault gizli dizilerini okumasına izin vermek için bir erişim ilkesi ekleyebilirsiniz.

Key Vault erişim ilkesi ekleme

Azure portalında Key Vault kaynağınızı açın.

Ayarlar menüsünün altında Erişim ilkeleri'ni seçin.

Erişim İlkesi Ekle bağlantısını seçin.

Gizli dizi izinleri açılan listesinden Al'ı seçin.

Asıl etiketi seç'in yanında Hiçbiri seçili bağlantısını seçin.

Arama kutusunda, statik web uygulamanızın adını arayın.

Uygulama adınızla eşleşen liste öğesini seçin.

Seç öğesini seçin.

Ekle'yi seçin.

Kaydet'i seçin.

Erişim ilkesi artık Key Vault'a kaydedilir. Ardından, statik web uygulamanızı Key Vault kaynağıyla ilişkilendirirken kullanmak üzere gizli dizinin URI'sine erişin.

Ayarlar menüsünün altında Gizli Diziler'i seçin.

Listeden istediğiniz gizli diziyi seçin.

Listeden istediğiniz gizli dizi sürümünü seçin.

Gizli dizi URI değerini panoya kopyalamak için Gizli Dizi Tanımlayıcısı metin kutusunun sonunda kopyala'yı seçin.

Bu değeri daha sonra kullanmak üzere bir metin düzenleyicisine yapıştırın.

Uygulama ayarı ekleme

Statik Web Apps sitenizi Azure portalında açın.

Ayarlar menüsünün altında Yapılandırma'yı seçin.

Uygulama ayarları bölümünde Ekle'yi seçin.

Ad alanı için metin kutusuna bir ad girin.

Değer alanı için metin kutusundaki gizli dizi değerini belirleyin.

Gizli dizi değeri, birkaç farklı değerin bileşimidir. Aşağıdaki şablonda son dizenin nasıl oluşturulduğu gösterilmektedir.

@Microsoft.KeyVault(SecretUri=<YOUR_KEY_VAULT_SECRET_URI>)Örneğin, son dize aşağıdaki örneğe benzer olacaktır:

@Microsoft.KeyVault(SecretUri=https://myvault.vault.azure.net/secrets/mysecret/)Alternatif olarak:

@Microsoft.KeyVault(VaultName=myvault;SecretName=mysecret)Tam gizli dizi değerini oluşturmak için aşağıdaki adımları kullanın.

Şablonu yukarıdan kopyalayın ve bir metin düzenleyicisine yapıştırın.

değerini daha önce ayırdığınız Key Vault URI değeriyle değiştirin

<YOUR_KEY_VAULT_SECRET_URI>.Yeni tam dize değerini kopyalayın.

Değeri Değer alanının metin kutusuna yapıştırın.

Tamam'ı seçin.

Uygulama ayarları araç çubuğunun üst kısmındaki Kaydet'i seçin.

Özel kimlik doğrulama yapılandırmanız yeni oluşturduğunuz uygulama ayarına başvurduğunda, değer statik web uygulamanızın kimliği kullanılarak Azure Key Vault'tan ayıklanır.